Professional Documents

Culture Documents

Mémoire D'ingéniorat

Uploaded by

fialambolyOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Mémoire D'ingéniorat

Uploaded by

fialambolyCopyright:

Available Formats

UNIVERSITE DANTANANARIVO

ECOLE SUPERIEURE POLYTECHNIQUE DANTANANARIVO

DEPARTEMENT ELECTRONIQUE

_________________________________________________________________

Mmoire de fin dtudes en vue de lobtention

du Diplme dIngnieur

___________________________________

Spcialit : Electronique

Option : Informatique Applique

T TR RA AN NS SM MI IS SS SI IO ON N D DE E D Do on nn n e es s S SU UR R D DE ES S L LI IG GN NE ES S

l le ec ct tr ri iq qu ue es s B BA AS SS SE E T TE EN NS SI IO ON N

Prsent par : M

lle

SENDRASOA Vonona Harilala

RAKOTOARISOA Hasina Patrick

Soutenu le: 20 Mai 2008

N dordre : /EN/IA/07 Anne Universitaire : 2006/2007

/EN/IA/07

UNIVERSITE DANTANANARIVO

ECOLE SUPERIEURE POLYTECHNIQUE DANTANANARIVO

DEPARTEMENT ELECTRONIQUE

_________________________________________________________________

Mmoire de fin dtudes en vue de lobtention

du Diplme dIngnieur

___________________________________

Spcialit : Electronique

Option : Informatique Applique

T TR RA AN NS SM MI IS SS SI IO ON N D DE E D Do on nn n e es s S SU UR R D DE ES S L LI IG GN NE ES S

l le ec ct tr ri iq qu ue es s B BA AS SS SE E T TE EN NS SI IO ON N

Prsent par : M

lle

SENDRASOA Vonona Harilala

RAKOTOARISOA Hasina Patrick

le : 20 Mai 2008

Devant les jurys:

M.RAKOTOMIRAHO Soloniaina, Prsident

Mme RABEHERIMANANA Lyliane Irne

M. RABESANDRATANA ANDRIAMIHAJA Mamisoa

M. RAKOTONDRASOA Justin

Directeur de mmoire : M. ANDRIAMANANTSOA Guy Danielson

REMERCIEMENTS

Tout dabord, nous tenons rendre grce Dieu, pour sa

bndiction, et qui nous a permis de poursuivre nos tudes et dachever

ce mmoire dans les meilleures conditions.

Nous adressons un vif remerciement Monsieur RAKOTOMIRAHO

Soloniaina, qui nous fait lhonneur de prsider les membres du jury de ce

mmoire.

Ensuite, nous adressons galement nos remerciements :

Madame RABEHERIMANANA Lyliane Irne, membre de jury;

Monsieur RABESANDRATANA ANDRIAMIHAJA Mamisoa, membre de jury;

Monsieur RAKOTONDRASOA Justin, membre de jury;

pour avoir examin ce mmoire.

Nous remercions le Directeur de mmoire, Monsieur ANDRIAMANANTSOA

Guy Danielson, pour ses suggestions, sa disponibilit, son encouragement

quil nous a gards jusquau bout.

Nos remerciements sadressent aussi tous les enseignants du

Dpartement Electronique.

Ensuite, nous voudrions remercier nos parents et nos familles

respectifs, ainsi que nos amis qui nous ont toujours soutenus.

Enfin, nous remercions galement toutes les personnes qui ont

contribu de loin comme de prs ce travail.

Vonona et Hasina.

i

RESUME

Ce mmoire prsente la transmission de donnes haut dbit sur les lignes

lectriques basse tension ou la technologie des Courants Porteurs en Ligne (CPL). Cette

technologie utilise le rseau de distribution lectrique comme infrastructure de

communication pour transporter linformation numrique. Le principe est de superposer un

signal haute frquence et faible nergie au signal du rseau lectrique. Au dbut, il

nest pas utilis qu bas dbit mais lapplication des techniques de modulation OFDM et

de la mthode daccs du type CSMA/CA permet dobtenir des dbits de plusieurs

dizaines de Mbps. Les CPL peuvent tre segments en deux domaines dutilisation :

lindoor et loutdoor. La scurit est assure grce au cryptage DES 56 bits. Cette nouvelle

technologie est un moyen possible pour crer un rseau local ou pour partager une

connexion Internet haut dbit au sein dun tablissement.

ii

TABLE DES MATIERES

INTRODUCTION .................................................................................................................... 1

CHAPITRE I: GENERALITES SUR LA TRANSMISSION DE DONNEES .................3

Chane de transmission ................................................................................................ 3

1. Source dinformation .........................................................................................3

2. Codage de source ...............................................................................................4

3. Codage de canal .................................................................................................4

4. Modulation .........................................................................................................4

5. Canal physique ..................................................................................................4

6. Dmodulation ....................................................................................................5

7. Dcodage de canal .............................................................................................5

8. Dcodage de source ...........................................................................................5

9. Destinataire ........................................................................................................5

Modulation des signaux numriques ....................................................................... 5

1. Modulation par saut damplitude ..................................................................6

2. Modulation par saut de phase ........................................................................7

3. Modulation par saut de frquence ......................................................................9

4. Modulation damplitude en quadrature ........................................................9

Dbit binaire ............................................................................................................. 10

CHAPITRE II: SPECIFICATION DE LA TRANSMISSION OFDM ........................... 13

I. Notion sur les canaux slectifs et interfrences entre symboles ................... 13

II. La modulation OFDM ................................................................................. 13

1. Notion dorthogonalit ................................................................................ 14

2. Principe et fonctionnement de lOFDM .................................................... 15

3. OFDM et interfrences entre symboles ..................................................... 19

4. Choix du nombre de porteuses N ............................................................... 20

5. Performance de la modulation OFDM ...................................................... 21

6. Applications de lOFDM ............................................................................ 21

iii

CHAPITRE III: TRANSMISSION DE DONNEES SUR DES LIGNES BASSE

TENSION ................................................................................................................................ 22

I. Dfinition et historique ....................................................................................... 22

II. Caractristiques techniques ............................................................................... 23

1. Principe .......................................................................................................... 23

2. Normes et standards ..................................................................................... 24

3. Chane de transmission ................................................................................ 25

4. Dbit............................................................................................................... 27

5. Mthode de transport de signaux ............................................................... 27

6. Cryptage de linformation ........................................................................... 30

III. Mise en place dun rseau CPL ........................................................................ 30

1. Adaptateur CPL ........................................................................................... 30

2. Architecture lectrique ................................................................................ 32

3. Architecture rseau ...................................................................................... 32

IV. Avantages et inconvnients ...................................................................................... 34

1. Avantages ..................................................................................................... 34

2. Inconvnients ............................................................................................... 35

V. Comparaison du CPL avec les autres technologies ............................................. 36

CHAPITRE IV: IMPLEMENTATION DUN RESEAU CPL LOCAL AU SEIN DUNE

ENTREPRISE ................................................................................................................................... 37

I. Rseau local .................................................................................................................. 37

1. Dfinition du rseau informatique ............................................................. 37

2. Dfinition dun rseau LAN ........................................................................37

3. Caractristiques du rseau LAN ..................................................................38

II. Description de lentreprise ................................................................................. 38

III. Installation lectrique de lentreprise ............................................................... 39

IV. Installation des adaptateurs............................................................................... 40

V. Configuration de chaque poste .......................................................................... 40

1. Configuration du nud ................................................................................41

2. Configuration de la passerelle ..........................................................................41

VI. Configuration du rseau ................................................................................... 41

iv

VII. Scurit du rseau et protection de linstallation......................................... 42

VIII. Partage de connexion Internet avec CPL ..................................................... 42

CONCLUSION ....................................................................................................................... 44

ANNEXE A ............................................................................................................................. 45

ANNEXE B ............................................................................................................................. 50

REFERENCES ....................................................................................................................... 59

v

LISTE DES ABREVIATIONS

ADSL Asymetric Digital Subscriber Line

ASK Amplitude Shift Keying

AV Audio/ Video

BPSK Binary Phase Shift Keying

CAN Convertisseur Analogique Numrique

CEM Compatibilit lectromagntique

CNA Convertisseur Numrique Analogique

CPL Courants porteurs en ligne

CSMA/CA Carrier Sense Multiple Access with Collision Avoidance

CTS Clear To Send

DAB Digital Audio Broadcasting

DES Data Encryption Standard

DVB-T Digital Video broadcasting-Terrestrial

FDM Frequency Division Multiplexing

FFT Fast Fourier Transform

FSK Frequency Shift Keying

IES Interfrence entre symboles

IFFT Inverse Fast Fourier Transform

LAN Local Area Network

OFDM Orthogonal Frequency Division Multiplexing

PLC Power Line Communication

PSK Phase Shift Keying

QAM Quadrature Amplitude Modulation

QPSK Quadrature Phase Shift Keying

RTS Request To Send

vi

TCP/IP Transfer Control Protocol/ Internet Protocol

TEB Taux derreur binaire

WEP Wired Equivalent Privacy

WiFi Wireless Fidelity

Wimax World Interoperability for Microwave Access

vii

TABLE DES FIGURES

Figure 1.1: Structure dune chane de transmission............................... 3

Figure 1.2: Modulation par saut damplitude........................ 6

Figure 1.3: Modulation 2 et 4 tats de phase................................. 8

Figure 1.4: Modulation par saut de phase......................................... 8

Figure 1.5: Modulation par saut de frquence.......................... 9

Figure 1.6: Symbole QAM................................................................................................ 10

Figure 1.7: Signal 4 niveaux (tats significatifs)............................................................. 11

Figure 2.1: Exemple de base orthogonale.......................................................................... 14

Figure 2.2: Schma de principe du modulateur OFDM............. 17

Figure 2.3: Schma de principe du dmodulateur OFDM............. 17

Figure 2.4: Modulateur OFDM numrique............ 18

Figure 2.5: Dmodulateur OFDM numrique................... 19

Figure 2.6: Insertion du prfixe......................................................................................... 19

Figure 2.7: Intervalle de garde........... 20

Figure 3.1: Principe de transmission de donnes sur le CPL......... 23

Figure 3.2: Modle de chane de transmission du systme CPL............ 26

Figure 3.3 : Echange de trame entre 2 postes connectes par 2 adaptateurs.......... 27

Figure 3.4: Modulation OFDM dans le CPL......... 28

Figure 3.5: Adaptateur CPL/Ethernet RJ45............... 31

Figure 3.6: Adaptateur CPL/USB.......... 31

Figure 3.7: Architecture dtaille dun adaptateur CPL... ........ 32

Figure 3.8: Topologie outdoor.. ......... 33

Figure 3.9: Partage daccs lintrieur dun btiment par le CPL........... 34

Figure 4.1: Structure du rseau de lentreprise................................................................... 39

Figure A.1: Algorithme du DES 56........... 46

viii

Figure A.2: Transformation sitratives.......... 47

Figure A.3: Obtention des cls.................. 49

Figure B.1: Le fichier NETGEAR XE102 Powerline Ethernet Adapter.msi ............... 50

Figure B.2: Information sur lutilisateur............ 51

Figure B.3: Choix de la destination du dossier dinstallation............ 51

Figure B.4: Confirmation de linstallation................. 52

Figure B.5: Etat de linstallation............ 52

Figure B.6: Connexion du matriel............ 53

Figure B.7: Fin de linstallation......... 53

Figure B.8: Raccourci du NETGEAR .............. 54

Figure B.9: Boite de dialogue pour configurer le mot de passe de cryptage............ 54

Figure B.10: Configuration de mot de passe pour lensemble des adaptateurs................ 55

Figure B.11: Adaptateur NETGEAR XE102............................................................ ........ 56

Figure B.12: Etiquette avec le code unique....................................................................... 56

Figure B.13: Boite de dialogue de la liste des adaptateurs connects............................... 57

Figure B.14: Rafrachissement de la liste.......................................................................... 57

Figure B.15: Adresse MAC de ladaptateur...................................................................... 58

Figure B.16: La version de lutilitaire utilise................................................................... 58

ix

LISTE DES TABLEAUX

Tableau 1: Paramtres de la modulation OFDM dans le CPL..........................................29

Tableau 2: Tableau de comparaison du CPL avec les technologies..............................36

Tableau 3: Configuration des cartes rseaux des diffrentes machines utilises...............42

1

INTRODUCTION

Depuis plusieurs annes, la technologie de linformation et de la communication

connat un essor considrable. Cette rvolution vise satisfaire des besoins de plus en plus

diversifis, tant du point de vue temporel que du point de vue de dbit. De nombreux

services proposent dsormais ce que lon appelle rseau haut dbit qui permet aux

utilisateurs daccder lunivers du multimdia. Diverses technologies ont t mises au

point telles que lADSL (Asynchronous Digital Subscriber Line), les communications sans

fil comme le WiFi (Wireless Fidelity) ou Wimax (World Interoperability for Microwave

Access), la transmission par satellite ou par fibre optique.

Dailleurs, la transmission par cble lectrique appele Courant Porteur en Ligne

(CPL) prsente des caractristiques qui pourraient faire la diffrence puisquelle utilise un

rseau de cblage prexistant et universel: le rseau lectrique. Cette nouvelle technologie,

qui nest pas encore normalise au niveau international, procure dnormes avantages.

Dune part on nest pas d implanter de nouveaux cblages car la plupart des

infrastructures industrielles ou rsidentielles possde dj le rseau lectrique, et dautre

part elle offre une grande simplicit dutilisation car il suffit de brancher des adaptateurs

CPL sur les prises lectriques. Le CPL est bas sur la technique de modulation

multiporteuse OFDM (Orthogonal Frequency Division Multiplexing) et une bande

d'mission comprise entre 1 et 30 Mhz.

Le but de ce mmoire est de concevoir un rseau local avec la technologie CPL au

sein dune entreprise. Ltude conduit savoir non seulement son mode de fonctionnement

mais aussi sa compatibilit avec les autres technologies.

Ce document se compose de quatre chapitres qui se rpartissent comme suit :

Le premier chapitre propose quelques gnralits sur les transmissions numriques.

Il dcrit brivement le fonctionnement dune chane de transmission et prsente les

modulations numriques. La notion de dbit y est aussi introduite.

La modulation multiporteuse OFDM fait lobjet du second chapitre. La notion de

canaux slectifs et dIES (Interfrences entre symboles) est aborde. Ce chapitre traite les

principales caractristiques de la transmission OFDM ainsi que ses aspects pratiques.

2

Le troisime chapitre dtaille la technologie CPL en parlant de ses caractristiques

techniques et de sa mise en place. Ensuite, la comparaison de ses performances avec les

autres technologies existantes en termes de dbit et de scurit est mise en valeur.

Aprs avoir tudi comment se fait la transmission de donnes sur les lignes

lectriques, dans le quatrime chapitre, nous proposons une implmentation de cette

technologie dans une entreprise. Ce dernier prsente notamment les architectures du rseau

et les configurations faire sur chaque machine formant le rseau.

3

Chapitre I: GENERALITES SUR LA TRANSMISSION DE DONNEES

Lobjectif de ce chapitre est dintroduire la notion de transmission de donnes

numriques. Dans un premier temps, nous allons dcrire le fonctionnement dune chane de

transmission numrique, ensuite les modulations des signaux numriques et enfin la

performance dune transmission en termes de dbit binaire.

I. Chaine de transmission

Figure 1.1 : Structure dune chane de transmission [1].

La figure 1.1 reprsente la description des diffrentes tapes suivies par une

information au cours de sa transmission. Le systme de transmission concerne le transport

dinformation dun point vers un autre en utilisant un support physique comme les supports

filaires, la fibre optique ou encore latmosphre pour les communications hertziennes. Le

support physique utilis dpend de la nature des signaux transmettre.

1. Source dinformation

Les donnes transfrer peuvent tre de donnes sonores, textuelles, graphiques ou

vidos. La source convertit ces donnes en un signal sous forme dondes voluant entre

Source

Codage de

Source

Codage de

Canal

Modulation

Canal

physique

Dmodulation Dcodage de

Canal

Dcodage de

Source

Destinataire

4

deux intervalles de frquence appels densit spectrale, cest la bande de frquence du

signal.

2. Codage de source

Il se peut que linformation brute produite prenne trop de place par rapport la

bande passante disponible. Ainsi, le codeur de source effectue la compression des donnes

en liminant les lments non significatifs. Cette tape optimise la rapidit de transmission.

3. Codage de canal

Il sagit ici du codage de linformation pour avoir la confidentialit et la scurit.

Cette tape comprend le codage contre les erreurs : correcteur et dtecteur derreurs. Il

consiste introduire de la redondance connue dans linformation par opposition au codage

de source qui vise la supprimer. Il permet aussi lencodage du signal dans une forme

compatible au canal.

4. Modulation

Si lensemble harmonique utile du signal transmettre se situe lintrieur de la

bande passante du support de transmission, le signal peut tre envoy tel quel, cest ce

quon appelle transmission en bande de base. Dans le cas contraire, il est ncessaire de

modifier le signal initial en un signal de frquence adquate. Cette opration consistant

adapter la bande de frquence du signal la bande passante du canal se nomme

modulation. Cela implique la transposition de linformation sur une porteuse qui a une

certaine frquence.

5. Canal physique ou canal de transmission [2]

Un canal indique le milieu o se propage le signal. Il nest cependant jamais parfait

et pourra crer des perturbations et des dformations (bruit, distorsions, interfrences) sur

le signal mis. En gnral, le signal transport x(t) est la somme du signal utile s(t) et du

bruit rapport b(t) :

x(t) = s(t) + b(t)

Une notion importante est celle du rapport Signal/Bruit qui est obtenu en faisant le

rapport entre la puissance totale du signal mis (S) et la puissance du bruit (B) au niveau

du rcepteur : =

. Son unit est le Dcibel (dB) et on a

dB

= 10 log .

5

Cest une mesure du degr de contamination du signal par le bruit. Ce rapport doit

tre le plus lev possible pour avoir un signal moins perturb.

6. Dmodulation

Le rcepteur doit inverser certain nombre doprations effectues par lmetteur.

Do la dmodulation, qui partir du signal modul reu du canal de transmission, permet

de reconstituer un message estim du signal informatif.

7. Dcodage de canal

Cette tape consiste retirer la redondance introduite tout en profitant pour corriger

si possible les erreurs commises.

8. Dcodage de la source

Il revient reconstituer au mieux le signal de dpart sur une base de linformation

reue.

9. Destinataire

Le destinataire est celui qui reoit linformation reconstitue partir des diffrentes

oprations prcdentes [3].

II. Modulation des signaux numriques

Dans cette tude, nous nous intresserons la transmission numrique. Le signal

contenant linformation appel signal modulant se prsente sous forme de squence

binaire. Pour que les signaux numriques soient transmis simultanment ou pour quils

aient des caractristiques compatibles avec le canal de transmission utilis, ils modulent

une porteuse sinusodale dexpression gnrale :

= (

0

+)

Dans cette expression, les paramtres modifiables sont :

- lamplitude de londe

- la frquence porteuse

0

2

- la phase

6

On distingue la modulation binaire de la modulation M-aire. Dans les procds de

modulation binaire, linformation est transmise laide dun paramtre qui ne prend que

deux valeurs 0 et 1. Dans les procds de modulation M-aire, linformation est

transmise laide dun symbole qui prend sa valeur parmi M=2

n

ralisations possibles, ce

qui permet dassocier un tat de modulation un mot de n bits. On parle alors dun

alphabet n-aire.

1. Modulation par saut damplitude ou ASK

LASK (Amplitude Shift Keying) est une forme de modulation qui fait varier

lamplitude de la porteuse. Le signal modul sexprime par :

= cos(

0

+

0

) avec =

( ) o

est une suite de bits et (t) est une fonction porte qui vaut 1 pour t [0 ; T[ et 0

ailleurs [4].

Dans la Fig. 1.2, lamplitude du signal modul prend 2 valeurs : -1 et 1.

Figure 1.2 : Modulation par saut damplitude [5].

7

Ce type de modulation est peu employ car ses performances sont moins

importantes que celles dautres modulations et on lutilise en combinaison avec la

modulation de phase. Cette combinaison est nomme modulation damplitude en

quadrature ou QAM (Quadratic Amplitude Modulation).

2. Modulation par saut de phase ou PSK

Pour la modulation par saut de phase (PSK: Phase Shift Keying), le paramtre

varier est la phase de londe porteuse. Si on a une porteuse A cos (

0

t), le signal modul

est :

m(t)= A

cos (

0

t +

k

)

Ceci peut encore scrire:

m(t)=A cos(

0

t) cos(

k

) A sin(

0

t) sin(

k

)

Lensemble des phases

k

possibles est donn par :

k

=

0

+ (2k+1)

avec 0 k <M (Eq. 1.1)

La modulation BPSK (Binary Phase Shift Keying) est une modulation deux

tats de phase, correspondant

0

= 0 et M=2 dans lEq. 1.1. Les deux tats de phase sont

0 et et le signal modul scrit:

m(t)=k cos(

0

t) avec k 1

Il sagit dune modulation binaire puisquon a deux symboles +1 et -1.

Pour la modulation QPSK (Quadrature Phase Shift Keying), on a quatre tats de

phase, correspondant

0

= 0 et M = 4 dans lEq. 1.1. Les quatre tats de phase sont

donns par :

k

= (2k+1)

4

On peut donc coder des symboles de 2 bits. La phase du signal modul peut ainsi

changer de 0,

2

, ou en passant dun symbole lautre. La modulation QPSK sobtient

par une double modulation de deux porteuses en quadrature par un groupe de deux bits.

Elle permet de transmettre, dans une bande passante donne, deux fois plus dinformation

que le BPSK [6].

La figure 1.3 donne les rpartitions respectives des symboles pour M = 2 et M = 4

et la Fig. 1. 4 reprsente une allure dune modulation par saut de phase.

8

Figure 1.3 : Modulation 2 et 4 tats de phase.

I (In Phase) est laxe reprsentant lorigine et Q (Quadrature) est laxe dphas

de 90, en avance par rapport laxe I.

Figure 1.4 : Modulation par saut de phase [5].

Les modulations BPSK et QPSK sont les plus rpandues car elles sont plus robustes vis--

vis du bruit.

9

3. Modulation par saut de frquence ou FSK

En modulation par saut de frquence (FSK: Frequency Shift Keying), les bits du

signal modulant sont cods laide de deux frquences porteuses

1

=2

1

et

2

=2

2

. Le

signal rsultant de la modulation est obtenu par la relation suivante :

= sin(

1

t) +(1 A(t) )sin(

2

t)

Le rsultat est un signal du type de celui reprsent la Fig. 1.5.

Figure 1.5: Modulation par saut de frquence [5].

4. Modulation damplitude en quadrature

La modulation damplitude en quadrature est une combinaison des modulations

ASK et PSK. Cest un type de modulation rsultant de la combinaison de deux frquences

porteuses sinusodales dphases lune de lautre de 90, do le nom de quadrature. Le

signal QAM est obtenu en sommant ces 2 signaux. Il se prsente sous la forme :

m(t) =

1

() cos(

0

)

2

()

sin(

0

)

avec A

1

(t) =

( ) et A

2

(t) =

( )

10

Lexpression prcdente peut aussi se mettre sous la forme :

() =

cos(

0

+

) ( )

avec

=

2

+

= tan

1

La figure 1.6 reprsente la configuration dun QAM 16 tats.

Figure 1.6 : Symbole QAM [4].

III. Dbit binaire

Le dbit binaire D et la rapidit de modulation R sont des caractristiques du canal

de transmission. Le dbit binaire est la quantit dinformations par unit de temps mise

par la source. Il est exprim en bit par seconde (bps). Si T

b

est la dure de transmission

dune squence dlments binaires, D=

1

.

Dans une transmission asynchrone, il est prfrable de se rfrer la notion de

rapidit de modulation R. La rapidit de modulation correspond au nombre de

changements dtats par seconde dun ou plusieurs paramtres modifis simultanment.

Elle est exprime en bauds :

R =

1

avec reprsente la dure de lintervalle significatif le plus court sparant 2

instants significatifs successifs (Fig. 1.7).

11

Figure 1.7 : Signal 4 niveaux (tats significatifs) [7].

En fait, si q est la valence du signal et p le nombre de bits de chaque niveau alors :

D = R log

2

,

or q=2

do D = pR

Pour un canal de transmission exempt de bruit, le dbit binaire est proportionnel

la largeur de la bande passante (W):

D = 2 W log

2

(q) (Eq. 1.2)

Tandis que pour un canal perturb, cette capacit ne dpend non seulement de la

largeur de bande mais aussi du rapport signal sur bruit :

D = W

(Eq. 1.3)

Les quations 1.2 et 1.3 sont respectivement connues sous le nom de "Formule de

NYQUI ST " et "Formule de SHANNON " [7].

Lexpression "haut dbit " na pas de dfinition concrte ni du point de vue

rglementaire, ni du point de vue commercial. En pratique, toutes les offres de connexion

Internet dont le dbit est suprieur ou gal 128 kbps sont aujourd'hui considres comme

des offres "haut dbit". Dans le cas contraire, on a un accs bas dbit. Outre le dbit

propos, suprieur ou gal 128 kbps, laccs haut dbit se distingue de laccs bas dbit

notamment par le caractre permanent de la liaison. Ce qui permet dviter le

renouvellement des procdures de connexion et libre les frquences basses de la paire de

12

cuivre pour les communications tlphoniques, permettant ainsi lusage simultan du

tlphone et de laccs Internet. Sur le plan tarifaire, les prix du haut dbit dpendent

rarement de la dure de connexion, contrairement ceux du bas dbit utilisant le rseau

tlphonique commut classique.

13

Chapitre II: SPECIFICATION DE LA TRANSMISSION OFDM

Lvolution des transmissions numriques sarticule non seulement autour des

besoins croissants en dbit mais aussi dun contexte dencombrement de ressource

spectrale. Les modulations simple porteuse cites dans le premier chapitre ne permettent

pas de rpondre dune manire optimale ces besoins, en raison de la slectivit en

frquence et le comportement multitrajet des canaux. Cest ainsi que nous allons tudier

dans cette partie les modulations multiporteuses en particulier lOFDM.

I. Notion sur les canaux slectifs et IES (interfrences entre symboles)

La slectivit en frquence dun canal est un des principaux obstacles des

transmissions fiables. Ce phnomne apparat si le signal transmettre possde une bande

de frquence plus large que la bande de cohrence du canal de transmission (dfinie

comme linverse du temps de retard maximum T

m

du canal de propagation appel delay

spread). Certaines frquences seront transmises plus rapidement que dautres, ou bien

seront encore attnues que dautres. En effet, le signal sera dform lors de la

transmission: les donnes seront disperses dans le temps et pouvant mener des

interfrences entre symboles [8].

Ce phnomne de slectivit de frquence est aggrav par la prsence de trajets

multiples que peut emprunter un mme signal. Les symboles subissent des chos et un

symbole mis lors dune priode iT

s

peut se superposer un cho provenant du symbole

mis la priode (i-1)T

s

. Un symbole mis parvient au rcepteur sous forme de plusieurs

symboles attnus et retards. Cette interfrence est importante si la dure dun symbole

est petite par rapport au delay spread du canal.

Les processus dgalisation censs de combattre lIES sont cependant dune grande

complexit lorsque le canal varie beaucoup dans le temps ou suivant la frquence du

canal. La famille des modulations multiporteuses dont fait partie lOFDM permet de

faciliter cette galisation [9].

II. La modulation OFDM

Le principe des modulations multiporteuses est de transmettre des donnes

numriques en parallle modules sur un grand nombre de porteuses bas dbit. En

modulant les donnes sur N porteuses, il est possible dutiliser des symboles N fois plus

14

longs tout en conservant le mme dbit quavec une modulation monoporteuse. En

choisissant une valeur assez grande pour N, la dure des symboles devient grande devant le

temps de retard, et les perturbations lies aux chos deviennent ngligeables.

La bande spectrale alloue la transmission (bande de frquence du signal) est

partage entre les diffrentes porteuses, et ainsi chaque porteuse peut occuper une bande de

frquence infrieure la bande de cohrence du canal. La modulation multiporteuse ralise

un multiplexage frquentiel, do le nom FDM (Frequency Division Multiplexing).

Les modulations multiporteuses sont maintenant utilises dans diverses applications

haut dbit comme lADSL, les transmissions sans fil, la technologie des courants

porteurs. Toutes ces applications sont bases sur la mme modulation, lOFDM.

1. Notion dorthogonalit

a. Rappel mathmatique

On dfinit lorthogonalit de deux fonctions () et () dans lintervalle [, ],

par la relation suivante :

. = 0

Cela signifie que ces 2 fonctions sont disjointes sur le segment [, ]. Pour raliser une

base orthogonale N dimensions, il suffit de trouver N fonctions orthogonales deux

deux. Comme le montre la Fig. 2.1, un ensemble de N fentres rectangulaires

rgulirement espaces dun intervalle sur laxe des temps constitue une base

orthogonale. Lorthogonalit est la proprit fondamentale qui permet de transmettre des

signaux dinformations multiples dans un mme canal et de les dtecter sans interfrences.

Figure 2.1 : Exemple de base orthogonale [10].

b. Application au procd OFDM

La diffrence fondamentale entre les diffrentes techniques classiques de

modulation multiporteuse et lOFDM est que cette dernire autorise un fort recouvrement

spectral entre les porteuses, ce qui permet daugmenter sensiblement leur nombre ou

15

damoindrir lencombrement spectral. Cependant, pour que ce recouvrement nait pas

deffet nfaste, les porteuses doivent respecter une contrainte dorthogonalit, la fois dans

les domaines temporel et frquentiel.

En considrant tout dabord le signal OFDM comme un simple multiplexage en

frquence, on peut lcrire sous la forme:

=

,

1

=0

(

)

avec

=

0

+ o les lments

,

sont les symboles mettre,

0

est la frquence

de la porteuse originale,

la frquence de la porteuse dindice k, f reprsente lcart

entre deux porteuses voisines, N le nombre de porteuses,

la dure dun symbole OFDM

et la forme donde de la modulation. Pour simplifier lexpression, on pose tout

dabord :

,

=

Afin de discriminer les porteuses la fois en temps et en frquence, on impose la

contrainte suivante:

,

,

o

est lnergie de fonction et

,

dsigne le symbole de Kronecker :

,

=

1, =

0,

Cette contrainte est une condition dorthogonalit pour les fonctions

m,n

(t). En choisissant

judicieusement (t) et f, les fonctions

m,n

(t) forment une base orthogonale de lespace

temps-frquence, ce qui permet de retrouver les symboles et autorise un recouvrement

spectral sans perte de linformation [11].

2. Principe et fonctionnement de lOFDM

Le principe de la modulation OFDM peut tre dfini par ces 4 mots. Les mots

Division et Multiplexing indiquent que lide principale de la modulation rside dans le

fait de rpartir le signal numrique haut dbit transmettre sur un grand nombre de

porteuses, lesquelles tant modules bas dbit. Les deux premiers mots, Orthogonal et

16

Frequency, eux disent que chacun de ces sous canaux est modul par une frquence

diffrente, l'espacement entre chaque frquence restant constant. Le signal est donc inject

sur plusieurs frquences porteuses diffrentes. Pour que les frquences des porteuses soient

les plus proches possibles et ainsi transmettre le maximum d'information sur une portion de

frquence donne, l'OFDM utilise des porteuses orthogonales entre elles. Les signaux des

diffrentes porteuses se chevauchent mais grce l'orthogonalit, ces dernires

ninterfrent pas entre elles. Chaque porteuse est module indpendamment en utilisant

des modulations numriques: QPSK, QAM-16, QAM-64,.... Si l'une d'elles est attnue le

signal passera quand mme grce l'mission simultane.

Contrairement aux modulations monoporteuses o les donnes sont mises en srie,

les systmes OFDM reposent sur la transmission par bloc. Pour rpartir les donnes

transmettre sur les N porteuses, on groupe les symboles individuels

par paquets de N.

La squence de N symboles individuels

0

,

1

, ,

1

constitue un symbole OFDM.

Chaque donne

module un signal de frquence

. Le signal individuel modul scrit

sous forme complexe:

. Le signal total correspondant toutes les donnes

dun symbole OFDM est la somme des signaux individuels :

=

1

=0

Les frquences seraient orthogonales si lespace entre deux frquences adjacentes

et

+1

est

1

avec

: priode symbole (temps qui spare deux symboles OFDM).

Alors, on a

=

0

+

do

=

1

=0

2 (

0

+

)

La figure 2.2 illustre le principe du modulateur OFDM.

17

Figure 2.2 : Schma de principe du modulateur OFDM [12].

Quant la dmodulation, le signal parvenu au rcepteur scrit, sur une dure

symbole

:

=

()

1

=0

2 (

0

+

() est la fonction de transfert du canal autour de la frquence

et au temps t. La

dmodulation consiste dmoduler le signal suivant les N sous porteuses comme le montre

la Fig. 2.3.

Figure 2.3 : Schma de principe du dmodulateur OFDM [12].

2 (

0

+

1

)

QAM

2

q

Elments

binaires

0

,

1

0

,

1

,,

1

2 (

0

+

1

2

0

1

1

()

2

1

0

=

1

1

1

()

2

1

0

=

1

1

1

()

2

0

0

=

0

0

Filtre adapt

Filtre adapt

Filtre adapt

()

2

0

2

1

2

1

18

Dans les communications haut dbit, la numrisation de linformation est un

moyen efficace pour rduire les erreurs de transmission. Pour un modulateur OFDM,

lanalyse algbrique indique que le signal de sortie est exprim par :

=

1

=0

Ltude numrique nous permet, en discrtisant ce signal, dobtenir un signal ()

dexpression :

() =

1

=0

Les () sont obtenus par transformation de Fourier discrte inverse (IFFT) de

.

En choisissant le nombre de porteuses N tel que N=2

, le calcul de la transforme de

Fourier inverse se fait par IFFT (Inverse Fast Fourier Transform), et on obtient le schma

numrique du modulateur (Fig. 2.4).

Figure 2.4 : Modulateur OFDM numrique [9].

Au niveau du dmodulateur, on obtient un signal discret :

() =

1

=0

,

o () est la transforme de Fourier discrte inverse de

. De ce fait, la

dmodulation consiste effectuer une transformation de Fourier discrte directe (FFT).

19

Figure 2.5 : Dmodulateur OFDM numrique [9].

Les figures 2.4 et 2.5 montrent que la modulation OFDM est ralise au moyen

dune transforme de Fourier discrte inverse en mission et dune transforme de Fourier

discrte directe en rception, remplaant lensemble de N oscillateurs. De plus, en dehors

des aspects de transforme de Fourier, on effectue une conversion srie-parallle (S/P) aux

entres du modulateur et du dmodulateur et leurs sorties, on fait lopration inverse

c'est--dire la conversion parallle-srie (P/S).

3. OFDM et interfrences entre symboles

Comme les symboles subissent des chos qui peuvent entraner des interfrences,

on ajoute entre 2 symboles OFDM successifs un prfixe ou un intervalle de garde pour les

liminer. La dure de cet intervalle de garde doit tre suprieure au plus grand des

retards T

m

qui apparaissent dans le canal. Linsertion de ce prfixe est reprsente la

Fig. 2.6. La dure totale pour la transmission dun symbole est : T= T

s

+.

Figure 2.6 : Insertion du prfixe [10].

20

Figure 2.7 : Intervalle de garde [12].

On voit sur la Fig. 2.7 que si lchantillonnage est fait au dbut du symbole i, lcho

le plus retard du symbole i-1 ne serait pas encore reu. Mais la modulation OFDM tire

partie des chos, alors, il faut que le rcepteur reoive les signaux provenant de tous les

chos (ici au temps i). Ce qui implique que le signal soit prolong pendant les intervalles

de garde prcdant le symbole i. Le dbit qui tait

bps diminue et devient

(

+)

bps.

Lintrt de la technique OFDM est que la dure dun symbole OFDM contenant N

symboles numriques peut tre grande. Cest ainsi quon utilise lintervalle de garde pour

choisir la valeur de N.

4. Choix du nombre de porteuses N

Le choix de N dpend de plusieurs facteurs: le type de canal (variations rapides,

longueur de la rponse impulsionnelle) et la complexit que lon veut bien accepter

pour le modulateur. Le nombre de porteuses N est choisi de manire remplir les 2

conditions suivantes:

i.

doit tre trs grande devant le temps de retard maximum

>>

) afin

de pouvoir considrer le canal plat.

ii.

doit tre longue par rapport lintervalle de garde afin de ne pas trs

rduire le dbit [8].

21

5. Performance de la modulation OFDM

La performance dun modulateur OFDM est donne par la probabilit derreur

binaire (PEB) ou le taux derreur binaire (TEB). Le TEB est dfini comme le rapport entre

le nombre de bits errons sur le nombre total de bits mis, et le terme PEB indique une

estimation de ce rapport.

6. Applications de lOFDM

LOFDM est utilis dans de divers systmes de transmission haut dbit :

- les liaisons filaires telles que lADSL et le modem sur courant porteur ;

- la radiodiffusion pour la tlvision numrique terrestre (DVB-T) et la radio numrique

terrestre rgionale DAB (Digital Audio Broadcasting) et mondiale DRM ;

- les rseaux sans-fil bas sur les normes 802.11a, 802.11g (Wifi), 802.16 (Wimax) et

HyperLAN ;

- les rseaux mobiles de la 4

me

gnration (4G).

Ses avantages sont nombreux :

- lutilisation optimale de la bande de frquence alloue par orthogonalisation des

porteuses permet dviter les interfrences entre sous-porteuses;

- lutilisation de lintervalle de garde rend lgalisation plus simple et optimale;

- lOFDM permet de saffranchir des multi-trajets mme si les porteuses sont

indpendantes;

- les modulations multiporteuses rsistent aux perturbations puisque chaque porteuse est

affecte dun bruit indpendant des autres porteuses [8].

22

Chapitre III: TRANSMISSION DE DONNEES HAUT DEBIT SUR DES

LIGNES BASSE TENSION

Ltude de transmission de donnes nous amne imaginer de transmettre

linformation sur des lignes basse tension qui existent dj. Cette technologie est connue

sous le nom de : "Courants Porteurs en Ligne (CPL) ou Powerline Communication

(PLC) " qui utilise comme mdia de communication le rseau lectrique.

Dans cette partie, nous allons parler successivement de la dfinition, de

lhistorique de la technologie CPL et de ses caractristiques techniques. Ensuite, nous

tudions la mise en place dun rseau CPL. Et pour terminer, nous la comparons avec les

autres technologies en parlant de ses avantages et de ses inconvnients.

I. Dfinition et historique

La technologie CPL permet de transmettre des informations numriques sur le

rseau lectrique. Elle consiste coupler un signal lectrique un signal numrique

contenant des donnes, tout en assurant un certain niveau de scurit au sein de ce rseau.

Son architecture sapparente aux rseaux filaires RJ45 et le Wifi.

La technologie des Courants Porteurs existe depuis longtemps. En effet, dans les

annes 50, elle n'tait utilise qu' bas dbit pour des applications de tlcommande de

relais, dclairage public et de domotique. Elle fonctionnait avec un signal de frquence de

10 Hz une puissance de 10 kW. Cette utilisation tait faite en mode unidirectionnel.

Au milieu des annes 80, des recherches ont t menes pour utiliser le rseau de

distribution lectrique comme support de transport de donnes, toujours unidirectionnel,

sur la bande de frquence allant de 5 500 kHz. Tandis que les recherches sur le haut dbit

ne commenaient qu la fin des annes 90: en 1997, les premiers tests de transmission

bidirectionnelle de donnes sur le rseau lectrique sont raliss. Depuis 2000, le CPL est

devenu un canal de communication haut dbit [13].

23

II. Caractristiques techniques

1. Principe

Le courant circulant sur les cbles lectriques utilise une frquence de 50 Hz pour

les pays francophones (60 Hz pour les anglophones) avec une tension de 220 V (230 V

pour les anglophones). Cette tension sert dalimentation pour ladaptateur et pour

lordinateur.

Le principe des CPL consiste superposer au courant lectrique de 50 Hz un signal

plus haute frquence mais de faible amplitude de 2 V, selon la Fig. 3.1. Ce second signal

est londe porteuse de linformation, il se propage sur l'installation lectrique et peut tre

reu et dcod distance. Ainsi, le signal CPL est vu par tout rcepteur qui se trouve sur le

mme rseau lectrique.

Figure 3.1 : Principe de transmission de donnes sur le CPL [14].

On classe les CPL en deux catgories en fonction du dbit offert :

les CPL bas dbit qui utilisent des techniques de modulation assez simples, par

exemple quelques porteuses en modulation de frquence ;

les CPL haut dbit qui utilisent des modulations multiporteuses du type OFDM.

Notre tude se porte sur le second cas, car les CPL bas dbit sont gnralement

utiliss dans la domotique. Pour avoir linformation ncessaire la carte rseau, un

coupleur intgr en entre des botiers CPL limine les composantes basses frquences afin

d'obtenir le signal CPL.

24

2. Normes et standards

Il ny a pas encore de norme spcifique ni de standard en Europe. Le standard

existant est le standard amricain HomePlug. La rglementation des CPL touche plusieurs

domaines : llectricit, les tlcommunications, la compatibilit lectromagntique et la

gestion du plan de frquence. Cest ainsi que les problmes de normalisation et de

standardisation des rseaux CPL sont extrmement complexes.

a. Normes

Pour les quipements CPL, la seule norme dite ce jour est la norme EN50065

qui ne sapplique que pour le CPL bas dbit avec lutilisation des basses frquences dans la

bande de 9 148,5 kHz. Cette norme est actuellement en cours dvolution vers la norme

SC205A, pour la bande entre 1,6 et 30 MHz, cest--dire les CPL haut dbit.

Pour la certification des quipements CPL au marquage CE, les normes respecter

actuellement, en attendant les normes Europennes spcifiques au CPL, sont :

La norme sur la CEM (Compatibilit Electromagntique) :

La CEM s'agit de la capacit d'un dispositif, quipement ou systme, fonctionner

de manire satisfaisante dans son environnement lectromagntique. En effet, un dispositif

ne doit pas introduire lui-mme des perturbations lectromagntiques qui peuvent crer des

troubles susceptibles de nuire au bon fonctionnement des appareils ou des systmes situs

dans son environnement.

La norme EN55022 :

Cette norme impose de rester dans la bande de frquence de 1,6 MHz 30 MHz

rserve aux CPL haut dbit et de ne pas avoir un niveau dmission infrieur 90 dBV.

Des normes sur la CEM sont donc requises afin dassurer un environnement

lectromagntique satisfaisant aux diffrents dispositifs fonctionnant sur les mmes bandes

de frquence grce aux normes EN55022 (dfinitions, limites des perturbations radio

lectriques des appareils de traitement de linformation) et EN55024 (immunit envers les

perturbations radio lectriques).

La norme EN60950 :

Elle concerne la norme sur la scurit des matriels de traitement de linformation,

y compris les matriels lectriques de bureau.

25

La directive sur les appareils de basse tension :

Cette directive sapplique tout matriel lectrique employ entre 50V et 1000V en

courant alternatif et de 75V 1500V en courant continu [13].

b. Standards

En novembre 2001, la collaboration entre plusieurs grands fabricants de

composants au sein de la HomePlug PowerLine Alliance a vu laboutissement dun

standard pour les CPL : le standard HomePlug V1.0.1. Tous les produits commercialiss

grande chelle sont des produits de norme HomePlug. Il y a actuellement deux standards

pour la technologie CPL : le standard HomePlug V1.0.1 et le standard Homeplug AV

(Audio/Vido).

Le premier standard consiste uniquement transmettre les donnes dans un rseau

local. La bande de frquence quil utilise est de 4,3 MHz 20,9 MHz. Son dbit thorique

est de 14 Mbps et de 6 Mbps dans la pratique. Le second, comme son nom lindique, sert

transporter des flux multimdias. Thoriquement, son dbit est de 100 Mbps [13]. Pour la

raison que seuls les standards HomePlug sont adopts dans le monde, alors dans la suite,

notre tude se focalise sur cette technologie.

3. Chane de transmission

a. Modle de chane de transmission du systme CPL

Les donnes binaires lentre de la chane de transmission sont fournies par un

gnrateur de donnes alatoires. La conversion numrique analogique est assure par un

filtre adapt permettant le passage dun signal discret de priode dchantillonnage T/2

un signal dont la priode de deux lments conscutifs est beaucoup plus faible T/40

(T tant la dure utile de symbole sur 2048 : en mode 2K). La bande passante du signal

doit tre situe autour de sa frquence porteuse. Celle-ci peut tre ralise par la

multiplication du signal de sortie du filtre de mise en forme par

2

0

. A la rception

lopration inverse de transposition de frquence est assure par la multiplication du signal

reu par

2

0

. Le signal sera ensuite converti par un filtre passe bas et un

chantillonnage de priode T/2 permet de retrouver le signal discret.

26

Figure 3.2 : Modle de chane de transmission du systme CPL [15].

La figure 3.2 est base sur le modle de chaine de transmission de la Fig. 1.1 sauf quelle

introduit le modulateur et le dmodulateur OFDM numriques. Dans ce modulateur, on

insre des symboles pilotes qui sont les symboles OFDM et on effectue lopration inverse

dans le dmodulateur. Avant dentrer dans le canal, on utilise un convertisseur numrique

analogique (CNA) et sa sortie, on fait une conversion analogique numrique(CAN).

b. Exemple de fonctionnement : Echange de donnes entre 2 postes connectes

par 2 adaptateurs

Les donnes partent de lordinateur source vers ladaptateur CPL sous forme

numrique. Arrives ladaptateur, elles subissent un codage : on les encode avec

lalgorithme DES 56 (Data Encryption Standard) [Cf. Annexe A]. Aprs, on les module

pour avoir un signal analogique la sortie de ladaptateur.

Dans le canal de transmission, un signal analogique est transmis vers le rcepteur.

Ladaptateur CPL du cot du rcepteur reoit en premier le signal analogique envoy par

lmetteur. Ce mme adaptateur fait une dmodulation de ce signal. Ensuite, il dcode le

signal dmodul pour avoir des donnes numriques qui sont achemines vers le

destinataire. La figure 3.3 illustre cet change de donnes.

27

Figure 3.3 : Echange de trame entre 2 postes connectes par 2 adaptateurs [16].

4. Dbit

Concernant le dbit, on peut rencontrer le CPL bas dbit et le CPL haut dbit : pour

le bas dbit, on utilise la basse frquence dans la bande de 9 k 148,5 kHz et le dbit est de

115 kbps. En gnral, on ne sintresse pas au bas dbit, car on cherche toujours une

vitesse de transmission plus leve. En effet pour le haut dbit, on utilise la haute

frquence dans la bande de 1 MHz 30 MHz. En 2003, le dbit moyen du CPL est de

7 Mbps. Actuellement, cette valeur slve 200 Mbps [14].

Ces dbits sont partags par tous les postes relis la mme ligne lectrique pour

lindoor. Ils sont moduls en fonction de plusieurs critres:

- le nombre dutilisateurs connects;

- la charge du circuit lectrique (plus il y a de matriels consommant de

llectricit, plus le dbit diminue);

- le type de matriel utilis;

- lutilisation du cryptage qui diminue aussi le dbit effectif.

5. Mthode de transport des signaux

a. La modulation OFDM

Le haut dbit est possible grce lutilisation, comme pour le sans fil, de la

modulation OFDM. Le principe est de rpartir un dbit important sur une srie de sous-

porteuses modules bas dbit. Ces sous-porteuses subissent des modulations de

frquences orthogonales de 200 kHz entre elles.

28

Pour la technologie des Courants Porteurs en Ligne, le principe de lOFDM est la

transmission en parallle de 84 sous-porteuses voisines modules selon la Fig. 3.4

gnralement en 4-QAM. Les principaux critres de choix de la modulation QAM sont :

- la densit de la constellation qui peut favoriser soit une faible nergie de transmission,

soit un faible taux derreurs;

- loccupation spectrale du signal modul faisant intervenir le dbit binaire et la largeur

de la bande occupe par le signal modul;

- la complexit de ralisation.

Figure 3.4 : Modulation OFDM dans le CPL [16].

Les avantages de lutilisation de la modulation OFDM sur la transmission de

donnes haut dbit sur un canal CPL sont :

- le caractre multitrajet du rseau lectrique;

- la grande tolrance aux fautes car laltration sur une frquence donne

diminue le rapport Signal/Bruit;

- la diminution des interfrences entre symbole.

Le tableau 3.1 rcapitule les valeurs correspondantes aux diffrents paramtres de

lOFDM dans le CPL.

29

Tableau 1 : Paramtres de la modulation OFDM dans le CPL.

Paramtres Valeurs

Nombres de sous porteuses (N) 84

Bande de frquence (B) 4 MHz 21 MHz

Espacement entre les sous-porteuses

(=

)

200 kHz

Priode IFFT/FFT (

=

1

)

5 s

Priode dun symbole dinformation

(

=

1

)

0,058 s

Dure de lintervalle de garde 1,25 s

Priode du symbole OFDM (T=

+) 6,25 s

Modulation des sous-porteuses 4-QAM

b. La technique daccs

La mthode daccs est celle de la topologie en bus sous la forme drive

CSMA/CA (Carrier Sense Multiple Access / Collision Avoidance). La technique

CSMA/CA est une technique daccs multiple qui consiste rduire les collisions des

paquets en imposant un accus de rception systmatique des paquets (ACK), ce qui

signifie que pour chaque paquet de donnes arriv intact, un paquet ACK est mis par la

station de rception.

Le protocole daccs fonctionne comme suit :

avant de commencer mettre, chaque nud diffuse un signal de dtection de

porteuses (RTS : Request To Send) pour voir si le destinataire nmet pas;

ce dernier rpond avec un paquet (CTS : Clear To Send) si le support est libre.

Comme la topologie est en bus, tous les postes vont recevoir le RTS ou le CTS. Ds

30

quils lont, ils mettent en place un timer qui les empchera dmettre pendant la dure

estime de communication indique dans le RTS ou le CTS ;

le rcepteur envoie un accus de rception (Positif ACKnowledge) sans lequel

lmetteur ne transmet pas la suite. Sil ne le reoit pas, il met nouveau le paquet au

bout dun certain temps.

Le principe est bas sur le thorme de Backoff exponentiel qui permet en cas de

collision dtecte de modifier sur les stations le nombre maximum (n) de manire

exponentielle. Un nombre x est alors tir alatoirement entre 0 et n. Ce nombre permet

daccder au support au bout de x dures de temps. Ce nombre correspond au nombre de

slot (intervalle) quil doit attendre avant de pouvoir mettre. Un slot possde une dure

dtermine par le Slot Time. Il y a beaucoup moins de chance que plusieurs stations aient

le mme nombre. Par consquent, ces stations ne cherchent pas communiquer en mme

temps provoquant une collision [17].

6. Cryptage de linformation

Pour protger le trafic de donnes sur le rseau, il faut le dchiffrer et le crypter.

Pour la technologie CPL, on utilise lalgorithme DES 56. Le DES est un systme de

chiffrement par bloc de 64 bits. Le chiffrement et le dchiffrement utilisent tous les deux le

mme algorithme. La longueur de la cl est de 56 bits (elle est exprime comme un nombre

de 64 bits mais un bit sur huit est utilis comme un bit de contrle de parit). Lalgorithme

est la combinaison de deux techniques de base de chiffrement par bloc : la confusion et la

diffusion [18].

Dans la pratique, une cl de cryptage doit tre programme sur les adaptateurs dun

mme rseau. Cest un schma de cryptage symtrique alors une seule cl est ncessaire

pour lmission et la rception. Cest pour cela quon peut dire que le CPL offre un niveau

de scurit suprieur par rapport aux autres technologies.

III. Mise en place dun rseau CPL

1. Adaptateur CPL

Avec le CPL, toute prise lectrique devient une prise rseau potentielle. Les

premiers lments indispensables sont les adaptateurs. Ces matriels se branchent sur les

prises lectriques et proposent une sortie Ethernet ou USB, reprsents respectivement aux

31

Fig. 3.5 et Fig. 3.6, connecter linterface du matriel associer au rseau CPL. Cest

une sorte de modem spcifique.

Figure 3.5 : adaptateur CPL/ Ethernet RJ45 [14] Figure 3.6: adaptateur CPL/ USB [14]

Les principaux composants lectroniques lintrieur de ladaptateur sont :

- le transcepteur (1) : il dfinit les missions des porteuses c'est--dire il

dcide quand mettre ou (d)chiffre ou (en/de)coder ;

- le convertisseur (2) qui dforme les porteuses selon le transcepteur

(modulation) ou la transcription numrique (dmodulation) ;

- les interfaces injectrices et rceptrices (3) et (4) injectent et rceptionnent

(filtrent) les signaux moduls entre 4,3 MHz et 20,9 MHz ;

- loscillateur quartz (5) rythmant la modulation haute frquence ;

- lEPROM (6) : cest une mmoire eprom paramtre ;

- le raccordement (7) : cest le lieu de connexion haut dbit avec lEthernet

RJ45 ou lUSB ;

- l'alimentation (8) qui est le transformateur lectrique.

La figure 3.7 montre le circuit lectronique de ladaptateur.

32

Figure 3.7 : Architecture dtaille dun adaptateur CPL [16].

2. Architecture lectrique

Comme le CPL consiste transmettre des donnes travers le rseau lectrique,

alors il est convenable de parler des architectures lectriques. On peut diviser

linfrastructure lectrique en trois catgories : la partie haute tension, la partie moyenne

tension et la partie basse tension.

La ligne haute tension est la partie qui se trouve en amont du transformateur. La

valeur de la tension sur cette ligne est de lordre de quelques centaines de kV.

Pour la moyenne tension, elle sert interfacer la partie haute tension et basse

tension. Elle se situe entre les transformateurs haute tension-moyenne tension (HT/MT) et

moyenne tension-basse tension (MT/BT).

Par contre, la ligne basse tension concerne linstallation lectrique situant en aval

du compteur lintrieur de la maison. Cest la tension de 220 V ou 230 V aux foyers. En

gnral, les prises lectriques sont montes en drivation dans cette zone.

3. Architecture rseau

Suivant larchitecture lectrique, on peut diviser ltude des transmissions de

donnes travers le rseau lectrique en deux grandes parties : lindoor et loutdoor.

33

a. Loutdoor

Loutdoor concerne la partie moyenne et haute tension. Pour exploiter ces

infrastructures, il faut avoir une licence. Cest ainsi que ce type darchitecture ne se met

pas en place individuellement mais lchelle dune ville ou dun village (Fig. 3.8).

Figure 3.8: Topologie outdoor [13].

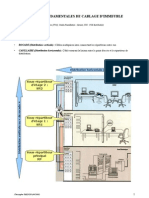

b. Lindoor

Cette architecture permet de partager une connexion existante ou de constituer un

rseau LAN (Local Area Network) dans un ou plusieurs btiments sur son rseau

lectrique priv, autrement dit la transmission se fait sur les rseaux lectriques

lintrieur dun btiment que ce soit un appartement ou une entreprise. Ce rseau est libre

car on est en aval du compteur lectrique. Comme on utilise souvent des prises montes en

drivation, on a la topologie en bus pour le CPL. A lintrieur des btiments, les modems

CPL assurent un pont entre le rseau lectrique et le matriel informatique, dans le mme

esprit quun modem analogique sur une ligne tlphonique (Fig. 3.9).

34

Figure 3.9 : Partage daccs lintrieur dun btiment par le CPL [13].

IV. Avantages et inconvnients

Comme toute technologie que ce soit nouvelle ou ancienne, le CPL a ses avantages

et ses inconvnients.

1. Avantages

Il est indniable que le CPL possde des avantages non ngligeables. Un grand

avantage du CPL est le fait que presque toute la plante utilise llectricit. Il parat

possible quun trs grand nombre de la population accde facilement non seulement aux

rseaux informatiques mais aussi linternet.

Ensuite, lutilisation des cbles lectriques vite de refaire du cblage informatique

spcifique ou de configurer des connexions sans-fil. En effet, il est facile dinstaller un

rseau CPL car il suffit de brancher ladaptateur sur une prise lectrique. Le cot de

dploiement est rduit. Par la suite, cette facilit dcoule aussi la mobilit du rseau ; on

peut avoir plusieurs points daccs.

En troisime lieu, lutilisation de lalgorithme de cryptage plusieurs cls permet

de raliser des rseaux scuriss et demployer le rseau indpendamment des autres.

35

Enfin, un des avantages du CPL aussi est la disponibilit de prise tlphonique car

on nen sert pas. En plus, le CPL est ainsi un complment aux rseaux filaires et aux

rseaux sans fil.

2. Inconvnients

Le premier inconvnient du CPL est le dbit. Malgr le dbit lev du CPL, celui-ci

est partag par tous les matriels connects c'est--dire plus les matriels utiliss sont

nombreux, moins le dbit est important. Labsence de norme spcifique est aussi un

dsavantage du CPL. En effet, il ny a pas dinteroprabilit entre les composants fabriqus

par les fabricants.

Le courant porteur volue dans un environnement perturb. Les perturbations

peuvent avoir des causes multiples. Les bruits, induits par l'utilisation d'appareils

lectriques sont l'ennemi numro un des donnes transitant sur le rseau. Les alimentations

dcoupage sont galement de gros metteurs de parasites. Tous les ordinateurs, crans,

photocopieurs, imprimantes, fax, tlvisions et autres appareils du mme type polluent de

manire importante le rseau d'alimentation [14] [19].

36

V. Comparaison du CPL avec les autres technologies

Tableau 2 : Tableau de comparaison du CPL avec les autres technologies

CPL Wifi ADSL FIBRE

OPTIQUE

Technologie Transport de donnes

sur rseau lectrique

(moyenne et basse

tension) existant,

modem spcifique

utilisateur

Transport

dinformation sur la

radio (Sans fil,

bornes pour

recevoir et mettre)

Transmission

asymtrique de

donnes sur paire de

cuivre du tlphone

fixe.

Transport de

donnes utilisant

des photons

(lumire)

Porte < 300 m < 40 m lintrieur

< 400m

lextrieur

< 5 km

Dbit

maximum

Indoor : 45 Mbps

Outdoor : 400 kbps

54 Mbps Emission: 1,5 Mbps

Rception: 9 Mbps

1 Gbps

Scurit Plus scuris grce au

cryptage dinformation

DES 56

Chiffrement WEP

non fiable,

facilement

coutable

Moins scuris

Cot

dinstallation

Assez coteux Plus cher Moins cher Coteux

37

Chapitre IV: IMPLEMENTATION DUN RESEAU CPL LOCAL AU

SEIN DUNE ENTREPRISE

On peut laborer un rseau informatique partir dun cble Ethernet, du WiFi ou

encore de la fibre optique. Mais tous les locaux professionnels n'en sont pas quips, si

bien que le courant lectrique arrive presque partout. Nous avons vu dans la partie

prcdente que larchitecture indoor du CPL permet de partager une connexion haut dbit

existante ou de constituer un rseau LAN lintrieur dun btiment avec une mise en

uvre simple. Ceci nous a conduit tudier comment concevoir un rseau LAN muni

dun certain nombre dordinateurs avec le CPL dans une entreprise. Grce ce concept,

les employs de cette entreprise peuvent changer des informations, se communiquer,

avoir accs lInternet sans cblage et avec une structure moins lourde.

Dans cette partie, nous allons dabord dfinir ce quest un rseau local, ensuite, des

dtails sur la description, linstallation lectrique de lentreprise et des configurations de

chaque poste du rseau. Enfin, nous prsentons successivement la scurit du rseau, la

protection de linstallation, ainsi que le partage de connexion Internet ce rseau LAN.

I. Rseau local

1. Dfinition du rseau informatique

Un rseau est un systme dans lequel des ordinateurs et des priphriques peuvent

partager des donnes communes, des logiciels, des imprimantes, des scanners, des CD-

ROM.

2. Dfinition dun rseau LAN

Un rseau local ou LAN est un groupe dordinateurs connects entre eux et situs

dans un certain domaine gographique relativement restreint.

Avec un rseau local, on pourra :

- grer des fichiers (partager et/ou transfrer des fichiers) ;

- partager des applications;

- partager des priphriques;

- interagir avec les utilisateurs connects: envoyer et recevoir des courriers

lectroniques, tenir des runions lectroniques.

38

3. Caractristiques du rseau LAN

Les rseaux locaux relient les ordinateurs gographiquement proche les uns des

autres: dans le mme bureau, au mme tage dun btiment. Les ordinateurs sont appels

les nuds du rseau. Aujourdhui, les rseaux LAN couvrent des centaines de mtres et

peuvent prendre en charge des centaines de nuds [20].

Dans notre tude, un rseau local compos de 3 sous-rseaux est installer sur 3

tages selon la Fig. 4.1.

II. Description de lentreprise

Le rseau CPL dessert une vingtaine de postes utilisateurs rparties sur les 3 tages.

Chaque tage forme un sous-rseau indpendant. Un tage comporte plusieurs salles dont

chacune possde un ordinateur connecter. Et chaque ordinateur est muni dau moins un

adaptateur CPL pour transmettre les donnes dun ordinateur vers un autre dans le rseau.

Toutefois, il est indispensable de relier ces 3 sous-rseaux utilisant aussi des quipements

CPL.

39

Figure 4.1 : Structure du rseau de lentreprise

III. Installation lectrique de lentreprise

Le canal lectrique est un support de transmission particulirement difficile. Il est

prvu pour lacheminement du courant lectrique de 50 Hz. Il faut prendre en compte les

contraintes de ce support afin de garantir une bonne transmission des signaux haute

frquence sans perturber les appareils environnants.

Le rseau lectrique est form partir des fils lectriques et des prises de courant et

le systme fonctionne derrire un compteur monophas sous une tension de 220 V. Pour

40

notre exemple 26 ordinateurs, il nous faut 26 prises murales. La distance moyenne

prise-prise est de quelques dizaines de mtre. Il est ncessaire de monter ces prises en

drivation pour avoir une tension adquate. Sur chaque prise murale, on branche une

multiprise pour lalimentation de lordinateur et du modem CPL.

La puissance consomme par un adaptateur CPL est seulement de 5 Watts. Cest

ainsi que pour la protection de linstallation, cela ne peut pas tre la cause dune perte de

fusible. Il est noter que le dbit dpend de la qualit du rseau lectrique et de sa

structure.

IV. Installation des adaptateurs

Connects dun ct aux ordinateurs par cblage Ethernet RJ45, de lautre aux

prises lectriques, les adaptateurs permettent une rapide mise en place du rseau sans

travaux, ni cblage encombrant. Le paramtrage dun adaptateur CPL est simple puisque

la mthode est quasi identique celle employe dans le cas dun rseau Ethernet classique.

Pour notre rseau, le systme dexploitation employ est le Windows XP.

Linstallation dun adaptateur se passe gnralement de la manire suivante :

- branchement de ladaptateur la prise de courant ;

- connexion de lordinateur ladaptateur Ethernet par lintermdiaire dun cble

RJ45 ;

- configuration IP avec adressage manuel ou automatique ;

- activation de la Connexion au rseau local dans la fentre Connexions rseau de

Windows XP ;

Ces oprations sont rpter autant de fois quil y a dadaptateurs Ethernet brancher

dun cot au rseau lectrique, de lautre un ordinateur. Une fois tout ceci ralis, le

rseau doit tre oprationnel.

Remarque : Les adaptateurs fonctionnent aussi avec tous les successeurs de Windows XP

tels que Windows Server 2003, Windows Vista

V. Configuration de chaque poste [Cf. Annexe B]

On a configurer 2 types de postes: la poste utilise comme passerelle et le nud

du rseau. On a utilis le mme type dadaptateur qui est le NETGEAR XE102 Powerline

Ethernet Adapter pour lensemble des machines.

41

1. Configuration du nud

Voici les tapes suivre:

installer lutilitaire XE102 ;

une fois linstallation termine, configurer le mot de passe de cryptage

du rseau ;

puis, configurer le mot de passe de chaque adaptateur qui est unique ;

enfin, configurer ladresse IP de cette poste.

2. Configuration de la passerelle

La machine utilise comme passerelle doit tre munie de 2 cartes rseaux. La

premire carte permet sa liaison avec les autres machines du mme sous-rseau, et la

seconde avec les deux autres sous-rseaux. Pour la premire carte, la configuration est

identique celle du nud.

Pour la seconde, cest aussi la mme configuration sauf que son mot de passe de

cryptage du rseau doit tre diffrent de celui de la premire carte. Pour les machines

passerelles, ce mot de passe est identique.

VI. Configuration du rseau

Pour le rseau CPL, la faon dans laquelle les ordinateurs sont interconnects

physiquement, autrement dit la topologie physique utilise est la topologie en bus. La

configuration IP est strictement identique aux rseaux Ethernet et le rseau est de type

TCP/IP.

Le tableau 3 rcapitule la configuration quon a faite pour les trois sous-rseaux de

lentreprise.

42

Tableau 3 : Configuration des cartes rseaux des diffrentes machines utilises.

VII. Scurit du rseau et protection de linstallation

Le signal CPL passe le compteur lectrique, ce dernier ne constitue donc en aucun

cas une barrire pour le rseau CPL.

Deux aspects sont prendre en compte pour la scurisation: les risques dus au

rseau CPL lui-mme et les risques encourus par tout rseau local ouvert l'Internet. Au

niveau du sous-rseau, on a recours au cryptage DES 56 avec une cl, configurer sur

chaque adaptateur CPL du rseau local et aussi le mot de passe de chaque adaptateur qui

vrifie lauthenticit du matriel. Au niveau du rseau connect lInternet, cest la

scurisation habituelle par un AntiVirus ou FireWall comme pour tout rseau local

prsent derrire un accs Internet.

Quant la protection de linstallation contre linstabilit lectrique, on a besoin des

quipements lectriques indpendants du rseau par exemple, la mise en place dun

parafoudre et dun disjoncteur la sortie du compteur contre la surtension et la

surintensit. Ces matriels sont ncessaires pour la protection des biens.

VIII. Partage de connexion Internet avec CPL

Etant donn que la technologie CPL est complmentaire aux autres technologies, il

y a plusieurs possibilits permettant de connecter lentreprise lInternet et en partageant

cette connexion avec le CPL:

on peut le relier avec un rseau Ethernet connect lInternet laide dun

pont Ethernet/CPL ;

Etage 1 Etage 2 Etage 3 Passerelle

Mot de passe de

cryptage du

rseau

etage1 etage2 etage3 passe

Adresse IP De 192.168.0.1

192.168.0.5

De 192.168.0.6

192.168.0.13

De 192.168.0.14

192.168.0.26

De 172.16.0.1

172.16.0.3

43

il est possible galement dutiliser un modem ADSL/CPL pour partager une

connexion ADSL ;

pour le couplage du CPL avec le rseau sans fil, il suffit de brancher un

modem WiFi/CPL au point daccs Internet ;

lutilisation du CPL avec le satellite est aussi envisageable.

Enfin, pour complter cet exemple de mise en place dune installation dun rseau CPL

dans une entreprise, nous allons donner un aperu du cot dun adaptateur CPL. Les

constructeurs ont diversifi leur offre et proposent de nombreux produits afin de sadapter

aux besoins des utilisateurs. Pour le standard NETGEAR XE102, le prix actuel est aux

environs de 30 .

44

CONCLUSION

Ce mmoire a t consacr sur la technologie des courants porteurs et la ralisation

dun rseau local avec celui-ci. Dans un premier temps nous avons dcrit la structure

gnrale dune chane de transmission, cette tude nous a montrs que le fait denvoyer des

donnes numriques sans adaptation est souvent irralisable en raison des contraintes lies

aux caractristiques physiques du canal. Cette non-adaptation ncessite un codage et une

modulation. Les modulations numriques usuelles ont t prsentes.

Le Courant Porteur en Ligne utilise en particulier la modulation OFDM, elle est

aussi la modulation utilise dans la plupart des technologies actuelles. Ce type de

modulation repose sur la rpartition des donnes de dbit important sur N sous-porteuses

orthogonales entre elles et modules bas dbit.

Le CPL est une technologie servant le rseau lectrique comme support physique

de transmission. Il consiste coupler au signal lectrique un signal de haute frquence.

Concernant larchitecture CPL indoor, il suffit de brancher ladaptateur CPL la prise

lectrique et de le connecter lordinateur. Lutilisation de la cl de cryptage DES56

permet au CPL doffrir une scurit plus fiable.

Les rseaux de tlcommunication modernes utilisent des cbles blinds, des fibres

optiques pour limiter les fuites dans les interconnexions. Mais pour le CPL, le principal

problme concerne la compatibilit lectromagntique, le cble lectrique nest pas prvu

pour transporter des signaux haute frquence. Alors, que pourrait-on faire pour empcher

les parasitages et quelles limites de rayonnement indsirable devraient tre applicables aux

produits CPL?

45

ANNEXE A: DES 56

I. Historique

Le DES (Data Encryption System) est connu aussi sous le nom de DEA (Data

Encryption Algorithm) pour la norme ANSI (American National Standard Institute). Il a

t n de la standardisation de lalgorithme nomm LUCIFER. Ce dernier a t dvelopp

par les chercheurs dIBM en 1974 pour rpondre lappel de la NBS (National Bureau of

Standards). LUCIFER est modifi le 23 Novembre 1976 grce NSA (National Security

Agency) pour donner le DES.