Professional Documents

Culture Documents

Manual Seguridad SSH en Debian

Uploaded by

Henry PintoOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Manual Seguridad SSH en Debian

Uploaded by

Henry PintoCopyright:

Available Formats

MANUAL SEGURIDAD SSH EN DEBIAN Para esta configuracin lo primero que debemos hacer es instalar SSH para el servidor

y para el cliente.

Luego generaremos las llaves para poder acceder a otros servidores ssh y que los clientes accedan el nuestro.

Mientras el sistema genera las claves nos pedira la clave para las llaves. Acontinuacion podremos ver que se generaron dos llaves la privada y la publica que la enviaremos a nuestro cliente para poder acceder a el.

Ahora crearemos el archivo authorized_keys que es donde agregaremos la llaves publicas de los servidores que se quieren conectar a nuestro equipo.

En el archivo /etc/ssh/sshd_config debemos descomentar y cambiar algunas lneas para tener un optimo funcionamiento de nuestro servidor SSH. Port 22 --> puerto por donde escuchara el ssh. Protocolo 2 --> Cuando se utiliza el protocolo 2, primeramente se intenta con la autenticacin del host, luego por la clave publica/privada y finalmente por password. ListenAddress 0.0.0.0. --> Para que escuche por todos lo direcciones que se conecte a este servidor. HostKey /etc/ssh_host_rsa_key --> Archivo que contiene las llaves privadas rsa del host a usar. HostKey /etc/ssh_host_dsa_key --> Archivo que contiene las llaves dsa del host a usar. KeyRegenerationInterval 1h --> Indica cada cuantos segundos el servidor regenera las llaves, para evitar el que se puedan descifrar sesiones capturadas y luego usarlas. Nunca se guarda en disco. ServerKeyBits 768 --> Especifica el numero de bits de la clave del servidor. SyslogFacility AUTH --> SyslogFacility AUTH y LogLevel INFO --> Tipo de logueo actividades. LoginGraceTime 2m --> Tiempo que espera el servidor para desconectar el cliente si no se a logueado correctamente. PermitRootLogin yes --> Permitir o denegar el logueo del usuario root. StrictModes yes --> SSh comprobara que los archivos tienen los permisos correctos, para evitar tener archivos con todos los permisos a todos los usuarios. RSAAuthentication yes --> Permite la autenticacin solo por RSA. PubkeyAuthentication yes --> Permite la autenticacin por la clave publica solo v2 AuthorizedKeysFile --> Se ingresa la ruta donde esta el archivo que contiene las claves para la autenticacin. RhostsRSAAuthentication no --> Autenticacin por rhost HostbasedAuthentication no --> Es para la utilizacin del protocolo de autenticacin por host. IgnoreUserKnownHosts no --> Especifica si SSH puede ignorar los usuarios del archivo Known_hosts durante la autenticacin durante RhostsRSASuthentication o HostbaseAuthentication. IgnoreRhosts yes --> Especifica si los archivos .rhost o .shost que no pueden ser usados en RhostsRSASuthentication, HostbaseAuthentication y RhostAuthentication. PasswordAuthentication yes --> Especifica si el password de

autenticacin es permitido por defecto es "si" PermitEmptyPasswords no --> Cuando es password de autenticacin es permitido, este especifica si el servidor permite el acceso a cuentas con la contrasea vaca. Listo al configurar esta lneas terminamos con la respectiva configuracin del openssh. Reiniciamos el openssh. Luego enviaremos nuestra llave publica el cliente y este la agregar al final de su archivo authorized_keys para que nuestro servidor pueda acceder a este con la llave que le mandamos.

Para que es cliente reciba nuestra llave nos pedir la contrasea del administrador de el cliente para autorizar la transferencia y nos indicar que esta se hizo como esperbamos.

Luego de que el cliente agregue nuestra llave pblica en su authorized_keys podremos loguearnos en su sistema con nuestra llave a travs de SSH.

Para entrar solo tendremos que escribir la clave que indicamos al generar las llaves.

You might also like

- Cálculo Manual de Subredes EjerciciosDocument13 pagesCálculo Manual de Subredes Ejerciciossiuxx89% (19)

- EJERCICIOS de Estructuras Lógicas REPETITIVASDocument32 pagesEJERCICIOS de Estructuras Lógicas REPETITIVASHJDGYF63% (71)

- Práctica Sindicación de ContenidosDocument10 pagesPráctica Sindicación de ContenidosMateo Alexander Azero BermeoNo ratings yet

- API 1.0 Documentación InterfacesDocument105 pagesAPI 1.0 Documentación Interfacesscanmidia100% (1)

- 4.8.2 Lab - Configure NAT For IPv4Document9 pages4.8.2 Lab - Configure NAT For IPv4Jhonatan canchos espejoNo ratings yet

- Varios Ejemplos de FormulariosDocument5 pagesVarios Ejemplos de FormulariosHenry PintoNo ratings yet

- Actividad 20%progra 2 Eva 1Document2 pagesActividad 20%progra 2 Eva 1Henry PintoNo ratings yet

- Ciclo Hacer paraDocument3 pagesCiclo Hacer paraMaria Fernanda57% (7)

- SQL Server 2012Document1 pageSQL Server 2012MILTON MIRANDANo ratings yet

- Enrutamiento Avanzado y Control de Trafico en LinuxDocument118 pagesEnrutamiento Avanzado y Control de Trafico en LinuxAlcon Sin HacheNo ratings yet

- Din 406Document15 pagesDin 406Percy_Patala_A_902367% (3)

- Base de Datos Avanzado IDocument206 pagesBase de Datos Avanzado IMiguel Angel FernandezNo ratings yet

- Analisis y Diseo Orientado A ObjetosDocument380 pagesAnalisis y Diseo Orientado A ObjetosSamuel ZepedaNo ratings yet

- SquidDocument6 pagesSquidpru_va100% (1)

- Manual Comandos de en Rut AdoresDocument40 pagesManual Comandos de en Rut AdoresXavier ArayaNo ratings yet

- P12CPIDocument8 pagesP12CPICar SoNo ratings yet

- Agregación de Las Interfaces de RedDocument3 pagesAgregación de Las Interfaces de RedHenry PintoNo ratings yet

- McAfee Epolicy OrchestratorDocument218 pagesMcAfee Epolicy OrchestratorHenry PintoNo ratings yet

- Tipos de Datos EstructuradosDocument16 pagesTipos de Datos EstructuradosHenry PintoNo ratings yet

- Cómo Arreglar El Problema de Boot - IniDocument1 pageCómo Arreglar El Problema de Boot - IniHenry PintoNo ratings yet

- Configuracion de SwitchesDocument88 pagesConfiguracion de SwitchesHenry PintoNo ratings yet

- TRcast PDFDocument83 pagesTRcast PDFelyexNo ratings yet

- Caso de Estudio CCNA 3Document9 pagesCaso de Estudio CCNA 3Henry PintoNo ratings yet

- DocumentacionservidorDocument57 pagesDocumentacionservidorHenry PintoNo ratings yet

- Configurar AP modo WDS+APDocument12 pagesConfigurar AP modo WDS+APHenry PintoNo ratings yet

- RIP Packet TracerDocument8 pagesRIP Packet TracerRoel Rodas100% (1)

- PDF de La PracticaDocument7 pagesPDF de La PracticavdanielfcNo ratings yet

- Curriculo ItcaDocument9 pagesCurriculo ItcaItalo Alberto FloresNo ratings yet

- Subneteo Clase ADocument3 pagesSubneteo Clase AHenry PintoNo ratings yet

- Es El Talento o El Trabajo DuroDocument1 pageEs El Talento o El Trabajo DuroHenry PintoNo ratings yet

- Caso de EstudioDocument16 pagesCaso de EstudioHenry PintoNo ratings yet

- Subneteo Clase ADocument3 pagesSubneteo Clase AHenry PintoNo ratings yet

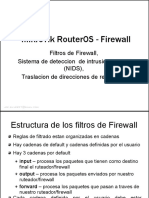

- MikroTik RouterOS - Filtros de FirewallDocument48 pagesMikroTik RouterOS - Filtros de FirewallRicardo VasquezNo ratings yet

- Packet Tracer: Desafío de Integración de Habilidades: TopologíaDocument4 pagesPacket Tracer: Desafío de Integración de Habilidades: TopologíajhazNo ratings yet

- Hacking y SeguridadDocument55 pagesHacking y SeguridadGust FloresNo ratings yet

- Libro II Redes para Cyber U Hogar Al 010909 PDFDocument143 pagesLibro II Redes para Cyber U Hogar Al 010909 PDFAracely Lesli Vicuña CaparachinNo ratings yet

- HTML5 Concepto para La Construcción de Sitios WebDocument2 pagesHTML5 Concepto para La Construcción de Sitios WebEdvard MunchNo ratings yet

- Asterisk AHORA TutorialDocument5 pagesAsterisk AHORA TutorialhotsukuboNo ratings yet

- 7.3.1.6 Lab - Exploring DNS TrafficDocument13 pages7.3.1.6 Lab - Exploring DNS Trafficunad gatoNo ratings yet

- 2006-11-13 El Lado Oscuro de InternetDocument8 pages2006-11-13 El Lado Oscuro de Internetanahi nahuat chanNo ratings yet

- Procedimiento para Ingreso A La Plataforma AutoserviciosDocument11 pagesProcedimiento para Ingreso A La Plataforma AutoserviciosSteffany gamarraNo ratings yet

- Red Internet (Trabajo Escrito)Document57 pagesRed Internet (Trabajo Escrito)Vega LuisNo ratings yet

- Informacion para Sustentar El DocumentoDocument6 pagesInformacion para Sustentar El DocumentoJose Ivan Daza MartinezNo ratings yet

- Essentials For Office 365 Datasheet (Español)Document2 pagesEssentials For Office 365 Datasheet (Español)Gabriel Morales AngaritaNo ratings yet

- Modulos FortinetDocument27 pagesModulos FortinetDiego Germán MarchettiNo ratings yet

- Internet Practica de IndiceDocument23 pagesInternet Practica de IndiceIsa BelaNo ratings yet

- Stic3-Coltel-Ifc-In-Id000 Instructivo ProxyDocument13 pagesStic3-Coltel-Ifc-In-Id000 Instructivo ProxyMaximuzNo ratings yet

- Plantillas Presentación Coloquio 2022Document6 pagesPlantillas Presentación Coloquio 2022Gabriel SilvaNo ratings yet

- Gilat Product Sheet SkyEdge II C Gemini I.en - EsDocument2 pagesGilat Product Sheet SkyEdge II C Gemini I.en - EsAny ZavalaNo ratings yet

- sqlmap opciones completasDocument73 pagessqlmap opciones completashilbert69No ratings yet

- Cómo Utilizar OpenVAS para La Evaluación de VulnerabilidadesDocument8 pagesCómo Utilizar OpenVAS para La Evaluación de VulnerabilidadesGerardo MoralesNo ratings yet

- FIREWALL de WindowsDocument15 pagesFIREWALL de WindowsJose VeliNo ratings yet

- Quizizz Tecer Parcial PDFDocument3 pagesQuizizz Tecer Parcial PDFJuan Carlos Montenegro LayedraNo ratings yet

- El Principio de Pareto Puede Salvar Tu NegocioDocument2 pagesEl Principio de Pareto Puede Salvar Tu NegocioFernando AmaroNo ratings yet

- Vulnerabilidad en TCP IpDocument86 pagesVulnerabilidad en TCP IpIng Mi Dulce AmorNo ratings yet

- Actividad 1 - Seguridad en InternetDocument6 pagesActividad 1 - Seguridad en InternetLidia Fernández GarcíaNo ratings yet

- DNS WikiDocument5 pagesDNS WikiMynor PazNo ratings yet

- Ergonomia InformaticaDocument11 pagesErgonomia InformaticaClaudia LezcanoNo ratings yet

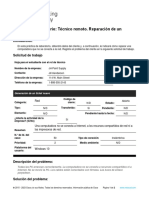

- Lab 5 Técnico Remoto. Reparación de Un Problema de RedDocument2 pagesLab 5 Técnico Remoto. Reparación de Un Problema de RedDarlyn Rosario PerezNo ratings yet