Professional Documents

Culture Documents

Actividad 1 CRS 1

Uploaded by

John MuñozOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Actividad 1 CRS 1

Uploaded by

John MuñozCopyright:

Available Formats

REDES Y SEGURIDAD

John Gabriel Munoz Cruz

Aprendiz sena

EVIDENCIA1

2013 febrero

1 Redes y seguridad

Actividad 1

JOHN GABRIEL MUNOZ CRUZ 09/02/2012 Actividad n1 Modelo OSI

Caso real: Usted ha sido contratado en una empresa colombiana, llamada En-core, que presta servicios de investigacin tecnolgica para las empresas del pas. Su sede principal se encuentra en Medelln, el mismo lugar donde, hipotticamente, usted residir. Esta empresa est en un proceso de expansin, por lo que andan construyendo 2 sucursales ms en la misma ciudad, y una de ellas en la capital del pas, Bogot. Usted ha sido contratado para gestionar la seguridad de las redes de esta empresa, debido a que maneja datos crticos y secretos para la competencia. Usted tiene tcnicos a su cargo, personal de mantenimiento, y un administrador de red por cada sede (4 en total). De acuerdo a esta situacin, responda las siguientes preguntas:

Preguntas interpretativas 1. Antes que nada, un gestor de seguridad debe entender de manera intuitiva los modelos de transmisin y recepcin de informacin. Use una situacin de la vida cotidiana, diferente a la expresada en la documentacin, para explicarle a sus empleados los elementos del modelo de transmisin-recepcin de informacin. RTA: Me parece interesante explicar el modelo con cosas muy alejadas a lo que realmente es por ejemplo un delfn, cuando tiene que comunicarse tiene la informacin a enviar el emisor es su boca que produce ondas el medio es el agua y si algo se interpone no va a existir comunicacin el receptor curiosamente es otro delfn que recibe tambin con la boca la informacin de la onda y el mensaje llego a su destino tambin puede ser como los murcilagos donde el medio es el aire.

2 Redes y seguridad

Actividad 1

2. Es objetivo principal del gestor de seguridad explicar el efecto de las polticas de seguridad informtica. Explique a los directores de la empresa la siguiente expresin Las PSI no generan un sistema ms ptimo, ni ms rpido, ni ms eficiente a la hora de procesar informacin, pero son vitales para la organizacin

RTA: Las polticas de seguridad, tal vez no tienen importancia en empresas donde la informacin que se maneja es poco importante y tal vez poco valiosa a terceros, ahora bien en una empresa donde se emplean los medios tecnolgicos en especial computadores y se guarda informacin, es probable que un tercero ya sea competencia o un empleado le interese la informacin para bien personal, y que si se es expuesto al pblico podra hacer lograr un mejor posicionamiento de otra empresa. Ahora mirndolo por un lado ms agresivo si comenzamos a tener valores donde se involucren activos de la empresa en sistemas computarizados incluyendo nmeros de cuenta contraseas sera muy fcil para un tercero desfalcar la empresa, la cual sin un sistema de defensa va a lograr que se devuelvan a los medios arcaicos y renuncien a la tecnologa cuestin que no sera normal en esta era. Ahora bien una poltica se seguridad es muy til a la hora de lograr que la productividad y confianza de la empresa este plasmada, no es la ms rpida es como un peaje una tarjeta quien entra quien sale , pero aun as son sumamente importantes porque de acuerdo a su cargo cada quien puede entrar a una parte del sistema. En otras palabras es como contratar aun grupo de celadores virtuales en la red de la fabrica que hace constar quien sigue quien no, la importancia de una poltica de seguridad en efecto es la misma que un grupo de celadores en una empresa, podran imaginarse una empresa sin ellos donde todo el mundo pueda entrar a todo lado?, por estos motivos son tan importantes las polticas de seguridad virtual.

3 Redes y seguridad

Actividad 1

Preguntas argumentativas

1. La gestin principal de seguridad de una red se da en la capa 4 cuando se habla de elementos tcnicos, y en la capa 8 cuando se habla de elementos administrativos. Por qu? Rta: Porque para enviar y recibir la informacin es necesario que los elementos tcnicos estn seguros para que se enven y se reciban correctamente sin embargo envan y reciben todas las informaciones y aun as si se pudieran poner restricciones y limitar tcnicamente que solo envie datos de un solo computador, no sabemos cual usuario puede estar en este por eso es sumamanete importante tener control en la capa8. 2. Por qu debemos tener en cuenta la capa 8 a la hora de generar una poltica de seguridad informtica?

Porque administrativamente no sabemos quien pueda estar al frente de estar al computador, por esta razn es necesario administrar quien es y como lo hace.

Sea claro y conciso a la hora de argumentar sus preguntas. No se trata de copiar y pegar de internet, sino de argumentar basado en lso conocimientos adquiridos.

Preguntas propositivas 1. De acuerdo con los tipos de redes existentes, y la estructura de la empresa en la que se encuentra, proponga la forma en la que los elementos deben interconectarse entre s, tanto en los edificios, como entre las sedes de una misma ciudad, y a su vez con la sucursal en la capital. Defina el tipo de red por alcance, por topologa, por direccin de los datos, y todas las caractersticas que considere deba tener la definicin de la misma. POR ALCANCE: Es necesario una red WAN generalmente son alquiladas para conectar Medelln con cogota, dentro de la ciudad una red MAN, para conectar las oficinas y una red LAN dentro de las mismas. POR TOPOLOGIA: Puede ser una conexin rbol para las conexiones entre los principales sedes para la informacin mas restringida y asi no poder acceder de todos los ordenadores, pero dentro de la red que va con los empleados , se puede usar una red estrella. POR DIRECCION DE DATOS: Simplex para los datos de los equipos donde solo se saquen informacin como servidores y los dems con full dplex para poder adminstrala

4 Redes y seguridad

Actividad 1

correctamente. POR MEDIO: Depende la manera donde sea mas eficaz por costos y equipos conectar si es almbrica o no.

2. Proponga un plan de trabajo de comunicacin inicial, teniendo en cuenta los diversos problemas en capa 8, para explicar las medidas de seguridad que se impondrn. Tenga en cuenta que en este plan no debe estar includo lo que se dir, ni el porqu, sino solo los pasos a seguir para comunicar las PSI, las personas involucradas y prioritarias, los tipos de problemas que se cubrirn, etc.

Un plan de trabajo es para evitar la pereza de los empleados a adoptar las polticas renovar sus medios de identificacin virtual para la empresa o hacer inaccisible su trabajo hasta que se acostumbren , mientras esto ocurre puede existir una persona que tenga acceso manual para cosas importantes de tal manera que se convierta en una necesidad acoptar las polticas de seguridad.

5 Redes y seguridad

Actividad 1

You might also like

- Fraaaciones Equivalentes1Document1 pageFraaaciones Equivalentes1John MuñozNo ratings yet

- Lista FaltantesDocument1 pageLista FaltantesJohn MuñozNo ratings yet

- Problemas Multiplicaciony DivisionDocument1 pageProblemas Multiplicaciony DivisionJohn MuñozNo ratings yet

- Horario para ImprimirDocument1 pageHorario para ImprimirJohn MuñozNo ratings yet

- Como Citar Correctamente Una ImagenDocument10 pagesComo Citar Correctamente Una ImagenJorge RubioNo ratings yet

- Elementos de ElectrónicaDocument11 pagesElementos de ElectrónicaJohn MuñozNo ratings yet

- Probbinomio 2Document1 pageProbbinomio 2Sergio PerezNo ratings yet

- La TelevisionDocument5 pagesLa TelevisionJohn MuñozNo ratings yet

- Exposición Metodologia OMTDocument8 pagesExposición Metodologia OMTdenibricNo ratings yet

- ProgramacionDocument16 pagesProgramacionJohn MuñozNo ratings yet

- 7 Preguntas de Diagnostico (Temas)Document3 pages7 Preguntas de Diagnostico (Temas)John MuñozNo ratings yet

- Diario de Campo 2 de Abril Del 2013Document3 pagesDiario de Campo 2 de Abril Del 2013John MuñozNo ratings yet

- Hoja de Vida Unitec - Nombre DocenteDocument4 pagesHoja de Vida Unitec - Nombre DocenteJohn MuñozNo ratings yet

- Listado Barrios BogotaDocument22 pagesListado Barrios BogotaCv Jj50% (2)

- Por Que La Velocidad de Los Electrones No Es La de La LuzDocument9 pagesPor Que La Velocidad de Los Electrones No Es La de La LuzJoel RamosNo ratings yet

- Decreto 3963 de 2009Document4 pagesDecreto 3963 de 2009decanaturaNo ratings yet

- Planeacion 1Document3 pagesPlaneacion 1John MuñozNo ratings yet

- Pere MarquesDocument29 pagesPere MarquesRoberto OlguinNo ratings yet

- Seminario de Investigacion 2Document1 pageSeminario de Investigacion 2John MuñozNo ratings yet

- Lab Oratorio 3Document1 pageLab Oratorio 3John MuñozNo ratings yet

- Las máquinas que nos rodeanDocument11 pagesLas máquinas que nos rodeankillcatNo ratings yet

- La revolución del silicio: el surgimiento de la era digitalDocument15 pagesLa revolución del silicio: el surgimiento de la era digitalJohn MuñozNo ratings yet

- Modulo 1.1Document5 pagesModulo 1.1BercebusNo ratings yet

- Reclutamiento DocenteDocument2 pagesReclutamiento DocenteJohn MuñozNo ratings yet

- Diseño de Un PID para Control de VelocidadDocument38 pagesDiseño de Un PID para Control de Velocidadbulbonline100% (3)

- PROGRAMA Comunicaciones I-Guillermo GomezDocument5 pagesPROGRAMA Comunicaciones I-Guillermo GomezJohn MuñozNo ratings yet

- Nociones Algebra VectorialDocument12 pagesNociones Algebra VectorialJohn MuñozNo ratings yet

- Actividad 1 Redes y SeguridadDocument2 pagesActividad 1 Redes y SeguridadLibardo GiraldoNo ratings yet

- Complemento FuncionesDocument6 pagesComplemento FuncionesJohn MuñozNo ratings yet

- Manual de Usuario Linde h25 392Document302 pagesManual de Usuario Linde h25 392manuel67% (3)

- Direccionamiento IP SubredesDocument3 pagesDireccionamiento IP SubredesLuis LópezNo ratings yet

- 1 5 3Document7 pages1 5 3Alexander CastellanosNo ratings yet

- Modelo Osi TCP IpDocument8 pagesModelo Osi TCP IpJUAN FELIPE BELTRAN PIMIENTANo ratings yet

- Hds Flomin C 3330Document6 pagesHds Flomin C 3330Ramon AstudilloNo ratings yet

- Logs en Gnu/linuxDocument2 pagesLogs en Gnu/linuxPantan TrolloNo ratings yet

- NOMENCLATURASDocument11 pagesNOMENCLATURASGuarapita RunnersNo ratings yet

- Hoja MilimetricaDocument15 pagesHoja MilimetricaMiriam Duarte AguirreNo ratings yet

- Doc. de Muro de ContenciónDocument2 pagesDoc. de Muro de ContenciónJeanPierreHinostrozaTolentinoNo ratings yet

- Alcatel - Lucent OXODocument86 pagesAlcatel - Lucent OXOAngie Mychel LabradorNo ratings yet

- Enviar y Recibir Parametros Por Metodo GET y POST Sin Formulario en ASP NETDocument4 pagesEnviar y Recibir Parametros Por Metodo GET y POST Sin Formulario en ASP NETJr AdanNo ratings yet

- Trabajo de Convergencia Actividad 3Document8 pagesTrabajo de Convergencia Actividad 3sandra milenaNo ratings yet

- ASLDASDocument12 pagesASLDASMiguel RodriguezNo ratings yet

- 13-Explicar Por Qué Los CPC Necesitan Manejar Las Tecnología Del Comercio ElectrónicoDocument4 pages13-Explicar Por Qué Los CPC Necesitan Manejar Las Tecnología Del Comercio ElectrónicoRosanny PeraltaNo ratings yet

- Norma Iec 60364Document3 pagesNorma Iec 60364Liliana CampoverdeNo ratings yet

- Control de Maquinas Sincronicas 1Document5 pagesControl de Maquinas Sincronicas 1diego maldonado ramosNo ratings yet

- 6ES71513BA230AB0 Datasheet EsDocument3 pages6ES71513BA230AB0 Datasheet Esmemosurf3775No ratings yet

- Bata Adulto, Talla Grande (Uso de Paciente) Apertura en El HombroDocument3 pagesBata Adulto, Talla Grande (Uso de Paciente) Apertura en El HombroCarlosFredyENo ratings yet

- Astm D 3515 VS MSC-19 InviasDocument15 pagesAstm D 3515 VS MSC-19 InviasSergio QuispeNo ratings yet

- Codo Inox 90 SCH10.40.80 C304-316Document1 pageCodo Inox 90 SCH10.40.80 C304-316Miguel LunaNo ratings yet

- Neo03 Escalas Fijas y PortátilesDocument44 pagesNeo03 Escalas Fijas y PortátilesTania Riquelme Godoy33% (3)

- Instalacion de La Aplicación DotclearDocument17 pagesInstalacion de La Aplicación Dotcleardianacris45No ratings yet

- Teleinformatica y Redes ModernasDocument75 pagesTeleinformatica y Redes ModernasGanimedes EstelarNo ratings yet

- Inventions and Technology in Our Lives! 1Document2 pagesInventions and Technology in Our Lives! 1ESUPTEC E.I.R.L E.I.R.LNo ratings yet

- Diseño de uniones y elementos estructurales de guaduaDocument12 pagesDiseño de uniones y elementos estructurales de guaduaandres tenorioNo ratings yet

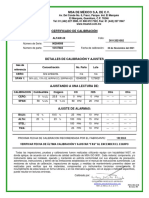

- Msa de México S.A. de C.V.: 58% LEL, 15% O2, 60PPM CO, 20PPM H2SDocument1 pageMsa de México S.A. de C.V.: 58% LEL, 15% O2, 60PPM CO, 20PPM H2SJohnny Lugo CastilloNo ratings yet

- Vinilit - para GAS - PE80 y PE100Document2 pagesVinilit - para GAS - PE80 y PE100Cristobal Leal ArandaNo ratings yet

- Fundamentos ACLDocument16 pagesFundamentos ACLEl GuilleNo ratings yet

- Centrales Privadas PBXDocument11 pagesCentrales Privadas PBXPabloTorrejonNo ratings yet

- Garantía de La Calidad en La Industria Farmacéutica 3Document24 pagesGarantía de La Calidad en La Industria Farmacéutica 3paola100% (1)