Professional Documents

Culture Documents

Capítulo 1A - Conceptos Fundamentales de Seguridad PDF

Uploaded by

Cesar A. Romero CarranzaOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Capítulo 1A - Conceptos Fundamentales de Seguridad PDF

Uploaded by

Cesar A. Romero CarranzaCopyright:

Available Formats

Conceptos Fundamentales de Seguridad

Al finalizar el captulo, el alumno podr: Interpretar los conceptos bsicos de seguridad informtica e informacin asociada a la realidad actual de la seguridad. Reconocer la importancia de la seguridad y su incidencia en una empresa. Identificar los principales estndares de seguridad existentes y los conceptos principales para cada uno de ellos. Asociar los tipos de polticas existentes y su aplicacin en la organizacin.

Temas: 1. 2. 3. 4. 5. 6. Situacin actual de la seguridad. Valor de la informacin. Anlisis de riesgo. Compromisos de las organizaciones con la seguridad. Seguridad fsica. Polticas de seguridad informtica.

Conceptos Fundamentales de Seguridad

1.

Situacin actual de la seguridad

La situacin actual de la seguridad ha variado notablemente desde que los gusanos y virus han afectado seriamente a las organizaciones y stas han notado su importancia dentro de un plan estratgico integral de accin. Asimismo, las prdidas por falta de una accin integral de seguridad se han incrementado y ms an, las concepciones equivocadas del enfoque del tema originan que estas prdidas sean mayores.

1.1

Delitos Informticos y encuestas de seguridad

Las encuestas de seguridad actuales ponen en evidencia lo siguiente.

1.1.1. Tipos de ataques experimentados Esta es la encuesta de CSI (Computer Security Institute) sobre los tipos de ataques que han experimentado las empresas americanas durante el periodo 2010 - 2011. Para el 2010, se aadieron dos tipos de incidentes completamente nuevos a la lista: explotacin de navegadores de clientes Web y explotacin de perfil de usuario de la red social. Al mismo tiempo, que se mantuvo Web site defacement como una opcin en la encuesta desde el ao 2004. Hace dos aos, se incrementaron cuatro nuevas categoras para cubrir diversos aspectos de la violacin de los datos: Robo o prdida de datos de clientes de dispositivos mviles. Robo o prdida de informacin de propiedad (intelectual propiedad) de los dispositivos mviles

CIBERTEC

Conceptos Fundamentales de Seguridad

Robo o prdida de datos de clientes de todas las dems fuentes, Robo o prdida de informacin de propiedad de todas las dems fuentes.

Histricamente, los ataques de virus (ltimamente incluidos bajo la rbrica de malware) han encabezado la lista, seguido con el robo del dispositivo porttil o mvil. Estas dos categoras siguen mantenindose como "Ganadores" de este ao. En efecto, mientras que el malware subi unos cuantos puntos, el robo de un ordenador porttil / mvil cay un impresionante 9 %.

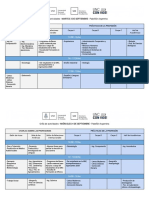

FIG. 1. TIPOS DE ATAQUES EXPERIMENTADOS

Fuente: 2011 CSI Computer Crime & Security Survey (www.gocsi.com)

Es difcil atribuir las causas directas de este tipo de comportamientos. Sin embargo, parece innegable que, con la excepcin de los ataques de malware, los encuestados estn viendo menos casos. Es importante tener en cuenta, adems, que esto no se limita a los resultados de CSI. Los Informes de Symantec son discutibles cuando los nmeros se dirigen hacia abajo, pero confirman una importante tendencia a la baja. Asimismo, Symantec seala algunas razones que podran explicar la disminucin, sobre todo de articulacin en la idea de que el software bot es cada vez ms sofisticado y que las bots son menos requeridas. En cuanto a las brechas de datos se refiere, el informe de Verizon apoya firmemente la idea de que tales eventos se han reducido. Para empezar, Verizon tuvo una carga de trabajo menor de los casos de violacin confirmada en el 2010. Por ello: La infeccin de malware sigue siendo el ataque ms visto, con 67,1% de casos reportados en el 2010. Los encuestados informaron menos casos de fraude financiero en el 2010 que en aos anteriores; slo el 8,7% dijo que haba visto este tipo de incidentes durante el perodo cubierto (2010 - 2011). El 45,6 % de los encuestados informaron haber sido objeto de, al menos, un ataque durante el 2010.

CIBERTEC

Conceptos Fundamentales de Seguridad

Los encuestados dijeron que los esfuerzos de cumplimiento de la normativa han tenido un efecto positivo en los programas de seguridad. En general, los encuestados no creen que las actividades de los insiders maliciosos represent gran parte de sus prdidas debido a los delitos cibernticos (59,1%) durante el 2010. Un poco ms de la media del grupo (51,1 %) dijo que sus organizaciones no utilizan la nube. El 10%, sin embargo, ha desplegado herramientas especficas de seguridad en la nube. Un hallazgo interesante de este informe, sin embargo, es que las prdidas de datos aument notablemente (de un 12% de la muestra al 24%), lo que sugiere un mayor esfuerzo criminal para robar los registros de datos, pero no sugiere que la actividad delictiva aument o disminuy. Asimismo, se debe mantener una estrecha vigilancia sobre la Web 2.0, lo cual hace referencia al gran movimiento basado en el desarrollo de aplicaciones para navegadores web, cada vez ms sofisticado en servicio. Web site defacement en realidad se redujo de 14% a un 6,7% en el 2010 . La opcin para todos los otros ataques de los sitios Web de cara al pblico, marc un punto de 6 a 7,4%.Hubo una tendencia de Exploit de navegadores web, marcada hacia abajo, por un el 11% a 10,1% en el 2010. Ninguna de estas cifras son elevadas si se compara con malware, pero el grado en que las vulnerabilidades se encuentran y explotan, se est centrando en la web y se refleja en por lo menos, algunos otros estudios del campo. En general, es difcil encontrar estadsticas como stas que midan directamente la frecuencia de ataques en la Web. Sin embargo, hay un fuerte indicio de la medida en que la Web se utiliza como un vector de ataque en el informe de Verizon. Se debe tener en cuenta que el 70% de las violaciones de Verizon son resultado de fuentes externas: 40% como resultado de la piratera, y adems, el 98% de los registros de datos perdidos fueron de los servidores web.

CIBERTEC

Conceptos Fundamentales de Seguridad

Figura 3. Fuente: 2011 CSI Computer Crime & Security Survey (www.gocsi.com) El informe Verizon tambin dice que del 94% de las violaciones de datos donde existe involucrado de alguna manera un malware, en un 20% el malware se instal a travs de un ataque Web. 1.1.2. Acciones tomadas despus de un incidente Como se puede apreciar en las estadsticas presentadas en la figura 3, la mayora de acciones tomadas por los usuarios, luego de un incidente, se centra en poder parchar sus programas y software instalados, as como, instalar software de seguridad adicional en su infraestructura para aumentar la seguridad de sus plataformas.

CIBERTEC

Conceptos Fundamentales de Seguridad

FIG. 3. Acciones tomadas despus de un incidente.

Durante el 2010, el 62,3% de los encuestados arregl el software vulnerable despus de un incidente. Este fue sin duda por debajo de 68,3% del ao pasado, pero mayor respecto a aos anteriores. En trminos generales, muchas de las categoras en esta pregunta se redujeron ligeramente, pero dentro del margen probable de error. Asimismo, hubo un salto significativo en los informes de instalacin de software de seguridad adicional, el aumento del 37,8% del 2009 al 48,6 % en el 2010.. Por primera vez, nos preguntamos si una investigacin forense interna se llev a cabo despus de un ataque y casi la mitad ( 44,2 % ) inform que si haba realizado una. El intento de identificar al autor contina en cada desde el 2008 con un 60%, 37,2% en el 2009, y un 23,9% en el 2010. Parecera que la mitigacin y la recuperacin son prioridades ms altas, que la de tratar de encontrar al culpable y hacer justicia. 1.1.3. Tecnologas de Seguridad implementadas Las empresas estn empleando diferentes tecnologas de Seguridad para mejorar la seguridad de su red y su informacin. Invariablemente, los sistemas antivirus y firewalls han encabezado la lista de los encuestados que comunican su despliegue en ms del 90% de uso en sus organizaciones.

CIBERTEC

Conceptos Fundamentales de Seguridad

FIG. 4. Tecnologas de Seguridad Implementadas.

Como muestra la figura 4, existen cuatro casos a revisar. Por un lado, el aparente uso de sistemas de deteccin de intrusos se redujo de 72.6% en la encuesta del 2009 a 62,4% en el 2010 Menos sorprendente es el uso de servidores basados en listas de control de acceso (ACL), el cual se redujo de 54,6% en el 2009 al 44% en el 2010. Log Managements cay del 53% a 46,2%, sin embargo, es sorprendente, puesto que el grado de otros estudios muestran la necesidad del uso de monitoreo de registros (log). Adems, el estudio de Verizon encontr que el 86% de las vctimas cuentan con evidencia de ataques en sus archivos de registro (Log). Por otro lado, ese mismo estudio dej en claro que las organizaciones en su mayora no podan mantener la vigilancia de los registros y simplemente, renuncian al monitoreo de registros, al menos con las herramientas actualmente disponibles para ellos, porque no son capaces de clasificar a travs de la cada vez mayor cantidad de volumen de registro diarios. Asimismo, los encuestados reportaron haber usado herramientas especficas de virtualizacin en menos casos, cayendo a un 25,2% este ao. Adems, el ao pasado un 26,2% de los encuestados dijo que utilizaba la biometra, la cual ha descendido a 20,5%.

CIBERTEC

Conceptos Fundamentales de Seguridad

1.2

Los Hacker

El principal problema que tiene la mayora de las personas es su pensamiento acerca de la seguridad, los atacantes y de s mismos. Lo que se debe saber es lo siguiente: Los hackers se encuentran en todos lados. Los hackers no necesariamente son genios. El administrador de seguridad debe desconfiar de todos, incluso de s mismo. El sistema es tan seguro como la competencia de su administrador. Los equipos solo actan segn sean programados.

Para los hackers no existe sistema que no sea atractivo para atacar pues el sistema puede: - Tener informacin valiosa. - Ser utilizado para atacar a otros. - Ser utilizado para almacenar informacin robada.

1.3

Mitos de Seguridad

Existen mitos de seguridad que predominaron durante mucho tiempo que estn siendo dejados de lado. A continuacin, se detallan algunos de ellos. El sistema puede llegar al 100% de seguridad. La seguridad perfecta no existe, puesto que siempre existe un nivel de riesgo residual. Mi red no es lo suficientemente atractiva para ser tomada en cuenta. Como se describi anteriormente, ningn sistema es dejado de lado. Nadie pensar que mi clave de acceso es sencilla. El sentido comn predominante, tambin es utilizado por los atacantes. Linux es ms seguro que Windows. Los sistemas operativos son tan seguros como sus administradores. Si mi servidor de correos tiene antivirus, mi estacin no lo necesita. Los puntos de ataque ahora no slo se dan a travs del correo electrnico sino desde cualquier punto de acceso: Web, Intranet, archivos compartidos, etc.

CIBERTEC

Conceptos Fundamentales de Seguridad

2.

Valor de la Informacin

El principal bien de las empresas es la informacin y por lo tanto, es el principal bien a proteger en la medida que su prdida afecte a la empresa u organizacin. La justificacin de la asignacin de valores a diferentes tipos de datos permite a una empresa medir la cantidad de fondos y los recursos que debe destinarse a la proteccin de cada tipo de datos, ya que no todos stos tienen el mismo valor. Despus de identificar toda la informacin importante, debe ser debidamente clasificada, de acuerdo a su sensibilidad a la prdida, revelacin o falta de disponibilidad, con la finalidad de indicar el nivel de confidencialidad, integridad y disponibilidad, as como, la proteccin que se requiere para cada tipo de conjunto de datos. Una vez que los datos se segmentan de acuerdo a su nivel de sensibilidad, la empresa puede decidir qu controles de seguridad son necesarios para proteger los diferentes tipos de los datos. Esto asegura que los activos de informacin reciban el nivel adecuado de proteccin y las clasificaciones para indicar la prioridad de proteccin de la seguridad. La proteccin y mantenimiento de datos cuesta dinero, pero es importante gastar el dinero por la informacin que realmente necesita proteccin. Cada clasificacin debera tener distintos procedimientos de manejo. Por ejemplo, en una sociedad annima, la informacin confidencial se puede acceder slo por la alta direccin y seleccionar a unos pocos en toda la empresa. Adems, el acceso a la informacin puede requerir dos o ms personas para entrar en sus cdigos de acceso. La auditora puede ser muy detallada y controlar sus resultados todos los das, y copias en papel de la informacin puede guardarse en una caja fuerte. Otra informacin de esta empresa puede ser clasificada como sensible, lo que permite a un grupo de personas para poder verla. Control de acceso a la informacin clasificada como confidencial puede requerir slo un conjunto de credenciales.

CIBERTEC

Conceptos Fundamentales de Seguridad

10

La Auditora sucede, pero slo se revisa semanal, las copias en papel se mantienen en los gabinetes de archivo bloqueado y los datos se pueden borrar con medidas regulares cuando sea el momento para hacerlo. Luego, el resto de la informacin est marcada como pblica. Todos los empleados pueden acceder a l, y hay mtodos especiales de auditora o la destruccin respectiva. La importancia de Clasificar: No toda la informacin tiene el mismo valor o uso No toda la informacin esta sujeta a los mismos riesgos No todo el mundo debe acceder a toda o a la misma informacin. Identificar los costos elevados a la proteccin a travs de un anlisis costo / beneficio.

Beneficios de Clasificar: Permite identificar la informacin importante de la que no lo es. Compromete a la organizacin hacia la seguridad. Ayuda a identificar que control pertenece a que informacin. Es requerimiento de las regulaciones o legislaciones.

2.1.

Empresas Privadas vs. Clasificaciones Militar

Las organizaciones militares estn ms preocupadas que la mayora de empresas del sector privado acerca de no revelar informacin confidencial. Por su parte, las empresas del sector privado suelen estar ms interesadas en la integridad y disponibilidad de datos. Para aplicar correctamente las clasificaciones de datos, una empresa debe decidir sobre el esquema de la sensibilidad que se va a utilizar, pudiendo optar por utilizar slo dos capas de las clasificaciones o por utilizar ms. Krutz y Vines describen el tipo de informacin para las empresas de la siguiente manera. Pblica. Cualquier informacin no incluida en las categoras de sensible, privada y confidencial, y cuya obtencin o divulgacin no afecta a la organizacin. Sensible. Informacin que requiere un mayor nivel de clasificacin que el normal. Relacionado con la confidencialidad. Privada. Informacin que es considerada de una persona natural y para uso de la compaa solamente. Por ejemplo: encuestas, evaluaciones de trabajo, etc. Confidencial. Informacin muy sensible y de uso interno nicamente. Por ejemplo: campaas, comerciales, bases de datos de clientes, etc.

Mientras que las organizaciones gubernamentales, clasifican la informacin de esta forma. No Clasificada. No tiene referencia clasificada y su uso o divulgacin no afecta a la organizacin. Sensitiva pero no clasificada. Informacin considerada como secreto menor. Por ejemplo: encuestas. Confidencial. Informacin cuya divulgacin podra causar algn dao a la seguridad nacional. Secreta. Informacin cuya divulgacin o modificacin podra causar daos severos a la seguridad nacional. Top Secret. Informacin cuya divulgacin o modificacin podra causar daos excepcionales a la seguridad nacional.

CIBERTEC

Conceptos Fundamentales de Seguridad

11

Un conjunto de clasificacin de uso comn, empleados en el sector comercial se describe a continuacin. Slo para uso oficial. Financieramente sensible. Propietaria. Protege la ventaja competitiva. Privilegiada. Asegura la conformidad con los estndares de negocios y las leyes. Privada. Contiene registros sobre las personas.

2.2.1 Criterios de Clasificacin

Existen numerosas maneras de clasificar la informacin. Las clasificaciones no deben ser demasiado restrictivas y detalladas, ya sea orientada, porque muchos tipos de datos pueden tener que ser clasificados. Cada clasificacin debe ser nica y separada de los dems, y no tener ninguna superposicin de efectos. El proceso de clasificacin tambin debe describir cmo la informacin y aplicaciones se controlan y manejan, a travs de su ciclo de vida (desde la creacin hasta la terminacin). Una vez que el esquema se decida, la empresa o agencia de gobierno debe desarrollar los criterios que utilizar para decidir qu informacin va en cada clasificacin. La siguiente lista muestra algunos parmetros de los criterios que una organizacin puede utilizar para determinar la sensibilidad de los datos. La utilidad de los datos. El valor de los datos. La edad de los datos. El nivel de daos que pudieran causarse si los datos se dieron a conocer. El nivel de dao que podra ocurrir si los datos han sido modificados o corruptos. La responsabilidad legal, reglamentaria, contractual o para proteger los datos. Efectos que los datos tiene en la seguridad nacional. Quin debe ser capaz de acceder a los datos? Quin debe mantener los datos? Cundo los datos se deben mantener? Quin debe ser capaz de reproducir los datos? Qu datos necesitan etiquetas y marcas especiales? Si es necesario el cifrado de los datos. Si la separacin de funciones es necesario. Costos de oportunidad perdida que podra incurrir si los datos no estaban disponibles o fueron corrompidos.

2.3

Procedimientos para la Clasificacin de la Informacin

A continuacin se describen los pasos necesarios para un programa de clasificacin correcta. 1. 2. 3. Definir los niveles de clasificacin. Especificar los criterios que determinarn la cantidad de datos que se clasificarn. Indicar en la clasificacin de los datos, la responsabilidad de los dueos de la informacin. Identificar el custodio de los datos que sern responsables de mantener los datos y su nivel de seguridad.

4.

CIBERTEC

Conceptos Fundamentales de Seguridad

12

5.

Indicar los controles de seguridad o mecanismos de proteccin, necesarios para cada nivel de clasificacin. Documentar cualquier excepcin a los puntos de clasificacin anterior. Crear un procedimiento de revisin peridica de la clasificacin y la propiedad. Comunicar cualquier cambio en la custodia de datos. Indicar los procedimientos de desclasificacin de los datos. Integrar estos puntos en el programa de concientizacin de la seguridad para que todos los empleados puedan entender cmo manejar la clasificacin de datos de los diferentes niveles.

6. 7.

8. 9.

Es importante que una vez que la organizacin tiene una comprensin de los diferentes niveles de proteccin que debe ser proporcionada, se pueden desarrollar los niveles de clasificacin que utilizarn. Seguidamente se describen algunas ideas sobre los niveles de clasificacin. Demasiados niveles de clasificacin seran poco prctico y confuso. Pocos niveles de clasificacin pueden dar la percepcin del poco valor que se coloca sobre el proceso y sobre lo que se utilizar. No debe haber ningn solapamiento en las definiciones de criterios entre niveles de clasificacin. Los niveles de clasificacin debe ser desarrollado para los datos y software.

CIBERTEC

Conceptos Fundamentales de Seguridad

13

3.

Anlisis de Riesgo

El anlisis de riesgos es una herramienta que permite identificar, clasificar y valorar los eventos que pueden amenazar la consecucin de los objetivos de la Organizacin y establecer las medidas oportunas para reducir el impacto esperable hasta un nivel tolerable. [ISO27005.08] Para alcanzar el objetivo del anlisis del riesgo se debe: Identificar y clasificar los activos crticos de la organizacin. Determinar a qu amenazas estn expuestos. Determinar que salvaguardas existen y cun eficaces son frente al riesgo. Estimar el impacto. Estimar el riesgo.

3.1

Activos de Informacin

Es aquel bien o servicio tangible o intangible, que genera, procesa o almacena informacin, al cual una organizacin le atribuye un valor y por tanto, requiere una adecuada proteccin y cuidado. Documentos en papel: contratos, guas. Software: aplicativos y software de sistemas. Dispositivos fsicos: computadoras, medios removibles (usb, dvd, etc.) Personas: clientes, personal, etc. Imagen y reputacin de la empresa: marca, logotipo, razn social. Servicios: comunicaciones, internet, energa.

CIBERTEC

Conceptos Fundamentales de Seguridad

14

3.2

Vulnerabilidades y Amenazas

Las amenazas necesitan ser identificadas, clasificadas por categoras y ser medidas segn la posible magnitud de su impacto. Para ello, es necesario recordar lo siguiente. Amenazas: son aquellas acciones que pueden ocasionar consecuencias negativas en la operativa de la empresa. Son acciones especficas que aprovechan una vulnerabilidad para crear un problema de seguridad Vulnerabilidades: son ciertas condiciones inherentes a los activos o presentes en su entorno que facilitan que las amenazas se materialicen. Riesgo: es definido como la Probabilidad de que una Amenaza pueda explotar una Vulnerabilidad en particular. De manera cuantitativa, el riesgo es una medida de las posibilidades de incumplimiento o exceso del objetivo planteado.

Recuerde:

Sin vulnerabilidades no hay amenazas, y sin amenazas no hay vulnerabilidades.

Para identificar las vulnerabilidades y amenazas de los activos, es primordial conocerlos y clasificarlos. Tipos de amenazas. Virus Hacker Usuarios Fuego Empleados Consultores externos Ataques Intrusin

CIBERTEC

Conceptos Fundamentales de Seguridad

15

3.3

Valor de la Informacin y de los Activos

Es necesario cuantificar el valor de la informacin y los activos de la organizacin. Es de suma importancia conocer el valor de la informacin y activos de la organizacin para poder definir los costos de mantenimiento de los mismos, conocer las posibles prdidas que causara si stas son daadas y cules son los beneficios que se obtienen al protegerlos. 3.3.1. Costos que otorgan valor Se determina un costo real de la informacin a travs del costo de adquisicin, desarrollo y mantenimiento del mismo. El valor es determinado por los dueos, usuarios autorizados y no autorizados. Las siguientes apreciaciones pueden ser consideradas cuando se necesita asignar valores a la informacin y a los activos. Costo de adquisicin o desarrollo del activo. Costo de mantenimiento y proteccin del activo. Valor del activo frente a los propietarios y usuarios. Valor del activo frente a las adversidades. Valor de la propiedad intelectual del activo. Precios que otros dispongan pagar por el activo. Costo para el reemplazo del activo frente a su prdida. Operaciones y productividad que son afectadas si el activo no es asequible. Determinacin de la responsabilidad si se compromete al activo. Utilidad del activo.

3.4.

Mtodos para analizar los riesgos

Existen dos mtodos de anlisis de riesgos: Cuantitativo: se basa en dos parmetros fundamentales: la probabilidad de que un suceso ocurra y una estimacin del costo o prdidas, en caso de que as sea. Es el menos usado ya que en muchos casos implica clculos complejos o datos difciles de estimar. Cualitativo: incluye tcnicas como la intuicin, el juicio y la experiencia de quienes lo aplican, permitiendo realizar una estimacin de prdidas potenciales. Para ello, se interrelacionan 4 elementos principales: las amenazas, las vulnerabilidades, que potencian el efecto de las amenazas, el impacto asociado a una amenaza, que indica los daos sobre un activo y los controles o salvaguardas para minimizar las vulnerabilidades o el impacto.

Resultados del Anlisis de Riesgos Asignacin de valores monetarios a los activos. Lista de todas las posibles y potenciales amenazas. Probabilidades de cantidad de ocurrencias por cada amenaza. Potencial que la organizacin puede aguantar en un lapso de 12 meses, frente a una amenaza. Recomendaciones de salvaguardas, contramedidas y acciones a ejecutar.

CIBERTEC

Conceptos Fundamentales de Seguridad

16

Manipulacin de Riesgos Existen cuatro acciones bsicas frente a los riesgos: Transferencia Rechazo Reduccin Aceptacin

El nivel de riesgo es funcin de las vulnerabilidades, Amenazas y valor de la Informacin, lo cual puede graficarse como sigue.

Leyenda: V = Vulnerabilidades A = Amenazas VI = Valor de la Informacin

3.4.1.

Mtodo de Anlisis de Riesgo Cuantitativo El anlisis de riesgo cuantitativo intenta asignar nmeros reales y significativos para todos los elementos del proceso de anlisis de riesgos. Estos elementos pueden incluir los costos de salvaguardia, el valor del activo, impacto en el negocio, frecuencia de la amenaza, salvaguardar la eficacia, la explotacin de las probabilidades, entre otros. Este tipo de anlisis proporciona porcentajes concretos de probabilidad para determinar la probabilidad de las amenazas.

CIBERTEC

Conceptos Fundamentales de Seguridad

17

Cada elemento dentro del anlisis (valor de los activos, la frecuencia de la amenaza, la gravedad de la vulnerabilidad, daos por impacto, los costos de proteger, salvaguardar la eficacia, la incertidumbre y la probabilidad artculos) se cuantifica y entra en las ecuaciones para determinar los riesgos totales y residuales. El anlisis de riesgos puramente cuantitativo no es posible porque el mtodo intenta cuantificar los elementos cualitativos, y siempre hay incertidumbre en los valores cuantitativos. Ambos enfoques: cuantitativos y cualitativos tienen sus pros y sus contras, y cada uno se aplica apropiadamente a algunas situaciones ms que a otras. Comparacin Cuantitativo vs Cualitativo

3.4.2.

Mtodos Automatizados de Anlisis de Riesgos Recoger todos los datos que necesitan ser utilizados en las ecuaciones de anlisis de riesgos y la correcta interpretacin de los resultados, puede ser abrumador si se hace manualmente. Los datos recogidos pueden ser reutilizados, reduciendo considerablemente el tiempo necesario para realizar los anlisis posteriores. El objetivo de estas herramientas es reducir el esfuerzo manual de estas tareas, realizar clculos rpidamente, estimar las futuras prdidas esperadas y determinar la eficacia y los beneficios de las medidas de seguridad elegida. Este tipo de anlisis, producto de informacin copilada en una base de datos y ejecutada en varios tipos de escenarios con diferentes parmetros, podra dar una visin panormica del resultado esperado ante diferentes amenazas que se puedan presentar. Adems, tambin puede imprimir informes y grficos integrales para presentar a la administracin de la empresa. Pasos de un Anlisis de Riesgos Muchos mtodos y ecuaciones se pueden utilizar cuando se realiza un anlisis cuantitativo de riesgos, y otras muchas variables diferentes se pueden insertar en el proceso.

CIBERTEC

Conceptos Fundamentales de Seguridad

18

Paso 1: Asignar valor a los activos para cada activo. Se debe responder a las siguientes preguntas para determinar su valor. Cul es el valor de este activo para la empresa? Cul es el costo de mantenerlo? Cunto es el beneficio para la empresa? Cunto valdra la pena con la competencia? Cunto es el costo de volver a crear o recuperar? Cunto es el costo de adquirir o desarrollarlo? Cunta responsabilidad le hace frente, si el activo est en peligro?

Paso 2: Estimar la prdida potencial por la amenaza. Se debe responder a las preguntas siguientes. Qu dao fsico puede causar la amenaza y cunto costara? Qu parte de la prdida de la productividad podra causar la amenaza y cunto cuesta? Cul es la prdida de valor si la informacin confidencial se revela? Cul es el costo de la recuperacin de esta amenaza? Cul es la prdida de valor si los dispositivos crticos fallan? Cul es la expectativa de prdida simple (SLE) para cada activo y cada amenaza?

Las preguntas especficas depender del tipo de amenazas en el equipo descubre. Paso 3: Realizar un anlisis de amenazas. Se deben seguir los siguientes pasos para llevar a cabo un anlisis de las amenazas. Recopilar informacin sobre la probabilidad de cada amenaza que tuvo lugar con la gente en cada uno de los departamentos. Examinar los registros del pasado que proporcionan este tipo de datos. Calcular la tasa anual de ocurrencia (ARO) que, en muchas ocasiones, la amenaza puede llevarse a cabo en un perodo de 12 meses.

Paso 4: Obtener el promedio global de prdida anual por amenaza. Para obtener el total de la potencial prdida por la amenaza, se debe hacer lo siguiente. Combinar las posibles prdidas y probabilidades. Calcular la expectativa de prdida anual (ALE) por amenaza, mediante el uso de la informacin calculada en los tres primeros pasos. Elegir las medidas correctivas para contrarrestar cada amenaza. Realizar anlisis costo/beneficio de las medidas correctivas identificadas.

Paso 5: Reducir, transferir, evitar o aceptar el riesgo. Para cada riesgo, se puede elegir la conveniencia de reducir, transferir o aceptar el riesgo. Reducir el riesgo. Los mtodos de reduccin de riesgos, permiten: Instalar controles de seguridad y componentes. Mejorar los procedimientos. Alterar el medio ambiente. Proporcionar los mtodos de deteccin temprana para captar la amenaza tal y como est sucediendo, as como, reducir los posibles daos. Elaborar un plan de contingencia de cmo las empresas pueden continuar si una determinada amenaza se lleva a cabo, para reducir los daos y perjuicios de la amenaza.

CIBERTEC

Conceptos Fundamentales de Seguridad

19

Implementar barreras a la amenaza. Llevar a cabo entrenamiento de seguridad y concientizacin. Transferir del riesgo. Por ejemplo, comprar un seguro para transferir parte del riesgo. Aceptacin del riesgo. Vivir con el riesgo y no gastar ms dinero en la proteccin. Evitar el riesgo. Interrumpir la actividad que est causando el riesgo.

Calculo del Anlisis Cuantitativo Para el clculo cuantitativo del Riesgo, se analizar los conceptos de EF, SLE y ALE. Factor de Exposicin (EF), define el nivel de riesgo de la organizacin. Este es una funcin de las amenazas y vulnerabilidades.

Leyenda:

V = Vulnerabilidades A = Amenazas

Single Loss Expectancy (SLE) es la prdida monetaria esperada cada vez que un riesgo se produce. El factor de exposicin (EF) representa el porcentaje de la prdida que una amenaza podra tener sobre un determinado activo. As, por ejemplo, si un almacn de datos tiene el valor de los activos de $ 150,000, podra estimarse que en caso de incendio se produce, el 25% de la bodega se vera perjudicada (y no ms, a causa de un sistema de rociadores contra incendios y otros controles, proximidad de una estacin de bomberos, etc.), en cuyo caso el SLE es de $ 37.500.

Leyenda: VI = Valor Informacin EF = Factor Exposicin Annualized Loss Expectancy(ALE), el Valor de Prdida anual esperada en que se encuentre la organizacin se obtiene de la siguiente frmula.

Leyenda: ALE = Prdida Anual Esperada VI = Valor de la informacin EF = Factor de Exposicin ARO = Razn de ocurrencia Anual

CIBERTEC

Conceptos Fundamentales de Seguridad

20

La tasa anual de ocurrencia (ARO) es el valor estimado de frecuencia de una amenaza especfica en un plazo de un ao. El rango puede ser de 0,0 (nunca) a 1,0 (una vez al ao) a ms de una (varias veces al ao) y cualquier otro lugar. Por ejemplo, si la probabilidad de una inundacin que tiene lugar en la Mesa, Arizona es una vez en 1.000 aos, el valor de ARO es de 0,001 Por lo tanto, si un incendio tienen lugar dentro de las instalaciones de una empresa de almacenamiento de datos puede causar 37.500 dlares en daos y perjuicios, y la frecuencia (o ARO) de fuego, tiene un ARO valor de 0,1 (lo que indica una vez cada diez aos), entonces el valor de ALE es de $ 3,750 ($ 37,500 x 0.1 = $ 3.750).

CASO DE ESTUDIO Un fabricante de widget (Programas a medida) ha instalado servidores en su nueva red, cambiando su red de un peer-to-peer a una red cliente / servidor. La red consta de 200 usuarios que hacen un promedio de 20 dlares por hora, trabajando en 100 estaciones de trabajo. Anteriormente, ninguno de los puestos de trabajo involucrados en la red, tena software anti-virus instalado en las mquinas, debido a que no haba conexin a Internet, y las estaciones de trabajo no tienen unidades de disco o conexin a Internet, por lo que el riesgo de virus se considera mnimo. Uno de los nuevos servidores proporciona una conexin de banda ancha a Internet, que los empleados pueden ahora utilizar para enviar y recibir correo electrnico, as como, navegar por Internet. Uno de los directores de la empresa ha ledo en una revista de negocios, que varias empresas han manifestado que existe un 80% de probabilidad de que la red se infecte con virus despus de instalar las lneas T1 y otros mtodos de conexin a Internet y que puede tomar ms de tres horas para restaurar los datos que se han daado o destruidos. Los vendedores de software anti-virus han cotizado licencias para todos los servidores y las 100 estaciones de trabajo a un costo de 4.700 dlares por ao. Adems, la compaa ha pedido determinar la prdida anual que se puede esperar de los virus y si es beneficioso en trminos de costo, para la empresa comprar copias con licencia de software anti-virus. A continuacin, responder las siguientes interrogantes. 1. 2. 3. 4. Cul es la tasa anual de ocurrencia (ARO) de este riesgo? Calcular la expectativa de prdida individual (SLE) para este riesgo. Usando la frmula ALE = ARO x SLE, calcular la prdida anual esperada. Determinar si es beneficioso en trminos de valor monetario, comprar el software anti-virus mediante el clculo de cunto dinero se ahorra o se pierde al adquirir el software.

CIBERTEC

Conceptos Fundamentales de Seguridad

21

4. Compromisos de las organizaciones con la seguridad

Los procedimientos: definen el comportamiento de cada uno de los miembros de la organizacin. Comportamiento en el trabajo, estructura de la organizacin, relaciones entre reas, manejo de la informacin, etc. Lo cual puede ser monitoreado en caso que se produzca un evento que afecte al sistema. La Organizacin debe ejecutar los procedimientos de Monitoreo y Revisin para: Detectar inmediatamente errores en los resultados del procedimiento. Identificar inmediatamente intentos de violacin y violaciones de seguridad. Permitir a la direccin, evaluar si los controles de seguridad implementados se estn realizando segn lo esperado. Usar indicadores para prevenir incidentes de seguridad futuros.

El entrenamiento, charlas y seminarios: son importantes en la medida en que el administrador de red tenga sus conocimientos actualizados para poder estar a la par con los atacantes. La investigacin debe ser una norma de conducta constante. El personal entrenado puede responder de manera ms efectiva a eventos hostiles o de cualquier otra ndole. El lder de la empresa debe considerar si su funcin es tan valiosa para ser protegida, solo entonces debe asegurarse que su personal se encuentre en capacidad de protegerlo. Los privilegios: en exceso son, por lo general, solicitados por la alta gerencia para poder tener acceso a recursos a los cuales el resto de usuarios no lo tiene, pero que no tienen nada que ver con la organizacin. Por ejemplo el acceso a servicios de mensajera que la organizacin bloquea.

CIBERTEC

Conceptos Fundamentales de Seguridad

22

5.

Seguridad Fsica

La Seguridad Fsica de las Computadoras y sus Recursos, en la dcada de los 60 y 70 no contaban con grandes mecanismos, ya que las computadoras eran chasis gigantes ubicados en salas de servidores con un grupo de gente que saban como operarlas. Por ello, brindar seguridad a todos estos dispositivos hoy en da, se ha vuelto abrumador para las organizaciones. Los robos internos, los fraudes y los accidentes ocasionan grandes gastos a las organizaciones. Muchas de ellas se respaldan en guardias de seguridad, circuitos cerrados de TVs y cmaras, disponiendo que los usuarios conozcan sobre los riesgos de los recursos de su organizacin. La seguridad fsica es complementada con construcciones, protectores contra incendios e inundaciones, mecanismos anti robo, sistemas de deteccin de intrusos y procedimientos de seguridad que son obligados a cumplir.

5.1 Procesos de Planeamiento

El valor de estos recursos puede ser determinado por un anlisis de ruta crtica. El anlisis de ruta crtica, lista todos los recursos de un entorno de red y explica cmo interactan entre ellas. El entorno a ser protegido, incluye a todo el personal, equipamiento, data, dispositivos de comunicacin, fuentes de poder y cableado. Debe desarrollarse diagramas y planos de red para una mejor visualizacin de los dispositivos y recursos.

CIBERTEC

Conceptos Fundamentales de Seguridad

23

Controles de Seguridad Fsica Controles Administrativos - Construccin - Gerencia de Facilidad de Acceso Controles Personales - Entrenamiento - Procedimientos y respuestas de emergencia Controles Tcnicos - Controles de acceso - Deteccin de intrusos - Alarmas - Monitoreo - Calefaccin, ventilacin y aire acondicionado - Backups - Detectores de fuego Controles Fsicos - Cercado - Cerraduras - Iluminacin - Materiales de construccin

5.2.

Riesgos de Seguridad Fsica

Robo. La real prdida es determinada por el costo del equipo de reemplazo a implementar. La informacin almacenada en ese equipo robado puede ser de ms valor que el mismo equipo. Interrupciones de servicios. Son considerados la prdida de los servicios de cmputo, del abastecimiento de agua, de los recursos elctricos y de las telecomunicaciones. Daos fsicos. La magnitud de prdida de un fsico daado, depende del costo de la reparacin o el reemplazo, puede ser debida a un acceso desautorizado a la informacin

5.3.

Procesos de Seleccin de Componentes

Todos los mecanismos de proteccin deben ser aceptados como un costo beneficioso para las organizaciones, as como, los componentes de seguridad fsica. Necesidades de Seguridad La mayora de las organizaciones estn obligadas por ley, obedecer ciertos requisitos de seguridad. Estas regulaciones dependen de la ubicacin geogrfica y del tipo de negocio. - Backups La ejecucin continua y consistente de los backups se hace con la prevencin en mente porque no se puede predecir cundo debern ser usados adecuadamente. Ms que los datos se necesita contar con un sistema de backup y un lugar en el tiempo que se requiera, fuentes elctricas y el personal necesario.

CIBERTEC

Conceptos Fundamentales de Seguridad

24

- Hardware Muchas organizaciones implementan sitios alternos para ayudar en los procesos de recuperacin despus de un desastre. La distancia entre dos sitios, puede incrementar los costos de transporte del personal, equipamiento y data. Frente a ello, se puede contar con un servicio de redundancia de hardware. (SLAs - Service level agreements). Los vendedores de hardware necesitan asegurar que estos services level proporcionen el nivel necesario de proteccin.

Fuentes de Poder Las fallas elctricas han sido mucho ms devastadoras. Por ello, se han creado sistemas de respaldo elctrico, pero no es solo eso, es necesario contar con un plan ante estos eventos. -

Problemas Elctricos

Problemas de voltaje Ruido Elctrico Puntos e impulsos de voltaje Regulacin del voltaje Apagones

-

Hardware: Existen 3 mtodos de proteccin ante problemas elctricos: UPS Supply Power Uninterrupted Grupos Electrgenos Backup Fuentes de energa

CIBERTEC

Conceptos Fundamentales de Seguridad

25

Definiciones de fuentes elctricas Tierra: ruta que permite que el excesivo voltaje sea disipado. Ruido: generado por interferencias o electromagnetismo. Transitoria del ruido: duracin de la fuente de lnea interrumpida. Energa clara: energa que no est fluctuando.

Acciones Preventivas y Buenas Prcticas 1. Cada dispositivo debe tener un protector de oleada para proteger contra fluctuaciones del voltaje. 2. No tener dispositivos o medias, cerca a las lneas magnticas, conductores de energa o circuitos que crean campos magnticos. 3. Los monitores de lnea de poder deben ser empleados para detectar frecuencias y cambios en las amplitudes de voltajes. 4. UPS o generadores deben ser habilitados como backup de la fuente de poder. 5. Conectar adecuadamente y con los voltajes adecuados, todos los sistemas en una misma lnea.

5.4.

Personal de Trabajo

Muchas compaas cuentan con sistemas de redundancia, de hardware, de sistemas de cableados, ms no cuentan con redundancia para el personal. Para ello se ha venido implementando la rotacin de trabajo, la cual permite que los trabajadores obtengan los conocimientos de la mayora de los sistemas de una organizacin y as, puedan cubrir sus funciones cuando se retiren por vacaciones, descansos o ceses. A continuacin, se indica una lista de controles de personal que afectan a la seguridad fsica de un entorno. Investigacin Pre-Empleo - Chequear las referencias, otros trabajos y la educacin. - Evaluar los caracteres de la persona, a travs de un escenario de diferentes preguntas. - Realizar una investigacin a fondo, si es necesario. - Verificacin de los datos educativos. - Hacer evaluaciones antidrogas.

CIBERTEC

Conceptos Fundamentales de Seguridad

26

Mantenimiento de Empleados - Revisin peridica. - Recomendaciones y actualizacin de supervisores. - Rotacin de trabajo. - Separacin de responsabilidades. - Conocimiento distribuido o control dual (Son requeridas dos o mas personas para realziar una tarea). Post Empleo - Finalizacin de amistades. - Intervenir las salidas. - Bloquear las cuentas. - Cambio de contraseas.

5.5.

Prevencin, Deteccin y Supresin del Fuego

Prevencin del Fuego - Entrenamiento de los empleados de cmo reaccionar cuando hay incendios. - Contar con equipos correctos y asegurarse que estn trabajando adecuadamente. - Cerciorarse que hay un abastecimiento de agua accesible y cerca. - Almacenar elementos combustibles de la manera apropiada. Deteccin del Fuego - Los sistemas de respuesta vienen en diversas formas. Por ejemplo, existen las cajas de tirn manuales rojas en paredes de los edificios, que sirven para activar una alarma. - Los detectores de fuego cuentan con un termo sensible a la combustin y responde a los fuertes cambios de temperatura. Supresin del Fuego - Estos sistemas antes de ser implementados, deben ser evaluados correctamente. Consiste en la eliminacin del fuego utilizando diferentes herramientas segn el tipo de fuego. Clases A B C Tipo Combustible Liquido Elctrico Elementos Productos de madera, papel y lminas. Productos de petrleo y colorantes Equipos elctricos y cables Mtodos de eliminacin Agua o soda cida Gas Halon, CO2, Gas Halon o CO2

5.6 Controles Administrativos

Vienen a ser aquellas reacciones y respuestas de emergencia, para que el personal de una organizacin pueda ayudar de manera adecuada ante los desastres. Existen controles administrativos que deben ser aplicados. Procedimientos de evacuacin. Apagado del sistema. Entrenamiento al personal. Integracin con los planes de desastre.

CIBERTEC

Conceptos Fundamentales de Seguridad

27

5.7 Seguridad Perimetral

La primera lnea de defensa es el control del permetro para prevenir accesos no autorizados. Cuando la accesibilidad es abierta, todas las puertas deben ser cerradas y con mecanismos de monitoreo en posiciones estratgicas para alertar por actividades sospechosas. La seguridad perimetral tiene controles de acceso, sistemas de monitoreo, deteccin de intrusos y acciones correctivas. Control de Acceso Los controles protegen los accesos, las computadoras y las personas. En algunas situaciones, los objetivos de los controles de los accesos fsicos y la proteccin de las personas, entran en conflicto. Los controles de acceso fsicos usan mecanismos para identificar quin est ingresando a un rea o sistema. Cerraduras Las cerraduras y llaves son mecanismos de control de acceso baratos. Son considerados impedimentos a los intrusos semi-serios. Las ms conocidas: Preset Locks, Cipher Locks, Device Locks ad Perimetral.

5.8 Control de Acceso Personal

La identificacin de las personas es el mejor control de acceso. La identificacin puede ser por: Biometra Smart o Memory Cards ID Huella Digital Lectores Wireless de Proximidad Este ltimo, no requiere de la insercin de una tarjeta en el lector. Existen dos tipos de proximidad de lectores: User activated y System Sensing. User Activity (actividad del usuario). Cuando este tipo de lectura es usado, la proximidad de la tarjeta transmite una secuencia de valores para su lectura. System Sensing (Sistema Sensores). En este tipo de sistema, la proximidad de la tarjeta reconoce la presencia de dispositivos de cdigo en un rea especfica.

CIBERTEC

Conceptos Fundamentales de Seguridad

28

6.

Polticas de Seguridad Informtica

Una poltica de seguridad informtica es una forma de comunicarse con los usuarios y los gerentes. Las PSI establecen el canal formal de actuacin del personal, en relacin con los recursos y servicios informticos. No se trata de una descripcin tcnica de mecanismos de seguridad, ni de una expresin legal que involucre sanciones a conductas de los empleados. Cada PSI es consciente y vigilante del personal, por el uso y limitaciones de los recursos y servicios informticos crticos de la compaa. Las polticas pueden ser de 3 tipos: Reguladoras: son escritas para asegurarse que la organizacin est siguiendo los estndares definidos; son reguladas por la ley. Consultivos: son creadas imponiendo tipos de comportamientos y actividades de los empleados en la organizacin. Informativos: son creadas para informar a los empleados ciertos asuntos de la organizacin. Contiene la interaccin de la organizacin con sus partners, la visin y misin, as como, la estructura de divulgacin general.

6.1.

Elementos de una poltica de seguridad informtica

Una PSI debe orientar las decisiones que se toman en relacin con la seguridad. Por tanto, requiere de una disposicin por parte de cada uno de los miembros de la empresa para lograr una visin conjunta de lo que se considera importante. Debe considerar entre otros, los siguientes elementos.

CIBERTEC

Conceptos Fundamentales de Seguridad

29

Alcance de las polticas, incluyendo facilidades, sistemas y personal sobre la cual aplica. Objetivos de la poltica y descripcin clara de los elementos involucrados en su definicin. Responsabilidades por cada uno de los servicios y recursos informticos a todos los niveles de la organizacin. Requerimientos mnimos para configuracin de la seguridad de los sistemas que cobija el alcance de la poltica. Definicin de violaciones y de las consecuencias del no cumplimiento de la poltica. Responsabilidades de los usuarios con respecto a la informacin a la que ella tiene acceso.

Por otra parte, la poltica debe especificar la autoridad que debe hacer que las cosas ocurran, el rango de los correctivos y sus actuaciones que permitan dar indicaciones sobre la clase de sanciones que se puedan imponer. Finalmente, las PSI como documentos dinmicos de la organizacin, deben seguir un proceso de actualizacin peridica sujeto a los cambios organizacionales relevantes: crecimiento de la planta de personal, cambio en la infraestructura computacional, alta rotacin de personal, desarrollo de nuevos servicios, cambio o diversificacin de negocios, entre otros.

6.2.

Elaboracin de una Poltica de Seguridad

Para elaborar una poltica de seguridad de la informacin es importante tomar en cuenta las exigencias bsicas y las etapas necesarias para su produccin. 1. Exigencias de la Poltica: la poltica es elaborada tomando como base, la cultura de la organizacin y el conocimiento especializado en seguridad de los profesionales involucrados con su aplicacin y comprometimiento. Requisitos para la elaboracin de una poltica de seguridad institucional Integrar el Comit de Seguridad Formar un equipo multidisciplinario que represente gran parte de los aspectos culturales y tcnicos de la organizacin, y que se renan peridicamente dentro de un cronograma establecido por el Comit de Seguridad. Este comit es formado por un grupo definido de personas, responsables por actividades referentes a la creacin y aprobacin de nuevas normas de seguridad en la organizacin. En las reuniones se definen los criterios de seguridad adoptados en cada rea y el esfuerzo comn, necesario para que la seguridad alcance un nivel ms elevado. Partes que integran el documento final En este documento deben expresarse las preocupaciones de la administracin, donde se establecen normas para la gestin de seguridad de la informacin, que contengan:

CIBERTEC

Conceptos Fundamentales de Seguridad

30

La definicin de la propia poltica. Una declaracin de la administracin que apoye los principios establecidos y una explicacin de las exigencias de conformidad con relacin a: legislacin y clusulas contractuales; educacin y formacin en seguridad de la informacin; prevencin contra amenazas (virus, caballos de Troya, hackers, incendio, intemperies, etc.)

Debe contener tambin la atribucin de las responsabilidades de las personas involucradas donde queden claros los roles de cada uno, en la gestin de los procesos y de la seguridad. No olvidar de que toda documentacin ya existente sobre cmo realizar las tareas debe ser analizada con relacin a los principios de seguridad de la informacin, para aprovechar al mximo las prcticas actuales, evaluar y agregar seguridad a esas tareas. Hacer oficial la poltica

La oficializacin de una poltica tiene como base la aprobacin por parte de la administracin de la organizacin. Debe ser publicada y comunicada de manera adecuada para todos los empleados, socios, terceros y clientes.

2. Etapas de produccin de la poltica: elaborar una poltica es un proceso que exige tiempo e informacin. Es necesario saber cmo se estructura la organizacin y cmo son dirigidos en la actualidad sus procesos. Las polticas son requisitos generalizados que deben ser escritos en papel y comunicados a ciertos grupos de personas dentro y, en algunos casos, fuera de la organizacin. A partir de este reconocimiento, se evala el nivel de seguridad existente para poder despus, detectar los puntos a analizar para que est en conformidad con los estndares de seguridad. El trabajo de produccin se compone por distintas etapas. A continuacin se describen. Objetivos y mbito En este punto debe constar la presentacin del tema de la norma con relacin a sus propsitos y contenidos, buscando identificar resumidamente cules estndares trata de establecer la poltica, adems de la amplitud que tendr en relacin a entornos, individuos, reas y departamentos de la organizacin involucrados. Entrevista Las entrevistas tratan de identificar junto a los usuarios y administradores de la organizacin, las preocupaciones que ellos tienen con los activos, los procesos de negocio, reas o tareas que ejecutan o en la cual participan. Asimismo, tratan de identificar las necesidades de seguridad existentes en la organizacin.

CIBERTEC

Conceptos Fundamentales de Seguridad

31

Investigacin y anlisis de documentos En esta etapa se identifican y analizan los documentos existentes en la organizacin y los que tienen alguna relacin con el proceso de seguridad en lo referente a la reduccin de riesgos, disminucin de trabajo repetido y falta de orientacin. Entre la documentacin existente, se pueden considerar: libros de rutinas, metodologas, polticas de calidad y otras. Reunin de poltica En las reuniones, realizadas con los equipos involucrados en la elaboracin, se levantan y discuten los temas, adems se redactan los prrafos para la composicin de las normas con base en el levantamiento del objetivo y del mbito de la poltica especfica. Glosario de la poltica Es importante aclarar cualquier duda conceptual que pueda surgir en el momento de la lectura de la poltica. As, todos los lectores deben tener el mismo punto de referencia conceptual de trminos. Por lo tanto, se recomienda que la poltica cuente con un glosario donde se especifiquen los trminos y conceptos presentes en toda la poltica de seguridad. Responsabilidades y penalidades Es fundamental identificar a los responsables, por la gestin de seguridad de los activos normalizados, con el objetivo de establecer las relaciones de responsabilidad para el cumplimiento de tareas, como las normas de aplicacin de sanciones resultantes de casos de inconformidad con la poltica elaborada. De esa manera, se busca el nivel de conciencia necesario para los involucrados, con relacin a las penalidades que sern aplicadas en casos de infraccin de la poltica de seguridad.

6.3. Documentos de una poltica de seguridad

Un modelo propuesto segn la norma ISO 17799, recomienda la aplicacin de estndares encaminados a la seguridad informtica y plantea tres grandes secciones: Las directrices son un conjunto de reglas generales de nivel estratgico donde se expresan los valores de la seguridad de la organizacin. Es propuesta por el lder empresarial de la organizacin y tiene como base, la misin y visin para abarcar toda la filosofa de la seguridad de la informacin. Las normas son un conjunto de reglas generales y especficas de la seguridad de la informacin que deben ser usadas por todos los segmentos involucrados en todos los procesos de negocio de la institucin, y que deben ser elaboradas por activo, rea, tecnologa, proceso de negocio, pblico a que se destina, etc. Las normas de seguridad para usuarios son dirigidas para el uso de ambientes informatizados, basadas en aspectos genricos como el cuidado con las claves de acceso, manejo de equipos o estaciones de trabajo, inclusin y exclusin de usuarios, administracin de sistemas operativos, etc. Los procedimientos e instrucciones de trabajo son un conjunto de orientaciones para realizar las actividades operativas, que representa las relaciones interpersonales e nterdepartamentales y sus respectivas etapas de trabajo, para su implementacin y mantenimiento de la seguridad de la informacin.

CIBERTEC

Conceptos Fundamentales de Seguridad

32

En este modelo, se visualiza que una poltica de seguridad est formada por tres grandes secciones: Directrices Normas Procedimientos e Instrucciones de Trabajo.

Su estructura de sustentacin est formada por tres grandes aspectos: Herramientas, - Cultura organizacional - Monitoreo.

6.4.

Acompaamiento de la Poltica

Una poltica de seguridad para que sea efectiva, necesita contar con elementos indispensables que apoyen este proceso: La cultura organizacional, las herramientas y el monitoreo. Esto involucra la participacin directa y comprometida de las personas, el diseo de planes de capacitacin constante a los usuarios. La disponibilidad de recursos financieros, tcnicos y tecnolgicos es fundamental y sobre todo actividades de control y retroalimentacin que diagnostiquen e identifiquen puntos dbiles para fortalecerlos siguiendo las mejores prcticas. Las organizaciones pueden definir unos mbitos bsicos o esenciales para implementar polticas de seguridad, tales como los que se describen a continuacin. Seguridad fsica: acceso fsico, estructura del edificio, centro de datos. Seguridad de la red corporativa: configuracin de los sistemas operativos, acceso lgico y remoto, autenticacin, Internet, disciplina operativa, gestin de cambios, desarrollo de aplicaciones. Seguridad de usuarios: composicin de claves, seguridad en estaciones de trabajo, formacin y creacin de conciencia. Seguridad de datos: criptografa, clasificacin, privilegios, copias de seguridad y recuperacin, antivirus, plan de contingencia.

CIBERTEC

Conceptos Fundamentales de Seguridad

33

Auditoria de seguridad: anlisis de riesgo, revisiones peridicas, visitas tcnicas, monitoreo y auditoria. Aspectos legales: prcticas personales, contratos y acuerdos comerciales, leyes y reglamentacin gubernamental.

6.5.

Por qu las polticas de seguridad informtica generalmente no consiguen implantarse?

Muchas veces, las organizaciones realizan grandes esfuerzos para definir sus directrices de seguridad y concretarlas en documentos que orienten las acciones de las mismas, con relativo xito. Segn algunos estudios resulta una labor ardua convencer a los altos ejecutivos de la necesidad de buenas polticas y prcticas de seguridad informtica. Muchos de los inconvenientes se inician por los tecnicismos informticos y por la falta de una estrategia de mercadeo de los especialistas en seguridad que, llevan a los altos directivos a pensamientos como: "ms dinero para los juguetes de los ingenieros". Esta situacin ha llevado a que muchas empresas con activos muy importantes, se encuentren expuestas a graves problemas de seguridad que, en muchos de los casos, lleva a comprometer su informacin sensible y por ende, su imagen corporativa. Por tanto, la gente debe conocer las consecuencias de sus decisiones, incluyendo lo mejor y lo peor que podra ocurrir. Una intrusin o una travesura pueden convertir a las personas que no entendieron, en blanco de las polticas o en seuelos de los verdaderos vndalos. Para que las PSI logren abrirse espacio en el interior de una organizacin deben integrarse a las estrategias del negocio, a su misin y visin, con el propsito de reconocer su importancia e incidencias, en las proyecciones y utilidades de la compaa. A continuacin, se mencionan algunas recomendaciones para concientizar sobre la seguridad informtica. Asociar el punto anterior a las estrategias de la organizacin y a la imagen que se tiene de la organizacin en el desarrollo de sus actividades. Articular las estrategias de seguridad informtica con el proceso de toma de decisiones y los principios de integridad, confidencialidad y disponibilidad de la informacin. Se debe mostrar una valoracin costo-beneficio, ante una falla de seguridad. Justificar la importancia de la seguridad informtica en funcin de hechos y preguntas concretas, que muestren el impacto, limitaciones y beneficios sobre los activos claves de la organizacin.

CIBERTEC

You might also like

- Libro Sanidad - Impresion - BSDocument272 pagesLibro Sanidad - Impresion - BSAraceli Cardenas PlacidoNo ratings yet

- Qué Quiso Decir Jesús Cuando Dijo Toma Tu Cruz y SiguemeDocument2 pagesQué Quiso Decir Jesús Cuando Dijo Toma Tu Cruz y Siguemebernardo marmolejo rozasNo ratings yet

- Interpolación LinealDocument8 pagesInterpolación LinealJose PaseroNo ratings yet

- Ensayo Sobre La Importancia de La Manifestacion de Voluntad para El DerechoDocument2 pagesEnsayo Sobre La Importancia de La Manifestacion de Voluntad para El DerechoMarianne AraujoNo ratings yet

- Taller Autocontrol AdultosDocument2 pagesTaller Autocontrol AdultosSaraii Juarez FiiNo ratings yet

- Vicente EscuderoDocument2 pagesVicente EscuderoDavid PérezNo ratings yet

- EutifronDocument4 pagesEutifronchdamNo ratings yet

- Modelo SistemicoDocument8 pagesModelo SistemicoEmilVinncentNo ratings yet

- t03 Cox-Kundalini v1Document2 pagest03 Cox-Kundalini v1Jean MuñozNo ratings yet

- El PerdonDocument2 pagesEl PerdonHardy klockerNo ratings yet

- Catalogo Ecoelectrica Ilumnacion 2Document89 pagesCatalogo Ecoelectrica Ilumnacion 2cesar ospinaNo ratings yet

- Nuestro Espíritu de Scout CatólicoDocument7 pagesNuestro Espíritu de Scout CatólicoJuan Pablo BarrosNo ratings yet

- Campos de SoriaDocument6 pagesCampos de SoriaKillow GFXNo ratings yet

- Sociedad DesenfrenadaDocument2 pagesSociedad DesenfrenadaCristhian GomezNo ratings yet

- Hojas de HallazgosDocument4 pagesHojas de HallazgosAlexSangoquizaVelascoNo ratings yet

- Lennart Green Nor As 2007Document30 pagesLennart Green Nor As 2007santi100% (1)

- Conceptos de Estrategias MetodologicasDocument8 pagesConceptos de Estrategias MetodologicasomarNo ratings yet

- La Aceptación Del Señor - Élder C. Max. CaldwellDocument21 pagesLa Aceptación Del Señor - Élder C. Max. CaldwellFernando VeraNo ratings yet

- Tesis555 140722Document627 pagesTesis555 140722José Manuel Boné100% (1)

- Caja de Herramientas de GODETDocument102 pagesCaja de Herramientas de GODETE David Morales PNo ratings yet

- Cómo Tranquilizar A Alguien Que Sufra de AnsiedadDocument27 pagesCómo Tranquilizar A Alguien Que Sufra de AnsiedadDaniel Zapata Santa ColomaNo ratings yet

- Narración de La Estrategia Didáctica 5.Document34 pagesNarración de La Estrategia Didáctica 5.Alma Karely Félix CarrilloNo ratings yet

- Grilla de Actividades Muestra de Carreras UNCDocument6 pagesGrilla de Actividades Muestra de Carreras UNCWeblmdiarioNo ratings yet

- ZZ - Ashoff - Cooperación Triangular de Alemania en América LatinaDocument11 pagesZZ - Ashoff - Cooperación Triangular de Alemania en América LatinagreenjazzNo ratings yet

- Introduccion A La Seguridad IndustrialDocument6 pagesIntroduccion A La Seguridad IndustrialFrank PascumalNo ratings yet

- Actividad El Rey y El BienDocument3 pagesActividad El Rey y El BienDani VelandiaNo ratings yet

- Rosa Violante. La Centralidad en El JuegoDocument36 pagesRosa Violante. La Centralidad en El JuegoSilvia Susana Diz100% (1)

- Analisis de Datos - Nuevos Ambientadores de Hogar - TriangulaciónDocument23 pagesAnalisis de Datos - Nuevos Ambientadores de Hogar - Triangulaciónmnmunoz100% (1)

- La Carpeta Vacía - Héctor David Gatica.Document74 pagesLa Carpeta Vacía - Héctor David Gatica.Anonymous FfMeRlNo ratings yet

- Soluciones en Conflictos de ParejaDocument209 pagesSoluciones en Conflictos de Parejafuenmaed2446No ratings yet