Professional Documents

Culture Documents

Tema-Doutorado-#2-Anomalia e Intrusão em VNs-Stenio-2013

Uploaded by

Azizah MunazOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Tema-Doutorado-#2-Anomalia e Intrusão em VNs-Stenio-2013

Uploaded by

Azizah MunazCopyright:

Available Formats

Universidade Federal de Pernambuco CIn Centro de Informtica Coordenao de Ps-Graduao

Tema para Pr-Projeto de Doutorado

rea: Redes de Computadores e Sistemas Distribudos Ttulo: Deteco de Intruso e de Anomalias de Trfego em Redes Virtualizadas Proponente: Stenio Fernandes (sflf@cin.ufpe.br) Descrio

Nos cenrios de computao em nuvem, a oferta de infraestrutura como servio (Infrastructure as a Service - IaaS) demanda uma melhor utilizao de todos os elementos numa infra-estrutura fsica de rede, atravs da reutilizao dinmica dos seus recursos. Com esta finalidade, a agregao de mltiplos recursos (lgicos ou fsicos) em um determinado operador de rede ou provedor de servio tem como objetivo prover uma grande variedade de novas funcionalidades e servios. Como um novo paradigma para a futura Internet, tcnicas de Virtualizao de Redes ( Network Virtualization NV) so inovadoras e podem permitir uma proteo apropriada das redes e seus servios, transparncia local, escalabilidade e composio dinmica de servios e redes. Uma rede virtual (Virtual Network - VN) pode ser considerada como uma tecnologia que permite que vrias redes lgicas operarem em uma ou vrias infra-estruturas fsicas de maneira recursiva. Considerando os aspectos de gerenciamento de trfego, monitoramento de desempenho e segurana, e tolerncia a faltas, o desafio oferecer servios para os elementos da rede virtual e fsica de modo que possam ser capazes de gerirem os recursos de forma distribuda, porm de forma eficiente e coordenada. Dois princpios da arquitetura de redes virtualizadas influenciam diretamente os aspectos de segurana do ambiente: Coexistncia, onde mltiplas VNs, de provedores de servios (Service Providers SP) diferentes, devem coexistir na estrutura fsica fornecida por um ou vrios provedores de infra-estrutura fsica (Physical Infrastructure Providers PIP); e Revisitao, onde um n fsico pode hospedar mltiplos ns virtuais de uma nica VN. Diante deste cenrio, existem desafios que necessitam de mais esforos de pesquisa. Primeiramente, o isolamento entre VNs no elimina as ameaas existentes, tanto na camada fsica quanto nos servios disponibilizados nas VNs. Ataques direcionados estrutura dos PIPs podem gerar diversos problemas em cascata e afetar as VNs que utilizam a estrutura afetada. Um desafio aqui como permitir que os usurios das VNs e SPs monitorem a utilizao dos recursos contratados, sem revelar informaes confidenciais de outros clientes. Alm disso, os Provedores de Redes Virtuais (Virtual Network Providers VNP) devem prover controle de admisso e poltica de utilizao de tal forma que garanta aos SPs o desempenho contratado e que evite que VNs no excedam seus recursos, afetando desempenho de outras VNs na mesma estrutura. Vale enfatizar que os ambientes virtualizados apresentam vulnerabilidades similares s encontradas em sistemas no virtualizados e existem falhas que so especficas de tais novos ambientes. Neste sentido, fica de certa forma claro que os mecanismos de gerenciamento de rede enfrentaro novos desafios em ambientes de VN. A pesquisa cientfica neste campo deve explorar arquiteturas eficientes, ferramentas e tcnicas para gerenciar VNs dinmicas com alta preciso e desempenho. Dentro deste espectro de desafios, pesquisas cientficas devem focar nos aspectos de desenvolvimento de tcnicas inteligentes, que no requeiram muito esforo computacional, para imediata deteco de comportamento anmalo no trfego ou nos elementos da VN.

Referncias Bibliogrficas

[1] , M.; Welin, A.; , "Content, connectivity, and cloud: ingredients for the network of the future,"

Communications Magazine, IEEE , vol.49, no.7, pp.62-70, July 2011 [2] Li, C.; Raghunathan, A.; Jha, N.; , "A trusted virtual machine in an untrusted management environment," Services Computing, IEEE Transactions on , vol.PP, no.99, pp.1, June 2011 [3] Mei, Y.; Liu, L.; Pu, X.; Sivathanu, S.; Dong, X.; , "Performance Analysis of Network I/O Workloads in Virtualized Data Centers," Services Computing, IEEE Transactions on , vol.PP, no.99, pp.1, June 2011 [4] Nan, Zhang; , "Virtualization safety problem analysis," Communication Software and Networks (ICCSN), 2011 IEEE 3rd International Conference on , vol., no., pp.195-197, 27-29 May 2011 [5] Xianxian Li; Changhui Jiang; Jianxin Li; Bo Li; , "VMInsight: Hardware VirtualizationBased Process Security Monitoring System," Network Computing and Information Security (NCIS), 2011 International Conference on , vol.1, no., pp.62-66, 14-15 May 2011 [6] Fernandes, N.C.; Duarte, O.C.M.B.; , "XNetMon: A Network Monitor for Securing Virtual Networks," Communications (ICC), 2011 IEEE International Conference on , vol., no., pp.1-5, 5-9 June 2011 [7] Benchab, Yacine; Hecker, Artur; , "VIRCONEL: A Network Virtualizer," Modeling, Analysis & Simulation of Computer and Telecommunication Systems (MASCOTS), 2011 IEEE 19th International Symposium on , vol., no., pp.429-432, 25-27 July 2011 [8] Chow y N IEEE b c R N w k V z : z pp 20 -26, July 2009. J R c w c I f Y p z R T c

[9] F N G ACM SIGCOMM CCR, Ja 07

R xf

[10]

09 V N

N w k V

IT

You might also like

- Manual de Utilização: FDR MS-2000 FDR MS-2500Document135 pagesManual de Utilização: FDR MS-2000 FDR MS-2500Caio RezendeNo ratings yet

- Tutorial The KMPlayerDocument7 pagesTutorial The KMPlayerEd Carlos de Paula100% (8)

- Introdução a um Sistema OperativoDocument3 pagesIntrodução a um Sistema OperativoHugo AmaralNo ratings yet

- Justificativa de frequência em atéDocument1 pageJustificativa de frequência em atéMentor1987No ratings yet

- Livro Eletromecânica FBEDocument291 pagesLivro Eletromecânica FBEandreia_lopes2398No ratings yet

- (Briefing) Kickoff - CompletoDocument4 pages(Briefing) Kickoff - CompletoMario SilvaNo ratings yet

- Livro Introdução A Visão Computacional Com Python e OpenCVDocument46 pagesLivro Introdução A Visão Computacional Com Python e OpenCVIsabela LopesNo ratings yet

- Modelo Curriculo para Alunos - CópiaDocument2 pagesModelo Curriculo para Alunos - CópiawilliamtgaNo ratings yet

- Revista Jogos80 Número 10Document68 pagesRevista Jogos80 Número 10ProjetodvdNo ratings yet

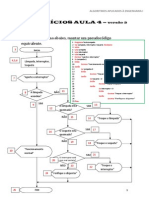

- Exercicios Pseudocodigo e Fluxograma Aula 4 v3 GabaritoDocument7 pagesExercicios Pseudocodigo e Fluxograma Aula 4 v3 GabaritoRonaldo RoqueNo ratings yet

- Análise Global Do Programa de Prevenção de Riscos Ambientais2Document10 pagesAnálise Global Do Programa de Prevenção de Riscos Ambientais2arlenemoreira50% (2)

- 3G No LinuxDocument6 pages3G No Linuxanderson_alexxNo ratings yet

- Apostila MS Word - Guia CompletoDocument77 pagesApostila MS Word - Guia CompletoSandra Lúcia MendonçaNo ratings yet

- Função Fork (Ubuntu)Document6 pagesFunção Fork (Ubuntu)Raphael FreitasNo ratings yet

- Teoria dos NúmerosDocument139 pagesTeoria dos NúmerosCristiane100% (1)

- Leilão de máquinas e equipamentos para indústria calçadistaDocument12 pagesLeilão de máquinas e equipamentos para indústria calçadistaAnonymous 588rrrwZNo ratings yet

- Técnicas de IA no Othello: um estudo comparativoDocument50 pagesTécnicas de IA no Othello: um estudo comparativoJuliana XavierNo ratings yet

- DD-WRT Configuração e InstalaçãoDocument25 pagesDD-WRT Configuração e InstalaçãojoseNo ratings yet

- Baixar Arquivos SWFDocument2 pagesBaixar Arquivos SWFRogerio VilelaNo ratings yet

- Apostila Matemática Cálculo CEFET Capítulo 04 DerivadasDocument50 pagesApostila Matemática Cálculo CEFET Capítulo 04 DerivadasMatemática Mathclassy100% (1)

- TV Led Philips 32pfl5606d 78 Fin BRPDocument2 pagesTV Led Philips 32pfl5606d 78 Fin BRPmpbsilva100% (1)

- Excel - A Folha de Calculo Como Ferramenta de Apoio Ao Trabalho Do ProfessorDocument6 pagesExcel - A Folha de Calculo Como Ferramenta de Apoio Ao Trabalho Do ProfessorRita TorreNo ratings yet

- Análise de Regressão QuadráticaDocument6 pagesAnálise de Regressão QuadráticaRaniéri Mansur Plain0% (1)

- Programação Funcional em HaskellDocument201 pagesProgramação Funcional em HaskellSelfConnectedNo ratings yet

- Sistemas Digitais e Circuitos LógicosDocument9 pagesSistemas Digitais e Circuitos LógicosMarilia RochaNo ratings yet

- Guia para ArtCamDocument7 pagesGuia para ArtCamadilson_iaNo ratings yet

- HardwareDocument10 pagesHardwareademaralveNo ratings yet

- Automação Industrial - LivroDocument117 pagesAutomação Industrial - Livrokaka43No ratings yet

- Jogos de Logica Wellington MartinsDocument158 pagesJogos de Logica Wellington MartinsIgor MichellNo ratings yet

- Integração TOTVS - Nexti - principais pontosDocument1 pageIntegração TOTVS - Nexti - principais pontosWanderson SilvaNo ratings yet