Professional Documents

Culture Documents

Comentarios A La Autógrafa de Ley de Delitos Informáticos

Uploaded by

Pedro CruzOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Comentarios A La Autógrafa de Ley de Delitos Informáticos

Uploaded by

Pedro CruzCopyright:

Available Formats

Comentarios a la Autgrafa de Ley de Delitos Informticos

http://iriartelaw.com/comentarios-a-la-autografa-de-ley-de-delitos-informaticos Enviado por IALaw el 16 Septiembre, 2013 - 08:58.

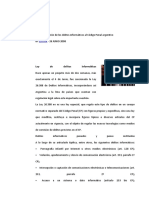

Referencia: Comentarios a la Autgrafa de Ley de Delitos Informticos Lima, 16 de Septiembre 2013 Sr. Sr. Sr. Sr. Sr. Ollanta Freddy Humala Otrola, Tasso, Presidente Mendoza, Jimenez Figallo Mayor, Rivadeneyra, Presidente del Congreso Presidente Presidente Ministro de del Justicia de de del Consejo y la la Repblica Republica Poder de Derechos del del Per Per Judicial Ministros Humanos

Enrique Juan Daniel

Sr. Juan Carlos Eguren Neuenschwander, Presidente de la Comisin de Justicia y Derechos Humanos, Congreso de la Repblica De mi mayor consideracin Por medio de la presente, tengo a bien enviarle los siguientes comentarios en referencia la autgrafa de la denominada Ley de Delitos Informticos, que el Congreso de la Repblica aprobara el da 12 de Septiembre pasado. Los mismos reflejan una posicin critica y sustentada al proyecto, que analizo de manera pormenorizada en la presente misiva, dando asimismo argumentos para observarla en el contexto de la necesidad de un adecuado dialogo en el contexto de una institucionalizacin de polticas de sociedad de la informacin en el Per y de la generacin de una entidad que coordine esfuerzos, proyectos, polticas y regulaciones de manera armnica a nivel nacional y en el contexto internacional. La presente tiene dos partes, la primera es un anlisis de la autgrafa y la segunda la argumentacin general sobre la regulacin de cibercrimen en Per. I. Anlisis Autografa de Ley de Delitos Informticos En cursiva se encuentra el texto de la autgrafa y en texto normal nuestro anlisis. Dictamen recado en los Proyectos de Ley 034/2001-CR, 307/2011-CR, 1257/2011-CR, 2112/2012-CR, 2482/2012CR y 2520/2012-PE, con un texto sustitutorio por el que se propone la Ley de Delitos Informticos. El dictamen que paso al Pleno, tambin fue denominado #leybeingolea, e integraba los proyectos 034/2001-CR (del Congresista Eguren), 307/2011-CR (del Congresista Octavio Salazar) y 1136/2011-CR (del Congresista Tomas Zamudio). Sobre este dictamen remitimos a la Comisin de Justicia y a la Presidencia del Congreso esta carta. En el Pleno se aadieron los Proyectos 1257/2011-CR (del Congresista Tomas Zamudio), 2112/2012-CR (del Congresista Renzo Reggiardo), 2482/2012-CR (de la Congresista Julia Teves) y 2520/2012-PE (presentado por el Poder Ejecutivo unos das despus del audio del Ministro Cateriano, tal como se indica en la presente nota, aunque era conocido que el texto del proyecto sin la modificacin al artculo 162, ya estaba preparado y se habas estado trabajando por el Ministerio de Justicia). Lo cierto es que estos proyectos se aadieron directamente en el Pleno, sin debate en Comisin, ms con el proyecto del Ejecutivo, que el Congresista Omar Chehade, presidente de la Comisin de Constitucin pidiera se sumara al

dictamen, lo cual genera una primera pregunta sustancial: Cmo en poco mas de 5 horas se puede hacer un anlisis e integracin de diversos proyectos por medio de un cuarto intermedio sin debate por comisin? La segunda pregunta a hacerse es Esta es la forma como se incorporarn los proyectos del ejecutivo sin pasar por debate de comisiones y "aadirse" en el pleno por medio de una negociacin de texto? Texto Sustitutorio El Congreso de la Republica Ha dado la Ley siguiente: LEY DE DELITOS INFORMATICOS El delito informtico es el que va contra el bien jurdico informacin y el delito por medio informtico es aquel que utiliza las TICs para afectar otro bien jurdico protegido, diferente a la informacin. En esta medida, el nombre de la norma no es el ms pertinente puesto que confunde medio con fin. En este sentido se expresa el Informe del grupo de trabajo sobre marco regulatorio de sociedad de la informacin de la estrategia eLAC sobre Sociedad de la Informacin en Amrica Latina - "Estado situacional y perspectivas del derecho informtico en Amrica Latina y el Caribe" (pag 17 y ss) Sin embargo la denominacin de "Ley de Delitos Informticos" refleja cual era la intencionalidad de la norma, la misma que no se ve reflejada por ejemplo en los artculos que son de informtica forense para la persecucin de delitos, en tal caso no es una norma sobre delitos sino sobre persecucin de delitos por medios informticos. El Documento de Trabajo de la Meta 25 eLAC2007: Regulacin en la Sociedad de la Informacin en America Latina y el Caribe. Propuestas normativas sobre privacidad y proteccin de datos y delitos informticos y por medio electrnicos, tambin mantiene la idea de normativas separadas en materia de delitos informticos y delitos por medios informticos, as como la creacin y fortalecimiento de CERTs y la adhesin al Acuerdo de Budapest, antes de ejercicios normativos que puedan generar islas de regulacin en el contexto de procesos regionales de armonizacin normativa. Si la idea es crear tipos penales para que jueces y fiscales no tengan excusa de entender que los medios son solo medios y no alteran los delitos, es quizs la menos adecuada la forma propuesta, dado que al darle un peso especfico a la tecnologa como modificante de un tipo penal, lo que se ha hecho es darle un peso mas alla del de instrumento o medio. No es entendible legislar por tecnologa, no solo por su rpida evolucin, sino porque ello hace que desarrollos tecnolgicos que sirven, por ejemplo para el hacking etico, es decir la seguridad de la informacin, terminen siendo ilegal por su sola existencia o programacin. CAPITULO I FINALIDAD Y OBJETO DE LA LEY Articulo 1. Objeto de la Ley La presente Ley tiene por objeto prevenir y sancionar las conductas ilcitas que afectan los sistemas y datos informticos y otros bienes jurdicos de relevancia penal, cometidos mediante la utilizacin de tecnologas de la informacin o de la comunicacin, con la finalidad de garantizar la lucha eficaz contra la ciberdelincuencia. La legislacin vigente en el Per contempla los artculos 207A, 207B y 207C como delitos informticos, incorporados a la legislacin penal en el ao 2000. Pero desde la creacin del cdigo penal hasta la fecha se tienen y

se han incorporado diversos artculos sobre delitos por medios informticos o utilizacin de medios informticos (incluidas las TICs) para la comisin de delitos. Esta autgrafa deroga los artculos 207A, 207B, 207C y 207D (incorporado en el Codigo Penal hace tan solo un par de semanas por la ley 30076), replanteandolos, pero ademas incorpora nuevas tipificaciones que tendrn que coexistir con la gama de artculos ya incorporados al cdigo penal sobre delitos por medios de TICs que se mantienen vigentes. Es decir se ha aumentado la profusin de normas en lugar de crear, si esta era la intensin de la regulacin un solo cuerpo ordenado en estas materias, armonizado con regulaciones internacionales. Ahora bien si el objeto era la lucha contra la ciberdelincuencia debi ser una norma sobre informtica forense, es decir el texto que aparece como Disposiciones Complementarias el texto de la norma y no los articulados presentados. CAPITULO II DELITOS CONTRA DATOS Y SISTEMAS INFORMATICOS Articulo 2. Acceso ilcito El que accede sin autorizacin a todo o en parte de un sistema informtico, siempre que se realice con vulneracin de medidas de seguridad establecidas para impedirlo, ser reprimido con pena privativa de libertad no menor de uno ni mayor de cuatro aos y con treinta a noventa dias-multa. Ser reprimido con la misma pena, el que accede a un sistema informtico excediendo lo autorizado. La legislacin vigente de intrusismo informtico es el "Artculo 207-A.- El que utiliza o ingresa indebidamente a una base de datos, sistema o red de computadoras o cualquier parte de la misma, para disear, ejecutar o alterar un esquema u otro similar, o para interferir, interceptar, acceder o copiar informacin en trnsito o contenida en una base de datos, ser reprimido con pena privativa de libertad no mayor de dos aos o con prestacin de servicios comunitarios de cincuentids a ciento cuatro jornadas. Si el agente actu con el fin de obtener un beneficio econmico, ser reprimido con pena privativa de libertad no mayor de tres aos o con prestacin de servicios comunitarios no menor de ciento cuatro jornadas." Lo primero que vemos en la comparacin normativa es el aumento de la pena, mientras que la vigente es de no mayor de 2, la legislacin propuesta va de 1 a 4 aos. Lo segundo es que el articulo vigente es mucho mas amplio en su gama de accin puesto que no solo enfoca el uso sin autorizacin sino cuando habiendo autorizacin lo hace de manera extempornea o indebidamente (a archivos, secciones, subrutinas, subprogramas, subsistemas, no permitidos, o mas alla de los permisos que pudieron haberle otorgado). Ahora bien el Acuerdo de Budapest plantea: "Articulo 2 - Acceso ilcito. Cada Parte adoptara las medidas legislativas y de otro tipo que resulten necesarias para tipificar como delito en su derecho interno el acceso deliberado e ilegitimo a todo o parte de un sistema informtico. Las Partes podrn exigr que el delito se cometa infringiendo medidas de seguridad, con la intencin de obtener datos informticos u otra intencin delictiva, o en relacin con un sistema informtico conectado a otro sistema informtico". El texto del Convenio de Budapest es claro "acceso deliberado e ilegitimo", es decir debe haber una intencionalidad y pudiera aun ser autorizado pero no licito. Y el hecho de la vulneracin de las medidas de seguridad deber ser para

obtener datos u otra accin delictiva. Es decir en concreto la propuesta misma presentada, toma como base el Acuerdo de Budapest pero no sigue sus lineamientos. Es decir la legislacin propuesta en lugar de fortalecer la legislacin vigente, y por ende el combate de la cibercriminalidad, que debera tener desarrollo de capacidades en los actores jurdicos para que se utilice de manera adecuada la legislacin vigente, lo que hace la propuesta es restar marco de operacin para la persecucin de delitos de intrusismo informtico. Este articulo viene del Proyecto 2520/2012-PE presentado por el Poder Ejecutivo Articulo 3. Atentado a la integridad de datos informticos El que, a travs de las tecnologas de la informacin o de la comunicacin, introduce, borra, deteriora, altera, suprime o hace inaccesibles datos informticos, ser reprimido con pena privativa de libertad no menor de tres ni mayor de seis aos y con ochenta a ciento veinte dias-multa. El Acuerdo de Budapest indica: "Articulo 4. Ataques a la integridad de los datos 1. Cada Parte adoptar las medidas legislativas y de otro tipo que resulten necesarias para tipificar como delito en su derecho interno todo acto deliberado e ilegtimo que dae, borre, deteriore, altere o suprima datos informticos. 2. Las Partes podrn reservarse el derecho a exigir que los actos definidos en el prrafo 1 comporten daos graves" El articulo propuesto en la autgrafa difiere de la legislacin vigente, nuevamente mas amplia y de mayor cobertura que la propuesta, que ademas se aleja del Acuerdo de Budapest cuando cambia la palabra "dae" en la propuesta de Budapest por "introduce", de igual modo el Acuerdo de Budapest no incluye el tema de "inaccesibilidad" que si lo propone la autgrafa, que si hubiere mantenido la propuesta de Budapest de "dae" no fuere necesario, sin embargo tampoco es claro cual es la propuesta detrs del "introduce", salvo que quiera referirse al insertar un "virus", pero al dejar fuera el tema de "daar" debe clarificarse el por que. Si es tambin claro que la propuesta de Budapest habla de un "acto deliberado" (en la versin en ingles dice: committed intentionally), que no indica la autgrafa. Es tambin curiosa la forma de incorporar el texto "a travs de las tecnologas de la informacin o comunicacin", cuando ademas no esta previamente regulado en la legislacin ni siquiera se incorpora en la parte de glosario esta autgrafa. Siendo as y dependiendo de la interpretacin se vuelve restrictiva solo a medios digitales o a medios analgicos de comunicacin haciendo imprecisa la normativa y por ende no predictible, haciendo que la misma incumpla un principio bsico de la regulacin que es la predictivilidad jurdica. De otro lado la legislacin vigente indica: "Artculo 207-B.- El que utiliza, ingresa o interfiere indebidamente una base de datos, sistema, red o programa de computadoras o cualquier parte de la misma con el fin de alterarlos, daarlos o destruirlos, ser reprimido con pena privativa de libertad no menor de tres ni mayor de cinco aos y con setenta a noventa das multa." Siendo que nuevamente que la legislacin vigente, tambin denominado dao informtico va mas alla del articulo propuesto en la autgrafa, que tampoco va adecuada al Convenio de Budapest. Este articulo viene del Proyecto 2520/2012-PE presentado por el Poder Ejecutivo Articulo 4. Atentado a la integridad de sistemas informticos El que, a travs de las tecnologas de la informacin o de la comunicacin, inutiliza, total o parcialmente, un sistema informtico, impide el acceso a este, entorpece o imposibilita su funcionamiento o la prestacin de sus servicios, ser

reprimido con pena privativa de libertad no menor de tres ni mayor de seis aos y con ochenta a ciento veinte das multa. El Acuerdo de Budapest indica: "Artculo 5. Ataques a la integridad del sistema Cada Parte adoptar las medidas legislativas y de otro tipo que resulten necesarias para tipificar como delito en su derecho interno la obstaculizacin grave, deliberada e ilegtima del funcionamiento de un sistema informtico mediante la introduccin, transmisin, dao, borrado, deterioro, alteracin o supresin de datos informticos" Nuevamente la autgrafa se aleja del texto de Budapest, sin que pueda determinarse claramente a motivacin del alejamiento del Acuerdo de Budapest La legislacin vigente indica: "Artculo 207-B.- El que utiliza, ingresa o interfiere indebidamente una base de datos, sistema, red o programa de computadoras o cualquier parte de la misma con el fin de alterarlos, daarlos o destruirlos, ser reprimido con pena privativa de libertad no menor de tres ni mayor de cinco aos y con setenta a noventa das multa." Este articulo viene del Proyecto 2520/2012-PE presentado por el Poder Ejecutivo CAPITULO III DELITOS INFORMATICOS CONTRA LA INDEMNIDAD Y LIBERTAD SEXUALES Articulo 5. Proposiciones a nios, nias y adolescentes con fines sexuales por medios tecnolgicos. El que, a travs de las tecnologas de la informacin o de la comunicacin, contacta con un menor de catorce aos para solicitar u obtener de el material pornogrfico, o para llevar a cabo actividades sexuales con el, ser reprimido con una pena privativa de libertad no menor de cuatro ni mayor de ocho aos e inhabilitacin conforme a los numerales 1,2 y 4 del articulo 36 del Codigo Penal. Cuando la vctima tiene entre catorce y menos de dieciocho aos de edad y medie engao, la pena ser no menor de tres ni mayor de seis aos e inhabilitacin conforme a los numerales 1,2 y 4 del articulo 36 del Codigo Penal. El Cdigo Penal indica: "Artculo 181-A.- Explotacin sexual comercial infantil y adolescente en mbito del turismo. El que promueve, publicita, favorece o facilita la explotacin sexual comercial en el mbito del turismo, a travs de cualquier medio escrito, folleto, impreso, visual, audible, electrnico, magntico o a travs de Internet, con el objeto de ofrecer relaciones sexuales de carcter comercial de personas de catorce (14) y menos de dieciocho (18) aos de edad ser reprimido con pena privativa de libertad no menor de cuatro (4) ni mayor de ocho (8) aos." De igual manera se tiene como vigente este articulo: "Artculo 183-A.- Pornografa infantil El que posee, promueve, fabrica, distribuye, exhibe, ofrece, comercializa o publica, importa o exporta por cualquier medio incluido la internet, objetos, libros, escritos, imgenes visuales o auditivas, o realiza espectculos en vivo de carcter pornogrfico, en los cuales se utilice a personas de catorce y menos de dieciocho aos de edad, ser sancionado con pena privativa de libertad no menor de cuatro ni mayor de seis aos y con ciento veinte a trescientos sesenta y cinco das multa." El articulo propuesta por la Congresista Teves estaba enfocada en el acoso mediante identidad falsa. Y no es la versin que se ha tomado para la versin de la autgrafa.

De igual modo este es un tpico articulo que debi ser pensado mas alla del internet, o de los medios digitales, la conducta debe ser penalizada por la conducta no por la parte digital, lo que termina haciendo es que el acto pero no por medio de las TICs no seria delito. Este artculo adems no configura un delito informtico sino un delito por medio informtico, dado que el bien jurdico informacin no sera el vulnerado. Este articulo viene del Proyecto 2520/2012-PE presentado por el Poder Ejecutivo CAPITULO IV DELITOS INFORMATICOS COTRA LA INTIMIDAD Y EL SECRETO DE LAS COMUNICACIONES Articulo 6. Trafico ilegal de datos El que, crea, ingresa, o utiliza indebidamente una base de datos sobre una persona natural o jurdica, identificada o identificable, para comercializar, traficar, vender, promover, favorecer o facilitar informacin relativa a cualquier mbito de la esfera personal, familiar, patrimonial, laboral, financiera y otro de naturaleza anloga, creando o no perjuicio, ser reprimido con pena privativa de libertad no menor de tres ni mayor de cinco aos. Este artculo ya estaba incorporado en la legislacin (y se encuentra vigente) por medio del articulo 2 de la Ley 30076 (se incorpor como artculo 207D) En su momento presentamos comentarios a esta propuesta del Congresista Delgado, teniendo en consideracin que esto es una violacin a la Privacidad y no debera haberse incorporado como Delito Informtico, dado que el delito no es sobre informacin sino sobre los datos personales, que se debe enmarcar en la legislacin de proteccin de Datos Personales. Es ademas un artculo que conlleva un error dado que uno puede crear libremente una base de datos con informacin de libre acceso, como fuente de acceso pblico, y no tendra impedimento en poderla comercializarla, siendo que cualquier persona pudiera tener la base de datos, dado que la misma ley de proteccin de datos permite este uso legal de los mismos. El artculo incorpora la idea que an sin generar perjuicio hay una pena privativa de la libertad. Ahora bien hay bases de datos creadas por entidades pblicas que se tendrn que cruzar, por ejemplo para la persecucin del delito, con datos que se encuentran en el marco de su excepcin de actividad por lo cual no requieren un consentimiento por parte del titular de los datos de obtenerlos. Es decir el artculo que ya esta incorporado en nuestra legislacin, se derogara y volvera a incorporar, y se mantendra el error de incorporarlo como "delito informtico" (cuando no lo es, sino es un delito por medio informtico, dado que tambin se puede cometer este delito contra bases de datos en papel, con lo cual se muestra claramente que la no clarificacin de terminologa por parte del legislador no le permite entender que las bases de datos no son solamente las que son "informticas" sino que es toda forma de ordenacin de datos") De acuerdo a lo expresado lo que se buscaba con este artculo era una sancin a la venta de bases de datos, ahora bien con la legislacin de datos personales es el titular de las bases de datos quien debe mantener las medidas de cuidado para proteger estas bases de datos que no puedan ser accesibles por terceros. El Cdigo Penal vigente dice en el "Artculo 157.- El que, indebidamente, organiza, proporciona o emplea cualquier archivo que tenga datos referentes a las convicciones polticas o religiosas y otros aspectos de la vida ntima de una o ms personas, ser reprimido con pena privativa de libertad no menor de uno ni mayor de cuatro aos. Si el agente es funcionario o servidor pblico y comete el delito en ejercicio del cargo, la pena ser no menor de tres ni mayor de

seis aos e inhabilitacin conforme al artculo 36, incisos 1, 2 y 4." Si se quera ampliar el mbito de los datos a proteger se debi trabajar sobre este articulo que se mantiene vigente an si se aprobara la presente autgrafa. Este artculo adems no configura un delito informtico sino un delito por medio informtico, dado que el bien jurdico informacin no sera el vulnerado, sino los datos personales. Este artculo ya se encuentra en el Cdigo Penal vigente Articulo 7. Interceptacin de datos informticos El que, a travs de las tecnologas de la informacin o de la comunicacin, intercepta datos informticos en transmisiones no publicas, dirigidas a un sistema informtico, originadas en un sistema informtico o efectuadas dentro del mismo, incluidas las emisiones electromagnticas provenientes de un sistema informtico que transporte dichos datos informticos, ser reprimido con una pena privativa de libertad no menor de tres ni mayor de seis aos. La pena privativa de la libertad ser no menor de cinco ni mayor de ocho aos cuando el delito recaiga sobre informacin clasificada como secreta, reservada o confidencial de conformidad con las normas de la materia. La pena privativa de libertad ser no menor de ocho ni mayor de diez cuando el delito comprometa la defensa, seguridad o soberana nacionales. El Acuerdo de Budapest indica: "Articulo 3. Interceptacin ilcita. Cada Parte adoptar las medidas legislativas y de otro tipo que resulten necesarias para tipificar como delito en su derecho interno la interceptacin deliberada e ilegtima por medios tcnicos de datos informticos en transmisiones no pblicas dirigidas a un sistema informtico, originadas en un sistema informtico o efectuadas dentro del mismo, incluidas las emisiones electromagnticas provenientes de un sistema informtico que transporte dichos datos informticos. Las Partes podrn exigir que el delito se cometa con intencin delictiva o en relacin con un sistema informtico conectado a otro sistema informtico". El articulo no sigue el lineamiento de Budapest que la interceptacin debe ser deliberada e ilegitima, y ello genera un problema sobre todo para equipos zombies, o tomados por terceros desde donde se realizan ataques, mismos que pueden ser de personas naturales, personas jurdicas publicas o privadas, siendo que el articulo planteado por la autgrafa los hara responsables por el hecho en si mismo. Sin embargo lo mas preocupante de este articulo son los prrafos segundos y terceros, dado que la determinacin de los secreto, reservado confidencial se encuentra en la legislacin de acceso a la informacin publica y fue diseada para transparentizar no para bloquear acceso a informacin, entre otras utilizadas por la misma poblacin para poder hacer veedura ciudadana. Ahora bien, no se puede dejar los ilcitos sin sancin, pero sancionar de la manera diseada terminar siendo un mecanismo de autocensura, dado que no esta clarificado que informacin es cual y en que momentos. Mas con espacios abiertos. (Ahora bien la informacin secreta, reservada o confidencial esta bajo la legislacin de acceso a la informacin pblica, como la definen para ambientes privados, donde por definicin la informacin es resguardada). Complementariamente este artculo habla de informacin que comprometa a la defensa, seguridad o soberanas nacionales, quien definir que son estos tems, bajo que normativa se deber seguir la predictivilidad de esta temtica. Este articulo viene del Proyecto 2520/2012-PE presentado por el Poder Ejecutivo CAPITULO V

DELITOS INFORMATICOS CONTRA EL PATRIMONIO Articulo 8. Fraude informtico El que, a travs de las tecnologas de la informacin o de la comunicacin, procura para si o para otro un provecho ilcito en perjuicio de tercero, mediante el diseo, introduccin, alteracin, borrado, supresin, clonacin de datos informticos o cualquier interferencia o manipulacin en el funcionamiento de un sistema informtico, ser reprimido con una pena privativa de libertad no menor de tres ni mayor de ocho aos y con sesenta a ciento veinte dias-multa. La pena ser privativa de libertad no menor de cinco ni mayor de diez aos y de ochenta a ciento cuarenta diasmulta cuando se afecte el patrimonio del Estado destinado a fines asistenciales o a programas de apoyo social. El Acuerdo de Budapest indica: "Articulo 8. Fraude informtico. Las Partes adoptaran las medidas legislativas o de otro tipo que resulten necesarias para tipificar como delito en su derecho interno los actos deliberados e ilegtimos que causen perjuicio patrimonial a otra persona mediante: a. la introduccin, alteracin, borrado o supresin de datos informticos; b. cualquier interferencia en el funcionamiento de un sistema informtico, con la intencin, dolosa o delictiva, de obtener de forma ilegitima un beneficio econmico para uno mismo o para otra persona." Del articulo inicial propuesto por el proyecto del ejecutivo se incorporo la palabra "clonacin", con lo cual se asume que se quiere referir a la clonacin de los instrumentos que portan datos (por ejemplo una clonacin de tarjetas), siendo entonces una conducta diferente la clonacin de datos del fraude informtico. De igual modo se ha incorporado en la autgrafa la palabra "manipulacin", y esto termina siendo suficientemente ambiguo en una regulacin que se requiere clara y predictible. El agravante por Patrimonio del Estado o programas de apoyo social entiende que pudiera modificarse las bases de datos para obtener un beneficio (incorporar a alguien?), es entonces imposible perseguir el delito con los instrumentos legales vigentes? creemos que no, sino que no hay una adecuada utilizacin de la legislacin vigente. Ahora bien, quisieron con la inclusin de la palabra "clonacion" hablar de paginas web clonadas, utilizadas para phishing? Mas alla de haber seguido en trminos generales lo dicho por el Acuerdo de Budapest en este artculo, discrepamos en lo que corresponde a la necesidad de incorporar un articulado nuevo especifico ligado a una tecnologa, dado que la variacin de la tecnologa o la inadecuada clarificacin de que es "tecnologas de la informacin o de la comunicacin". Era el articulo de fraude utilizable para un fraude informtico? consideramos que si, siempre y cuando haya un desarrollo de capacidades en jueces, fiscales, polica, actores jurdicos que puedan utilizar la legislacin vigente para combatir la ciberciminalidad. Este artculo adems no configura un delito informtico sino un delito por medio informtico, dado que el bien jurdico informacin no sera el vulnerado, sino la propiedad. Hay que recordar adems que el Convenio de Budapest es de Cibercriminalidad. Este articulo viene del Proyecto 2520/2012-PE presentado por el Poder Ejecutivo. No se toma el articulo propuesto en el Proyecto 2112/2012-PE del Congresista Reggiardo

CAPITULO VI DELITOS INFORMATICOS CONTRA LA FE PUBLICA Articulo 9. Suplantacin de identidad El que, mediante las tecnologas de la informacin o de la comunicacin suplanta la identidad de una persona natural o jurdica, siempre que de dicha conducta resulte algn perjuicio, ser reprimido con pena privativa de libertad no menor de tres ni mayor de cinco aos. El artculo plantea que una suplantacin sin perjuicio no configura delito. El mismo hecho de una suplantacin ya configura un perjuicio y el tema de la proteccin de la identidad ya se tiene en el espacio del derecho civil: "Artculo 28.- Nadie puede usar nombre que no le corresponde. El que es perjudicado por la usurpacin de su nombre tiene accin para hacerla cesar y obtener la indemnizacin que corresponda." Sin embargo en la va penal no haba un artculo de suplantacin de identidad, sea por medios digitales o por medios no digitales, siendo as nuevamente la oportunidad de regular una conducta al solo colocarle un tema tecnolgico quita una oportunidad de adecuacin normativa del cdigo penal. Este artculo adems no configura un delito informtico sino un delito por medio informtico, dado que el bien jurdico informacin no sera el vulnerado, sino la identidad personal. Este articulo viene del Proyecto 2520/2012-PE presentado por el Poder Ejecutivo, difiere completamente del Proyecto 1136/2011-CR del congresista Tomas Zamudio. CAPITULO VII DISPOSICIONES COMUNES Articulo 10. Abuso de mecanismos y dispositivos informticos El que fabrica, disea, desarrolla, vende, facilita, distribuye, importa u obtiene para su utilizacin, uno o mas mecanismos, programas informticos, dispositivos, contraseas, cdigos de acceso o cualquier otro dato informtico, especficamente diseados para la comisin de los delitos previstos en la presente Ley, o el que ofrece o presta servicio que contribuya a ese propsito, ser reprimido con pena privativa de libertad no menor de uno ni mayor de cuatro aos y con treinta a noventa dias-multa. El Acuerdo de Budapest indica: "Articulo 6. Abuso de los dispositivos. 1. Cada Parte adoptara las medidas legislativas y de otro tipo que resulten necesarias para tipificar como delito en su derecho interno la comisin deliberada e ilegitima de los siguientes actos: a. la produccin, venta, obtencin para su utilizacin, importacin, difusin y otra forma de puesta a disposicin de: i. cualquier dispositivo, incluido un programa informtico, concebido o adaptado principalmente para la comisin de cualquiera de los delitos previstos en los artculos 2 a 4 del presente Convenio; ii. una contrasea, cdigo de acceso o datos informticos similares que permitan acceder a todo o parte de un sistema informtico, con intencin de que sean utilizados para cometer cualquiera de los delitos contemplados en los artculos 2 a 5; y

b. la posesin de alguno de los elementos contemplados en los incisos i) o ii) del apartado a) del presente articulo con intencin de que sean utilizados para cometer cualquiera de los delitos previstos en los artculos 2 a5. Las Partes podrn exigir en su derecho interno la posesin de un numero determinado de dichos elementos para que se considere que existe responsabilidad penal. 2. No se interpretara que el presente articulo impone responsabilidad penal cuando la produccin, venta, obtencin para la utilizacin, importacin, difusin o cualquiera otra forma de puesta a disposicin mencionada en el prrafo 1 del presente articulo no tenga por objeto la comisin de uno de los delitos previstos de conformidad con los artculos 2 a 5 del presente Convenio, como en el caso de las pruebas autorizadas o de la proteccin de un sistema informtico". El artculo planteado por la autgrafa difiere de los expresado en Budapest y de lo planteado por el mismo poder ejecutivo, incluyendo verbos que no se contemplan en el Acuerdo de Budapest, pero aun as, el articulo no incluye la parte 2 del Acuerdo que genera las excepciones de hacking tico y de anlisis de seguridad Respecto del artculo planteado creemos necesario que se incluya un prrafo que explcitamente elimine la responsabilidad penal en aquellos casos en los que se importe, fabrique, posea, distribuya, venda o utilice equipos o dispositivos con el propsito de destinarlos a vulnerar o eliminar la seguridad de cualquier sistema de informacin o de una tecnologa de informacin, o el que ofrezca o preste servicios que contribuyan a ese propsito; que no tengan por objeto la comisin de un delito. Ello en virtud que la importacin, fabricacin, posesin, distribucin, venta o utilizacin de equipos o dispositivos con capacidad de vulnerar o eliminar la seguridad de cualquier sistema de informacin, as como la prestacin de servicios que contribuyan a ese propsito; NO SIEMPRE y EXCLUSIVAMENTE constituyen delitos por s mismos. En efecto, en el rubro de la llamada Seguridad de la Informacin (que adems est recogida en la Norma Tcnica Peruana NTP-ISO/IEC 17799 - "Cdigo de buenas prcticas para la gestin de la seguridad de la informacin" de uso e implementacin obligatoria por parte de las entidades gubernamentales peruanas de acuerdo a lo dispuesto por el Resolucin Ministerial N 246-2007-PCM), puede resulta totalmente legal, vlido y hasta necesario que las personas o empresas que brindan tales servicios requieran importar, fabricar, poseer, distribuir, vender y/o utilizar equipos o dispositivos, o prestar servicios de consultora con el propsito vulnerar o eliminar la seguridad de un sistema de informacin en particular de una empresa privada o entidad estatal, pero no para cometer algn delito; sino para verificar si los sistemas informticos de la entidad en cuestin son seguros y confiables, as como para identificar los "huecos de seguridad que poseen" mediante la realizacin de pruebas de Hacking tico o Vulnerabilidad y, as, poder implementadas medidas tcnicas a fin de cubrir tales deficiencias o huecos de seguridad. En efecto, se debe tener en consideracin que dentro de la implementacin de un sistema de seguridad de la informacin de un sistema informtico cualquiera, en el mercado nacional e

internacional, se brindan servicios conocidos como "Penetration Test, Ethical Hacking, Hacking tico o Prueba de Vulnerabilidad" Hacking tico o Prueba de Vulnerabilidad es un conjunto de metodologas y tcnicas, para realizar una evaluacin integral de las debilidades de los sistemas informticos; y consiste en un modelo que reproduce intentos de acceso, a cualquier entorno informtico, de un intruso potencial desde los diferentes puntos de entrada que existan, tanto internos como remotos. El objetivo general del Hacking tico o Prueba de Vulnerabilidad es acceder a los equipos informticos de la organizacin tratada e intentar obtener los privilegios del administrador del sistema, logrando as realizar cualquier tarea sobre dichos equipos; pero sin que medie para ello un nimo delictivo, destructivo, fraudulento o mal intencionado; sino con el nimo de probar las medidas de seguridad del sistema en cuestin,

identificarlas y, posteriormente, corregirlas a fin de que los verdades delincuentes no las aprovechen a su favor en la comisin de delitos que se pretenden regular con el presente Proyecto de Ley. As, el Hacking tico o Prueba de Vulnerabilidad incluye, entre muchas otras, las siguientes actividades: Pruebas de usuarios y la "fuerza" de sus passwords, Captura de trfico, scanning de puertos TCP, UDP e ICMP, Intentos de acceso va accesos remotos, mdems, Internet, etc., Pruebas de vulnerabilidades existentes, Prueba de ataques de Denegacin de Servicio. Entonces, de no modificar el texto del presente artculo, podra estarse sancionando penalmente a diversas personas por la simple importacin, fabricacin, posesin, distribucin, venta o utilizacin de equipos o dispositivos con el propsito de destinarlos a vulnerar o eliminar la seguridad de cualquier sistema de informacin, o brindar servicios a tal fin; sin que se haya afectado efectivamente algn bien jurdicamente tutelado, pues es justamente su trabajo es el desarrollar esa clase de actividades y siempre a requerimiento o solicitud de los propios titulares y/o propietarios de los sistemas informticos en donde se van a realizar dichas pruebas de vulneracin de seguridad. Es asimismo relevante que el articulo en el Acuerdo de Budapest se refiere a los delitos de acceso ilcito, interceptacin ilcita,, ataques a la integridad de los datos y ataques a la integridad del sistema, pero como quedo propuesto termina afectando a delitos que no son informticos per se, y mas alla del alcance del acuerdo internacional. Este articulo viene del Proyecto 2520/2012-PE presentado por el Poder Ejecutivo Articulo 11. Agravantes El juez aumenta la pena privativa de libertad hasta en un tercio por encima del mximo legal fijado para cualquiera de los delitos previstos en la presente Ley, cuando: 1. El agente comit el delito en calidad de integrante de una organizacin criminal. 2. El agente comete el delito mediante el abuso de una posicin especial de acceso a la data o informacin reservada o al conocimiento de esta informacin en razn del ejercicio de un cargo o funcin. 3. El agente comete el delito con el fin de obtener un beneficio econmico, salvo en los delitos que prevn dicha circunstancia. 4. El delito compromete fines asistenciales, la defensa, seguridad y soberanas nacionales. Ciertamente que los agravantes tendrn que analizarse a la luz de las posibles modificaciones a los artculos de derecho penal sustantivo. DISPOSICIONES COMPLEMENTARIAS FINALES PRIMERA. Codificacin de la pornografa infantil La Polica Nacional del Peru, puede mantener en sus archivos, con la autorizacin y supervisin respectiva del Ministerio Publico, material de pornografa infantil, en medios de almacenamiento de datos informticos, para fines exclusivos del cumplimiento de su funcin. Para tal efecto, debe contar con una base de datos debidamente codificada.

La Polica Nacional del Peru y el Ministerio Publico establecen protocolos de coordinacin en el plazo de treinta das, a fin de cumplir con la disposicin establecida en el prrafo anterior. Sin duda un aporte necesario en materia de informtica forense, dado que el artculo del 183A de pornografa infantil, haba incluido la palabra "posee", dado que no se entendi que cuando se hace persecucin de delitos que implican el anlisis de informacin en formatos digitales, la metodologa exige que se realice una "copia" de la informacin para poderla trabajar, pero en dicha "copia" lo que se hace es tener la informacin completa, es decir se le esta "poseyendo". Este error del 183A aparentemente no se ha entendido y se repite en la presente autografa, en su artculo 10. Este artculo viene del Dictamen debatido en el Pleno. SEGUNDA, Agente encubierto en delitos informticos El fiscal, atendiendo a la urgencia del caso particular y con la debida diligencia, podr autorizar la actuaron de agentes encubiertos a efectos de realizase las investigaciones de los delitos previstos en la presente Ley y de todo delito que se cometa mediante tecnologa de la informacin o de la comunicaron, con prescindencia de si los mismos estn vinculados a una organizacin criminal, de conformidad con el articulo 341 del Cdigo Procesal Penal, aprobado mediante Decreto Legislativo 957. Si bien el artculo se menciona en el dictamen debatido en el Pleno, la versin presentada por la autgrafa es bastante ms consolidada. Un artculo en materia de informtica forense necesaria para el trabajo de la persecucin del delito, no solo en materia de delitos informticos sino en la de todos los delitos. Es por ello que se ha tenido que separar lo que es una adecuacin normativa de lo que implica una normativa mas que necesaria en informtica forense, que no solo se trata de delitos informticos, y limitarse solo a delitos informticos es quitar una importante oportunidad de desarrollo de esta legislacin. TERCERA. Coordinacin interinstitucional de la Polica Nacional con el Ministerio Publico La Polica Nacional del Peru fortalece al rgano especializado encargado de coordinar las funciones de investigacin con el Ministerio Publico. A fin de establecer mecanismos de comunicacin con los rganos de gobierno del Ministerio Publico, la Polica Nacional centraliza la informacin aportando su experiencia en la elaboracin de los programas y acciones para la adecuada persecucin de los delitos informticos, y desarrolla programas de proteccin y seguridad. El artculo ha sido pulido de la versin que presento el proyecto del Poder Ejecutivo, pero se mantiene solo en los delitos informticos, cuando tambin hay delitos por medios informticos, ya vigentes en otros artculos del cdigo penal (como el hurto agravado art. 186 que dice: "4. Mediante la utilizacin de sistemas de transferencia electrnica de fondos, de la telemtica en general o la violacin del empleo de claves secretas."), que quedaran por fuera de esta coordinacin interinstitucional. Cabe destacar que tampoco se menciona al CERT como centro de alertas tempranas, dependiente de la ONGEI, ni tampoco de los organismos especializados en las fuerzas armadas, mas cuando se busca que los temas de seguridad nacionales o defensa sean crticos. Este articulo viene del Proyecto 2520/2012-PE presentado por el Poder Ejecutivo CUARTA. Cooperacin operativa

Con el objeto de garantizar el intercambio de informacin, equipos de investigacin conjuntos, transmisin de documentos, interceptacin de comunicaciones, y dems actividades correspondientes para dar efectividad a la presente Ley, la Polica Nacional del Peru, el Ministerio Publico, Poder Judicial y los operadores del sector privado involucrados en la lucha contra los delitos informticos deben establecer protocolos de cooperacin operativa reforzada en el plazo de treinta das desde la vigencia de la presente Ley. Nuevamente el mismo comentario. El artculo ha sido pulido de la versin que presento el proyecto del Poder Ejecutivo, pero se mantiene solo en los delitos informticos, cuando tambin hay delitos por medios informticos, ya vigentes en otros artculos del cdigo penal (como el de Espionaje art. 331A que dice: "El que por cualquier medio revela, reproduce, exhibe, difunde o hace accesible en todo o en parte, el contenido de informacin y/o actividades secretas del Sistema de Defensa Nacional, ser reprimido con pena privativa de libertad no menor de cinco ni mayor de diez aos e inhabilitacin de conformidad con el artculo 36, incisos 1, 2, y 4 de este Cdigo."), que quedaran por fuera de esta coordinacin interinstitucional. Cabe destacar que tampoco se menciona al PeCERT como centro de alertas tempranas, dependiente de la ONGEI, ni tampoco de los organismos especializados en las fuerzas armadas, mas cuando se busca que los temas de seguridad nacionales o defensa sean crticos. Ms alla de la incorporacin de sanciones para los privados no explcita como va a ser esta cooperacin operativa, deber ser un Reglamento de la PNP? del Ministerio Publico? del Poder Judicial?. Que sucede con las entidades publicas que tambin tienen responsabilidades de acuerdo a esta autgrafa? Este articulo viene del Proyecto 2520/2012-PE presentado por el Poder Ejecutivo QUINTA. Capacitacin Las instituciones publicas involucradas en la prevencin y represin de los delitos informticos, deben impartir cursos de capacitacin destinados a mejorar la formacin profesional de su personal, especialmente de la Polica Nacional del Peru, el Ministerio Publico y el Poder Judicial, en el tratamiento de los delitos previstos en la presente Ley. Y volvemos al mismo punto, esta ley no es solo de delitos informticos sino de delitos por medios informticos y estn dejando por fuera delitos ya tipificados en el cdigo penal que no son delitos informticos sino delitos por medios de TICs, y la falla estructural durante los pasados 13 aos (al menos desde que se dio la Ley de Delitos Informticos que incorporo los delitos 207A, 207B y 207C) ha sido desarrollo de capacidades para entender las implicancias de la tecnologa en el aspecto penal. Casos como el de BTR o el de Crownwell son ejemplo de lo antes dicho. Este articulo viene del Proyecto 2520/2012-PE presentado por el Poder Ejecutivo SEXTA. Medidas de seguridad La Oficina Nacional de Gobierno Electrnico e Informtico (ONGEI) promueve permanentemente, en coordinacin con las instituciones del sector publico, el fortalecimiento de sus medidas de seguridad para la proteccin de los datos informticos sensibles y la integridad de sus sistemas informticos. Si pudieran definir que son datos informticos sensibles, quizs quisieron decir datos personales sensibles, y eso se enmarca dentro de la legislacin de Datos Personales que esta en coordinacin entre la Autoridad de Datos Personales y la ONGEI.

Ahora bien la ONGEI ha dado en los pasados 10 aos 2 normas de obligatorio cumplimiento por parte de las entidades pblicas, y que a la fecha no se ha desplegado de manera adecuada (por no decir que los niveles son mnimos). Son dos normas: la ISO 17799 y la ISO 27001, ambos ISOS por ejemplo requieren la posibilidad de Hacking Etico que cal como esta regulado en el presente autgrafa no se pudiera lograr, teniendo entonces que los que cometen ilcitos al estar por fuera de la ley podrn utilizar herramientas de hacking pero los que lcitamente quisieran analizar sus vulnerabilidad por la mera posesin de los instrumentos estaran cometiendo ilcitos. Este articulo viene del Proyecto 2520/2012-PE presentado por el Poder Ejecutivo SEPTIMA. Buenas practicas El Estado peruano realizara acciones conjuntas con otros Estados, a fin de poner en marcha acciones y medidas concretas destinadas a combatir el fenmenos de los atraques masivos contra las infraestructuras informticas y establecer los mecanismos de prevencin necesarios, incluyendo respuestas coordinadas e intercambio de informacin y buenas practicas. Una mala prctica es que Per desde hace 6 aos posee un PeCERT para alerta temprana, pero que no esta operativo, de esta entidad dependera entre otras cosas los portales pblicos y que debera coordinar con CERTs de las fuerzas armadas para temas de defensa o de seguridad nacional. Es pues un problema de desarrollo de capacidades y asignacin de recursos, pero tambin de fortalecimiento de la ONGEI como entidad coordinadora en temas de TICs para el Gobierno, sin embargo en los ltimos aos la accin del PeCERT ha sido casi nula. Este articulo viene del Proyecto 2520/2012-PE presentado por el Poder Ejecutivo OCTAVA. Convenios multilaterales El Estado peruano promover la firma ratificacin de convenios multilaterales que garanticen la cooperacin mutua con otros Estados para la persecucin de los delitos informticos. Sin duda una apertura para la firma del Acuerdo de Budapest, y tambin una apertura al denominado Acuerdo Iberoamericano o de Amrica Latina sobre Cibercriminalidad, auspiciado por el Ministerio de Justicia de Per. Lo cierto es que la adecuacin a Budapest se ve comprometida tal como esta planteada la norma por los comentarios a artculos de esta autgrafa. Este articulo viene del Proyecto 2520/2012-PE presentado por el Poder Ejecutivo NOVENA. Terminologia Para efectos de la presente Ley, se entender, de conformidad con el articulo 1 del Convenio sobre la Ciberdelincuencia, Budapest, 23.XI.2001: a. Por sistema informtico: todo dispositivo aislado o conjunto de dispositivos interconectados o relacionados entre si, cuya funcin, o la de alguno de sus elementos, sea el tratamiento automatizado de datos en ejecucin de un programa. b. Por datos informticos: toda representacin de hechos, informacin o conceptos expresados de cualquier forma que se preste a tratamiento informtico, incluidos los programas diseados para que un sistema informativo ejecute una funcin.

El artculo planteado abre las puertas a la inclusin de terminologa sin embargo sugerimos utilizar definiciones ms tcnicas o estandarizadas a las utilizadas en la autgrafa, como el glosario de trminos contenido en el Convenio sobre la Ciberdelincuencia, adoptado en Budapest el 23 de noviembre del 2001 por el Comit de Ministros del Consejo de Europa, de manera integral. Igualmente se puede recurrir al glosario de trminos del Sistema de Seguridad Nacional de los Estados Unidos de Norteamrica - Federal Standard 1037C, MIL-STD188 o las emitidas por organizaciones internacionales relacionadas a temas informticos como The Internet Engineering Task Force (IETF); a la luz de la especial naturaleza de los delitos informticos y la utilizacin de las TICs para cometer delitos, y su ntima relacin con la informtica y los sistemas computacionales. Este articulo viene del Proyecto 2520/2012-PE presentado por el Poder Ejecutivo DECIMA. Regulacin e imposicin de multas por la Superintendencia de Banca, Seguros y AFP La Superintendencia de Banca, Seguros y AFP establece la escala de multas atendiendo a las caractersticas, complejidad y circunstancias de los casos aplicables a las empresas bajo su supervisin que incumplan con la obligacin prevista en el numeral 5 del articulo 235 del cdigo Procesal Penal, aprobado por Decreto Legislativo 957. El juez, en el termino de setenta y dos horas, pone en cocimiento del rgano supervisor la omisin incurrida por la empresa, con los recaudos correspondientes sobre las caractersticas, complejidad y circunstancias del caso particular, a fin de aplicarse la multa correspondiente. Este artculo es nuevo, no se encuentra en el dictamen llevado al pleno o en proyecto del Poder Ejecutivo. No es claro el motivo de su inclusin o su alcance dado que la propuesta mplicara que el mismo sea aplicable para cualquier requerimiento y no solamente para temas de la presente autgrafa. UNDECIMA. Regulacin e imposicin de multas por el Organismo Supervisor de Inversion Privada en Telecomunicaciones El Organismo Supervisor de Inversion Privada en Telecomunicaciones establece la escala de multas atendiendo a las caractersticas, complejidad y circunstancias de los casos aplicables a las empresas bajo su supervisin que incumplan con la obligacin prevista en el numeral 4 del articulo 230 del Codigo Procesal Penal, aprobado por Decreto Legislativo 957. El juez, en el termino de setenta y dos horas, pone en cocimiento del rgano supervisor la omisin incurrida por la empresa, con los recaudos correspondientes sobre las caractersticas, complejidad y circunstancias del caso particular, a fin de aplicarse la multa correspondiente. Si bien se trata de un artculo no contemplado en el proyecto del poder ejecutivo se pudiera entender que es la consecuencia del artculo 23 del dictamen presentado al pleno. Sera bueno indagar con OSIPTEL y el MTC si pueden generar regulaciones y sanciones ante denegatoria de informacin que se encuentre protegida por secreto de las comunicaciones y o la proteccin de datos personales. DISPOSICIONES COMPLEMENTARIAS MODIFICATORIAS PRIMERA: Modificacin de la Ley 27697, Ley que otorga facultad al fiscal para la intervencin y control de comunicaciones y documentos privados en caso excepcional.

Modificase el articulo 1 de la Ley 27697, Ley que otorga facultad al fiscal para la Intervencin y control de comunicaciones y documentos privados en caso excepcional, modificado por Decreto Legislativo 991, en loo siguientes trminos: "Articulo 1. Marco y finalidad La presente Ley tiene por finalidad desarrollar legislativamente la facultad constitucional otorgada a los jueces para conocer y controlar las comunicaciones de las personas que son materia de investigacin preliminar o jurisdiccional. Solo podr hacerse uso de la facultad prevista en la presente Ley en los siguientes delitos: 1. Secuestro 2. Trata de personas. 3. Pornografa infantil. 4. Robo agravado. 5. Extorsion. 6. Trafico ilcito de drogas. 7. Trafico ilicito de migrantes. 8. Delitos contra la humanidad. 9. Atentados contra la seguridad nacional o traicin a la patria. 10. Peculado. 11. Corrupcin de funcionarios. 12. Terrorismo. 13. Delitos tributarios y aduaneros. 14. Lavado de activos. 15. Delitos informticos." Siento que los delitos informticos son solo aquellos que van contra el bien jurdico informacin no seran todos los de la autgrafa, salvo que sigan insistiendo en que todos son delitos informticos, con lo cual aadiran tambin el 162 de interceptacin de telecomunicaciones, siendo incorrecto y contrario a la legislacin vigente que lo encuadra como un delito contra el secreto de las comunicacin. Ahora bien, si delitos informticos son solo los que ataen al bien jurdico informacin, hay que replantear los que se encuentran fuera de la presente ley y tambin tienen que ver con uso de TICs en la comisin de los delitos. Finalmente al eliminarse el 207A, 207B, 207C y 207D, del Cdigo Penal, no quedara claro a que se le llama Delitos Informticos si no son mas los que esta autgrafa presenta, cuando claramente esta ley tiene delitos por medios informticos, delitos informticos, y artculos sobre informtica forense.

SEGUNDA: Modificacion de la Ley 30077, Ley contra el crimen organizado Modificae el numeral 9 del articulo 3 de la Ley 30077, Ley contra el crimen organizado, en los siguientes trminos: "Articulo 3. Delitos comprendidos La presente Ley es aplicable a los siguientes delitos: () 9. Delitos informticos, previstos en la ley penal. ()" Necesario en el contexto de aprobacin de dicha norma. TERCERA. Modificacin del Cdigo Procesal Penal Modificase el numeral 4 del articulo 320, el numeral 5 del articulo 235 y el literal a) del numeral 1 del articulo 473 del Cdigo Procesal Penal, aprobado por Decreto Legislativo 957, en los siguientes trminos: "Articulo 230. Intervencin o grabacin o registro de comunicaciones telefnicas o de otras formas de comunicacin () 4. Los concesionarios de servicios pblicos de telecomunicaciones deben facilitar, en el plazo mximo de treinta das hbiles, la geolocalizacion de telfonos mviles y la diligencia de intervencin, grabacin o registro de las comunicaciones, as como la informacin sobre la identidad de los titulares del servicio, los nmeros de registro del cliente, de la linea telefnica y del equipo, del trafico de llamadas y los nmeros de protocolo de internet, que haya sido dispuesta mediante resolucin judicial, en tiempo real y en forma ininterrumpida, las veinticuatro horas de los trescientos sesenta y cinco das del ao, bajo apercibimiento de ser pasable de las responsabilidades de ley en caso de incumplimiento. Los servidores de las indicadas empresas guardar secreto acerca de las mismas, salvo que se le citare como testigo al procedimiento. El juez fijara el plazo en atencin a las caractersticas, complejidad y circunstancias del caso en particular. " Dichos concesionarios otorgan el acceso, la compatibilidad y conexin de su tecnologa con el Sistema de Intervencin y Control de las Comunicaciones de la Polica Nacional del Peru. Asimismo, cuando por razones de innovacin tecnologa los concesionarios renueven sus equipos o software, se encontraran obligados a mantener la compatibilidad con el Sistema de Intervencin y Control de las Comunicaciones de la Polica Nacional. ()" Este es un artculo de informtica forense, no solo til en tema de delitos informticos sino de utilizacin de TICs en cualquier delito, se ha corregido la versin originaria que era vulneratorio de los derechos de privacidad, para dejarse bajo mandato de juez y bajo caractersticas y formas especficas. Sin embargo hay que notar que varios de los datos aadidos en esta propuesta se encuentran bajo la proteccin de la legislacin de datos personales (como por ejemplo el nmero IP), con lo cual sugerimos que este artculo sea analizado a la luz de dicha legislacin. Este artculo viene del Dictamen debatido en el Pleno. "Articulo 235. Levantamiento del secreto bancario

() 5. Las empresas o entidades requeridas con la orden judicial deben proporcionar en el plazo mximo de treinta das hbiles la informacin correspondiente o las actas y documentos, incluso su originalidad, si as se ordena, y todo otro vinculo al proceso que determine por razn de su actividad, bajo apercibimiento de las responsabilidades establecidas en la ley. El juez fa el plazo en atencin a las caractersticas, complejidad y circunstancias del caso en particular". Este artculo es nuevo, no se encuentra en el dictamen llevado al pleno o en proyecto del Poder Ejecutivo. No es claro el motivo de su inclusin o su alcance dado que la modificacin es directamente al artculo e implicara que el mismo sea aplicable para cualquier requerimiento y no solamente para temas de la presente autgrafa. "Articulo 473. Ambito del proceso y competencia 1. Los delitos que pueden ser objeto de acuerdo, sin perjuicio de los que establezca la Ley, son los siguientes: a) Asociacion ilcita, terrorismo, lavado de activos, delitos informticos, contra la humanidad; ()" CUARTA. Modificacion de los artculos 162, 183-A y 323 del Codigo Penal Modifiquense los delitos 162, 183-A y 323 del Codigo Penal, aprobado por Decreto Legislativo 635, en los siguientes trminos: "Articulo 162. Interferencia telefnica El que, indebidamente, interfiere o escucha una conversacin telefnica o similar, ser reprimido con pena privativa de libertad no menor de tres ni mayor de seis aos. Si el agente es funcionario publico, la pena privativa de libertad ser no menor de cuatro ni mayor de ocho aos e inhabilitacin conforme al articulo 36, incisos 1, 2 y 4. La pena privativa de libertad ser no menor de cinco ni mayor de ocho aos cuando el delito recaiga sobre informacin clasificada como secreta, reservada o confidencial de conformidad con las normas de la materia. La pena privativa de libertad ser no menor de ocho ni mayor de diez aos, cuando el delito compro,eta la defensa, seguridad o soberana nacionales." Sin duda uno de los artculos ms polmicos que presenta esta autgrafa. Es un articulo mordaza, planteado despus de la circulacin del audio del Ministro Cateriano, tal como fue indicado por el gobierno. Es importante sealar que ante un proyecto del Congresista Bedoya, que actualmente se encuentra en insistencia por parte del Poder Legislativo, la respuesta del Ejecutivo fue que el no incluir la excepcin de "inters publico" generara una problemtica para la libertad de expresin, tal como se indica en la comunicacin del gobierno al poder legislativo del 12 de enero del 2012, firmado por el Presidente. La propuesta presentada por el Ejecutivo en ese momento era: "Articulo 162. Interferencia y difusin de comunicaciones privadas.

El que ilcitamente intercepte, interfiera, escucha, graba o difunde una comunicacin privada ser reprimido con pena privativa de libertad no menor de dos ni mayor de cuatro ao. Si el agente es funcionario pblico, la pena privativa de libertad ser no menor de tres ni mayor de cinco aos e inhabilitacin conforme al artculo 36, numerales 1,2 y 4. Esta exento de responsabilidad penal el que difunde comunicaciones que tuviesen un contenido delictivo perseguiste por accin penal pblica o que sean de inters pblico, siempre y cuando no haya tenido intervencin directa ni indirecta en la obtencin ilcita de dichas comunicaciones". Lo cierto que entre la propuesta del Ejecutivo de Enero 2012 a la de Julio 2013, hay una sustancial diferencial, tanto en penas, como en las excepciones, pero ademas tambin en los agravantes y la causales y tipos de informacin. Evidentemente en un mundo de Sociedad de la Informacin, donde la transparencia que permiten los instrumentos digitales, as como las polticas de open government (que el mismo gobierno promueve) y de dialogo abierto con la poblacin para el "accountability social", una propuesta como la realizada termina siendo cuestionable ms cuando el mismo gobierno tiene una posicin divergente primera. Es entonces la propuesta de Julio del 2013, solo reactiva al caso Cateriano? o es que la propuesta anterior del mismo Ejecutivo y firmada por el Presidente no tiene validez? o el Cambio de Premier es lo que afecta de una posicin ms pro libertades a una de mayor restriccin? Evidentemente el artculo esta insertado incorrectamente en una ley de "delitos informticos" dado que el bien protegido aqu es el secreto de las comunicaciones y no la informacin en si misma, siendo entonces que se esta aprovechando la oportunidad de incluir este artculo. El no colocar que se trate de informacin de inters pblico, en la propuesta de Julio del 2013, limitar el accionar de la transparencia necesaria, sobre todo en lo que se refiere a personas del quehacer poltico, siendo que conversaciones aparentemente triviales pueden terminar afectando los derechos de muchos, y el hecho de no poder hacer un adecuado accountability afectar los procesos democrticos. Es evidente que el ejecutivo, y ahora el legislador, esta buscando generar un control sobre el libertinaje de la informacin que muchas veces no se hace como instrumento de accountability sino con otra intencionalidad, pero en el contexto de una norma que no es de la temtica. Este articulo viene del Proyecto 2520/2012-PE presentado por el Poder Ejecutivo, en contrapie de una propuesta del Ejecutivo al Observar la autgrafa del Proyecto de Ley 0027/2011-CR (que se encuentra en insistencia en este momento) "Articulo 183-A. Pornografa infantil El que posee, promueve, fabrica, distribuye, exhibe, ofrece, comercializa o publica, importa o exporta por cualquier medio; objetos, libros, escritos, imgenes, vdeos o audios, o realiza espectculos en vivo de carcter pornogrfico, en los cuales se utilice a personas de catorce y menos de dieciocho aos de edad, ser sancionado con pena privativa de libertad no menor de seis ni mayor de diez aos y con ciento veinte a trescientos sesenta y cinco das multa. La pena privativa de libertad ser no menor de diez ni mayor de doce aos y de cincuenta a trescientos sesenta y cinco das multa cuando: 1. El menor tenga menos de catorce aos de edad.

2. El material pornogrfico se difunda a travs de las tecnologas de la informacin o de la comunicacin. Si la vctima se encuentra en alguna de las condiciones previstas en el ultimo prrafo del articulo 173 o si el agente acta en calidad de integrante de una organizacin dedicada a la pornografa infantil la pena privativa de libertad ser no menor de doce ni mayor de quince aos. De ser el caso, el agente ser inhabilitado conforme a los numerales 1,2 y 4 del articulo 36." Si bien este no es un delito informtico sino un delito por medio informtico, colocando a las TICs como agravantes, y aumentando las penas y clarifican la terminologa que antes indicaba "imgenes visuales o auditivas" y ahora indica "imgenes, vdeos o audios" Es un artculo que fortalece la poltica de lucha contra estos delitos y que buscan proteger a nuestra infancia. Este articulo viene del Proyecto 2520/2012-PE presentado por el Poder Ejecutivo "Articulo 323. Discriminacin El que, por si o mediante terceros, discrimina a una o mas personas o grupo de personas, o incita o promueve en forma publica actos discriminatorios, por motivo racial, religioso, sexual, de factor gentico, filiacin, edad, discapacidad, idioma, identidad tnica y cultural, indumentaria, opinin poltica o de cualquier indo, o condicin econmica, con el objeto de anular o menoscabar el reconocimiento, goce o ejercicio de los derechos de la persona, ser reprimido con pena privativa de libertad no menor de dos aos, ni mayor de tres o con prestacin de servicios a la comunidad de sesenta a ciento veinte jornadas. Si el agente es funcionario o servidor publico la pena ser no menor de dos, ni mayor de cuatro aos e inhabilitacin conforme al numeral 2 del articulo 36. La misma pena privativa de libertad sealada en el prrafo anterior se impondr si la discriminacin se ha materializado mediante actos de violencia fsica o mental, o si se realiza a travs de las tecnologas de la informacin o de la comunicacin." Incorporar los trminos "tecnologas de la informacin o de la comunicacin" es darle una categora a la tecnologa diferenciada, siendo entonces que es darle un peso diferenciado, cuando el hecho mismo no tiene relacin con el medio, sino con el hecho. Si la tecnologa es la agravante, deber tambin definirse a que se esta estableciendo como tecnologas de la informacin y de la comunicacin. Si no se explcita terminara siendo aplicable a cualquier uso de tecnologa desde la televisin hasta los diarios. Este articulo viene del Proyecto 2520/2012-PE presentado por el Poder Ejecutivo DISPOSICION COMPLEMENTARIA DEROGATORIA UNICA. Derogatoria Deroganse el numeral 3 del segundo prrafo del articulo 186, y los artculos 207-A, 207-B 207-C y 207-D del Codigo Penal. El artculo a derogarse es el numeral 4 del segundo prrafo del artculo 186: " 4. Mediante la utilizacin de sistemas de transferencia electrnica de fondos, de la telemtica en general o la violacin del empleo de claves secretas.", dado

que eliminar el numeral 3: " 3. Sobre bienes de valor cientfico o que integren el patrimonio cultural de la Nacin." no tendra el mas mnimo sentido. Ahora bien, lo que se esta eliminando no es un "delito informtico" sino un delito por medio informtico, siendo entonces que debera analizarse a profundidad el Cdigo penal que presenta una treintena de delitos que incluyen trminos informticos o aplicables para la utilizacin de TICs para la cibercriminalidad (en el mismo artculo 186, el numeral 7: " Utilizando el espectro radioelctrico para la transmisin de seales de telecomunicacin ilegales", que es aplicable al WiFi. II. Comentario Final Tenemos la suerte de haber ido desarrollando normativa que da la posibilidades de crecer en la Sociedad de la Informacin, para utilizar sus ventajas para el desarrollo del Per, normativas sobre firma digital, manifestacin de la voluntad por medios electrnicos, seguridad de la informacin, proteccin de datos personales, lucha contra el spam, contra la pornografa infantil, sobre acceso a la informacin publica, sobre portales de transparencia, y la recientemente aprobada por el Pleno del Congreso, la ley de promocin de la banda ancha, entre muchas que dan el marco para una Sociedad de la Informacin. Sin embargo, y a pesar que diversos espacios de dialogo internacionales (como la Asamblea de Naciones Unidas, WSIS y eLAC) que han venido promoviendo diversos instrumentos como la adopcin del Acuerdo de Budapest de Cybercrimen para dar herramientas para combatir el mal uso de las Tecnologas de la Informacin y la Comunicacin (TICs) en el contexto de la Sociedad de la Informacin, no hemos logrado avanzar de manera real y efectiva en esta rea. Somos uno de los pases que ms tempranamente adoptaron una regulacin en tema de delitos informticos (delitos que afectan al bien jurdico informacin) con la incorporacin de los artculos 207A, 207B y 207C, enfocados en el intrusismo informtico y en el cracking. Luego desarrollamos una legislacin para fortalecer el combate contra la pornografa infantil, les dimos potestades a los fiscales para poder intervenir en comunicaciones (incluyendo comunicaciones digitales) pero no les dimos para temas de delitos por medio de TICs, y se han planteado diversos proyectos para adecuar los tipos penales existentes, pero no se han completado. Es pues necesario un instrumento internacional, como el Convenio de Cybercrimen, que nos permita insertarnos en los esfuerzos internacionales y no quedar como una isla no regulada. El Convenio aparte de haber sido firmado por los pases europeos, USA, Japn, Australia, Nueva Zelandia entre otros, presenta de la regin Latinoamericana a Argentina, Chile, Costa Rica, Republica Dominicana y Mxico que han firmado o ya estn en proceso de ratificacin del acuerdo. Mientras que otros pases ya se encuentran en proceso de firmar el acuerdo. Da instrumentos para adecuacin normativa, para cooperacin internacional y abre las puertas para el desarrollo de normativa sobre informtica forense, necesaria para darle instrumento a la Polica y la Fiscala para la persecucin del delito. Siendo de relevancia para el desarrollo de la Sociedad de la Informacin y con ello crear un marco normativo favorable al desarrollo de la industria TIC pero sobre todo para el desarrollo social, la pregunta a hacerse es: Y el Per cuando firmar y ratificar el Acuerdo de Cybercrimen, o es que deseamos ser una isla donde impunemente se utilice la cyberdelincuencia para delinquir? Por todo lo antes expresado la autgrafa no puede continuar como se encuentra, debe volver a Comisin en el mejor de los casos, o pasar al archivo y volverse a planter una propuesta de la adhesin del Per al Convenio de Cybercrimen, en un marco de respeto irrestricto a las libertades y derechos constitucionalmente protegidos, y en

dicho marco plantear una legislacin en materia de delitos informticos, analizar que hacer con los delitos por medios informticos y brindar herramientas de informtica forense a la Policia. Atentamente, Erick Iriarte Ahon Socio Principal Iriarte & Asociados

You might also like

- Ley 30096Document7 pagesLey 30096Magno Taipe CharcaNo ratings yet

- 6.4.1.2 Packet Tracer: Configuración Inicial Del RouterDocument5 pages6.4.1.2 Packet Tracer: Configuración Inicial Del RouterAndres DavidNo ratings yet

- Norma TIA 942Document2 pagesNorma TIA 942mint_chech0% (3)

- Código de Colores para Residuos SólidosDocument27 pagesCódigo de Colores para Residuos SólidosRonald David Carizales LuichoNo ratings yet

- De Demeijdi 2301 M23 002Document11 pagesDe Demeijdi 2301 M23 002jose martin100% (2)

- Manual de Documentación Policial Lima PerúDocument225 pagesManual de Documentación Policial Lima PerúJhnn DcNo ratings yet

- Análisis Sobre La LEY No. 53-07Document4 pagesAnálisis Sobre La LEY No. 53-07Maribel De Jesús HernándezNo ratings yet

- Convenio de BudapestDocument9 pagesConvenio de BudapestWalter Chuzon SanchesNo ratings yet

- LECTURA Delitos InformáticosDocument7 pagesLECTURA Delitos InformáticosCynthia VelascoNo ratings yet

- Actividad 3Document5 pagesActividad 3Yoly BQNo ratings yet

- Proyecto Informatica Forense PNPDocument18 pagesProyecto Informatica Forense PNPPedro Cruz0% (2)

- Delitos InformaticosDocument18 pagesDelitos InformaticosConstanza100% (2)

- Caso Constructora TurnerDocument12 pagesCaso Constructora TurnerPedro Cruz50% (4)

- Curso Telecomunicaciones Redes HistoriaDocument107 pagesCurso Telecomunicaciones Redes HistoriaJose Luis Rodriguez100% (1)

- Los Delitos Informaticos en El Peru Antecedentes y PerspectiDocument10 pagesLos Delitos Informaticos en El Peru Antecedentes y PerspectiStephanie BurgosNo ratings yet

- Legislación Informática. Unidad 2. El Derecho en La Informática - UNADMDocument36 pagesLegislación Informática. Unidad 2. El Derecho en La Informática - UNADMRaúl Márquez GarzaNo ratings yet

- Manual para Elaboracion de Tesis y Trabajos de InvestigacionDocument91 pagesManual para Elaboracion de Tesis y Trabajos de InvestigacionElver Ambrosio100% (1)

- Investigacion Delitos InformaticosDocument6 pagesInvestigacion Delitos InformaticosLupita CuellarNo ratings yet

- Relación Entre La Informatica y El DerechoDocument10 pagesRelación Entre La Informatica y El DerechoViviana ZambranoNo ratings yet

- Trabajo para Datos PersonalesDocument4 pagesTrabajo para Datos PersonalesSergio BustosNo ratings yet

- LEY DE DELITOS INFDocument3 pagesLEY DE DELITOS INFMilagros MataNo ratings yet

- Delitos Informaticos en ChileDocument31 pagesDelitos Informaticos en ChileA Liz Marjorie T. Tineo100% (1)

- Delitos informáticos: tipificación y característicasDocument14 pagesDelitos informáticos: tipificación y característicasYoverNo ratings yet

- Allanamiento Remoto de Dispositivos TecnologicosDocument5 pagesAllanamiento Remoto de Dispositivos Tecnologicosanf_advocatusNo ratings yet

- Delitos contra la seguridad jurídica de los medios electrónicos en PanamáDocument6 pagesDelitos contra la seguridad jurídica de los medios electrónicos en PanamáELZEBIR PEREZNo ratings yet

- Ciberdelitos en Los Bancos Del PerúDocument8 pagesCiberdelitos en Los Bancos Del Perúveronica cariNo ratings yet

- MONOGRAFIADocument6 pagesMONOGRAFIAisayivaNo ratings yet

- La Legislación Relacionada A Los Delitos Informáticos en La Región de Centro AméricaDocument12 pagesLa Legislación Relacionada A Los Delitos Informáticos en La Región de Centro AméricaFernandoNo ratings yet

- RELACIÓN DERECHO-INFORMÁTICADocument5 pagesRELACIÓN DERECHO-INFORMÁTICAAllan HadinsonNo ratings yet

- Trabajo Delito InformaticoDocument26 pagesTrabajo Delito InformaticoJohn Jairo CastroNo ratings yet

- Ley 26.388 incorpora delitos informáticos al Código PenalDocument6 pagesLey 26.388 incorpora delitos informáticos al Código PenalAraceli StredaNo ratings yet

- Material D Informaticos 32-32Document8 pagesMaterial D Informaticos 32-32Edgardo eraldo GalvánNo ratings yet

- Acceso Abusivo A Sistema InformaticoDocument31 pagesAcceso Abusivo A Sistema Informaticojoselitocarnavaliando2891No ratings yet

- Derecho Informático vs Informática JurídicaDocument8 pagesDerecho Informático vs Informática JurídicaJosé Armando Yarleque MenorNo ratings yet

- Derecho informático: Ley 53-07 y delitos informáticosDocument13 pagesDerecho informático: Ley 53-07 y delitos informáticosHumberto CastilloNo ratings yet

- Delitos InformáticosDocument5 pagesDelitos InformáticosAlexisSmithSFNo ratings yet

- Delitos InformáticosDocument13 pagesDelitos InformáticosKimberly MottaNo ratings yet

- FaltasDocument11 pagesFaltasAnyhishiro Libertades YarangaNo ratings yet

- Recurso Formato de Paginas W.R.VDocument13 pagesRecurso Formato de Paginas W.R.VWilmer Roman VillanuevaNo ratings yet

- Legislacion Informatica en BoliviaDocument10 pagesLegislacion Informatica en BoliviaMauricio Lima100% (1)

- Los Delitos InformáticosDocument3 pagesLos Delitos InformáticosBairon Desiderio Tizol CachNo ratings yet

- Delitos-Informaticos en ColombiaDocument15 pagesDelitos-Informaticos en ColombiagiovarconNo ratings yet

- Relacion de La Informatica JuridicaDocument8 pagesRelacion de La Informatica JuridicaRicardo Mejia100% (1)

- Delito Informatico en Republica DominicanaDocument13 pagesDelito Informatico en Republica DominicanaMiguel Arturo100% (1)

- Examen Final Penal - Mod1Document5 pagesExamen Final Penal - Mod1ErnestoVelardeNo ratings yet

- Diferencias Entre El Derecho Informatico y La Informatica JuridicaDocument9 pagesDiferencias Entre El Derecho Informatico y La Informatica JuridicaElias CassalNo ratings yet

- Trabajo Final para Expo NuñezDocument12 pagesTrabajo Final para Expo Nuñezkevin angelNo ratings yet

- Ley de delitos informáticos Argentina protege información sistemas datosDocument8 pagesLey de delitos informáticos Argentina protege información sistemas datosjoeNo ratings yet

- Reflexiones Sobre La Defraudación Informática - FígariDocument13 pagesReflexiones Sobre La Defraudación Informática - FígariBetiana VillaloboNo ratings yet

- Respuesta 3aDocument11 pagesRespuesta 3aRosario BazarNo ratings yet

- Monografia InformaticaDocument13 pagesMonografia InformaticaYessy J-hangNo ratings yet

- Atentado Físico Contra La Máquina o Sus AccesoriosDocument14 pagesAtentado Físico Contra La Máquina o Sus AccesoriosSolange Guevara100% (1)

- Delitos InformaticosDocument6 pagesDelitos InformaticosarnaldoandrehijoNo ratings yet

- Marco Legal Del SoftwareDocument11 pagesMarco Legal Del SoftwareMichel Astrid BELTRAN PINTONo ratings yet

- Ensayo Delitos Informaticos1Document5 pagesEnsayo Delitos Informaticos1KELLY JOHANNA CHINCHIA CAMARGO100% (1)

- Autonomia Del Derecho InformaticoDocument8 pagesAutonomia Del Derecho InformaticoLorena RomeroNo ratings yet

- DELITOS INFORMATICOS Manuscrito - DDDDDocument9 pagesDELITOS INFORMATICOS Manuscrito - DDDDEduardo Alejandro Quispe MendozaNo ratings yet

- Derecho Informático: Introducción a la rama jurídica de la informáticaDocument38 pagesDerecho Informático: Introducción a la rama jurídica de la informáticaPerla Pamela Ornelas loyaNo ratings yet

- Avances Legislativos Sobre Ciberseguridad en Chile 1704725659Document5 pagesAvances Legislativos Sobre Ciberseguridad en Chile 1704725659ricardo garate veraNo ratings yet

- Paises Que Aplican Codigos Penales en Cuanto A Delitos InformaticosDocument5 pagesPaises Que Aplican Codigos Penales en Cuanto A Delitos InformaticosRodrigo FrancoNo ratings yet

- Derecho Informatico en El PeruDocument10 pagesDerecho Informatico en El PeruYolanda MalcaNo ratings yet

- El Uso de La Internet en El DerechoDocument6 pagesEl Uso de La Internet en El Derechotjcw69cfcrNo ratings yet

- 39delitos Informáticos y Legislación Boliviana: April 2021Document9 pages39delitos Informáticos y Legislación Boliviana: April 2021Shary Pamela Cornejo AizaNo ratings yet

- Unidad IiDocument11 pagesUnidad IiMonica Rosana Espinola De KimNo ratings yet

- Administración Redes ÉticaDocument6 pagesAdministración Redes ÉticaAlvaro MoralesNo ratings yet

- C1-Derecho Informatico-Clase 1-2 - 3 - MG Bertha Lopez JuarezDocument15 pagesC1-Derecho Informatico-Clase 1-2 - 3 - MG Bertha Lopez JuarezChristian Vasquez CamposNo ratings yet

- Introducción al Derecho Informático y CibercrimenDocument72 pagesIntroducción al Derecho Informático y CibercrimenygaporaNo ratings yet

- Trabajo FinalDocument143 pagesTrabajo FinalPedro CruzNo ratings yet

- Trabajo Final Sie 02agoDocument37 pagesTrabajo Final Sie 02agoPedro CruzNo ratings yet

- Presentacion FinalDocument31 pagesPresentacion FinalPedro Cruz100% (1)

- Trabajo Grupo MercadoAuditoriaInformaticaDocument3 pagesTrabajo Grupo MercadoAuditoriaInformaticaPedro CruzNo ratings yet

- Caso Auditoria PEdro CRUZDocument3 pagesCaso Auditoria PEdro CRUZPedro CruzNo ratings yet

- Trabajo Final V 4Document9 pagesTrabajo Final V 4Pedro CruzNo ratings yet

- Proyecto de TiDocument8 pagesProyecto de TiPedro CruzNo ratings yet

- Caso Xerox: Outsourcing global de TIDocument8 pagesCaso Xerox: Outsourcing global de TIPEDRO100% (1)

- Convenio Sobre CibercriminalidadDocument29 pagesConvenio Sobre CibercriminalidadPedro CruzNo ratings yet

- Comunicaciones InalambricasDocument47 pagesComunicaciones InalambricasPedro CruzNo ratings yet

- Caso Banco Ingles CaribeDocument2 pagesCaso Banco Ingles CaribePedro CruzNo ratings yet

- MetodologiaDocument5 pagesMetodologiaJefersson Ordoñez ChavezNo ratings yet

- Forense DigitalDocument6 pagesForense DigitalPedro CruzNo ratings yet

- Ocho Patas y Un Cuento PDF GratisDocument2 pagesOcho Patas y Un Cuento PDF GratisTanyaNo ratings yet

- Silla Top Victoria: Ficha TécnicaDocument3 pagesSilla Top Victoria: Ficha TécnicaYARELIS VILLALBANo ratings yet

- HipervinculosDocument7 pagesHipervinculosalon_lucyNo ratings yet

- Taller TecnologiaDocument9 pagesTaller TecnologiaCamila ChoachiNo ratings yet

- Aplicaciones de Las Superficies A La Ingeniería CivilDocument3 pagesAplicaciones de Las Superficies A La Ingeniería Civiljose rubenNo ratings yet

- Cuadro ComparativoDocument30 pagesCuadro ComparativoFrancisco Castillo jaimesNo ratings yet

- Plantilla PeiDocument28 pagesPlantilla PeiOscar NiñoNo ratings yet

- Marco TeoricoDocument21 pagesMarco TeoricoJhosteing MoralesNo ratings yet

- Qué Es Presupuesto FamiliarDocument4 pagesQué Es Presupuesto FamiliardonisemilioNo ratings yet

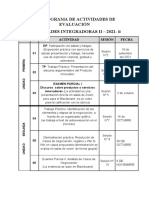

- Cronograma de Actividades - Expresion Creativa - 2021 - IIDocument2 pagesCronograma de Actividades - Expresion Creativa - 2021 - IILUIS MIGUEL HENOSTROZA BILLALOBOSNo ratings yet

- Ejemplo de herencia en Java con clases Persona, Ciudadano y mainDocument27 pagesEjemplo de herencia en Java con clases Persona, Ciudadano y mainCIELOCINo ratings yet

- Champi Aldo Inf.2 Maq HidraulicasDocument7 pagesChampi Aldo Inf.2 Maq HidraulicasAldo Champi ChampiNo ratings yet

- Proyecto de banda transportadora para selección de botellasDocument14 pagesProyecto de banda transportadora para selección de botellaskevin alejandro rosas tenorioNo ratings yet

- Ficha de Entrevista A La FamiliaDocument3 pagesFicha de Entrevista A La FamiliaSamin Gonzalo Cruz ChalcoNo ratings yet

- Calculadora de Aranceles Profesionales para Arquitectos - Resultado120edomex2Document6 pagesCalculadora de Aranceles Profesionales para Arquitectos - Resultado120edomex2sharlyne Guadalupe HernándezNo ratings yet

- Triohmtec Guía Rápida HST-3000 y U-EDU RFC-2544Document17 pagesTriohmtec Guía Rápida HST-3000 y U-EDU RFC-2544morozco1965No ratings yet

- Documento 2 Matriz de Roles y ResponsabilidadesDocument3 pagesDocumento 2 Matriz de Roles y ResponsabilidadesIvan Esteban Muñoz Alegria100% (3)

- Casstte SPDocument2 pagesCasstte SPmarco demonteNo ratings yet