Professional Documents

Culture Documents

Esteganografía

Uploaded by

Pitof GonzalezCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Esteganografía

Uploaded by

Pitof GonzalezCopyright:

Available Formats

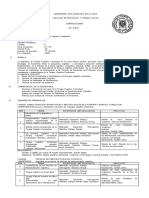

Esteganografa

La esteganografa (del griego (steganos):cubierto u oculto, y (graphos): escritura), es la parte de la criptologa en la que se estudian y aplican tcnicas que permiten el ocultamiento de mensajes u objetos, dentro de otros, llamados portadores, de modo que no se perciba su existencia. Es decir, se trata de ocultar mensajes dentro de otros y de esta forma establecer un canal encubierto de comunicaci n, de modo que el propio acto de la comunicaci n pase inadvertido para obser!adores que tienen acceso a ese canal. "bser!ar que la esteganografa se usa con el fin de reali#ar una comunicaci n entre partes. $ara que pueda %ablarse de esteganografa debe %aber !oluntad de comunicaci n por parte del emisor y del receptor

&onfusi n con criptografa

'i bien la esteganografa suele confundirse con la criptografa, por ser ambas parte de los procesos de protecci n de la informaci n, son disciplinas distintas, tanto en su forma de implementar como en su objeti!o mismo. (ientras que la criptografa se utili#a para cifrar informaci n de manera que sea ininteligible para un probable intruso, a pesar del conocimiento de su existencia, la esteganografa oculta la informaci n en un portador de modo que no sea ad!ertido el %ec%o mismo de su existencia y en!o. )e esta *ltima forma, un probable intruso ni siquiera sabr+ que se est+ transmitiendo informaci n sensible. 'in embargo, la criptografa y la esteganografa pueden complementarse, dando un ni!el de seguridad extra a la informaci n, es decir, es muy com*n (aunque no imprescindible) que el mensaje a esteganografiar sea pre!iamente cifrado, de tal modo que a un e!entual intruso no s lo le costar+ ad!ertir la presencia de la mensajera oculta, sino que si la llegara a obtener la encontrara cifrada.

(oti!aci n

La utilidad del uso de la esteganografa es mostrada en el llamado problema del prisionero (,usta!us -. 'immons, ./01). 2esumidamente, en el problema del prisionero tenemos dos prisioneros, 3 y 4, que quieren comunicarse de forma confidencial para escapar. El problema es que s lo pueden intercambiar mensajes a tra!s de un guardi+n, 5. El guardi+n puede leer, modificar o generar l mismo los mensajes. 'i el guardi+n detecta cualquier comunicaci n que pueda ser utili#ada para escapar (Ej. detecta un cifrado) dejar+ de transmitir los mensajes. En este escenario los prisioneros necesitan establecer un canal encubierto. El uso de la esteganografa permite disponer de un canal encubierto de forma que nos podemos comunicar sin ser detectados. La estrategia que sigue la esteganografa para resol!er el problema del

prisionero es esconder los datos que no queremos que sean detectados, entre los mensajes permitidos por el guardi+n.

6uncionamiento y terminologa

La idea que sigue la esteganografa es en!iar el mensaje oculto (E) 7escondido8 en un mensaje de apariencia inocua (&) que ser!ir+ de 7camuflaje8. Esto es, se aplica una funci n de

esteganografa

. El resultado de aplicar la funci n ("), se en!a por un canal inseguro y puede ser

!isto sin problemas por el guardi+n. 6inalmente, el otro prisionero recibe el objeto " y, aplicando la funci n in!ersa , puede recupera el mensaje oculto..

9eamos una descripci n de la terminologa tpica usada en la esteganografa : :

'e define como esquema esteganogrfico como el conjunto de componentes que permite lle!ar a cabo la comunicaci n esteganogr+fica. El portador es todo aquel conjunto de datos que es susceptible de ser alterado para incorporarle el mensaje que queremos mantener en secreto. $uede ser de muc%os tipos o formatos. Ejemplos: imagen (en sus distintos formatos), audio (en sus distintos formatos), texto plano, arc%i!os binarios, un mensaje de protocolo de comunicaci n.

'e llama mensaje-legtimo para referirse al mensaje transportado por el portador. 'e llama mensaje esteganogrfico al mensaje que queremos mantener en secreto y queremos esconder dentro del portador. $uede ser de distintos tipos o formatos. Ejemplos: imagen (en sus distintos formatos), audio (en sus distintos formatos), texto plano, arc%i!os binarios.

Estego-algoritmo es el algoritmo esteganogr+fico que indica como reali#ar el procedimiento de incorporaci n del mensaje que queremos mantener en secreto en el portador.

La acci n de ocultar el mensaje dentro del portador se denomina embeber. 'e llama estego-mensaje al resultado de embeber el mensaje esteganogr+fico dentro del portador.

La acci n de la recuperaci n, a partir del estego;mensaje, del mensaje oculto esteganogr+fico se denomina extraer.

$or el rol desempe<ado dentro del proceso esteganogr+fico, el emisor estambin llamado embebedor y el receptor extractor. 3l igual que en todo acto de comunicaci n con!encional, es com*n que los roles de emisor y receptor se intercambien sucesi!amente entre las partes que se comunican.

'e llama esteganalista o estegoanalista a la persona que intenta determinar la existencia o

ausencia de un mensaje esteganogr+fico. "bser!ar que basta condeterminar la existencia, no tiene que llegar al contenido en s. Es decir un esteganalista es el que %ace estegoan+lisis.

: =

Los canales de seleccin consisten en canales adicionales al portador utili#ado para

embeber donde se comunica qu posiciones del portador se utili#an para la comunicaci n esteganogr+fica. $or ejemplo, supongamos que el portador es un libro de texto. >n canal de selecci n podra estar definido por una sucesi n de n*meros naturales que representan la posici n de cada una de las palabras, dentro del libro de texto, que se deben considerar para construir el mensaje esteganogr+fico.

: =

Las clases de equivalencia corresponden a pares de elementos del portador utili#ado que

tienen una interpretaci n sem+ntica equi!alente en la comunicaci n legtima, pero el uso de un elemento u otro tiene un significado acordado en la comunicaci n esteganogr+fica. $or ejemplo las palabras ?lindo? y ?bonito? son sin nimos en espa<ol y podran utili#arse indistintamente en un contexto. >n lector no notara la diferencia en la sem+ntica del texto, sin embargo puede ser apro!ec%ado para construir el mensaje esteganogr+fico.

La capacidad de alterar el portador de manera imperceptible es posible gracias a la existencia de redundancia en el mismo. Las alteraciones pueden reali#arse tanto en el contenido como en otros par+metros como por ejemplo el tiempo de respuesta en la emisi n del portador.

&lasificaci n seg*n el estego;algoritmo

El estego-algoritmo es el algoritmo esteganogr+fico que indica como reali#ar el procedimiento de incorporaci n del mensaje esteganogrfico en el portador para obtener el estego-mensaje. 'eg*n el tipo de estego;algoritmo podemos distinguir entre dos tipos de esteganografa @ : Esteganografa pura y esteganografa de cla!e secreta.

Esteganografa pura

En este tipo de esteganografa el estego;algoritmo establece un mtodo fijo para incorporar el mensaje esteganogrfico en el portador para obtener el estego-mensaje. En esta estrategia se est+ suponiendo que el guardi+n del problema del prisionero no conoce nada sobre el estego;algoritmo. $or tanto estamos basando nuestra seguridad en la oscuridad. Este enfoque para conseguir la seguridad raramente funciona y es especialmente desastroso en el caso de la criptografa.

Esteganografa de clave secreta

En este tipo de esteganografa el estego;algoritmo est+ parametri#ado por una cla!e esteganogr+fica a la que se le llama estego-clave que define como aplicar el algoritmo: $or ejemplo, la estego;cla!e podra indicar el lugar dentro del portador a partir del cual se comien#a a reali#ar la incorporaci n del mensaje secreto. Aanto el estego;algoritmo como la estego;cla!e deben estar pre!iamente acordadas entre el emisor y el receptor. El proceso de extracci n consiste en aplicar el estego;algoritmo y la estego;cla!e necesarios al estego; mensaje recibido para obtener el mensaje esteganogr+fico. En este escenario el guardi+n del problema del prisionero puede conocer el estego;algoritmo pero no conoce la estego-clave, que se emplea en el mismo. En esta estrategia estamos basando nuestra seguridad en el principio de BercC%offs. 3plicado a la esteganografa, el principio de BercC%offs podra incluir como informaci n re!elable, el acceso a la informaci n portadora antes de aplic+rsele el estego; algoritmo.

Distoria

Estos son algunos ejemplos yEo %istorias que demuestran que la esteganografa %a estado presente desde tiempos antiguos y constantemente !a e!olucionando.

Herdoto

$robablemente uno de los ejemplos m+s antiguos del uso de que la esteganografa sea el referido por Der doto en Las historias.F En este libro describe c mo un personaje tom un cuadernillo de dos

%ojas o tablillasG ray bien la cera que las cubra y en la madera misma grab el mensaje y lo !ol!i a cubrir con cera regular. "tra %istoria, en el mismo libro, relata c mo otro personaje %aba rasurado a na!aja la cabe#a de su escla!o de mayor confian#a, le tatu el mensaje en el cuero cabelludo, esper despus a que le !ol!iera a crecer el cabello y lo mand al receptor del mensaje, con instrucciones de que le rasuraran la cabe#a.

Siglo XV

El cientfico italiano ,io!anni 4attista della $orta descubri c mo esconder un mensaje dentro de

un %ue!o cocido. El mtodo consista en preparar una tinta me#clando una on#a de alumbre y una pinta de !inagre, y luego se escriba en la c+scara. La soluci n penetra en la c+scara porosa y deja un mensaje en la superficie de la alb*mina del %ue!o duro, que s lo se puede leer si se pela el %ue!o.

$ortada de un ejemplar deSteganographia.

rimer libro

El origen del !ocablo esteganografa se remonta a principios del siglo H9I. El abad alem+n -o%annes Arit%emius escribi un libro al que titul Steganographia. En l se trataban temas referentes a la

ocultaci n de mensajes, as como mtodos para conjurar a los espritus. El libro en cuesti n est+ %oy considerado como un libro maldito y es muy apreciado por los esoteristas del mundo entero. 3parte de este libro, tambin public Polygraphiae Libri Sex, un compendio de seis libros sobre criptografa que no participaba de los elementos esotricos de su otro gran libro.

!tros libros

En 'ue<o de $olfilo (Hypneroto a!hia Poliphili" #$% &l$'s (an'ti's), escrito por 6rancesco &olonna en .=//, se puede obtener la frase J$oliam frater 6ranciscus &olumna perama!itK (JEl %ermano 6rancesco &olonna am treinta y oc%o captulos. apasionadamente a $oliaK) si se toma la primera letra de los

,aspar 'c%ott (.FF@) 'c%ola steganograp%ica. Ian &aldLell, )ustin A%omason (:MM=) Enigma del cuatro. Le! ,rossman (:MM=) El & dice 'ecreto.

Segunda "uerra #undial

)urante la segunda guerra mundial se usaron los microfilmes, en los puntos de las ies o en signos de puntuaci n para en!iar mensajes. Los prisioneros usan i, j, t y f para ocultar mensajes en c digo morse. $ero uno de los sistemas m+s ingeniosos se conoce con el nombre de NOull &ip%erN. P Este *ltimo consiste en en!iar unmensaje, de lo m+s com*n posible, y elegir cierta parte de l para ocultar el mensaje. >n ejemplo es el texto siguiente: &pparently ne'tral*s protest is thoro'ghly $is!o'nte$ an$ ignore$% +s an har$ hit% ,lo!-a$e iss'e a..e!ts pretext .or e bargo on by pro$'!ts" e/e!ting s'ets an$ 0egetable oils. (3l parecer la protesta neutral es completamente descontada e ignorada. Isman afectados. &uesti n de bloqueo afecta pretexto de embargo sobre los productos, consigue expulsar sebo y aceites !egetales) 'i tomamos la segunda letra de cada palabra aparece el mensaje: Pershing sails .ro i ($ers%ing #arpa desde Oue!a QorC el . de junio). 12r 3'ne

$intas invisibles

Oo est+ claro desde qu poca se comen#aron a utili#ar, pero sin duda se %an usado a lo largo de la %istoria y %asta la actualidad. Las m+s conocidas se pueden clasificar en dos categoras:

4+sicas: sustancias con alto contenido en carbono: lec%e, orina, #umo de lim n, jugo de naranja, jugo de man#ana, jugo de cebolla, soluci n a#ucarada, miel diluida, coca

cola diluida, !ino,!inagre, etc. 4+sicamente, sin importar cu+l de las 7tintas8 mencionadas se utilicen, al calentar la superficie donde se escribi apareciendo elmensaje en un tono caf. el mensaje in!isible, el carbono reacciona

(+s sofisticadas: aparecen tras una reacci n qumica, o tras ser expuestas a la lu# de cierta longitud de onda (I2, >9, ...).

Esteganografa cl+sica !s. moderna

Esteganografa 7cl+sica8: mtodos completamente oscuros.

$rotecci n basada en desconocer el canal encubierto especfico que se est+ usando.

Esteganografa moderna: uso de canales digitales:

3rc%i!o de texto (inc. p+ginas Leb, c digo fuente, etc.) 3udio digital Im+genes y !deo digitales

3rc%i!os ejecutables $rotocolos de comunicaciones

Acnicas digitales

Existen numerosos mtodos y algoritmos utili#ados para ocultar la informaci n dentro de arc%i!os multimedia: im+genes, audio y !deo. 3 continuaci n se indican algunos de los m+s usados.

Enmascaramiento % filtrado

En este caso la informaci n se oculta dentro de una imagen digital empleando marcas de agua que incluyen informaci n, como el derec%o de autor, la propiedad o licencias. El objeti!o es diferente de la esteganografa tradicional (b+sicamente comunicaci n encubierta), ya que es a<adir un atributo a la imagen que act*a como cubierta. )e este modo se ampla la cantidad de informaci n presentada.

&lgoritmos % transformaciones

Esta tcnica oculta datos basados en funciones matem+ticas que se utili#an a menudo en algoritmos de la compresi n de datos. La idea de este mtodo es ocultar el mensaje en los bits de datos menos importantes.

'nsercin en el bit menos significativo

Este es el mtodo moderno m+s com*n y popular usado para esteganografa, tambin es uno de los llamados m(todos de sustitucin. &onsiste en %acer uso del bit menos significati!o de los pixels de una imagen y alterarlo. La misma tcnica puede aplicarse a !deo y audio, aunque no es lo m+s com*n. Dec%o as, la distorsi n de la imagen en general se mantiene al mnimo (la perceptibilidad es pr+cticamente nula), mientras que el mensaje es esparcido a lo largo de sus pxeles. Esta tcnica funciona mejor cuando el arc%i!o de imagen es grande, posee fuertes !ariaciones de color (Nimagen ruidosaN) y tambin a!entaja cuanto mayor sea la profundidad de color. 3simismo esta tcnica puede utili#arse efica#mente en im+genes a escala de gris, pero no es apropiada para aquellas en color de 0 bit paleti#adas (misma estructura que las de escalas de gris, pero con paleta en color). En general, los mejores resultados se obtienen en im+genes con formato de color 2,4 (tres bytes, componentes de color, por pxel). Ejemplo) El !alor (. . . . . . . .) es un n*mero binario de 0 bits. 3l bit ubicado m+s a la derec%a se le llama Nbit menos significati!oN (L'4) porque es el de menor peso, alter+ndolo cambia en la menor medida posible el !alor total del n*mero representado.

>n ejemplo de esteganografa: "cultamiento de la letra N3N. 'i se tiene parte de una imagen con pxeles con formato 2,4 (1 bytes), su representaci n original podra ser la siguiente (1 pxeles, / bytes): (. . M . . M . M) (M . M M . M M .) (M . M M M M . .) (M M M . . . . M) (M . M . . M . .) (. . M . . . . .) (M M M M . . . M) (M . M M M . . .) (M M M M M . . .) El mensaje a cifrar es J3K cuya representaci n 3'&II es (. M M . M . . .), entonces los nue!os pxeles alterados seran: (. . M . . M . *) (M . M M . M M +) (M . M M M M . +) (M M M . . . . *) (M . M . . M . +) (. . M . . . . *) (M M M M . . . *) (M . M M M . . *) (M M M M M . . .) "bser!ar que se %a sustituido el bit del mensaje (letra 3, marcados en negritas) en cada uno de los bits menos significati!os de color de los 1 pxeles. 6ueron necesarios 0 bytes para el cambio, uno por cada bit de la letra 3, el no!eno byte de color no se utili# , pero es parte del tercer pixel (su tercera componente de color). El mtodo del L'4 funciona mejor en los arc%i!os de im+genes que tienen una alta resoluci n y usan gran cantidad de colores. En caso de arc%i!os de audio, fa!orecen aquellos que tienen muc%os y diferentes sonidos que poseen una alta tasa de bits. 3dem+s este mtodo no altera en absoluto el tama,o del arc%i!o portador o cubierta (por eso es Nuna tcnica de sustituci nN). $osee la des!entaja de que el tama<o del arc%i!o portador debe ser mayor cuanto m+s grande sea el mensaje a embeberG se necesitan 0 bytes de imagen por cada byte de mensaje a ocultarG es decir, la capacidad m+xima de una imagen para almacenar un mensaje oculto es de su .:,@R. 'i se pretende emplear una mayor porci n de bits de la imagen (por ejemplo, no s lo el *ltimo, sino los dos *ltimos), puede comen#ar a ser percibible al ojo %umano la alteraci n general pro!ocada.

Acnicas m+s utili#adas seg*n el tipo de medio

En documentos0

El uso de esteganografa en los documentos puede funcionar con s lo a<adir un espacio en blanco y las fic%as a los extremos de las lneas de un documento. Este tipo de esteganografa es extremadamente efica#, ya que el uso de los espacios en blanco y tabs no es !isible para el ojo %umano, al menos en la mayora de los editores de texto, y se producen de forma natural en los documentos, por lo que en general es muy difcil que le!ante sospec%as.

En imgenes0

Ejemplo utili#ando tcnica de L'4.

El mtodo m+s utili#ado es el L'4, puesto que para un computador un arc%i!o de imagen es simplemente un arc%i!o que muestra diferentes colores e intensidades de lu# en

diferentes +reas (pixels). El formato de imagen m+s apropiado para ocultar informaci n es el 4($ color de := bit 4itmap), debido a que es el de mayor proporci n (imagen no comprimida) y normalmente es de la m+s alta calidad. E!entualmente se prefiere optar por formatos 4($ de 0 bits o bien otros tales como el ,I6, por ser de menor tama<o. 'e debe tener en cuenta que el transporte de im+genes grandes porInternet puede despertar sospec%as. &uando una imagen es de alta calidad y resoluci n, es m+s f+cil y eficiente ocultar y enmascarar la informaci n dentro de ella. La des!entaja del mtodo L'4 es que el el m+s conocido y popular, por tanto el m+s estudiado. )eja marcas similares a ruido blanco en el portador (imagen contenedora), lo cual la con!ierte en altamente detectable o !ulnerable a ataques de estegoan+lisis, para e!itarlo se recurre a dispersar el mensaje, en general usando secuencias aleatorias. Es importante notar que si se oculta informaci n dentro de un arc%i!o de imagen y este es con!ertido a otro formato, lo m+s probable es que la informaci n oculta dentro sea da<ada y, consecuentemente, resulte irrecuperable.

En audio0

&uando se oculta informaci n dentro de arc%i!os de audio, por lo general la tcnica usada es lo4 bit en!o$ing (baja bit de codificaci n), que es similar a la L'4 que suele emplearse en las im+genes. El problema con el lo4 bit en!o$ing es que en general es perceptible para el odo %umano, por lo que es m+s bien un mtodo arriesgado que alguien lo use si est+n tratando de ocultar informaci n dentro de un arc%i!o de audio. Sprea$ Spe!tr' tambin sir!e para ocultar informaci n dentro de un arc%i!o de audio. 6unciona

mediante la adici n de ruidos al a#ar a la se<al de que la informaci n se oculta dentro de una compa<a area y la propagaci n en todo el espectro de frecuencias.

"tro mtodo es #!ho $ata hi$ing, que usa los ecos en arc%i!os de sonido con el fin de tratar de ocultar la informaci n. 'implemente a<adiendo extra de sonido a un eco dentro de un arc%i!o de audio, la informaci n puede ser ocultada. Lo que este mtodo consigue mejor que otros es que puede mejorar realmente el sonido del audio dentro de un arc%i!o de audio.

En vdeo0

En !deo, suele utili#arse el mtodo )&A ()iscrete &osine Aransform). )&A funciona cambiando ligeramente cada una de las im+genes en el !deo, s lo de manera que no sea perceptible por el ojo %umano. $ara ser m+s precisos acerca de c mo funciona )&A, )&A altera los !alores de ciertas partes de las im+genes, por lo general las redondea. $or ejemplo, si parte de una imagen tiene un !alor de F,FFP, lo aproxima %asta P. Esteganografa en !deo es similar a la aplicada en las im+genes, adem+s de que la informaci n est+ oculta en cada fotograma de !deo. &uando s lo una peque<a cantidad de informaci n que est+ oculta dentro del c digo fuente por lo general no es perceptible a todos. 'in embargo, cuanta mayor informaci n se oculte, m+s perceptible ser+.

En arc-ivos de cualquier tipo

>no de los mtodos m+s f+ciles de implementar es el de inyecci n o agregado de bytes al final del arc%i!o. Esta tcnica consiste, esencialmente, en agregar o adosar al final de un arc%i!o, de cualquier tipo, otro arc%i!o que ser+ el contenedor del Nmensaje a ocultarN, tambin de cualquier tipo. Esta metodologa es la m+s !ers+til, pues permite usar cualquier tipo de arc%i!o como portador (documentos, im+genes, audio, !deos, ejecutables, etc) y a<adir al final del arc%i!o contenedor el Npaquete en!iadoN, que es otro arc%i!o, tambin de cualquier tipo. Esta es una tcnica que no se 0ale $e las li ita!iones h' anas (!ista y odo) para implementar la estrategia esteganogr+fica, sino que se !ale de la forma de funcionamiento de la aplicaciones softLare que utili#an el portador. Oo degradan el contenido del portador de ninguna forma, por ejemplo, si es una imagen, permanecer+ intactaG ya que el NmensajeN se le inyecta o adosa al final de la misma y la aplicaci n usada para !isuali#arla la mostrar+ normalmente %asta donde ella finalice. Esto es debido que todo tipo de arc%i!o, en su cabecera, entre otros, contiene ciertosbytes fijos (en cantidad y ubicaci n) usados exclusi!amente para indicar el tama<o del arc%i!o. La aplicaci n que utilice un arc%i!o, de cualquier tipo, siempre lee su cabecera primero, adquiere ese !alor como su tama<o (en cantidad de bytes) y seguidamente lee el resto del arc%i!o %asta el final indicado por dic%o !alor. )e modo que si se coloca algo (mensaje) m+s all+ del !alor de ese par+metro, no ser+ ledo por la aplicaci n normal, por tanto no detectado, y el arc%i!o portador funcionar+ normalmente.

'i bien es la tcnica m+s sencilla de implementar, y de uso muy difundido, tiene la gran $es0enta/a que pro!oca crecimiento del portador, tanto como el tama<o de su mensaje, siendo por tanto una estrategia f+cilmente detectable. >n sencillo programa de estegoan+lisis lo detecta por la sola lectura de su cabecera y la comprobaci n del tama<o real de arc%i!o portadorG incluso cualquier usuario desconfiado puede muc%as !eces sospec%ar del portador por su tama<o ocupado en disco en relaci n a su contenido. "tra des!entaja, aunque muy relati!a y e!entual, es que el crecimiento del portador podra ser limitante a la %ora de trasferirlo por las redes, particularmente por Internet. Los programas o softLare que utili#an esta tcnica son llamados joiners, b+sicamente unen dos arc%i!os, el portador y el de mensaje, manteniendo el !alor inicial del tama<o en bytes indicado en la cabecera del primero. Esta es una tcnica no utili#ada si se pretende obtener caractersticas de indetectabilidad. 'i no se requiere reunir requisitos de indetectabilidad, es uno de los mtodos preferidos por su sencille#, flexibilidad y escasas limitaciones. $r+cticamente cualquier tipo de portador es admitido, con o sin compresi n, incluso m dulos ejecutables. En algunos casos pro!oca corrupci n del portador, lo cual no es gran problema: practicada la tcnica e inyectado el mensaje se prueba el portador con su aplicaci n correspondiente, si se %a degradado yEo no funciona bien, sencillamente toma otro, del mismo u otro tipo y se repite la operaci n.

!tros

>na nue!a tcnica esteganogr+fica implica el inyectar retardos (conocidos por su traducci n al ingls como NdelaysN) imperceptibles a los paquetes en!iados sobre la red desde el teclado. Los retardos en el tecleo de los comandos en algunos usos (telnet o softLare de escritorio remoto) pueden significar un retardo en paquetes, y los retardos en los paquetes se pueden utili#ar para codificar datos.

Estegoan+lisis

Lo que la esteganografa esencialmente %ace es explotar las limitaciones de la percepci n %umana (excepto en el mtodo de inyecci n), ya que los sentidos %umanos (!ista y odo) tienen lmites para percibir informaci n extra<a intercalada en su contenidoG pero existen aplicaciones softLare disponibles que pueden %acer ese trabajo de detecci n, por di!ersas tcnicas analticas, al estudio y aplicaci n de ellas corresponde lo denominado estegoan+lisis. (ientras que con la esteganografa se intenta estudiar e implementar mtodos para en!iar mensajes encubiertos en portadores de apariencia inocua o normal, con el estegoan+lisis se estudian las formas de detectar la presencia de mensajes ocultos en potenciales portadores (no necesariamente de extraerlos).

)ebido a que la esteganografa es in!asi!a, es decir, deja %uellas en el medio de transporte utili#ado, las tcnicas de estegoan+lisis intentan detectar estos cambios, usando incluso complejos mecanismos estadsticos. Las tcnicas de estegoan+lisis, normalmente, %asta el momento, s lo llegan a brindar ni!el de probabilidad de existencia de un mensaje encubierto en un portador.

You might also like

- Programa en Excel Mecanica de Los Materiales (Autoguardado)Document20 pagesPrograma en Excel Mecanica de Los Materiales (Autoguardado)albertoNo ratings yet

- La RetroalimentaciónDocument5 pagesLa RetroalimentaciónKrizs ALvarez GvzmanNo ratings yet

- Cómo Se Aplica La Teoría de TaylorDocument2 pagesCómo Se Aplica La Teoría de TaylorZULAYNo ratings yet

- La Television y Su Influencia en Los NiñosDocument9 pagesLa Television y Su Influencia en Los NiñosEdgar Jair QRNo ratings yet

- Etapas Del Desarrollo InfantilDocument6 pagesEtapas Del Desarrollo InfantilLenguaje Primaria Julia RestrepoNo ratings yet

- Química 2023-1Document6 pagesQuímica 2023-1monica boscanNo ratings yet

- Presentación RIC 06 - Puestaatierra - 270521Document33 pagesPresentación RIC 06 - Puestaatierra - 270521Erik Cristopher Sobarzo LazoNo ratings yet

- Destilador CaseroDocument7 pagesDestilador CaseroDaniel Achoy100% (1)

- Sistema Digestivo 2.0Document7 pagesSistema Digestivo 2.0anto schicheraNo ratings yet

- Autonomia Del Derecho Informatico-1Document33 pagesAutonomia Del Derecho Informatico-1Lorena RomeroNo ratings yet

- CuestionarioDocument5 pagesCuestionarioMichael Alexander Baltazar CondorNo ratings yet

- Mi Primer Proyecto de Emprendimiento (Parte 5) : A-B-C-DDocument5 pagesMi Primer Proyecto de Emprendimiento (Parte 5) : A-B-C-DEnrique YamNo ratings yet

- Energia Solar Termica y Energia FotovoltaicaDocument9 pagesEnergia Solar Termica y Energia FotovoltaicaRafael Hungria PeraltaNo ratings yet

- Evaluacion Final - Escenario 8 - PRIMER BLOQUE-TEORICO - PRACTICO - VIRTUAL - FUNDAMENTOS DE FOTOGRAFÍA - (GRUPO B01)Document20 pagesEvaluacion Final - Escenario 8 - PRIMER BLOQUE-TEORICO - PRACTICO - VIRTUAL - FUNDAMENTOS DE FOTOGRAFÍA - (GRUPO B01)Juliana HenaoNo ratings yet

- O.M.T MAICKOL TRUJILLO (Autoguardado)Document23 pagesO.M.T MAICKOL TRUJILLO (Autoguardado)Maikol TrujilloNo ratings yet

- Actividades Fisica 19 Al 24 FebreroDocument3 pagesActividades Fisica 19 Al 24 FebreroLinda HernándezNo ratings yet

- Terapia Cognitivo ConductualDocument2 pagesTerapia Cognitivo ConductualAtenas Pamela Flores SalvatierraNo ratings yet

- Presentación Capitolio Nacional de ColombiaDocument10 pagesPresentación Capitolio Nacional de ColombiaSara Elifelet Castellanos MontenegroNo ratings yet

- Plan de Aula Ingles 8 Paso de La Bolsa° SeptiembreDocument11 pagesPlan de Aula Ingles 8 Paso de La Bolsa° SeptiembreLalita RojasNo ratings yet

- Programa Emprendimientos Productivos CulturalesDocument128 pagesPrograma Emprendimientos Productivos CulturalesMadia MuskusNo ratings yet

- Paro Dinámico para Motores MonofásicosDocument15 pagesParo Dinámico para Motores MonofásicosJorgeRangelNo ratings yet

- Estilos de LiderazgoDocument6 pagesEstilos de LiderazgoCarlos MinanoNo ratings yet

- Comunicación AntonimoDocument2 pagesComunicación AntonimoAngel MaciasNo ratings yet

- Clase 2. Entrevista Inicial Con Los Padres-AberasturyDocument9 pagesClase 2. Entrevista Inicial Con Los Padres-AberasturyMara CovarrubiasNo ratings yet

- Tare 6. Prueba de Medias y Varianzas MejoradoDocument11 pagesTare 6. Prueba de Medias y Varianzas MejoradoalejandroNo ratings yet

- ProtofitosDocument6 pagesProtofitosAntonio OmogrossoNo ratings yet

- Factores de La Enseñanza Que Favorecen El Aprendizaje AutónomoDocument3 pagesFactores de La Enseñanza Que Favorecen El Aprendizaje AutónomoEdnithaa VazquezNo ratings yet

- Casa GabrielaDocument35 pagesCasa GabrielaRonaldo ParionaNo ratings yet

- InfografiaDocument1 pageInfografiaJose Cruz ChavezNo ratings yet

- Guía Básica de Taladros Magnéticos Y Cortadores AnularesDocument16 pagesGuía Básica de Taladros Magnéticos Y Cortadores AnularesErlen PolancoNo ratings yet