Professional Documents

Culture Documents

Yolanda

Uploaded by

Diiana RamirezzCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Yolanda

Uploaded by

Diiana RamirezzCopyright:

Available Formats

CUIDADO ! ... SOMOS PIRATAS?

Actividad 3 En equipo. Respondan las preguntas;

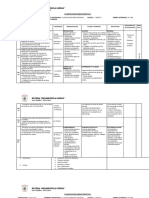

1. Cmo definimos a los delitos informticos? Es aquella conducta y acciones en la que se le da un mal uso a las herramientas informticas, ya sea hardware o software para cometer actos ilcitos en donde se daa y hay prdidas ya que provoca un perjuicio a personas o entidades, y puede ser considerada como una conducta criminal 2. Cmo se define a los sujetos del delito informtico? En primer lugar existen dos sujetos, uno es el sujeto activo y otro pasivo y pueden ser una o varias personas naturales o jurdicas. El sujeto activo es el que comete los delitos Informticos, aquel que posee ciertas caractersticas que no presentan el denominador comn de los delincuentes, tienen habilidades para el manejo de los sistemas informticos. El sujeto pasivo es la persona titular del bien jurdico que el legislador protege y sobre la cual recae la actividad tpica del sujeto activo. En primer trmino tenemos que distinguir que sujeto pasivo o vctima del delito es el ente sobre el cual re cae la conducta de accin u omisin que realiza el sujeto activo, y en el caso de los delitos informticos las vctimas pueden ser individuos, instituciones crediticias, gobiernos, etctera que usan sistemas automatizados de informacin, generalmente conectados a otros.

3. Cul es la diferencia entre delincuencia, abuso y criminalidad informtica? La delincuencia es el acto en contra de la ley, y el abuso informtico es todo aquel comporta miento ilegal o contrario a la tica o no autorizado que concierne a un tratamiento automtico de datos y/o transmisin de datos que vendra siendo un acto de delincuencia y la criminalidad informtica es la realizacin de actividades que, reuniendo los requisitos que de limitan el concepto de delito, sean llevadas a cabo utilizando un elemento informtico, son crmenes que se llevan a cabo por medio de una computadora. 4. Cules son los bienes jurdicos protegidos del delito informtico? Los bienes jurdicos protegidos del delito informtico: El patrimonio: ya que hoy en da existen muchos fraudes informticos y en muchos casos se da la manipulacin de los datos. La reserva, la intimidad y confidencialidad de los datos, Esto se refiere a que debe de haber n control sobre nuestros datos personales ya que solo nosotros podemos decidir si queremos dar a conocer estos datos.La intimidad es la zona de reserva, libre de intromisiones que rodea al individuo.

CUIDADO ! ... SOMOS PIRATAS?

La seguridad o fiabilidad del trfico jurdico y probatorio, esto se da cuando ocurre alguna falsificacin de los datos o documentos personales por medio de sistemas informticos. El derecho de propiedad, es cuando se ven alterados cierta informacin o datos que son alterados por terceras personas a travs de medios informticos.

5. Cules son los fraudes informticos? ms comunes. Explicarlos. Los fraudes informticos ms comunes son: La introduccin de datos falsos, estos se hacen introduciendo ciertos datos con el nico fin de perjudicar o daar a terceras personas y beneficiando solo al que esta cometiendo el delito. Manipulacin de programas, estos son tambin llamados caballos de Troya, para realizar este tipo de fraude el delincuente debe tener un amplio conocimiento de informtica ya que este tipo de fraude es difcil de descubrir. Tcnica del Salami, es una tcnica, la cual se especializa en realizar transacciones financieras pero muy pequeas para que sean difcil de percibir, estas se van tomando de una cuenta para pasarlas a otra, esto lo hacen al introducir a los programas ciertas instrucciones o condiciones para que realice la transaccin. Falsificaciones informticas, lo que se encarga este tipo de fraude es alterar datos de ciertos documentos que se encuentran almacenados en la computadora. Las computadoras pueden utilizarse tambin para efectuar falsificaciones de documentos de uso comercial. Manipulacin de datos de salida, en este tipo de fraude tambin se mandan instrucciones falsas para que realice ciertas operaciones, como por ejemplo en los cajeros automticos, actualmente se utilizan programas para codificar informacin electrnica falsificada en las bandas magnticas de las tarjetas bancarias y de las tarjetas de crdito. Pishing, este tipo de fraude se hace con el fin de robar la identidad de una persona, a travs de la captura ilcita de datos personales por medio de correos electrnicos o pginas web que copian la imagen o apariencia de una entidad ya sea bancaria o financiera.

6. De qu manera se da el sabotaje informtico? El sabotaje informtico se encarga de borrar o modificar funciones o datos de una computadora con el fin de alterar el funcionamiento del sistema. Entre las tcnicas que son utilizadas para llevar a acabo el sabotaje informtico estn: Bombas lgicas, estas producen cierto dao al sistema en un determinado tiempo son una especie de bomba de tiempo que debe producir daos posteriormente, esto se logra con un tipo de cdigo

CUIDADO ! ... SOMOS PIRATAS?

que se ingresa en un programa y este permanece oculto hasta que se cumple las opciones programadas. Gusanos, son infiltrados en programas de computadoras, con el fin de modificar o eliminar datos y a diferencia de del virus no puede regenerarse, este tiene la propiedad de duplicarse a si mismo. Tienen la capacidad de propagarse sin la ayuda de una persona. Virus informticos, este tiene el nico fin de alterar el buen funcionamiento de la computadora sin el consentimiento del usuario, estos comnmente remplazan archivos por otros que estn infectados. Pueden destruir de manera, de manera intencionada, los datos almacenados en la computadora. Ciberterrorismo: es el uso de medios de comunicacin e informacin con el propsito de generar miedo ya sea a una poblacin o gobierno, con fines polticos, econmicos o religiosos Ataques de denegacin de servicio: este tipo de ataque se encarga de utilizar recursos del sistema al que se quiere realizar el ataque.

7. Cules son las formas de espionaje informtico y robo o hurto de software? Existen las formas de espionaje como lo son fuga de datos (data leakage), que es la divulgacin no autorizada de datos reservados, es una variedad del espionaje industrial que sustrae informacin confidencial de una empresa. Tambin otra forma es la reproduccin no autorizada de programas informticos de proteccin legal, que puede entraar una prdida econmica sustancial para los propietarios legtimos.

You might also like

- Practica 8Document8 pagesPractica 8Diiana RamirezzNo ratings yet

- Practica 11 ReporteDocument8 pagesPractica 11 ReporteDiiana RamirezzNo ratings yet

- Practica 12Document8 pagesPractica 12Diiana RamirezzNo ratings yet

- Muestra ReporteDocument5 pagesMuestra ReporteDiiana RamirezzNo ratings yet

- Reporte MQE POVIDocument5 pagesReporte MQE POVIDiiana RamirezzNo ratings yet

- Preactica 12Document8 pagesPreactica 12Diiana RamirezzNo ratings yet

- Práctica 8Document6 pagesPráctica 8Diiana RamirezzNo ratings yet

- Practica 6Document7 pagesPractica 6Diiana RamirezzNo ratings yet

- Practica 11 ReporteDocument8 pagesPractica 11 ReporteDiiana RamirezzNo ratings yet

- Práctica 9Document23 pagesPráctica 9Itzel Ponce SilvaNo ratings yet

- Práctica 11 ReporteDocument11 pagesPráctica 11 ReporteDiiana RamirezzNo ratings yet

- R A 2 1Document7 pagesR A 2 1Diiana RamirezzNo ratings yet

- Prac 7Document9 pagesPrac 7Diiana RamirezzNo ratings yet

- Practica 4 Reporte2Document18 pagesPractica 4 Reporte2Diiana RamirezzNo ratings yet

- Práctica 8 ReporteDocument5 pagesPráctica 8 ReporteDiiana RamirezzNo ratings yet

- Práctica 6Document12 pagesPráctica 6Diiana RamirezzNo ratings yet

- Práctica 7Document6 pagesPráctica 7Diiana RamirezzNo ratings yet

- Practica 5 POVIDocument5 pagesPractica 5 POVIDiiana RamirezzNo ratings yet

- Practica 6 ReporteDocument11 pagesPractica 6 ReporteDiiana RamirezzNo ratings yet

- Practica 10 ReporteDocument18 pagesPractica 10 ReporteDiiana RamirezzNo ratings yet

- Práctica 7 ReporteDocument4 pagesPráctica 7 ReporteDiiana RamirezzNo ratings yet

- Practica 5Document11 pagesPractica 5Diiana RamirezzNo ratings yet

- Practica 4 POVIDocument6 pagesPractica 4 POVIDiiana RamirezzNo ratings yet

- Práctica 5Document9 pagesPráctica 5Diiana RamirezzNo ratings yet

- R A 2 1Document7 pagesR A 2 1Diiana RamirezzNo ratings yet

- Unidad 2Document107 pagesUnidad 2Diiana RamirezzNo ratings yet

- Sabotaje InformáticoDocument5 pagesSabotaje InformáticoDiiana RamirezzNo ratings yet

- Actividad 1 YolandaDocument5 pagesActividad 1 YolandaDiiana RamirezzNo ratings yet

- IndividualDocument7 pagesIndividualDiiana RamirezzNo ratings yet

- Homicidio 3Document9 pagesHomicidio 3yamil zamoraNo ratings yet

- Guía para Elaborar El Informe de Las Experiencias Formativas en Situaciones Reales de TrabajoDocument4 pagesGuía para Elaborar El Informe de Las Experiencias Formativas en Situaciones Reales de TrabajoHenson Gómez PérezNo ratings yet

- Tarea2Herramientas DigitalesDocument9 pagesTarea2Herramientas DigitalesJuana MoralesNo ratings yet

- 3.2.4.6 Packet Tracer - pdf1Document6 pages3.2.4.6 Packet Tracer - pdf1angelNo ratings yet

- La DiscriminaciónDocument29 pagesLa DiscriminaciónYohana RafaellaNo ratings yet

- Aptitud MatematicaDocument2 pagesAptitud MatematicaLeonel Pedroli ArenasNo ratings yet

- Planificaciones Dua LenguajeDocument6 pagesPlanificaciones Dua LenguajeClaudia Martinez100% (1)

- Evaluacion Kinder MatematicaDocument8 pagesEvaluacion Kinder MatematicaNina R. Bustos100% (3)

- Experiencias en La Resolución Pacifica de Conflictos en Medellín (2000)Document141 pagesExperiencias en La Resolución Pacifica de Conflictos en Medellín (2000)encuentroredNo ratings yet

- La Reacción Conservadora Después de La Primera Guerra Mundial Se Refiere a Un Período de Retroceso Hacia Valores y Políticas Más Tradicionales Que Se Produjo en Varias Partes Del Mundo Tras El Final Del Conflicto en 1918Document3 pagesLa Reacción Conservadora Después de La Primera Guerra Mundial Se Refiere a Un Período de Retroceso Hacia Valores y Políticas Más Tradicionales Que Se Produjo en Varias Partes Del Mundo Tras El Final Del Conflicto en 1918Irene Díaz BurgaNo ratings yet

- Tutoria 8Document4 pagesTutoria 8CELIA BRENDA CAMACHO CRUZNo ratings yet

- Unidad 06 SesionDocument30 pagesUnidad 06 SesionArturo AQUINO MOYANo ratings yet

- Crear Edt WbsDocument4 pagesCrear Edt WbsSocorro UrbanoNo ratings yet

- Catalogo BoquillasDocument196 pagesCatalogo BoquillasGabriela Calderon100% (1)

- Analisis de La Politica Nacional de SaludDocument8 pagesAnalisis de La Politica Nacional de SaludAlexandraParedesPuertaNo ratings yet

- 17-06 2diagrama de IshikawaDocument1 page17-06 2diagrama de IshikawaLia C'astillaNo ratings yet

- Mujer Abundante CuadernoDeTrabajoDocument44 pagesMujer Abundante CuadernoDeTrabajoAlexa Matz100% (1)

- EjerciciosDocument3 pagesEjerciciosximenaNo ratings yet

- Municipio Del Distrito Metropolitano de QuitoDocument33 pagesMunicipio Del Distrito Metropolitano de QuitokettyNo ratings yet

- Investigación Marlyn Yohana Del Medio AmbienteDocument15 pagesInvestigación Marlyn Yohana Del Medio AmbienteJoyeria MarplataNo ratings yet

- Matriz Productiva.Document14 pagesMatriz Productiva.Dennis GuamanNo ratings yet

- Inka FarmaDocument4 pagesInka FarmaEvelyn SucasaireNo ratings yet

- Ensayo M19Document4 pagesEnsayo M19Mrmsga100% (1)

- Estudio de Caso 2 - Agnosias - AmnesiasDocument3 pagesEstudio de Caso 2 - Agnosias - AmnesiasMariana ArredondoNo ratings yet

- Guía de Estudio Examen Extraordinario Educación Física 2° 17-18.Document4 pagesGuía de Estudio Examen Extraordinario Educación Física 2° 17-18.Ricardo Flores Magon TVNo ratings yet

- Sustentación Soldados en La Lluvia 2023Document8 pagesSustentación Soldados en La Lluvia 2023Yaneth MaldonadoNo ratings yet

- Normativa de La PreposiciónDocument3 pagesNormativa de La PreposiciónCristóbal Eloy MárquezNo ratings yet

- Secciones Pulidas - Alvarez - Lopez - Rodriguez - DíazDocument20 pagesSecciones Pulidas - Alvarez - Lopez - Rodriguez - DíazPhill Alfaro AlvarezNo ratings yet

- Reglamento de Gestión Urbana para El Municipio de Chapala 2020Document20 pagesReglamento de Gestión Urbana para El Municipio de Chapala 2020Lea pinedaNo ratings yet

- Revisión Del IntentoDocument6 pagesRevisión Del IntentoANGEL FIGUEROA DELGADONo ratings yet