Professional Documents

Culture Documents

Aula0 Informatica TE ICMBIO 68262

Uploaded by

gilvanhenriqueCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Aula0 Informatica TE ICMBIO 68262

Uploaded by

gilvanhenriqueCopyright:

Available Formats

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

AULA 0 APRESENTAO DO CURSO NOES DE INFORMTICA Ol queridos Como bom estar aqui! (as) amigos (as), meus cumprimentos!

Sem o esforo da busca torna-se impossvel a alegria da conquista. William Douglas Estarei participando ativamente com vocs desta batalha, que ser cada vez com mais soldados a seu favor. O resultado? Muito SUCESSO para todos!!! Assim, com grande satisfao que os recebo neste novo curso de Noes de Informtica (Em Teoria e Exerccios Comentados) voltado para o provimento de vagas nos cargos de Analista Administrativo, de Analista Ambiental, de Tcnico Administrativo e de Tcnico Ambiental do Instituto Chico Mendes de Conservao da Biodiversidade (ICMBio). Sero ao todo 9 aulas, alm desta aula demonstrativa, em que teremos resumos tericos contemplando os pontos que podem ser explorados pela banca e os comentrios de 850 questes atualizadas (provenientes dos concursos realizados exclusivamente pelo Cespe/UnB), para que voc possa se antecipar ao estilo de cobrana dessa banca e gabaritar a sua prova!! Este curso abordar TODOS os tpicos do edital, no que tange disciplina de Noes de Informtica, destacados a seguir.

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

1 Noes de sistema operacional (ambientes Linux e Windows). 2 Edio de textos, planilhas e apresentaes (ambientes Microsoft Office e BrOffice). 3 Redes de computadores. 3.1 Conceitos bsicos, ferramentas, aplicativos e procedimentos de i nternet e intranet. 3.2 Programas de navegao (Microsoft Internet Explorer, Mozilla Firefox e Google Chrome ). 3.3 Programas de correio eletrnico (Outlook Express e Mozilla Thunderbird). 3.4 Stios de busca e pesquisa na Internet. 3.5 Grupos de discusso. 3.6 Redes sociais. 3.7 Computao na nuvem (cloud computing). 4 Conceitos de organizao e de gerenciamento de informaes, arquivos, pastas e programas. 5 Segurana da informao. 5.1 Procedimentos de segurana. 5.2 Noes de vrus, worms e pragas virtuais. 5.3 Aplicativos para segurana (antivrus, firewall, anti-spyware etc.). 5.4 Procedimentos de backup. 5.5 Armazenamento de dados na nuvem (cloud storage). A satisfao e motivao esto cada vez maiores, e ser um enorme prazer trabalhar com cada um de vocs neste curso rumo ao to sonhado cargo pblico ! Antes de partir para o desenvolvimento da teoria e dos exerccios, gostaria de me apresentar. Vamos l! Sou a Profa Patrcia Lima Quinto, moro em Belo Horizonte e tenho ministrado aulas de informtica no Ponto dos Concursos desde 2009 (visando certames como Senado Federal, Banco do Brasil, STF, INSS, Polcia Federal, Polcia Rodoviria Federal, Polcia Civil do Distrito Federal, MPU, MTE, TCU, TCE, Ministrio da Fazenda, Petrobrs, MPOG, ABIN, TRE, TRT, TSE, ANEEL, SEFAZ-DF, SEFAZ-RJ, SEFAZ-SC, SEFAZ-SP, ISS-RJ, ISS-BH, ISS-SP, SUSEP, TJ-DFT, ANVISA, CGU, dentre outros), alm de integrar a equipe dos professores que atuam no Coaching para Concursos do Ponto, assessorando os candidatos para que consigam atingir seu objetivo: a aprovao em concurso pblico, de forma mais rpida e eficiente. Auxilio tambm os candidatos na elaborao dos recursos (Ponto Recursos). Tambm tenho lecionado disciplinas tcnicas do curso de Sistemas de Informao e Cincia da Computao, tanto na graduao, quanto na ps-graduao e atuo como Analista na rea de Tecnologia da Informao da Prodabel. Sou instrutora autorizada CISCO e autora do livro de questes comentadas de informtica para concursos (Foco: FCC), pela Editora GEN/Mtodo, sob a coordenao dos grandes mestres Vicente Paulo e Marcelo Alexandrino. Alis, vale destacar aqui que a

Profa Patrcia Lima Quinto www.pontodosconcursos.com.br

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

terceira edio desse livro ser liberada no final do ms de maro/2014, podendo ser obtida tambm pelo site http://www.editorametodo.com.br/produtos_descricao.asp?codigo_produto=2 303. Aproveitem ! Sou mestre em Engenharia de Sistemas e Computao pela COPPE/UFRJ, ps-graduada em Gerncia de Informtica e bacharel em Informtica pela Universidade Federal de Viosa (UFV). Atuo como membro: da Sociedade Brasileira de Computao, do PMI - Project Management Institute (e do Brazil Chapter do PMI, com sede em BH), da ISACA (associada tambm ao Captulo Braslia), da Comisso de Estudo de Tcnicas de Segurana (CE-21:027.00) da ABNT (Associao Brasileira de Normas Tcnicas), responsvel pela elaborao das normas brasileiras sobre gesto da Segurana da Informao. Tambm sou editora da revista InfraMagazine; tenho certificaes tcnicas na rea de segurana, governana, redes e percia forense; alm de artigos publicados a nvel nacional e internacional com temas da rea de informtica. E como no poderia deixar de ser, nas horas vagas, tambm concurseira, tendo sido aprovada em vrios concursos, como: Professora titular do Departamento de Cincia da Computao do Instituto Federal de Educao, Cincia e Tecnologia (2011); Professora substituta do Departamento de Cincia da Computao da Universidade Federal de Juiz de Fora (2011); Analista de Tecnologia da Informao/Suporte, Prodabel (2012); Analista do Ministrio Pblico MG (2012); Analista de Sistemas, Dataprev, Segurana da Informao (2011); Analista de Sistemas, Infraero (2011); Analista - TIC, Prodemge (2011); Analista de Sistemas, Prefeitura de Juiz de Fora (2007); Analista de Sistemas, SERPRO (concursos de 2001 e 2005); etc. Bem, passada essa apresentao inicial, vamos ao detalhamento do curso!

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

O CURSO QUE PROPONHO As aulas sero agrupadas por assuntos, preferencialmente com a disposio listada a seguir.

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

PLANEJAMENTO DAS AULAS No decorrer do curso disponibilizarei os pontos tericos de relevncia, e, em seguida, trabalharemos as questes comentadas do Cespe/UnB em sua ntegra. Tambm estarei destacando, ao final de cada aula, no MEMOREX, o que devo tomar nota como mais importante da matria, permitindo melhor fixao dos assuntos apresentados por aula. Ao fim de cada aula ser apresentada tambm a lista com todos os exerccios nela comentados, para que possa, a seu critrio, resolv-los antes de ver o gabarito e ler os comentrios correspondentes. Bem, passada a apresentao inicial, espero que este curso seja de grande valia para o seu estudo, fazendo-o superar os desafios vindouros na prova! Vamos comear ento? Fora, garra e determinao, e fiquem com Deus sempre! Profa Patrcia Lima Quinto Instagram: patriciaquintao Facebook: http://www.facebook.com/professorapatriciaquintao (Todo dia com novas dicas, desafios e muito mais, espero vocs por l para CURTIR a pgina!) Iniciamos o curso com um assunto bastante cobrado nas provas do Cespe/UnB Segurana da Informao. Totalizamos, nesta aula inaugural, 17 questes. At o final deste curso iremos fazer 850 questes (provenientes dos concursos realizados exclusivamente pelo Cespe/UnB), para mapeamento do estilo de prova que voc ir encontrar. Sucesso nos estudos!!

AULA 0 SEGURANA DA INFORMAO (PARTE I)

Contedo desta Aula Segurana da informao e tpicos relacionados. Reviso em tpicos e palavras-chave (MEMOREX). Lista das questes comentadas. Consideraes finais. Bibliografia. Lista das questes apresentadas na aula. Gabarito.

Pgina 06 28 30 42 43 44 48

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

O que Significa Segurana? colocar tranca nas portas de sua casa? ter as informaes guardadas de forma suficientemente segura para que pessoas sem autorizao no tenham acesso a elas? Vamos nos preparar para que a prxima vtima no seja voc !!! A segurana uma palavra que est presente em nosso cotidiano e refere-se a um estado de proteo, em que estamos livres de perigos e incertezas! Segurana da informao o processo de proteger a informao de diversos tipos de ameaas externas e internas para garantir a continuidade dos negcios, minimizar os danos aos negcios e maximizar o retorno dos investimentos e as oportunidades de negcio. Em uma corporao, a segurana est ligada a tudo o que manipula direta ou indiretamente a informao (inclui-se a tambm a prpria informao e os usurios), e que merece proteo. Esses elementos so chamados de ATIVOS, e podem ser divididos em: tangveis: informaes impressas, mveis, hardware (Ex.:impressoras, scanners); intangveis: marca de um produto, nome da empresa, confiabilidade de um rgo federal etc.; lgicos: informaes armazenadas em uma rede, sistema ERP (sistema de gesto integrada), etc.; fsicos: galpo, sistema de eletricidade, estao de trabalho, etc; humanos: funcionrios.

Para Beal (2005), ativo de informao qualquer dado ou informao a que esteja associado um valor para o negcio. Representam ativos de informao as informaes relevantes mantidas na mente dos tomadores de deciso, em base de dados, arquivos de computador, documentos e planos registrados em papel etc. Segundo Technet (2006) um ativo todo elemento que compe o processo da comunicao, partindo da informao, seu emissor, o meio pelo qual transmitida, at chegar ao seu receptor. Moreira (2001, p.20) afirma que:

Profa Patrcia Lima Quinto www.pontodosconcursos.com.br

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

[...] ativo tudo que manipula direta ou indiretamente uma informao, inclusive a prpria informao, dentro de uma Organizao e, isso que deve ser protegido contra ameaas para que o negcio funcione corretamente. Uma alterao, destruio, erro ou indisponibilidade de algum dos ativos pode comprometer os sistemas e, por conseguinte, o bom funcionamento das atividades de uma empresa. De acordo com a NBR ISO/IEC 27002:2005, a informao um ativo que, como qualquer outro ativo importante, essencial para os negcios de uma organizao e consequentemente necessita ser adequadamente protegida. A informao pode existir em diversas formas: ela pode ser impressa ou escrita em papel, armazenada eletronicamente, transmitida pelo correio ou por meios eletrnicos, apresentada em filmes ou falada em conversas. Dessa definio, podemos depreender que a informao um bem, um patrimnio a ser preservado para uma empresa e que tem importncia aos negcios. Devido a essa importncia, deve ser oferecida proteo adequada, ou seja, a proteo deve ser proporcional importncia que determinada informao tem para uma empresa. Solues pontuais isoladas no resolvem toda a problemtica associada segurana da informao. Segurana se faz em pedaos, porm todos eles integrados, como se fossem uma corrente.

Segurana se faz protegendo todos os elos da corrente, ou seja, todos os ativos (fsicos, tecnolgicos e humanos) que compem seu negcio. Afinal, o poder de proteo da corrente est diretamente associado ao elo mais fraco!

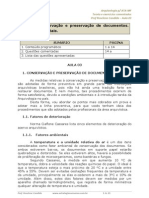

Princpios da Segurana da Informao A segurana da informao busca proteger os ativos de uma empresa ou indivduo com base na preservao de alguns princpios. Vamos ao estudo de cada um deles. Os quatro princpios considerados centrais ou principais, mais comumente cobrados em provas, so: a Confidencialidade, a Integridade, a Disponibilidade

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

e a Autenticidade ( possvel encontrar a sigla CIDA, ou DICA, para fazer meno a estes princpios!).

Disponibilidade Integridade Confidencialidade Autenticidade

Figura. Mnemnico DICA Confidencialidade (ou sigilo): a garantia de que a informao no ser conhecida por quem no deve. O acesso s informaes deve ser limitado, ou seja, somente as pessoas explicitamente autorizadas podem acess-las. Perda de confidencialidade significa perda de segredo. Se uma informao for confidencial, ela ser secreta e dever ser guardada com segurana, e no divulgada para pessoas sem a devida autorizao para acess-la. A confidencialidade busca proteo contra exposio no autorizada. Acesso somente por pessoas autorizadas. Exemplo: o nmero do seu carto de crdito s poder ser conhecido por voc e pela loja em que usado. Se esse nmero for descoberto por algum mal intencionado, o prejuzo causado pela perda de confidencialidade poder ser elevado, j que podero se fazer passar por voc para realizar compras pela Internet, proporcionando-lhe prejuzos financeiros e uma grande dor de cabea.

Integridade: destaca que a informao deve ser mantida na condio em que foi liberada pelo seu proprietrio, garantindo a sua proteo contra mudanas intencionais, indevidas ou acidentais. Em outras palavras, a garantia de que a informao que foi armazenada a que ser recuperada!!! A INTEGRIDADE busca proteo contra codificao no autorizada. Modificao somente pelas partes devidamente autorizadas. A quebra de integridade pode ser considerada sob dois aspectos: 1. alteraes nos elementos que suportam a informao - so feitas alteraes na estrutura fsica e lgica em que uma informao est armazenada. Por exemplo, quando so alteradas as configuraes de um sistema para ter acesso a informaes restritas;

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

2. alteraes do contedo dos documentos. Ex1.: Imagine que algum invada o notebook que est sendo utilizado para realizar a sua declarao do Imposto de Renda deste ano, e, momentos antes de voc envi-la para a Receita Federal a mesma alterada sem o seu consentimento! Neste caso, a informao no ser transmitida da maneira adequada, o que quebra o princpio da integridade; Ex2: Alterao de sites por hackers (vide a figura seguinte, retirada de http://www.fayerwayer.com.br/2013/06/site-do-governobrasileiro-e-hackeado/). Acesso em jul. 2013.

Figura. Portal Brasil (www.brasil.gov.br), pgina oficial do governo brasileiro na Internet, que teve seu contedo alterado indevidamente em jun. 2013. Disponibilidade: a garantia de que a informao deve estar disponvel, sempre que seus usurios (pessoas e empresas autorizadas) necessitarem, no importando o motivo. Em outras palavras, a garantia que a informao sempre poder ser acessada!!! A DISPONIBILIDADE busca acesso disponvel s entidades autorizadas sempre que necessrio. Como exemplo, h quebra do princpio da disponibilidade quando voc decidir enviar a sua declarao do Imposto de Renda pela Internet, no ltimo dia possvel, e o site da Receita Federal estiver indisponvel.

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

Autenticidade: a capacidade de garantir a identidade de uma pessoa (fsica ou jurdica) que acessa as informaes do sistema ou de um servidor (computador) com quem se estabelece uma transao (de comunicao, como um e-mail, ou comercial, como uma venda on-line). por meio da autenticao que se confirma a identidade da pessoa ou entidade que presta ou acessa as informaes. Recursos como senhas (que, teoricamente, s o usurio conhece), biometria, assinatura digital e certificao digital so usados para essa finalidade. Segundo a AUTENTICIDADE remetente e/ou destinatrio devem ser corretamente identificados. O que queremos sob a tica de segurana? Desejamos entregar a informao CORRETA, para a pessoa CERTA, no momento CORRETO, confirmando a IDENTIDADE da pessoa ou entidade que presta ou acessa as informaes!!! Entenderam?? Eis a essncia da aplicao dos quatro princpios aqui j destacados. Ainda, cabe destacar que a perda de pelo menos um desses princpios j ir ocasionar impactos ao negcio (a surgem os incidentes de segurana).

Quando falamos em segurana da informao, estamos nos referindo a salvaguardas para manter a confidencialidade, integridade, disponibilidade e demais aspectos da segurana das informaes dentro das necessidades do cliente! Incidente de segurana da informao: indicado por um simples ou por uma srie de eventos de segurana da informao indesejados ou inesperados, que tenham uma grande probabilidade de comprometer as operaes do negcio e ameaar a segurana. Exemplos: invaso digital; violao de padres de segurana de informao. Outros princpios podem ainda ser tambm levados em considerao, como por exemplo: Confiabilidade: pode ser caracterizada como a condio em que um sistema de informao presta seus servios de forma eficaz e eficiente, ou melhor, um sistema de informao ir desempenhar o papel que foi proposto para si.

Confiabilidade visa garantir que um sistema vai se comportar (vai realizar seu servio) segundo o esperado e projetado (ser confivel, fazer bem seu papel).

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

10

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

No-repdio (irretratabilidade): a garantia de que um agente no consiga negar (dizer que no foi feito) uma operao ou servio que modificou ou criou uma informao. Tal garantia condio necessria para a validade jurdica de documentos e transaes digitais. S se pode garantir o no-repdio quando houver autenticidade e integridade (ou seja, quando for possvel determinar quem mandou a mensagem e garantir que a mesma no foi alterada). No-repdio Proteo contra negao de envio (ou recepo) de determinada informao.

Auditoria: a possibilidade de rastrear o histrico dos eventos de um sistema para determinar quando e onde ocorreu uma violao de segurana, bem como identificar os envolvidos nesse processo.

Privacidade: diz respeito ao direito fundamental de cada indivduo de decidir quem deve ter acesso aos seus dados pessoais. A privacidade a capacidade de um sistema manter incgnito um usurio (capacidade de um usurio realizar operaes em um sistema sem que seja identificado), impossibilitando a ligao direta da identidade do usurio com as aes por este realizadas. Privacidade uma caracterstica de segurana requerida, por exemplo, em eleies secretas. Uma informao privada deve ser vista, lida ou alterada somente pelo seu dono. Esse princpio difere da confidencialidade, pois uma informao pode ser considerada confidencial, mas no privada. Vulnerabilidades de Segurana

Vulnerabilidade uma fragilidade que poderia ser explorada por uma ameaa para concretizar um ataque.

Outro conceito bastante comum para o termo: Vulnerabilidade uma evidncia ou fragilidade que eleva o grau de exposio dos ativos que sustentam o negcio, aumentando a probabilidade de sucesso pela investida de uma ameaa.

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

11

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

Ainda, trata-se de falha no projeto, implementao ou configurao de software ou sistema operacional que, quando explorada por um atacante, resulta na violao da segurana de um computador. O conhecimento do maior nmero de vulnerabilidades possveis permite equipe de segurana tomar medidas para proteo, evitando assim ataques e consequentemente perda de dados. No h uma receita ou lista padro de vulnerabilidades. Esta deve ser levantada junto a cada organizao ou ambiente. Sempre se deve ter em mente o que precisa ser protegido e de quem precisa ser protegido de acordo com as ameaas existentes. Podemos citar, como exemplo inicial, uma anlise de ambiente em uma sala de servidores de conectividade e Internet com a seguinte descrio: a sala dos servidores no possui controle de acesso fsico!! Eis a vulnerabilidade detectada nesse ambiente. Outros exemplos de vulnerabilidades: ambientes com informaes sigilosas com acesso no controlado; falta de mecanismos de monitoramento e controle (auditoria); inexistncia de polticas de segurana; ausncia de recursos para combate a incndios; hardware sem o devido acondicionamento e proteo; falta de atualizao de software e hardware; ausncia de pessoal capacitado para a segurana; instalaes prediais fora do padro;etc. Ameaas Segurana Ameaa algo que possa provocar danos segurana da informao, prejudicar as aes da empresa e sua sustentao no negcio, mediante a explorao de uma determinada vulnerabilidade. Em outras palavras, uma AMEAA tudo aquilo que pode comprometer a segurana de um sistema, podendo ser acidental (falha de hardware, erros de programao, desastres naturais, erros do usurio, bugs de software, uma ameaa secreta enviada a um endereo incorreto, etc.) ou deliberada (roubo, espionagem, fraude, sabotagem, invaso de hackers, entre outros). Ameaa pode ser uma pessoa, uma coisa, um evento ou uma ideia capaz de causar dano a um recurso, em termos de confidencialidade, integridade, disponibilidade etc. Como exemplos de ameaa podemos destacar: concorrente, cracker, erro humano (deleo de arquivos digitais acidentalmente etc.), acidentes naturais (inundao etc.), funcionrio

Profa Patrcia Lima Quinto www.pontodosconcursos.com.br

12

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

insatisfeito, tcnicas (engenharia social, etc.), ferramentas de software (sniffer, cavalo de troia, etc.). Basicamente existem dois tipos de ameaas: internas e externas. Ameaas externas: so aqui representadas por todas as tentativas de ataque e desvio de informaes vindas de fora da empresa. Normalmente essas tentativas so realizadas por pessoas com a inteno de prejudicar a empresa ou para utilizar seus recursos para invadir outras empresas. Ameaas internas: esto presentes, independentemente das empresas estarem ou no conectadas Internet. Podem causar desde incidentes leves at os mais graves, como a inatividade das operaes da empresa. Resumindo, temos que... Os ATIVOS so os elementos que sustentam a operao do negcio e estes sempre traro consigo VULNERABILIDADES que, por sua vez, submetem os ativos a AMEAAS.

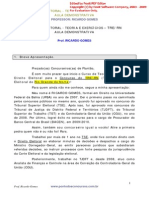

Risco RISCO a medida da exposio qual o sistema computacional est sujeito. Depende da probabilidade de uma ameaa atacar o sistema e do impacto resultante desse ataque. Smola (2003, p. 50) diz que risco a probabilidade de ameaas explorarem vulnerabilidades, provocando perdas de confidencialidade, integridade e disponibilidade, causando, possivelmente, impactos nos negcios. Como exemplo de um risco pode-se imaginar um funcionrio insatisfeito e um martelo ao seu alcance; nesse caso o funcionrio poderia danificar algum ativo da informao. Existem algumas maneiras de se classificar o grau de risco no mercado de segurana, mas de uma forma simples, poderamos tratar como alto, mdio e baixo risco. No caso do nosso exemplo da sala dos servidores, poderamos dizer que, baseado na vulnerabilidade encontrada, a ameaa associada de alto risco. Ciclo da Segurana Como mostrado na figura seguinte os ATIVOS de uma organizao precisam ser protegidos, pois esto sujeitos a VULNERABILIDADES.

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

13

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

Se as vulnerabilidades aumentam, aumentam-se os riscos permitindo a explorao por uma ameaa e a concretizao de um ataque. Se estas ameaas crescem, aumentam-se ainda mais os riscos de perda da integridade, disponibilidade e confidencialidade da informao podendo causar impacto nos negcios. Nesse contexto, MEDIDAS DE SEGURANA devem ser tomadas, os riscos devem ser analisados e diminudos para que se estabelea a segurana dos ativos da informao.

protege

Ativos

sujeitos

Ciclo da segurana

Medidas de Segurana

diminui

Riscos

aumenta

Vulnerabilidades

limitados Impactos no negcio

aumenta aumenta aumenta

permitem

Ameaas

Confidencialidade Integridade Disponibilidade causam perdas

Figura. Ciclo da Segurana da Informao (MOREIRA, 2001) As ameaas so causas em potencial de um incidente indesejado (por exemplo, um ataque de um hacker uma ameaa). As ameaas e as vulnerabilidades aumentam os riscos relativos segurana por parte de uma organizao. Dessa forma, podemos dizer que os riscos so medidos pela combinao entre: nmero de vulnerabilidades dos ativos; a probabilidade de vulnerabilidades serem exploradas por uma ameaa; e o impacto decorrente dos incidentes de segurana na organizao.

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

14

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

Noes de Vrus, Worms e outras Pragas virtuais AMEAAS Segurana da Informao!! Voc sabe o significado de malware? Malware (combinao de malicious software programa malicioso)!

Malware um termo genrico usado para todo e quaisquer softwares maliciosos, programados com o intuito de prejudicar os sistemas de informao, alterar o funcionamento de programas, roubar informaes, causar lentides de redes computacionais, dentre outros.

Resumindo, malwares so programas que executam deliberadamente aes mal-intencionadas em um computador!!

Certbr (2012) destaca algumas das diversas maneiras como os cdigos maliciosos (malwares) podem infectar ou comprometer um computador. So elas: por meio da explorao de vulnerabilidades existentes nos programas instalados; por meio da como pen-drives; auto-execuo de mdias (falhas de segurana) infectadas,

removveis

pelo acesso a pginas da Web maliciosas, com a utilizao de navegadores vulnerveis; por meio da ao direta de atacantes que, aps invadirem o computador, incluem arquivos contendo cdigos maliciosos; pela execuo de arquivos previamente infectados, obtidos em anexos de mensagens eletrnicas, via mdias removveis, em pginas Web ou diretamente de outros computadores (atravs do compartilhamento de recursos).

Uma vez instalados, os cdigos maliciosos passam a ter acesso aos dados armazenados no computador e podem executar aes em nome dos usurios, de acordo com as permisses de cada usurio.

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

15

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

So espcies de malware: -vrus, -worms, -bots, -cavalos de troia (trojans), -spyware, -keylogger, -screenlogger, -ransomwares, -backdoors, -rootkits, etc.

Vrus So pequenos cdigos de programao maliciosos que se agregam a arquivos e so transmitidos com eles. Em outras palavras, tecnicamente, um vrus um programa (ou parte de um programa) que se anexa a um arquivo de programa qualquer (como se o estivesse parasitando) e depois disso procura fazer cpias de si mesmo em outros arquivos semelhantes. Quando o arquivo aberto na memria RAM, o vrus tambm , e, a partir da se propaga infectando, isto , inserindo cpias de si mesmo e se tornando parte de outros programas e arquivos de um computador. O vrus depende da execuo do programa ou arquivo hospedeiro para que possa se tornar ativo e dar continuidade ao processo de infeco. Alguns vrus so inofensivos, outros, porm, podem danificar um sistema operacional e os programas de um computador. A seguir destacamos alguns arquivos que podem ser portadores de vrus de computador: arquivos executveis: com extenso .exe ou .com; arquivos de scripts (outra forma de executvel): extenso .vbs; atalhos: extenso .lnk ou .pif; proteo de tela (animaes que aparecem automaticamente quando o computador est ocioso): extenso .scr; documentos do MS-Office: como os arquivos do Word (extenso .doc ou .dot), arquivos do Excel (.xls e .xlt), apresentaes do Powerpoint (.ppt e .pps), bancos de dados do Access (.mdb). Arquivos multimdia do Windows Media Player: msicas com extenso .WMA, vdeos com extenso .WMV, dentre outros.

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

16

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

Dentre os principais tipos de vrus conhecidos merecem destaque: Vrus Polimrficos Alteram seu formato (mudam de forma) constantemente. A cada nova infeco, esses vrus geram uma nova sequncia de bytes em seu cdigo, para que o antivrus se confunda na hora de executar a varredura e no reconhea o invasor. Usa a criptografia para se defender sendo capaz de alterar tambm a rotina de criptografia em um nmero de vezes pequeno. Um vrus que possui duas rotinas de criptografia ento classificado como oligomrfico (Luppi, 2006). Infectam o setor de boot (ou MBR Master Boot Record Registro Mestre de Inicializao) dos discos rgidos. Obs.: o Setor de Boot do disco rgido a primeira parte do disco rgido que lida quando o computador ligado. Essa rea lida pelo BIOS (programa responsvel por acordar o computador) a fim de que seja encontrado o Sistema Operacional (o programa que vai controlar o computador durante seu uso). Vrus de Macro Vrus que infectam documentos que contm macros. Macro: conjunto de comandos que so armazenados em alguns aplicativos e utilizados para automatizar tarefas repetitivas.

Vrus Oligomrfico

Vrus de Boot

Um exemplo seria, em um editor de textos, definir uma macro que contenha a sequncia de passos necessrios para imprimir um documento com a orientao de retrato e utilizando a escala de cores em tons de cinza. Um vrus de macro escrito de forma a explorar esta facilidade de automatizao e parte de um arquivo que normalmente manipulado por algum aplicativo que utiliza macros. Para que o vrus possa ser executado, o arquivo que o contm precisa ser aberto e, a partir da, o vrus pode executar uma srie de comandos automaticamente e infectar outros arquivos no computador. Existem alguns aplicativos que possuem arquivos base

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

17

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

(modelos) que so abertos sempre que o aplicativo executado. Caso este arquivo base seja infectado pelo vrus de macro, toda vez que o aplicativo for executado, o vrus tambm ser. Arquivos nos formatos gerados por programas da Microsoft, como o Word, Excel, Powerpoint e Access so os mais suscetveis a este tipo de vrus. Arquivos nos formatos RTF, PDF e PostScript so menos suscetveis, mas isso no significa que no possam conter vrus.

Normal.dotPrincipal alvo de vrus de macro p/Word Vrus de Programa Vrus Stealth Infectam arquivos de programa extenses, como .exe, .com,.vbs, .pif. (de inmeras

Programado para se esconder e enganar o antivrus durante uma varredura deste programa. Tem a capacidade de se remover da memria temporariamente para evitar que antivrus o detecte. Propagam-se por meio de scripts, nome que designa uma sequncia de comandos previamente estabelecidos e que so executados automaticamente em um sistema, sem necessidade de interveno do usurio. Dois tipos de scripts muito usados so os projetados com as linguagens Javascript (JS) e Visual Basic Script (VBS). Tanto um quanto o outro podem ser inseridos em pginas Web e interpretados por navegadores como Internet Explorer e outros. Os arquivos Javascript tornaram-se to comuns na Internet que difcil encontrar algum site atual que no os utilize. Assim como as macros, os scripts no so necessariamente malficos. Na maioria das vezes executam tarefas teis, que facilitam a vida dos usurios prova disso que se a execuo dos scripts for desativada nos navegadores, a maioria dos sites passar a ser apresentada de forma incompleta ou incorreta.

Vrus de Script

Vrus de Telefone Celular

Propaga de telefone para telefone atravs da tecnologia bluetooth ou da tecnologia MMS (Multimedia Message Service). O servio MMS usado para enviar mensagens multimdia, isto , que contm no s texto, mas tambm

www.pontodosconcursos.com.br

Profa Patrcia Lima Quinto

18

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

sons e imagens, como vdeos, fotos e animaes. A infeco ocorre da seguinte forma: o usurio recebe uma mensagem que diz que seu telefone est prestes a receber um arquivo e permite que o arquivo infectado seja recebido, instalado e executado em seu aparelho; o vrus, ento, continua o processo de propagao para outros telefones, atravs de uma das tecnologias mencionadas anteriormente. Os vrus de celular diferem-se dos vrus tradicionais, pois normalmente no inserem cpias de si mesmos em outros arquivos armazenados no telefone celular, mas podem ser especificamente projetados para sobrescrever arquivos de aplicativos ou do sistema operacional instalado no aparelho. Depois de infectar um telefone celular, o vrus pode realizar diversas atividades, tais como: destruir/sobrescrever arquivos; remover contatos da agenda; efetuar ligaes telefnicas; o aparelho fica desconfigurado conectar via Bluetooth com outros celulares; a bateria do celular dura menos do que o previsto pelo fabricante, mesmo quando voc no fica horas pendurado nele; emitir algumas mensagens multimdia esquisitas; tentar se propagar para outros telefones.

tentando

se

Vrus Companheiros ou Replicadores (Spawning)

Nesse caso, o arquivo de vrus contido em um arquivo separado, que (geralmente) renomeado de modo que ele seja executado em vez do programa que a vtima pensou que estava carregando. Possui o mesmo nome do arquivo executvel, porm com outra extenso. Ex.: sptrec.com (vrus) < sptrec.exe (executvel).

Worms (Vermes) Programas parecidos com vrus, mas que na verdade so capazes de se propagarem automaticamente atravs de redes, enviando

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

19

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

cpias de si mesmo de computador para computador (observe que os worms apenas se copiam, no infectam outros arquivos, eles mesmos so os arquivos !!). Alm disso, geralmente utilizam as redes de comunicao para infectar outros computadores (via e-mails, Web, FTP, redes das empresas etc.). Diferentemente do vrus, o worm no embute cpias de si mesmo em outros programas ou arquivos e no necessita ser explicitamente executado para se propagar. Sua propagao se d atravs da explorao de vulnerabilidades existentes ou falhas na configurao de softwares instalados em computadores.

Os Worms podem se espalhar de diversas maneiras, mas a propagao via rede a mais comum. Sua caracterstica marcante a replicao (cpia funcional de si mesmo) e infeco de outros computadores SEM interveno humana e SEM necessidade de um programa hospedeiro. (Ateno)

Worms so notadamente responsveis por consumir muitos recursos. Degradam sensivelmente o desempenho de redes e podem lotar o disco rgido de computadores, devido grande quantidade de cpias de si mesmo que costumam propagar. Alm disso, podem gerar grandes transtornos para aqueles que esto recebendo tais cpias. Difceis de serem detectados, muitas vezes os worms realizam uma srie de atividades, incluindo sua propagao, sem que o usurio tenha conhecimento. Embora alguns programas antivrus permitam detectar a presena de Worms e at mesmo evitar que eles se propaguem, isto nem sempre possvel.

Bots (Robs) De modo similar ao worm, um programa capaz de se propagar automaticamente, explorando vulnerabilidades existentes ou falhas na configurao de software instalado em um computador. Adicionalmente ao worm, dispe de mecanismos de comunicao com o invasor, permitindo que o bot seja controlado remotamente. Os bots esperam por comandos de um hacker, podendo manipular os sistemas infectados, sem o conhecimento do usurio.

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

20

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

Segundo CertBr (2012) a comunicao entre o invasor e o computador pelo bot pode ocorrer via canais de IRC, servidores Web e redes do tipo P2P, entre outros meios. Ao se comunicar, o invasor pode enviar instrues para que aes maliciosas sejam executadas, como desferir ataques, furtar dados do computador infectado e enviar spam. Nesse ponto, cabe destacar um termo que j foi cobrado vrias vezes em prova pela banca!! Trata-se do significado do termo botnet, juno da contrao das palavras robot (bot) e network (net). Uma rede infectada por bots denominada de botnet (tambm conhecida como rede zumbi), sendo composta geralmente por milhares desses elementos maliciosos que ficam residentes nas mquinas, aguardando o comando de um invasor. Quanto mais zumbis (zombie computers) participarem da botnet mais potente ela ser. Um invasor que tenha controle sobre uma botnet pode utiliz-la para coletar informaes de um grande nmero de computadores, aumentar a potncia de seus ataques, por exemplo, para enviar centenas de milhares de e-mails de phishing ou spam, desferir ataques de negao de servio etc. (CERT.br, 2012). O esquema simplificado apresentado a seguir destaca o funcionamento bsico de uma botnet (CERT.br, 2012): o atacante propaga um tipo especfico de bot com a inteno de infectar e conseguir a maior quantidade possvel de mquinas zumbis; essas mquinas zumbis ficam ento disposio do atacante, agora seu controlador, espera dos comandos a serem executados; quando o controlador deseja que uma ao seja realizada, ele envia s mquinas zumbis os comandos a serem executados, usando, por exemplo, redes do tipo P2P ou servidores centralizados; as mquinas zumbis executam ento os comandos recebidos, durante o perodo predeterminado pelo controlador; quando a ao encerrada, as mquinas zumbis voltam a ficar espera dos prximos comandos a serem executados.

Trojan Horse (Cavalo de Troia) um programa aparentemente inofensivo que entra em seu computador na forma de carto virtual, lbum de fotos, protetor de tela, jogo etc., e que, quando executado (com a sua autorizao!), parece lhe divertir, mas, por trs abre portas de comunicao do seu computador para que ele possa ser invadido.

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

21

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

Por definio, o Cavalo de Troia distingue-se de um vrus ou de um worm por NO infectar outros arquivos, NEM propagar cpias de si mesmo automaticamente.

O trojans ficaram famosos na Internet pela facilidade de uso, e por permitirem a qualquer pessoa possuir o controle de um outro computador apenas com o envio de um arquivo. Os trojans atuais so divididos em duas partes, que so: o servidor e o cliente. Normalmente, o servidor encontra-se oculto em algum outro arquivo e, no momento em que o arquivo executado, o servidor se instala e se oculta no computador da vtima. Nesse momento, o computador j pode ser acessado pelo cliente, que enviar informaes para o servidor executar certas operaes no computador da vtima. O cavalo de troia no um vrus, pois no se duplica e no se dissemina como os vrus. Na maioria das vezes, ele ir instalar programas para possibilitar que um invasor tenha controle total sobre um computador. Estes programas podem permitir que o invasor: veja e copie computador; ou destrua todos os arquivos armazenados no

faa a instalao de keyloggers ou screenloggers (descubra todas as senhas digitadas pelo usurio); realize o furto de senhas e outras informaes sensveis, como nmeros de cartes de crdito; faa a incluso de backdoors, para permitir que um atacante tenha total controle sobre o computador; formate o disco rgido do computador, etc.

Exemplos comuns de Cavalos de Troia so programas que voc recebe ou obtm de algum site e que parecem ser apenas cartes virtuais animados, lbuns de fotos de alguma celebridade, jogos, protetores de tela, entre outros. Enquanto esto sendo executados, estes programas podem ao mesmo tempo enviar dados confidenciais para outro computador, instalar backdoors, alterar informaes, apagar arquivos ou formatar o disco rgido.

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

22

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

Figura. Um spam contendo um malware do tipo cavalo de troia. O usurio ser infectado se clicar no link e executar o anexo. H diferentes tipos de trojans, classificados de acordo com as aes maliciosas que costumam executar ao infectar um computador. Alguns desses tipos apontados por Certbr (2012) so: Trojan Downloader: instala outros cdigos maliciosos, obtidos de sites na Internet. Trojan Dropper: instala outros cdigos maliciosos, embutidos no prprio cdigo do trojan. Trojan Backdoor: inclui backdoors, possibilitando o acesso remoto do atacante ao computador. Trojan DoS: instala ferramentas de negao de servio e as utiliza para desferir ataques. Trojan Destrutivo: altera/apaga arquivos e diretrios, formata o disco rgido e pode deixar o computador fora de operao. Trojan Clicker: redireciona a navegao do usurio para sites especficos, com o objetivo de aumentar a quantidade de acessos a estes sites ou apresentar propagandas. Trojan Proxy: instala um servidor de proxy, possibilitando que o computador seja utilizado para navegao annima e para envio de spam. Trojan Spy: instala programas spyware e os utiliza para coletar informaes sensveis, como senhas e nmeros de carto de crdito, e envi-las ao atacante.

www.pontodosconcursos.com.br

Profa Patrcia Lima Quinto

23

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

Trojan Banker: coleta dados bancrios do usurio, atravs da instalao de programas spyware que so ativados nos acessos aos sites de Internet Banking. similar ao Trojan Spy, porm com objetivos mais especficos. Spyware Trata-se de um programa espio (spy em ingls = espio), que tem por finalidade monitorar as atividades de um sistema e enviar as informaes coletadas para terceiros. Pode ser usado tanto de forma legtima quanto maliciosa, dependendo de como instalado, das aes realizadas, do tipo de informao monitorada e do uso que feito por quem recebe as informaes coletadas. Vamos diferena entre seu uso (Cert.BR,2012): Legtimo: quando instalado em um computador pessoal, pelo prprio dono ou com consentimento deste, com o objetivo de verificar se outras pessoas o esto utilizando de modo abusivo ou no autorizado. Malicioso: quando executa aes que podem comprometer a privacidade do usurio e a segurana do computador, como monitorar e capturar informaes referentes navegao do usurio ou inseridas em outros programas (por exemplo, conta de usurio e senha). Alguns tipos especficos de programas spyware so: Keylogger (Copia as teclas digitadas!) capaz de capturar e armazenar as teclas digitadas pelo usurio no teclado de um computador. Dentre as informaes capturadas podem estar o texto de um e-mail, dados digitados na declarao de Imposto de Renda e outras informaes sensveis, como senhas bancrias e nmeros de cartes de crdito. Em muitos casos, a ativao do ke ylogger condicionada a uma ao prvia do usurio, como por exemplo, aps o acesso a um site especfico de comrcio eletrnico ou Internet Banking. Normalmente, o keylogger contm mecanismos que permitem o envio automtico das informaes capturadas para terceiros (por exemplo, atravs de e-mails). Screenloggers (Copia as telas acessadas!) As instituies financeiras desenvolveram os teclados virtuais para evitar que os keyloggers pudessem capturar informaes sensveis de usurios. Ento, foram desenvolvidas formas mais avanadas de keyloggers, tambm conhecidas como screenloggers capazes de: armazenar a posio do cursor e a tela apresentada no

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

24

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

monitor, nos momentos em que o mouse clicado, ou armazenar a regio que circunda a posio onde o mouse clicado. Normalmente, o keylogger vem como parte de um programa spyware ou cavalo de troia. Desta forma, necessrio que este programa seja executado para que o keylogger se instale em um computador. Geralmente, tais programas vm anexados a emails ou esto disponveis em sites na Internet. Existem ainda programas leitores de e-mails que podem estar configurados para executar automaticamente arquivos anexados s mensagens. Neste caso, o simples fato de ler uma mensagem suficiente para que qualquer arquivo anexado seja executado. Adware (Advertising software) (Exibe propagandas!) Projetado especificamente para apresentar propagandas. Este tipo de programa geralmente no prejudica o computador. Cert.Br (2103) destaca que ele pode ser usado para fins legtimos, quando incorporado a programas e servios, como forma de patrocnio ou retorno financeiro para quem desenvolve programas livres ou presta servios gratuitos. Quando o seu uso feito de forma maliciosa, pode abrir uma janela do navegador apontando para pginas de cassinos, vendas de remdios, pginas pornogrficas, etc. Tambm as propagandas apresentadas podem ser direcionadas, de acordo com a navegao do usurio e sem que este saiba que tal monitoramento est sendo realizado. Ransomwares (Pede resgate!) So softwares maliciosos que, ao infectarem um computador, criptografam todo ou parte do contedo do disco rgido. Os responsveis pelo software exigem da vtima, um pagamento pelo "resgate" dos dados. Em 2012, a McAfee observou o aumento do nmero de ameaas mveis, com a expanso do ransomware (sequestro de equipamentos) para dispositivos mveis. O desenvolvimento e a distribuio de tecnologias de ransomware sofisticadas, que impedem o uso de telefones ou tablets e ameaam mant-los assim at que um resgate seja pago, so uma tendncia considervel em 2013. Como os atacantes sequestram a capacidade de o usurio acessar seus dados, as vtimas tero as opes de perder suas informaes ou pagar resgate para recuperar o acesso. Fonte: http://adrenaline.uol.com.br/seguranca/noticias/15160/mcafeepreve-as-principais-ameacas-para-2013.html Backdoors (Abre portas!) Normalmente um atacante procura garantir uma forma de retornar a um computador comprometido, sem precisar recorrer aos

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

25

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

mtodos utilizados na realizao da invaso. Na maioria dos casos, tambm inteno do atacante poder retornar ao computador comprometido sem ser notado. A esses programas que permitem o retorno de um invasor a um computador comprometido, utilizando servios criados ou modificados para este fim, d-se o nome de backdoor. A forma usual de incluso de um backdoor consiste na disponibilizao de um novo servio ou substituio de um determinado servio por uma verso alterada, normalmente possuindo recursos que permitam acesso remoto (atravs da Internet). Pode ser includo por um invasor ou atravs de um cavalo de troia. Programas de administrao remota, como BackOrifice, NetBus, Sub-Seven, VNC e Radmin, se mal configurados ou utilizados sem o consentimento do usurio, tambm podem ser classificados como backdoors. Rootkit Tipo de malware cuja principal inteno se camuflar, para assegurar a sua presena no computador comprometido, impedindo que seu cdigo seja encontrado por qualquer antivrus. Isto possvel por que esta aplicao tem a capacidade de interceptar as solicitaes feitas ao sistema operacional, podendo alterar o seu resultado. O invasor, aps instalar o rootkit, ter acesso privilegiado ao computador previamente comprometido, sem precisar recorrer novamente aos mtodos utilizados na realizao da invaso, e suas atividades sero escondidas do responsvel e/ou dos usurios do computador. Um rootkit pode fornecer programas com as mais diversas funcionalidades. Dentre eles, merecem destaque: programas para esconder atividades e informaes deixadas pelo invasor, tais como arquivos, diretrios, processos etc.; backdoors, para assegurar o acesso futuro do invasor ao computador comprometido; programas para remoo de evidncias em arquivos de logs; sniffers, para capturar informaes na rede onde o computador est localizado, como por exemplo senhas que estejam trafegando em claro, ou seja, sem qualquer mtodo de criptografia; scanners, para computadores. mapear potenciais vulnerabilidades em outros

Bomba Lgica (Logic Bomb) Programa em que o cdigo malicioso executado quando ocorre um evento predefinido (como uma data que est se aproximando ou quando uma determinada palavra ou sequncia de caracteres digitada no teclado pelo usurio). Uma ao de uma bomba lgica seria, por exemplo, fazer

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

26

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

com que determinadas informaes de um banco de dados sejam removidas numa determinada data. As bombas lgicas so difceis de detectar porque so frequentemente instaladas por quem tem autorizao no sistema, seja pelo usurio devidamente autorizado ou por um administrador. Alguns tipos de vrus so considerados bombas lgicas, uma vez que tm um circuito de disparo planejado por hora e data.

Interrompemos aqui a nossa aula demonstrativa sobre conceitos bsicos de segurana da informao. Na Aula 2 daremos continuidade a esse assunto, destacando mais "dicas quentes" sobre o tema para a sua prova! A partir deste momento vamos revisar alguns pontos IMPORTANTES da aula por intermdio de quadros sinticos, mapas mentais ou colocao de tpicos e palavras-chave, o que teremos em todas as aulas desse curso.

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

27

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

Mapa Mental sobre Malware. Fonte: Quinto (2014).

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

28

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

Princpios bsicos da segurana da informao: Princpio Conceito Propriedade de que a informao no esteja disponvel ou revelada a indivduos, entidades ou processos no autorizados. Propriedade de salvaguarda da exatido e completeza de ativos. Objetivo Proteger contra o acesso no autorizado, mesmo para dados em trnsito. Proteger informao contra modificao sem permisso; garantir a fidedignidade das informaes. Proteger contra indisponibilidade dos servios (ou degradao); garantir aos usurios com autorizao, o acesso aos dados.

Confidencialidade

Integridade

Disponibilidade

Propriedade de estar acessvel e utilizvel sob demanda por uma entidade autorizada.

Acesso remoto: Ingresso, por meio de uma rede, aos dados de um computador fisicamente distante da mquina do usurio. DNS (Domain Name System Sistema de Nomes de Domnio): Possibilita a associao de nomes amigveis (nomes de domnio) aos endereos IPs dos computadores, permitindo localiz-los por seus nomes em vez de por seus endereos IPs e vice-versa. Honeypot: um recurso computacional de segurana dedicado a ser sondado, atacado ou comprometido. Phishing ou scam: Tipo de fraude eletrnica projetada para roubar informaes particulares que sejam valiosas para cometer um roubo ou fraude posteriormente. Pharming: Ataque que consiste em corromper o DNS em uma rede de computadores, fazendo com que a URL de um site passe a apontar para o IP de um servidor diferente do original. Vulnerabilidade: Fragilidade que poderia ser explorada por uma ameaa para concretizar um ataque. Ex.: notebook sem as atualizaes de segurana do sistema operacional.

Muito bem, aps termos visto os conceitos primordiais de segurana para a prova, vamos s questes

Profa Patrcia Lima Quinto

!! 29

www.pontodosconcursos.com.br

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

LISTA DAS QUESTES DE PROVAS COMENTADAS

1. (CESPE/PRF/Policial Rodovirio Federal/2013) Ao contrrio de um vrus de computador, que capaz de se autorreplicar e no necessita de um programa hospedeiro para se propagar, um worm no pode se replicar automaticamente e necessita de um programa hospedeiro. Certo ou errado?

Comentrios O Worm capaz de se autorreplicar (faz cpias de si mesmo) e no necessita de um programa hospedeiro para se propagar. J o vrus um programa (ou parte de um programa) que se anexa a um arquivo de programa qualquer (como se o estivesse parasitando) e depois disso procura fazer cpias de si mesmo em outros arquivos semelhantes. Quando o arquivo aberto na memria RAM, o vrus tambm , e, a partir da se propaga infectando, isto , inserindo cpias de si mesmo e se tornando parte de outros programas e arquivos de um computador. O vrus depende da execuo do programa ou arquivo hospedeiro para que possa se tornar ativo e dar continuidade ao processo de infeco, e, portanto, no se replica automaticamente como os worms. Gabarito: item errado.

2. (CESPE/CPRM/Analista

em

Geocincias/Conhecimentos

Bsicos/2013) Com relao a vrus de computadores e malwares em geral, julgue o item seguinte. Malwares propagam-se por meio de rede local, discos removveis, correio eletrnico e Internet.

Comentrios O termo Malware abrange todos os tipos de programa especificamente desenvolvidos para executar aes maliciosas em um sistema. A seguir

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

30

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

destacamos algumas das diversas formas como os cdigos maliciosos podem infectar ou comprometer um computador: pela explorao de vulnerabilidades existentes nos programas instalados; pela auto-execuo de mdias removveis infectadas, como pendrives; pelo acesso a pginas Web maliciosas, utilizando navegadores

vulnerveis; pela ao direta de atacantes que, aps invadirem o computador, incluem arquivos contendo cdigos maliciosos; pela execuo de arquivos previamente infectados, obtidos em anexos de mensagens eletrnicas, via mdias removveis, em pginas Web ou diretamente de outros computadores (atravs do compartilhamento de recursos em rede local/ Internet). Uma vez instalados, os cdigos maliciosos (malware) passam a ter acesso aos dados armazenados no computador e podem executar aes em nome dos usurios, de acordo com as permisses de cada usurio. Gabarito: item correto.

3. (CESPE/CPRM/Tcnico

de

Geocincias/Conhecimentos

Bsicos/2013) No que diz respeito segurana da informao, julgue os itens que se seguem. A compactao de arquivos evita a contaminao desses arquivos por vrus, worms e pragas virtuais.

Comentrios A compactao tenta reduzir o tamanho dos arquivos (isso nem sempre ir acontecer) no disco rgido no seu computador. No entanto, se o arquivo estiver infectado por alguma praga virtual, ao ser compactado a situao permanecer sem alteraes e tal fato no ir evitar a contaminao por malwares. Gabarito: item errado.

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

31

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

4. (CESPE/CPRM/Tcnico

de

Geocincias/Conhecimentos

Bsicos/2013) No que diz respeito segurana da informao, julgue os itens que se seguem. Ao suspeitar da presena de vrus no computador, o usurio no deve encaminhar arquivos anexos em emails nem compartilhar pastas via rede de computadores, devendo, primeiramente, executar o antivrus, que ir rastrear e eliminar o vrus.

Comentrios Em caso de suspeita de vrus, o usurio deve executar ferramentas antimalware, como o antivrus, devidamente atualizadas, para tentar eliminar o cdigo malicioso da mquina. Enquanto essa ao no realizada, deve-se evitar a realizao de atividades que iro contribuir para propagar a infeco para outros computadores, como compartilhar pastas via rede, enviar e-mails com anexos, etc. Gabarito: item correto.

5. (CESPE/TRT-10RJ/Analista/2013)

As

caractersticas

bsicas

da

segurana da informao confidencialidade, integridade e disponibilidade no so atributos exclusivos dos sistemas computacionais.

Comentrios Inicialmente, vamos relembrar as trs caractersticas bsicas da segurana da informao. Caracterstica Conceito Trata-se da preveno do vazamento da Confidencialidade informao para usurios ou sistemas que no esto

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

Objetivo

Proteger contra o acesso no autorizado, mesmo para dados em trnsito.

32

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

autorizados a ter acesso a tal informao. Propriedade de Integridade salvaguarda da exatido e completeza de ativos. Trata-se da manuteno da disponibilizao da Disponibilidade informao, ou seja, a informao precisa estar disponvel quando se necessita. Proteger contra indisponibilidade dos servios (ou degradao); garantir aos usurios com autorizao, o acesso aos dados. Proteger informao contra modificao sem permisso; garantir a fidedignidade das informaes.

Essas caractersticas (tambm conhecidas como atributos ou princpios) atuam sobre quaisquer ativos de segurana da informao, que o que a segurana da informao quer proteger, como servidores, estaes de trabalho, sistemas computacionais, etc. Gabarito: item correto.

6. (CESPE/TJ-DFT/Tcnico

Judicirio/rea

Administrativa/2013)

Backdoor uma forma de configurao do computador para que ele engane os invasores, que, ao acessarem uma porta falsa, sero automaticamente bloqueados.

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

33

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

Comentrios O backdoor uma falha de segurana de um dado programa ou sistema operacional que permite a invaso de um dado sistema por um hacker de modo que ele obtm total controle do computador. Gabarito: item errado.

7. (CESPE/PCDF/ESCRIVO/2013) Rootkit um tipo de praga virtual de difcil deteco, visto que ativado antes que o sistema operacional tenha sido completamente inicializado.

Comentrios Certbr (2012) define rootkit como: um conjunto de programas e tcnicas que permite esconder e assegurar a presena de um invasor ou de outro cdigo malicioso em um computador comprometido". Avast

(2010) destaca que os rootkits so ativados antes que o sistema operacional do computador esteja totalmente iniciado, renomeando arquivos de sistema, o que torna difcil sua remoo. Eles so normalmente utilizados para instalar arquivos ocultos, que servem para interceptar e redirecionar dados privados para o computador de quem criou o malware." ESET (2013), no entanto, ressalta que os boot rootkits atacam o setor de

inicializao e modificam a sequncia de inicializao para se carregar na memria antes de carregar o sistema operacional original, o que est em conformidade com a assertiva. Mas, tambm cita outros rootkits que atacam diretamente os aplicativos, ao invs do sistema operacional, utilizando-se de patches ou injeo de cdigo para isso. Assim, conforme visto, tem-se rootkits que no so ativados antes que o sistema operacional tenha sido

completamente inicializado, o que tornaria a assertiva errada. Apesar disso, a banca considerou a viso citada por Avast (2010), que torna a assertiva vlida. Gabarito: item correto.

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

34

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

8. (CESPE/ANS/Cargo3/2013) A contaminao por pragas virtuais ocorre exclusivamente quando o computador est conectado Internet.

Comentrios Em uma rede local sem acesso Internet, por exemplo, a contaminao de computadores tambm poder ocorrer, o que j invalida a assertiva. Gabarito: item errado.

9. (CESPE/TRT-10RJ/Analista/2013) O vrus de computador assim denominado em virtude de diversas analogias poderem ser feitas entre esse tipo de vrus e os vrus orgnicos.

Comentrios Primeiro vamos entender que um vrus de computador um programa criado do mesmo modo que os outros programas, ou seja, trata-se de um conjunto de instrues que determinam o que o computador deve fazer, e esses programas contm ordens especficas como modificar outros programas, alterar arquivos e/ou causar vrias outras anomalias. O vrus orgnico uma partcula infecciosa muito pequena constituda de DNA ou RNA (cidos nucleicos presentes na composio dos seres vivos) que causam alterao em seu hospedeiro. Percebeu a semelhana? Ambos se instalam em um organismo/sistema. Ambos causam alterao no organismo/sistema hospedeiro. Ambos so compostos por unidades semelhantes aos de seus hospedeiros (DNA ou RNA para o vrus orgnico e instrues para o vrus de computador). Gabarito: item correto.

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

35

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

10.

(CESPE/ANS/Cargo3/2013) Para conectar um computador a uma

rede wireless, imprescindvel a existncia de firewall, haja vista que esse componente, alm de trabalhar como modem de conexo, age tambm como sistema de eliminao de vrus.

Comentrios O firewall no atua como antivrus e nem como modem de conexo. A RFC 2828 (Request for Coments n 2828) define o termo firewall como sendo uma ligao entre redes de computadores que restringe o trfego de comunicao de dados entre a parte da rede que est dentro ou antes do firewall, protegendo-a assim das ameaas da rede de computadores que est fora ou depois do firewall. Esse mecanismo de proteo geralmente utilizado para proteger uma rede menor (como os computadores de uma empresa) de uma rede maior (como a Internet). Gabarito: item errado.

11.

(CESPE/TJ-DFT/Nvel Superior/2013) Worm um software que, de

forma semelhante a um vrus, infecta um programa, usando-o como hospedeiro para se multiplicar e infectar outros computadores.

Comentrios Um worm um software semelhante a um vrus de computador, no entanto ele no infecta um programa e o usa como hospedeiro, ele auto-replicante. Quando digo auto-replicante, quero dizer que ele cria cpias funcionais de si mesmo e infecta outros computadores. Gabarito: item errado.

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

36

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

12.

(CESPE/TRT-10RJ/Analista/2013)

Um

computador

em

uso

na

Internet vulnervel ao ataque de vrus, razo por que a instalao e a constante atualizao de antivrus so de fundamental importncia para se evitar contaminaes.

Comentrios Afirmao correta, porque se voc se conecta Internet, ou permite que outras pessoas usem seu computador ou compartilhem arquivos com outros computadores voc est suscetvel a ataques tanto diretos dos criminosos virtuais ou indiretamente, porque esses criminosos criam softwares malintencionados com a finalidade de roubar dados ou mesmo danificar seu computador. Os programas antivrus verificam a existncia desses softwares maliciosos em emails e outros arquivos e como os malwares so atualizados a todo o momento o banco de dados do antivrus deve sempre estar atualizado porque quando o programa atualizado as informaes sobre novos vrus so adicionadas a uma lista de vrus a serem verificados, ajudando a proteger o seu computador contra novos ataques. Se a lista de vrus estiver

desatualizada, o computador ficar vulnervel a novas ameaas. Gabarito: item correto.

13. Os

(CESPE/Cmara dos Deputados/ Arquiteto e Engenheiros/2012) worms, assim como os vrus, infectam computadores, mas,

diferentemente dos vrus, eles no precisam de um programa hospedeiro para se propagar.

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

37

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

Comentrios Tantos os Worms como os vrus so considerados como malwares (softwares maliciosos que infectam computadores), no entanto, diferentemente do vrus, o Worm no embute cpias de si mesmo em outros programas ou arquivos e no necessita ser explicitamente executado para se propagar. Gabarito: item correto.

14.

(CESPE/PREVIC/Tcnico os atributos de

Administrativo da

Nvel

Mdio/2011) incluem-se a

Entre

segurana

informao,

confidencialidade, a integridade, a disponibilidade e a autenticidade. A integridade consiste na propriedade que limita o acesso informao somente s pessoas ou entidades autorizadas pelo proprietrio da

informao.

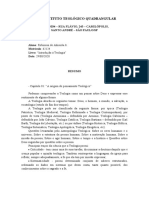

Comentrios Os quatro princpios considerados centrais ou principais, mais comumente cobrados em provas, esto listados na questo, a saber: a confidencialidade, a integridade, a disponibilidade e a autenticidade ( possvel encontrar a sigla CIDA, ou DICA, para fazer meno a estes princpios!). D I C A isponibilidade ntegridade onfidencialidade utenticidade

Figura. Mnemnico DICA a confidencialidade (sigilo) que evitar o acesso no autorizado s informaes, permitindo somente que pessoas explicitamente autorizadas possam acess-las. A integridade evita alteraes nos dados, garantindo que a informao que foi armazenada a que ser recuperada.

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

38

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

Gabarito: item errado.

15.

(CESPE/TRT-10RJ/Analista/2013) A transferncia de arquivos para

pendrives constitui uma forma segura de se realizar becape, uma vez que esses equipamentos no so suscetveis a malwares.

Comentrios Antes de responder a afirmao importante saber que os softwares maliciosos, ou malwares, so todos os tipos de software cujo objetivo provocar danos ao sistema. Dentro desse grupo o exemplo mais conhecido o dos vrus, que so programas que atuam sobre outros programas, como uma aplicao ou mesmo um registro do sistema, modificam seu

comportamento e consequentemente provocam danos dos mais diversos. Com a popularizao dos pendrives desenvolvedores de softwares comearam a produzir verses portteis das aplicaes (programas), incluindo os programas maliciosos (malwares). Logo a afirmao est incorreta pois dispositivos como pendrives, apesar de prticos e teis em backups (cpias de segurana) no so imunes aos malwares. Gabarito: item errado.

16.

(CESPE/MPE-PI/Tcnico Ministerial/rea: Administrativa/2012)

Worms so programas maliciosos que se autorreplicam em redes de computadores anexados a algum outro programa existente e instalado em computadores da rede.

Comentrios Os Worms (vermes) tm a capacidade de se propagarem automaticamente atravs de redes, enviando cpias de si mesmo de computador para computador. Sua propagao se d atravs da explorao de vulnerabilidades

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

39

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

existentes

ou

falhas

na

configurao

de

softwares

instalados

em

computadores. Nesse caso, diferentemente do vrus, o Worm no embute cpias de si mesmo em outros programas ou arquivos e no necessita ser explicitamente executado para se propagar. Gabarito: item errado.

A seguir uma questo da FCC, que foi colocada de forma adicional nesta aula, por sua importncia para o nosso estudo! Vamos gabarit-la? 17. (FCC/DPE-SP/Agente da de Defensoria/Analista Um de Sistemas ou /

Segurana

Informao/2013)

computador

sistema

computacional dito seguro se este atender a trs requisitos bsicos relacionados aos recursos que o compem. Alguns exemplos de violaes a cada um desses requisitos so: I. O seu provedor sofre uma grande sobrecarga de dados ou um ataque de negao de servio e por este motivo voc fica impossibilitado de enviar sua Declarao de Imposto de Renda Receita Federal.

II. Algum obtm acesso no autorizado ao seu computador e l todas as informaes contidas na sua Declarao de Imposto de Renda.

III. Algum obtm acesso no autorizado ao seu computador e altera informaes da sua Declarao de Imposto de Renda, momentos antes de voc envi-la Receita Federal.

A associao correta do requisito de segurana com os exemplos de violao est expressa, respectivamente, em: a) I privacidade

Profa Patrcia Lima Quinto

II integridade

III exclusividade 40

www.pontodosconcursos.com.br

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

b) I exclusividade c) I confidencialidade d) I disponibilidade e) I acessibilidade

II privacidade II exclusividade II confidencialidade II exclusividade

III acessibilidade III disponibilidade III integridade III privacidade

Comentrios Requisito I. Disponibilidade Exemplos de violao O seu provedor sofre uma grande sobrecarga de dados ou um ataque de negao de servio e por este motivo voc fica impossibilitado de enviar sua Declarao de Imposto de Renda Receita Federal. Ocorre quebra de

disponibilidade, pois o site ficou indisponvel no instante em que deveria estar sendo

acessado houve

pelo um

usurio.

Nesse

momento da

comprometimento

disponibilidade do servio que fornece acesso informao desejada! II. Confidencialidade Ocorre quebra de sigilo (segredo) quando algum obtm acesso no autorizado ao seu computador e l todas as informaes contidas na sua Declarao de Imposto de Renda sem a sua autorizao. Nesse da momento a foi

confidencialidade comprometida. III. Integridade Ocorre quebra de

informao

integridade

quando

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

41

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

algum obtm acesso no autorizado ao seu computador e altera o contedo de

documentos, como as informaes da sua Declarao de Imposto de Renda, momentos antes de voc envi-la Receita Federal. Nesse momento da houve integridade um do

comprometimento

documento por uma fonte no autorizada. Gabarito: letra D. CONSIDERAES FINAIS Bem, por hoje s!!!

Desejo um excelente curso a todos. Fora!! Avante!!! Tenham a certeza e a convico de que qualquer esforo feito nessa fase ser devidamente compensado. Em outras palavras, esforce-se, mantenha-se focado e determinado, pois, certamente, valer pena! Para aqueles que venham a se matricular no curso, ainda teremos o frum para troca de informaes e/ou esclarecimento de dvidas que porventura surgirem. Crticas e/ou sugestes so bem-vindas! Fiquem com Deus, e at a nossa prxima aula aqui no Ponto dos Concursos!! Profa Patrcia Lima Quinto |18/01/2014

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

42

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

BIBLIOGRAFIA QUINTO, PATRCIA LIMA. Notas de aula da disciplina Segurana da Informao. 2013/2014. QUINTO, PATRCIA LIMA. Informtica-FCC-Questes Comentadas e Organizadas por Assunto, 3. Edio. Ed. Gen/Mtodo, 2014. Novo! QUINTO, PATRCIA LIMA. 1001 Questes Comentadas de Informtica Cespe, 1. Edio. Ed. Gen/Mtodo, 2014 (Ser liberado em abril/2014). ABNT NBR ISO/IEC 27002:2005 Tecnologia da Informao Tcnicas de Segurana Cdigo de Prtica para a Gesto de Segurana da Informao (antiga 17799:2005). CERTBR. Cartilha de Segurana para Internet. Verso 4.0. Disponvel em: <http://cartilha.cert.br/livro/cartilha-seguranca-internet.pdf>. 2012. ALBUQUERQUE, R.; RIBEIRO, B. Segurana no Desenvolvimento de Software. Rio de Janeiro: Campus, 2002. Mapas e Questes. Disponvel em: <http://www.mapasequestoes.com.br>. 2013. NAKAMURA, E. T., GEUS, P.L. Segurana de Redes em Ambientes Cooperativos. Ed. Novatec. 2007. RAMOS, A.; BASTOS, A.; LAYRA, A. Guia Oficial para Formao de Gestores em Segurana da Informao. 1. ed. Rio Grande do Sul: ZOUK. 2006. MAUSER, D; Digenes, y. Certificao Security + - 2 edio. 2013. AVAST. Tecnologia GMER do avast! atinge pontuao mxima em testes de deteco de rootkits . Disponvel em: http://www.superdownloads.com.br/materias/tecnologia-gmer-avast-atingepontuacao-maxima-testes-deteccao-rootkits.html.2010. ESET. http://www.eset.com.br/threat-center/amenazas/Rootkit/2584.2013

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

43

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

LISTA DAS QUESTES APRESENTADAS NA AULA

1. (CESPE/PRF/Policial Rodovirio Federal/2013) Ao contrrio de um vrus de

desses arquivos por vrus, worms e pragas virtuais.

computador, que capaz de se autorreplicar e no necessita de um programa hospedeiro para se propagar, um worm no pode se replicar necessita automaticamente de um e

4. (CESPE/CPRM/Tcnico

de

Geocincias/Conhecimentos Bsicos/2013) respeito No que diz da

segurana

informao, julgue os itens que se seguem. Ao de suspeitar vrus da no

programa

hospedeiro. Certo ou errado?

presena

computador, o usurio no deve encaminhar arquivos anexos em 2. (CESPE/CPRM/Analista em emails nem compartilhar pastas via e rede de computadores, primeiramente, o antivrus, que ir Geocincias/Conhecimentos Bsicos/2013) Com relao a vrus de computadores

devendo, executar

malwares em geral, julgue o item seguinte. Malwares propagam-se por meio de rede local, discos removveis, correio eletrnico e Internet.

rastrear e eliminar o vrus.

5. (CESPE/TRT10RJ/Analista/2013) caractersticas segurana da bsicas informao As da

3. (CESPE/CPRM/Tcnico

de

confidencialidade, integridade e disponibilidade no so

Geocincias/Conhecimentos Bsicos/2013) respeito No que diz da

atributos exclusivos dos sistemas computacionais.

segurana

informao, julgue os itens que se seguem. A compactao de arquivos evita a contaminao

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

44

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

6. (CESPE/TJ-DFT/Tcnico Judicirio/rea Administrativa/2013) Backdoor uma forma de

10.

(CESPE/ANS/Cargo3/2013

) Para conectar um computador a uma rede a wireless, existncia que de esse

imprescindvel firewall, haja

configurao do computador para que ele engane os invasores, que, ao acessarem uma porta falsa, sero automaticamente

vista

componente, alm de trabalhar como modem de conexo, age tambm como sistema de

bloqueados.

eliminao de vrus.

7. (CESPE/PCDF/ESCRIVO/ 2013) Rootkit um tipo de

11.

(CESPE/TJ-DFT/Nvel Worm de um

Superior/2013) software que,

praga virtual de difcil deteco, visto que ativado antes que o sistema operacional tenha sido completamente inicializado.

forma

semelhante a um vrus, infecta um programa, usando-o como hospedeiro para se multiplicar e infectar outros computadores.

8. (CESPE/ANS/Cargo3/2013) A contaminao por pragas virtuais ocorre exclusivamente quando o computador Internet. est conectado 12. (CESPE/TRTUm

10RJ/Analista/2013)

computador em uso na Internet vulnervel ao ataque de vrus, razo por que a instalao e a constante atualizao so de para de

9. (CESPE/TRT10RJ/Analista/2013) O vrus de computador em assim de

antivrus

fundamental se evitar

importncia

contaminaes.

denominado

virtude

diversas analogias poderem ser feitas entre esse tipo de vrus e os vrus orgnicos.

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

45

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

13.

(CESPE/Cmara Arquiteto

dos e

16.

(CESPE/MPE-PI/Tcnico

Deputados/

Ministerial/rea: Administrativa/2012) Worms

Engenheiros/2012) Os worms, assim como os vrus, infectam computadores, mas,

so programas maliciosos que se autorreplicam em redes de

diferentemente dos vrus, eles no precisam de um programa hospedeiro para se propagar.

computadores anexados a algum outro programa existente e

instalado em computadores da rede.

14.

(CESPE/PREVIC/Tcnico Nvel A seguir uma questo da FCC, que foi colocada de forma adicional

Administrativo

Mdio/2011) Entre os atributos de segurana da informao,

nesta aula, por sua importncia para o nosso estudo! Vamos gabarit-la?

incluem-se a confidencialidade, a integridade, a disponibilidade e a autenticidade. consiste limita o na A integridade que

propriedade

17.

(FCC/DPE-SP/Agente

de de da Um

acesso

informao

Defensoria/Analista Sistemas / Segurana

somente s pessoas ou entidades autorizadas pelo proprietrio da informao.

Informao/2013) computador ou

sistema

computacional dito seguro se este atender a trs requisitos 15. (CESPE/TRTA bsicos relacionados aos recursos que o compem. Alguns

10RJ/Analista/2013)

transferncia de arquivos para pendrives constitui uma forma segura de se realizar becape, uma vez que esses equipamentos no so suscetveis a malwares.

exemplos de violaes a cada um desses requisitos so:

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

46

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

I. O seu provedor sofre uma grande sobrecarga de dados ou um ataque de negao de servio e por este motivo voc fica impossibilitado de enviar sua Declarao de Imposto de Renda Receita Federal.

II. Algum obtm acesso no autorizado ao seu computador e l todas as informaes contidas na sua Declarao de Imposto de Renda.

III. Algum obtm acesso no autorizado ao seu computador e altera informaes da sua Declarao de Imposto de Renda, momentos antes de voc envi-la Receita Federal.

A associao correta do requisito de segurana com os exemplos de violao est expressa, respectivamente, em: a) I privacidade b) I exclusividade c) I confidencialidade d) I disponibilidade e) I acessibilidade II integridade II privacidade II exclusividade II confidencialidade II exclusividade III exclusividade III acessibilidade III disponibilidade III integridade III privacidade

Profa Patrcia Lima Quinto

www.pontodosconcursos.com.br

47

NOES DE INFORMTICA EM TEORIA E EXERCCIOS COMENTADOS PARA ICMBio - FOCO: CESPE/UnB TURMA: 01

GABARITO

1. Item errado. 2. Item correto. 3. Item errado. 4. Item correto. 5. Item correto. 6. Item errado. 7. Item correto. 8. Item errado. 9. Item correto. 10. 11. 12. 13. 14. 15. 16. 17. Item errado. Item errado. Item correto. Item correto. Item errado. Item errado. Item errado. Letra D.

Profa. Patrcia Lima Quinto

www.pontodosconcursos.com.br

48

You might also like