Professional Documents

Culture Documents

Capitulo 3

Uploaded by

Pancha BasalOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Capitulo 3

Uploaded by

Pancha BasalCopyright:

Available Formats

91

CAPTULO 3

GUA PARA LA ELABORACIN Y CREACIN DE POLTICAS DE

SEGURIDAD

Gua para la elaboracin de Polticas de Seguridad

o Por qu tener polticas escritas

o Definicin de Poltica

o Elementos clave de una poltica

o Etapas en el desarrollo de una poltica

o Prcticas recomendadas para escribir una poltica

o Aspectos importantes para definir responsabilidades en el desarrollo

de polticas

o Responsabilidades en el modelo de ciclo de vida de la poltica

Creacin de Polticas de Seguridad

o Polticas de seguridad para ambientes fsicos

o Polticas de seguridad para ambientes lgicos

o Recomendaciones para establecer el nivel mnimo de seguridad

necesario para una PYMES

Conclusiones

92

Gua para la elaboracin y creacin de polticas de

seguridad

Cules son las soluciones de seguridad informtica ideal para cualquier pequea y

mediana empresa? Esta es la pregunta que muchos directores de departamentos

informticos se suelen hacer a diario. En algunos casos, algunos tienen muy clara la

idea y aplican soluciones de seguridad informtica antes de que suceda algn

desastre, ya sea por que tienen conocimientos para aplicar tales acciones o

simplemente por que piden asesoramiento. Mientras que en otros casos solo han odo

del miedo generalizado que hay sobre lo que le podra ocurrir a una empresa si no

adoptara medidas oportunas.

Gua para la elaboracin de Polticas de Seguridad

1

Por qu tener polticas escritas.

La seguridad de los sistemas de informacin se ha transformado en un factor

indispensable para el buen funcionamiento de las organizaciones.

El rpido desarrollo de las tecnologas de la informacin provoc una dependencia

creciente de los organismos respecto de su sistema de informacin, que se ha

convertido en un componente estratgico.

Por otra parte, el uso cada vez ms difundido de los sistemas de informacin para

diversas aplicaciones ha hecho que la comunidad de usuarios tome conciencia de que

no basta con implementar los medios de comunicacin ms eficaces, sino que stos

1

UNIVERSIDAD NACIONAL DE COLOMBIA. Gua para la Elaboracin de Polticas de

Seguridad. 2003

93

deben ser, adems, fiables y seguros (disponibilidad, integridad, confidencialidad y, a

veces, medio de prueba).

Las razones por las que se debe tener polticas escritas, son las siguientes:

Para cumplir con regulaciones legales o tcnicas.

Como gua para el cumplimiento profesional y personal.

Permite unificar la forma de trabajo de personas en diferentes lugares o

momentos que tengan responsabilidades y tareas similares.

Permiten recoger comentarios y observaciones que buscan atender situaciones

anormales en el trabajo.

Permite encontrar las mejores prcticas en el trabajo.

Permiten asociar la filosofa de una organizacin (lo abstracto) al trabajo (lo

concreto).

Los beneficios que ofrece tener polticas de seguridad se describen a continuacin:

La identificacin de los objetivos, obligaciones y compromisos del organismo

respecto de sus usuarios y asociados, en funcin de la legislacin aplicable, as

como los principios de seguridad que rigen la proteccin de su propio

patrimonio.

Una visin estratgica de la gestin de los riesgos globales, entre los cuales

figura seguridad de los sistemas de informacin, que apunta a informar a los

diseadores del proyecto sobre los retos y a suscitar confianza en el sistema de

informacin.

La promocin de la cooperacin entre los distintos departamentos, servicios o

unidades del organismo para la elaboracin y la implementacin de tales

medidas, instrucciones y procedimientos.

La certeza de la coherencia y de la continuidad de las acciones de seguridad

(anlisis de riesgos, implementacin de medidas, etc.), indicando las directivas

necesarias, especialmente para toda eleccin tcnica pero tambin

organizacional o contractual, en materia de seguridad.

Una adecuacin de los medios (con una proporcionalidad garantizada por el

anlisis de los riesgos) mediante la aplicacin de los principios y las normas

94

de seguridad que deben respetarse para el conjunto de las actividades y

sistemas.

La concienciacin sobre los riesgos que amenazan a los sistemas de

informacin y sobre los medios disponibles para protegerse de ellos e

informar todos los involucrados sobre sus responsabilidades.

Una ayuda para los directores de programas y jefes de proyecto, para integrar

cuanto antes la seguridad en los desarrollos de nuevos servicios de los

sistemas de informacin.

Las polticas de seguridad informticas muestran el reconocimiento formal de la

importancia otorgada por la direccin general del organismo a la seguridad de su o

sus sistemas de informacin.

Por eso, las polticas constituyen un marco de referencia y de coherencia:

Para la integracin de la seguridad entre diferentes reas de una organizacin,

ya sea de manera interna o externa.

Para el conjunto de las actividades que tienen que desarrollarse y, para actores

del organismo, que debern tenerse en cuenta para justificar toda evolucin

del sistema de informacin.

Para ayudar a las personas encargadas de elaborar y de implementar medidas,

instrucciones y procedimientos coherentes tendientes a garantizar la seguridad

tanto de los bienes fsicos como lgicos.

Definicin de Poltica

Es importante que demos a entender desde el comienzo el trmino poltica, puesto

que es un trmino muy utilizado en seguridad informtica, algunas veces usado

correctamente y otras veces no. La pregunta que tendramos que hacernos es: Qu

entendemos cuando decimos poltica, estndar, mejor prctica, gua y

procedimiento? Daremos una breve explicacin de cada uno de los trminos y de una

manera jerrquica.

95

Poltica

Declaracin general de principios que presenta la posicin de la

administracin para un rea de control definida. Las polticas se elaboran con

el fin de que tengan aplicacin a largo plazo y guen el desarrollo de reglas y

criterios ms especficos que aborden situaciones concretas. Las polticas son

desplegadas y soportadas por estndares, mejores prcticas, procedimientos y

guas.

Las polticas deben ser pocas, deben ser apoyadas y aprobadas por las

directivas de la organizacin y deben ofrecerle direccionamiento completo a

un conjunto importante de departamentos.

Por definicin, las polticas son obligatorias y la incapacidad o imposibilidad

para cumplir una poltica exige que se apruebe una excepcin.

Estndar

Regla que especifica una accin o respuesta que se debe seguir a un sistema

dado. Los estndares son orientaciones obligatorias que buscan hacer cumplir

las polticas. Los estndares sirven como especificaciones para la

implementacin de las polticas, son diseadas para promover la

implementacin de las polticas de alto nivel de la organizacin antes de crear

nuevas polticas.

Mejor Prctica

Es una regla de seguridad especfica a una plataforma que es aceptada a

travs de la industria al proporcionar el enfoque a una implementacin de

seguridad concreta.

96

Las mejores prcticas son establecidas para asegurar que las caractersticas de

seguridad de sistemas utilizados con regularidad estn configurados y

administrados de manera uniforme, garantizando un nivel consistente de

seguridad a travs de la organizacin.

Gua

Una gua es una declaracin general utilizada para recomendar o sugerir un

enfoque para implementar polticas, estndares y buenas prcticas.

Las guas son esencialmente recomendaciones que deben considerarse al

implementar la seguridad. Aunque no son obligatorias, sern seguidas a

menos que existan argumentos documentados y aprobados para no hacerlo.

Procedimiento

Los procedimientos definen especficamente cmo las polticas, estndares,

mejores prcticas y guas sern implementados en una situacin dada. Los

procedimientos son dependientes de la tecnologa o de los procesos y se

refieren a plataformas, aplicaciones o procesos especficos. Son utilizados

para delinear los pasos que deben ser seguidos por un departamento para

implementar la seguridad relacionada a dicho proceso o sistema especfico.

Generalmente los procedimientos son desarrollados, implementados y

supervisados por el dueo del proceso o del sistema.

Los procedimientos seguirn las polticas de la organizacin, los estndares,

las mejores prcticas y las guas tan cerca como les sea posible y a la vez se

ajustarn a los requerimientos procedimentales o tcnicos establecidos dentro

de la organizacin donde ellos se aplican.

97

Figura 3.1 Esquema jerrquico en el manejo de los trminos

Un ejemplo de los requerimientos de seguridad interrelacionados, sera:

1. En el nivel ms alto, se puede elaborar una poltica para toda la

organizacin que obligue a garantizar seguridad en el correo electrnico

cuyo contenido sea informacin confidencial.

2. Esta poltica podra ser soportada por varios estndares, incluyendo por

ejemplo, que los mensajes de este tipo sean enviados utilizando algn

sistema de criptografa aprobado por la organizacin y que sean borrados de

manera segura despus de su envo.

3. Una mejor prctica de este ejemplo podra ser relacionada sobre la manera

de configurar el correo sobre un tipo especfico de sistema, ya sea este

Windows, Linux, Solaris, etc., con el fin de garantizar el cumplimiento de la

poltica y del estndar.

4. Los procedimientos podran especificar requerimientos para que la poltica

y los estndares que la soportan, sean aplicados en un departamento

especfico, por ejemplo el departamento de Sistemas Informticos.

5. Finalmente, las guas podran incluir informacin sobre tcnicas,

configuraciones y secuencias de comandos recomendadas que deben seguir

los usuarios para asegurar la informacin confidencial enviada y recibida a

travs del servicio de correo electrnico.

98

Elementos claves de una poltica

Para resolver las necesidades de una organizacin, una buena poltica debe:

Ser fcil de entender. A menudo, las polticas, los estndares y los

procedimientos son escritos por sujetos expertos en el tema y los presentan

para su uso de manera general. Este material comnmente se escribe en un

nivel universitario cuando el nivel medio de lectura y de comprensin en el

lugar de trabajo es el de un nivel de secundaria.

Ser aplicable. Al crear la poltica, el escritor puede investigar otras

organizaciones y copiar la documentacin de stas. Lo que realmente se debe

hacer es asegurarse de que lo que se escribe va de acuerdo a las necesidades

de su organizacin.

Que se pueda hacer. La organizacin y sus empleados todava pueden

encontrar objetivos de negocios si la poltica se implementa? Muchas

organizaciones han escrito la ltima poltica de seguridad, slo para averiguar

que era tan restrictiva que la misin de la organizacin se puso en riesgo.

Que sea ejecutable. No escribir una poltica contraproducente como El uso

de el telfono provisto por la compaa slo es para llamadas del negocio.

Para muchas organizaciones, sta puede ser de hecho la poltica, pero casi

todo telfono se usa a diario para llamadas personales. Lo que podra hacer

una mejor poltica es decir Los telfonos provistos por la compaa son para

ser usados para funciones aprobadas por la administracin. Esto abre alguna

latitud y todava satisface la necesidad comercial.

Que se pueda aplicar en fases. Puede ser necesario permitir a la organizacin

leer y digerir la poltica antes de que tome efecto. Muchas organizaciones

publican una poltica y entonces exigen a las unidades comerciales someter un

plan de cumplimiento dentro de un nmero especfico de das despus de la

publicacin. Esto proporciona a los gerentes de las unidades comerciales un

99

perodo de tiempo para revisar la poltica, determinar donde su organizacin

podra ser deficiente, y entonces someter a un itinerario para su cumplimiento.

Estas cartas de cumplimiento normalmente se mantienen en un archivo y se

hacen disponibles al personal de la auditoria.

Ser proactiva. Estado de lo que debe ser hecho: no entrar en la va de hacer

declaraciones como Usted no debe! Intente declarar lo que puede hacerse y

lo que se espera de los empleados.

Evitar absolutos. Nunca diga nunca. Sea diplomtico y entienda la manera

polticamente correcta de decir las cosas. Al discutir las sanciones para el

incumplimiento, alguna organizacin ha declarado que "empleados que violan

esta poltica estarn sujetos a las sanciones disciplinarias e incluso el despido

sin aviso previo", cuando la poltica pudiera decir algo como, "Empleados

encontrados en el incumplimiento de esta poltica, sern juzgados por la

violacin de los Estndares de Conducta del Empleado. Este ltimo usa un

acercamiento ms amable.

Que encuentre los objetivos del negocio. Los profesionales de seguridad

deben aprender que los controles deben llevar a la organizacin a un nivel

aceptable de riesgo. Cien por ciento de seguridad es cero por ciento de

productividad. Siempre que los controles o polticas impactan los objetivos

comerciales o misin o la organizacin, entonces los controles y poltica

perdern. Trabaje para entender que la poltica existe para apoyar el negocio,

no lo contrario.

Etapas en el desarrollo de una poltica

Dentro del desarrollo de una poltica de seguridad existen 11 etapas que se tienen que

seguir durante su ciclo de vida, estas etapas pueden ser agrupadas en 4 fases:

Fase de Desarrollo.- durante esta fase, la poltica es creada, revisada y

aprobada.

100

Fase de Implementacin.- en esta fase la poltica es comunicada y acatada, o

en el peor de los casos, no cumplida por alguna excepcin.

Fase de Mantenimiento.- Aqu los usuarios deben ser concientes de la

importancia de la poltica, su cumplimiento debes ser monitoreado, se debe

garantizar su cumplimiento y se l debe dar mantenimiento (actualizacin).

Fase de Eliminacin.- La poltica se retira cuando ya no se la necesita ms.

Figura 3.2 Fases en el ciclo de vida de una Poltica de Seguridad

Estas fases se deben cumplir de manera obligatoria durante el ciclo de vida de una

poltica de seguridad.

Fase de Desarrollo Creacin

Planificacin, investigacin, documentacin y coordinacin de la poltica

La creacin de una poltica es la funcin ms fcil de entender en el ciclo de

vida de desarrollo de una poltica de seguridad. La creacin de una poltica

implica identificar por qu se necesita la poltica (requerimientos legales,

regulaciones tcnicas u operacionales); determinar el alcance y la

aplicabilidad de la poltica, los roles y las responsabilidades inherentes a la

aplicacin de la poltica y garantizar la factibilidad de su implementacin.

101

La creacin de una poltica tambin incluye la investigacin para determinar

los requerimientos organizacionales para desarrollar las polticas (qu

autoridades deben aprobarla, con quin se debe coordinar el desarrollo y los

estndares de formato de redaccin a seguir) y la investigacin de las mejores

prcticas en la vida real para su aplicabilidad a las necesidades

organizacionales actuales.

De esta etapa se tendr como resultado la documentacin formal de la poltica

de acuerdo con los procedimientos y estndares de la organizacin.

Fase de Desarrollo Revisin

Evaluacin independiente de la poltica

Una vez que la documentacin de la poltica ha sido creada e iniciada la

coordinacin, sta debe ser presentada y remitida a un individuo o grupo

independiente para su evaluacin antes de que pueda ser aprobada, ya se a de

manera formal o informal, exponiendo cualquier punto que pueda ser

relevante para la revisin, explicando su objetivo, el contexto y los beneficios

potenciales de la poltica y por qu esta es necesaria.

Los beneficios de que la poltica sea revisada independientemente pueden ser:

Aumento de credibilidad de la poltica gracias a la informacin

recibida de diferentes especialistas del grupo de revisin.

Apoyo ms amplio para las polticas a travs de un incremento en el

nmero de involucrados.

Como parte de retroalimentacin, es necesario que el creador de las polticas

recopile los comentarios y recomendaciones para poder realizar los cambios,

efectuar ajustes y las revisiones necesarias en la poltica para obtener una

versin final lista para su aprobacin.

102

Fase de Desarrollo Aprobacin

Obtener la aprobacin de las polticas por parte de la directiva

El objetivo de esta etapa es obtener el apoyo administrativo de la

organizacin, a travs de la firma de una persona que sea autoridad dentro de

la entidad.

La aprobacin permite iniciar la implementacin de la poltica. Requiere que

el creador de la poltica haga una seleccin de la autoridad de aprobacin, que

coordine con dicho funcionario, presente las recomendaciones emitidas

durante la etapa de revisin y haga el esfuerzo para que sea aceptada por la

administracin.

Puede ocurrir una aprobacin temporal por incertidumbre de la autoridad de

aprobacin.

Fase de Implementacin Comunicacin

Difundir la poltica

Una vez que la poltica haya sido aprobada de manera formal, se procede a

difundirla a todos los miembros de la organizacin o a quienes sean afectados

directamente por la poltica.

La etapa de comunicacin implica determinar el alcance y el mtodo inicial

de distribucin de la poltica, teniendo en cuenta factores como: ubicacin

geogrfica, idioma, cultura y lnea de mando que ser utilizada para la

comunicacin de la poltica.

Esta etapa tiene que ser planificada para poder determinar los recursos

necesarios y el enfoque que debe ser seguido para mejorar la visibilidad y el

entendimiento de la poltica.

103

Fase de Implementacin Cumplimiento

Implementar la poltica

Dentro de esta etapa se incluyen actividades que se relacionan con la

ejecucin de la poltica, lo que implica trabajar con otras personas de la

organizacin para interpretar cul es la mejor manera de implementar la

poltica en diversas situaciones y departamentos.

La etapa de cumplimiento tiene que asegurar que la poltica sea entendida por

aquellas personas que requieren implementarla, monitorearla, hacerle

seguimiento, reportar regularmente su cumplimiento y medir el impacto de la

poltica en las operaciones diarias.

Una de las actividades a realizar es la elaboracin de informes para la

administracin, reportando el estado de la implementacin de la poltica.

Fase de Implementacin Excepciones

Gestionar las situaciones donde la implementacin de la poltica no es

posible

No todas las polticas pueden ser cumplidas de la manera en que se pens al

comienzo, ya sea por falta de personal, problemas de coordinacin, etc.

Solamente, cuando los casos lo ameriten, es probable que se requieran

excepciones a la poltica para permitir a ciertas personas o departamentos el

no cumplimiento de la misma.

Se deber establecer un proceso para garantizar que las solicitudes de

excepciones sean: registradas, seguidas, evaluadas, enviadas para su

aprobacin o desaprobacin, documentadas y vigiladas en el periodo de

tiempo establecido para dicha excepcin. Este proceso tambin debe permitir

104

excepciones permanentes a la poltica, al igual que la no aplicacin temporal

por circunstancias de corta duracin.

Fase de Mantenimiento Concienciacin

Garantiza la concienciacin continuad de la poltica

La etapa de concienciacin comprende esfuerzos continuos que tienen que

realizarse para garantizar que las personas estn concientes de la poltica y la

estn cumpliendo. Esto se hace al tener definidas las necesidades de los

diversos grupos de la organizacin en relacin con la adhesin de la poltica.

Se determinarn los mtodos de concienciacin ms efectivos para cada

grupo, como por ejemplo: reuniones informativas, cursos de entrenamiento,

correos electrnicos, etc., y el desarrollo y difusin de material de

concienciacin: afiches, circulares, presentaciones, etc.

Dentro de esta etapa se trata de integrar el cumplimiento de la poltica y

retroalimentacin sobre el control realizado para su cumplimiento. La tarea

final es medir la concienciacin de los miembros de la organizacin con la

poltica y ajustar los esfuerzos de acuerdo con los resultados de las

actividades medidas.

Fase de Mantenimiento Monitoreo

Seguimiento y reporte del cumplimiento de la poltica

La etapa de monitoreo es realizada para seguir y reportar la efectividad de los

esfuerzos en el cumplimiento de la poltica. Esta informacin se obtiene de la

observacin de los empleados y personal administrativo, mediante

evaluaciones, revisiones, inspecciones y de las actividades realizadas en

respuesta a los incidentes.

105

Dentro de esta etapa se incluyen actividades continuas para monitorear y

verificar el cumplimiento o no de la poltica a travs de mtodos formales o

informales y el reporte a las autoridades apropiadas.

Fase de Mantenimiento Garanta de cumplimiento

Afrontar las contravenciones de la poltica

En esta etapa se incluyen las respuestas de la administracin a actos u

omisiones que tengan como resultado contravenciones de la poltica, con la

finalidad de prevenir que sigan ocurriendo. Esto significa que una vez que

una contravencin sea identificada, la accin correctiva debe ser determinada

y aplicada a los procesos (revisin del proceso y mejoramiento), a la

tecnologa (actualizacin) y a las personas (accin disciplinaria) involucrados

en la contravencin, con el fin de reducir a posibilidad de que vuelva a

ocurrir.

Se recomienda incluir informacin sobre las acciones correctivas de forma

adelantada, para garantizar el cumplimiento en la etapa de concienciacin.

Fase de Mantenimiento Mantenimiento

Asegurar que la poltica est actualizada

La etapa de mantenimiento est relacionada con el proceso de garantizar la

vigencia y la integridad de la poltica. Esto significa hacer seguimiento a las

tendencias de cambios (en la tecnologa, en los procesos, en las personas, en

la organizacin, en el enfoque del negocio, etc.) que puede afectar la poltica;

documentndolos en la poltica y registrando las actividades de cambio.

106

Esta etapa tambin garantiza la disponibilidad continuada de la poltica para

todas las partes afectadas por ella, al igual que el mantenimiento de la

integridad de la poltica a travs de un control de versiones efectivo.

Cuando se requieran cambios a la poltica, las etapas realizadas antes, deben

ser revistas, muy en particular las etapas de revisin, aprobacin,

comunicacin y garanta de cumplimiento.

Fase de Mantenimiento Retiro

Prescindir de la poltica cuando no se la necesite ms

Despus que la poltica ha cumplido con su finalidad y ya no es necesaria,

entonces debe ser retirada, por ejemplo en el caso de que la empresa cambi

de tecnologa a la cual se aplicaba dicha poltica, o se cre una nueva poltica

que reemplaz a una anterior.

Esta etapa corresponde a la fase de eliminacin del ciclo de vida de la

poltica, adems que es la etapa final del ciclo. Esta funcin implica retirar

una poltica superflua (innecesaria o sobrante) del inventario de polticas

activas para evitar confusiones, archivarla para futuras referencias y

documentar la informacin sobre la decisin de retirar la poltica, es decir, la

justificacin, quin la autoriz, la fecha, etc.

Como se dijo al inicio de esta seccin, estas 11 etapas deben seguirse durante el ciclo

de vida de una poltica especfica de manera obligatoria, incluso algunas de ellas

deben ser ejecutadas de manera cclica, en particular las etapas de mantenimiento,

concienciacin, monitoreo y garanta de cumplimiento.

107

Prcticas recomendadas para escribir una poltica

Sin importar que una poltica se presente formal o informalmente, sta debe incluir

12 tpicos:

1. La declaracin de la poltica (cul es la posicin de la administracin o

qu es lo que se desea regular).

2. Nombre y cargo de quien autoriza o aprueba la poltica.

3. Nombre del departamento, del grupo o de la persona que es el autor o el

proponente de la poltica.

4. Especificar a quin va dirigida la poltica, es decir, quien la debe acatar

y quin es el responsable de garantizar el cumplimiento.

5. Indicadores para saber si se cumple o no la poltica.

6. Referencias a otras polticas y regulaciones en las cuales se soporta o

con cuales tiene relacin.

7. Enunciar el proceso para solicitar excepciones.

8. Describir los pasos para solicitar cambios o actualizaciones a la poltica.

9. Explicar qu acciones se seguirn en caso de contravenir la poltica.

10. Fecha a partir de la cual tiene vigencia la poltica.

11. Fecha cuando se revisar la conveniencia y la obsolescencia de la

poltica.

12. Incluir la direccin del correo electrnico, la pgina Web (si es que la

posee) y el telfono de la o las personas que se pueden contactar en caso

de preguntas o sugerencias.

Otras prcticas que se recomiendan seguir, son:

1 Uso de lenguaje sencillo, evitar lenguaje tcnico hasta donde sea

posibile.

2 Escribir la poltica como si se fuera a utilizar siempre.

3 Escribir la poltica de tal forma que pueda leerlo cualquier miembro de

la organizacin.

108

4 Se debe evitar describir tcnicas o mtodos particulares que definan una

sola forma de hacer las cosas.

5 Cuando se requiera, hacer referencia explcita y clara a otros

departamentos de la organizacin.

6 Seguir un formato de presentacin establecido por la organizacin (si es

que la tiene).

Aspectos importantes para definir responsabilidades en el desarrollo

de polticas

En muchas ocasiones se asume que el rea de Seguridad Informtica ya sea un

grupo o un individuo sea la encargada de adelantar la mayora de las etapas en el

ciclo de vida de una poltica y que tambin acte como el proponente para la mayora

de las polticas relacionadas con la proteccin de los activos informticos.

Por diseo, el rea de Seguridad Informtica tiene la responsabilidad a largo plazo y

debe ejecutar las tareas diarias para asegurar los activos de la informacin y por

tanto, debe ser el dueo y debe ejercer el control centralizado sobre las polticas,

estndares, mejores prcticas, procedimientos y guas relacionados con seguridad

informtica.

Pero en ningn caso, el rea de Seguridad Informtica debe ser el proponente de

todas las polticas relacionadas con seguridad, ni tampoco debe realizar todas las

etapas de desarrollo en el ciclo de vida de la poltica. Por ejemplo, los dueos de los

sistemas de informacin deben tener la responsabilidad de establecer los

requerimientos necesarios para implementar las polticas de la organizacin para sus

propios sistemas. Cuando existan requerimientos de seguridad en cierto

departamento que deben cumplir con polticas de nivel superior, su proponente debe

ser el departamento que tiene inters en garantizar la efectividad de dicha poltica.

Aunque el proponente de una poltica tiene una responsabilidad continua sobre el

ciclo de vida completo de la poltica, hay varios factores que influyen sobre la

determinacin y decisin de quin o qu departamento tienen responsabilidad directa

109

para realizar etapas especficas del ciclo de vida de la poltica en una organizacin.

Entre estos factores se incluyen:

Separacin de tareas

El principio de separacin de tareas debe ser aplicado para determinar la

responsabilidad de una etapa en particular, para garantizar que los chequeos y

ajustes necesarios sean aplicados.

Para promover una perspectiva ms amplia y diferente, un directivo o un

grupo que sea independiente del proponente, debe revisar la poltica, y una

directiva superior al proponente, debe encargarse de aprobar la poltica. O,

para disminuir los posibles conflictos de intereses, se deben invitar a grupos u

organizaciones de auditoria, para que stas realicen una evaluacin

independiente del cumplimiento de las polticas para ser consistentes con el

principio de separacin de tareas.

Eficiencia

Por razones de eficiencia, departamentos diferentes al proponente deben tener

alguna responsabilidad para la realizacin de ciertas etapas del ciclo de vida

del desarrollo de una poltica. Por ejemplo, la difusin y la comunicacin de

la poltica, sera mejor realizada si se encomendara al departamento

encargado de estas funciones dentro de la organizacin, por ejemplo: la

Secretara.

Por otra parte, los esfuerzos de concienciacin seran asignados a un

departamento de capacitacin, en este saco sera el Departamento de

Recursos Humanos an cuando ocurrir que el personal de dicho

departamento no est capacitado especficamente para la labor de

concienciacin de la poltica de seguridad . En este ltimo caso, sera mejor

que desarrolle sta tarea el Departamento de Informtica.

110

Alcance del control

Normalmente, el proponente de la poltica slo puede jugar un papel limitado

en el monitoreo y en la garanta del cumplimiento de la poltica debido a que

l no puede estar en todos los sitios en todo momento, donde sta debe ser

implementada.

Los directores de cada departamento, por su ubicacin jerrquica, estn cerca

de las personas (empleados o clientes) a quienes afectan la poltica de

seguridad y por tanto estn en una mejor posicin para monitorear de manera

efectiva y garantizar el cumplimiento de la poltica. Por tanto, deben asumir

la responsabilidad de estas etapas. Estos funcionarios pueden garantizar que

la poltica est siendo seguida y que las contravenciones se manejan de

manera adecuada.

Autoridad

La efectividad de una poltica, a menudo, puede ser juzgada por su visibilidad

y el nfasis que la administracin de la organizacin coloque. La efectividad

de una poltica, en muchos casos, depende de la autoridad en la cual la

poltica se soporta.

Para que una poltica tenga un soporte en toda la organizacin, el directivo

que la aprueba debe tener un reconocido grado de autoridad sobre una gran

parte de la organizacin. En consecuencia, la aceptacin y el cumplimiento de

las polticas de seguridad informtica tienen mayor probabilidad de darse

cuando la autoridad que las aprueba es de nivel superior.

Conocimiento

La ubicacin del proponente en la organizacin puede inducir a deficiencias

en el conocimiento del entorno en el cual la poltica ser implementada,

entorpeciendo su efectividad.

111

El empleo de un comit que realice la evaluacin de polticas puede ofrecer

un entendimiento ms amplio de las operaciones que afectar la poltica. Un

organismo de este tipo puede ayudar a garantizar que la poltica sea escrita

con el fin de promover su aceptacin y su implementacin exitosa y pueda ser

til para prever problemas de implementacin y para evaluar efectivamente

situaciones donde excepciones a la poltica pueden ser justificadas.

De acuerdo con el alcance de la poltica, la labor de evaluacin puede ser

realizada por un comit perteneciente a la organizacin.

Aplicabilidad

Finalmente, a aplicabilidad de la poltica tambin afecta la responsabilidad en

las etapas de desarrollo del ciclo de vida de la poltica. Qu reas de la

organizacin son afectados por la poltica? La poltica se aplica a un solo

departamento, solo a usuarios de una tecnologa en particular o a toda la

organizacin?

Si la aplicabilidad de una poltica est limitada a un solo departamento,

entonces la administracin de dicho departamento debe tener su propia

poltica. Sin embargo, si la poltica es aplicable a toda la organizacin,

entonces un departamento de alto nivel debe asumir la responsabilidad en

relacin con la poltica.

Responsabilidades en el modelo de ciclo de vida de la poltica

Para garantizar que todas las etapas del ciclo de vida de la poltica sean realizadas de

manera apropiada y las responsabilidades para su ejecucin sean asignadas

adecuadamente, la organizacin debe establecer un marco de referencia para facilitar

el entendimiento, promover la aplicacin consistente, establecer una estructura

112

jerrquica para soportar mutuamente los distintos niveles de polticas, y acomodar

efectivamente los frecuentes cambios tecnolgicos y organizacionales.

1

1

3

E

T

A

P

A

P

O

L

T

I

C

A

S

E

S

T

N

D

A

R

E

S

Y

B

U

E

N

A

S

P

R

C

T

I

C

A

S

G

U

A

S

P

R

O

C

E

D

I

M

I

E

N

T

O

S

C

r

e

a

c

i

n

D

e

p

a

r

t

a

m

e

n

t

o

d

e

I

n

f

o

r

m

t

i

c

a

D

e

p

a

r

t

a

m

e

n

t

o

d

e

I

n

f

o

r

m

t

i

c

a

,

i

n

g

e

n

i

e

r

o

s

c

o

n

c

o

n

o

c

i

m

i

e

n

t

o

e

n

e

l

r

e

a

D

e

p

a

r

t

a

m

e

n

t

o

d

e

I

n

f

o

r

m

t

i

c

a

,

i

n

g

e

n

i

e

r

o

s

c

o

n

c

o

n

o

c

i

m

i

e

n

t

o

e

n

e

l

r

e

a

D

e

p

a

r

t

a

m

e

n

t

o

q

u

e

l

o

s

p

r

o

p

o

n

e

R

e

v

i

s

i

n

C

o

m

i

t

d

e

e

v

a

l

u

a

c

i

n

d

e

p

o

l

t

i

c

a

s

C

o

m

i

t

d

e

e

v

a

l

u

a

c

i

n

d

e

p

o

l

t

i

c

a

s

C

o

m

i

t

d

e

e

v

a

l

u

a

c

i

n

d

e

p

o

l

t

i

c

a

s

r

e

a

d

e

S

e

g

u

r

i

d

a

d

I

n

f

o

r

m

t

i

c

a

y

d

i

r

e

c

t

o

r

d

e

d

e

p

a

r

t

a

m

e

n

t

o

A

p

r

o

b

a

c

i

n

G

e

r

e

n

t

e

G

e

r

e

n

t

e

G

e

r

e

n

t

e

D

i

r

e

c

t

i

v

o

d

e

l

r

e

a

C

o

m

u

n

i

c

a

c

i

n

S

e

c

r

e

t

a

r

a

S

e

c

r

e

t

a

r

a

S

e

c

r

e

t

a

r

a

D

e

p

a

r

t

a

m

e

n

t

o

q

u

e

l

o

s

p

r

o

p

o

n

e

C

u

m

p

l

i

m

i

e

n

t

o

E

m

p

l

e

a

d

o

s

y

p

e

r

s

o

n

a

l

a

d

m

i

n

i

s

t

r

a

t

i

v

o

E

m

p

l

e

a

d

o

s

y

p

e

r

s

o

n

a

l

a

d

m

i

n

i

s

t

r

a

t

i

v

o

E

m

p

l

e

a

d

o

s

y

p

e

r

s

o

n

a

l

a

d

m

i

n

i

s

t

r

a

t

i

v

o

E

m

p

l

e

a

d

o

s

y

p

e

r

s

o

n

a

l

a

d

m

i

n

i

s

t

r

a

t

i

v

o

E

x

c

e

p

c

i

o

n

e

s

C

o

m

i

t

d

e

e

v

a

l

u

a

c

i

n

d

e

p

o

l

t

i

c

a

s

C

o

m

i

t

d

e

e

v

a

l

u

a

c

i

n

d

e

p

o

l

t

i

c

a

s

N

o

a

p

l

i

c

a

D

i

r

e

c

t

i

v

o

d

e

l

r

e

a

C

o

n

c

i

e

n

c

i

a

c

i

r

e

a

d

e

S

e

g

u

r

i

d

a

d

I

n

f

o

r

m

t

i

c

a

y

D

e

p

a

r

t

a

m

e

n

t

o

d

e

R

e

c

u

r

s

o

s

H

u

m

a

n

o

s

r

e

a

d

e

S

e

g

u

r

i

d

a

d

I

n

f

o

r

m

t

i

c

a

y

D

e

p

a

r

t

a

m

e

n

t

o

d

e

R

e

c

u

r

s

o

s

H

u

m

a

n

o

s

r

e

a

d

e

S

e

g

u

r

i

d

a

d

I

n

f

o

r

m

t

i

c

a

y

D

e

p

a

r

t

a

m

e

n

t

o

d

e

R

e

c

u

r

s

o

s

H

u

m

a

n

o

s

J

e

f

e

d

e

d

e

p

a

r

t

a

m

e

n

t

o

M

o

n

i

t

o

r

e

o

F

u

n

c

i

o

n

a

r

i

o

s

c

o

n

r

e

s

p

o

n

s

a

b

i

l

i

d

a

d

e

s

d

e

s

u

p

e

r

v

i

s

i

n

,

r

e

a

d

e

S

e

g

u

r

i

d

a

d

I

n

f

o

r

m

t

i

c

a

y

g

r

u

p

o

s

d

e

a

u

d

i

t

o

r

i

a

F

u

n

c

i

o

n

a

r

i

o

s

c

o

n

r

e

s

p

o

n

s

a

b

i

l

i

d

a

d

e

s

d

e

s

u

p

e

r

v

i

s

i

n

,

r

e

a

d

e

S

e

g

u

r

i

d

a

d

I

n

f

o

r

m

t

i

c

a

y

g

r

u

p

o

s

d

e

a

u

d

i

t

o

r

i

a

F

u

n

c

i

o

n

a

r

i

o

s

c

o

n

r

e

s

p

o

n

s

a

b

i

l

i

d

a

d

e

s

d

e

s

u

p

e

r

v

i

s

i

n

,

r

e

a

d

e

S

e

g

u

r

i

d

a

d

I

n

f

o

r

m

t

i

c

a

y

g

r

u

p

o

s

d

e

a

u

d

i

t

o

r

i

a

F

u

n

c

i

o

n

a

r

i

o

s

c

o

n

r

e

s

p

o

n

s

a

b

i

l

i

d

a

d

e

s

d

e

s

u

p

e

r

v

i

s

i

n

y

p

e

r

s

o

n

a

s

a

s

i

g

n

a

d

a

s

d

e

n

t

r

o

d

e

l

d

e

p

a

r

t

a

m

e

n

t

o

,

r

e

a

d

e

S

e

g

u

r

i

d

a

d

I

n

f

o

r

m

t

i

c

a

y

g

r

u

p

o

s

d

e

a

u

d

i

t

o

r

i

a

G

a

r

a

n

t

i

z

a

r

c

u

m

p

l

i

m

i

e

n

t

o

F

u

n

c

i

o

n

a

r

i

o

s

c

o

n

r

e

s

p

o

n

s

a

b

i

l

i

d

a

d

e

s

d

e

s

u

p

e

r

v

i

s

i

n

F

u

n

c

i

o

n

a

r

i

o

s

c

o

n

r

e

s

p

o

n

s

a

b

i

l

i

d

a

d

e

s

d

e

s

u

p

e

r

v

i

s

i

n

N

o

a

p

l

i

c

a

F

u

n

c

i

o

n

a

r

i

o

s

c

o

n

r

e

s

p

o

n

s

a

b

i

l

i

d

a

d

e

s

d

e

s

u

p

e

r

v

i

s

i

n

a

s

i

g

n

a

d

o

s

e

n

e

l

d

e

p

a

r

t

a

m

e

n

t

o

M

a

n

t

e

n

i

m

i

e

n

t

o

D

e

p

a

r

t

a

m

e

n

t

o

d

e

I

n

f

o

r

m

t

i

c

a

D

e

p

a

r

t

a

m

e

n

t

o

d

e

I

n

f

o

r

m

t

i

c

a

D

e

p

a

r

t

a

m

e

n

t

o

d

e

I

n

f

o

r

m

t

i

c

a

D

e

p

a

r

t

a

m

e

n

t

o

q

u

e

l

o

s

p

r

o

p

o

n

e

R

e

t

i

r

o

D

e

p

a

r

t

a

m

e

n

t

o

d

e

I

n

f

o

r

m

t

i

c

a

D

e

p

a

r

t

a

m

e

n

t

o

d

e

I

n

f

o

r

m

t

i

c

a

D

e

p

a

r

t

a

m

e

n

t

o

d

e

I

n

f

o

r

m

t

i

c

a

D

e

p

a

r

t

a

m

e

n

t

o

q

u

e

l

o

s

p

r

o

p

o

n

e

M

o

d

e

l

o

d

e

r

e

s

p

o

n

s

a

b

i

l

i

d

a

d

p

o

r

e

t

a

p

a

p

a

r

a

c

a

d

a

t

i

p

o

d

e

p

o

l

t

i

c

a

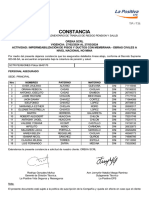

114

El cuadro anterior proporciona una orientacin para asignar responsabilidades a cada

etapa de desarrollo de una poltica de acuerdo al nivel de requerimiento. En general,

este modelo propone que la responsabilidad para las etapas relacionadas con las

polticas, estndares, mejores prcticas y guas seas similares en muchos aspectos.

El rea de Seguridad Informtica debe servir como proponente para la mayora de

polticas, estndares, mejores prcticas y guas relacionadas con la seguridad de los

recursos de informacin de la organizacin, en colaboracin con profesionales que

tengan conocimientos en el rea tcnica especfica.

Dentro de sus posibilidades, el rea de Seguridad Informtica debe realizar las

etapas de creacin, concienciacin, mantenimiento y retiro para las polticas de

seguridad de cada nivel. Sin embargo, hay excepciones a este principio general, por

ejemplo: aun cuando tiene un impacto importante sobre la seguridad informtica, es

ms eficiente que el Departamento de Recursos Humanos sea quien proponga las

polticas y los estndares relacionados con seguridad informtica para contratar

nuevo empleados.

Las responsabilidades para las etapas relacionadas con el desarrollo de

procedimientos de seguridad son diferentes de las propuestas para las polticas,

estndares, mejores prcticas y guas. El cuadro anterior muestra que los

proponentes para los procedimientos estn por fuera del rea de Seguridad

Informtica (un enfoque descentralizado), basados en la aplicabilidad limitada de

dichos procedimientos a cierto departamento. Aunque los procedimientos se crean e

implementan de manera descentralizada (en varias etapas), estos deben ser

consistentes con las polticas de seguridad de mayor nivel; por tanto deben ser

revisados por el rea de Seguridad Informtica de la organizacin al igual que por el

funcionario superior del departamento. Adicionalmente, el Departamento de

Seguridad y los grupos de auditoria deben ofrecer retroalimentacin al proponente

sobre el cumplimiento de los procedimientos cuando se estn conduciendo revisiones

y auditorias.

La asignacin de responsabilidades mostrada en el cuadro anterior se entiende mejor

si se explora el modelo propuesto de acuerdo con las etapas del ciclo de vida:

115

Creacin. En la mayora de las organizaciones rea de Seguridad Informtica

debe servir como proponente de todas las polticas relacionadas con seguridad

que engloban toda la organizacin y debe ser la responsable para crear estas

polticas, estndares, mejores prcticas y guas. Con el fin de garantizar la

pertinencia de las polticas, es recomendable que en la organizacin estas

polticas sean elaboradas en conjunto con los profesionales conocedores del

rea tcnica especfica. Sin embargo, las actividades necesarias, para

implementar guas y requerimientos de alto nivel deben ser realizadas por

cada departamento proponente para la cual los procedimientos aplicarn ya

que son especficos a la estructura y a la operacin del departamento

especfico.

Revisin. El establecimiento de un comit de evaluacin de polticas

proporciona un foro de amplio espectro para revisar y evaluar la viabilidad de

polticas, estndares, mejores prcticas y guas que afectan a toda la

organizacin. La responsabilidad del comit de evaluacin es garantizar que

las POLTICAS, ESTNDARES, mejores prcticas y guas estn bien

redactadas, sean comprensibles, estn coordinadas y sean viables en trminos

de las personas, procesos y tecnologas que afecta. Debido al volumen y el

nmero de departamentos involucrados, es muy probable que un comit

central de evaluacin de polticas no pueda revisar todos los procedimientos

desarrollados por todos los departamentos proponentes. Sin embargo, los

procedimientos requieren una revisin similar y el proponente debe buscar un

igual que los revise o disear un proceso de revisin por otros departamentos

o, en ltimo caso, solicitar una revisin por el rea de Seguridad Informtica.

Aprobacin. La diferencia ms importante entre las responsabilidades con las

polticas, con los estndares, con las mejores prcticas o con las guas, es el

nivel de aprobacin requerido para cada uno y el alcance de su

implementacin. Las polticas de seguridad que afectan toda la organizacin

deben ser firmadas por el gerente para garantizar el nivel necesario de nfasis

y visibilidad a estas (quiz el tipo ms importante de polticas). Ya que los

estndares, las mejores prcticas y las guas son diseadas para cumplir una

poltica especfica, estos deben ser aprobados con la firma de un directivo

116

subordinado del gerente, quien tendr la responsabilidad de implementar la

poltica. El director de informtica, normalmente, ser el responsable de

aprobar este tipo de polticas. Igualmente, los procedimientos de seguridad

deben ser aprobados por la directiva que tiene la responsabilidad

administrativa directa del departamento para el cual aplican dichos

procedimientos.

Comunicacin. La Secretara debera asumir la responsabilidad de la etapa de

comunicacin de las polticas que aplican a toda la organizacin. Cuando sea

una poltica que no cubra toda la entidad, el proponente debe asumir la

responsabilidad de comunicar los procedimientos de seguridad, pero hasta

donde sea posible debe buscar el apoyo de la Secretara.

Cumplimiento. Los mandos medios y empleados para quienes las polticas de

seguridad son aplicables son los principales jugadores en la implementacin y

garanta inicial del cumplimiento de polticas que hayan sido publicadas

recientemente. En el caso de las polticas, estndares, mejores prcticas y

guas que afectan a toda la organizacin, esta responsabilidad se extiende a

todos los funcionarios con responsabilidades de supervisin, empleados, y

personal administrativo a quien aplique. En relacin con los procedimientos

de seguridad, esta responsabilidad estar limitada a los jefes y a los empleados

del departamento donde apliquen los procedimientos.

Excepciones. En todos los niveles de una organizacin, habr situaciones

potenciales que impedirn el cumplimiento total de una poltica. Es importante

que el proponente de la poltica o un individuo o grupo con una autoridad

igual o superior revise las excepciones. El comit de evaluacin de polticas

puede ser efectivo en investigar las solicitudes de excepciones recibidas de los

departamentos que no pueden cumplir con polticas, estndares, y mejores

prcticas. Ya que las guas son, por definicin, recomendaciones o

sugerencias y no son obligatorias; solicitudes formales de excepcin en su

aplicacin no son necesarias (aunque es recomendable que existan argumentos

documentados y aprobados para no seguirlas). En el caso de los

117

procedimientos de seguridad, el directivo que aprob el procedimiento debe

tambin servir como autoridad para aprobar las excepciones relacionadas.

Concienciacin. Para la mayora de organizaciones, el rea de Seguridad

Informtica est idealmente ubicada para administrar la etapa de

concienciacin en seguridad y debe por tanto tener la responsabilidad de esta

etapa en el caso de las polticas, estndares, mejores prcticas y guas que

afectan a toda la organizacin. Sin embargo, el equipo de seguridad

informtica debe realizar esta etapa en coordinacin con el departamento de

Recursos Humanos (capacitacin) de la organizacin para garantizar unidad

en el esfuerzo y en el ptimo uso de los recursos. El directivo o jefe de

departamento proponente de los procedimientos debe responsabilizarse para

concienciar a los empleados de los procedimientos de seguridad que estn a su

cargo. Dentro de lo posible, esto debe ser realizado con el consejo y la

asistencia del rea de Seguridad Informtica.

Monitoreo. La responsabilidad para monitorear el cumplimiento de las

polticas, estndares, mejores prcticas y guas que son aplicables a toda la

organizacin es compartida entre los empleados, directivos, jefes

departamentales, grupos de auditoria y el rea de Seguridad Informtica.

Cada empleado que est sujeto a los requerimientos de seguridad debe ayudar

en el monitoreo del cumplimiento reportando las desviaciones que observe.

Aunque no deberan estar involucrados en la garanta de cumplimiento de las

polticas, el rea de Seguridad Informtica y los grupos de auditoria pueden

jugar un papel importante en el cumplimiento del monitoreo. Incluye el

cumplimiento del monitoreo de procedimientos propios de departamentos

mediante reportes de las contravenciones dirigidos al proponente con el fin de

que se adelante la accin apropiada.

Garanta de cumplimiento. La responsabilidad de garantizar el

cumplimiento de los requerimientos de seguridad est en los funcionarios con

responsabilidades de supervisin sobre los empleados afectados por la

poltica. Por supuesto, esto no aplica para las guas, que por diseo no son

obligatorias. Los jefes responsables de los departamentos en las cuales se

118

aplican los procedimientos de seguridad son los garantes de su cumplimiento.

La regla general es que cada persona que tenga autoridad para supervisar a

otras personas debe ser el funcionario que garantice el cumplimiento de la

poltica de seguridad. Por tanto, en ningn caso el rea de Seguridad

Informtica ni los grupos de auditoria deben asignrsele autoridad en lugar

de o en adicin a el jefe. Aunque el rea de Seguridad Informtica no

debe estar involucrado directamente en las acciones de garanta de

cumplimiento, es importante que est enterada, para reportar las acciones

correctivas de tal forma que esta informacin pueda ser integrada en los

esfuerzos de la etapa de concienciacin.

Mantenimiento. Debido a su responsabilidad en el programa de seguridad

informtica de la organizacin, el rea de Seguridad Informtica es la que

mejor est posicionada para dar seguimiento a las polticas, estndares,

mejores prcticas y guas que tengan aplicabilidad en toda la organizacin

para garantizar que estn actualizadas y disponibles a todos los afectados. En

los niveles inferiores de la organizacin, el departamento proponente, como

dueo de los procedimientos de seguridad, debe realizar el mantenimiento de

los procedimientos que ellos desarrollaron.

Retiro. Cuando una poltica, estndar, mejor prctica o gua no se necesita

ms, debe ser retirada. El proponente del requerimiento debe tener la

responsabilidad de retirarlo. Normalmente el equipo de seguridad informtica

realizar esta funcin con las polticas de seguridad que afectan toda la

organizacin, en tanto el departamento que es el dueo de los procedimientos

de seguridad debe tener la responsabilidad de retirar el procedimiento.

119

Creacin de Polticas de Seguridad

Polticas de seguridad para ambientes fsicos

1

Para un mejor entendimiento de estas polticas, subdividiremos las reas fsicas en

reas de impacto, en otras palabras, en donde puede surgir un problema de seguridad,

las reas se conformarn de la siguiente manera:

El edificio

El entorno fsico del hardware

El edificio

El estudio del edificio donde se encuentra ubicado el hardware y los dispositivos que

han de soportar nuestras aplicaciones es el primer paso en cualquier estudio de

seguridad fsica, y tambin suele ser el ms problemtico, puesto que nos

encontramos con un entorno ya construido, no modificable y que suele tener un uso

compartido por nuestros sistemas hardware y otro tipo de sistemas. Se intentar

siempre resaltar todos los fallos de seguridad que se puedan encontrar, y se tendr en

cuenta si estos son subsanables o inherentes a la estructura del edificio. En cualquier

caso se realizar un informe de las posibilidades de modificacin para subsanar fallos

y de las precauciones que sea posible tomar para minimizar los riesgos de seguridad

fsica cuando no sea posible subsanarlos.

Los suministros de energa del edificio

El primero de los puntos que debemos observar al realizar el estudio del edificio es el

suministro de energa. Debemos centrarnos en los sistemas de suministro de energa

1

LPEZ HERNNDEZ, Jos Mara. Seguridad Fsica COMO. S/L. S/F.

120

que puedan afectar a los sistemas que queremos proteger, dejando de lado otras

consideraciones como la disponibilidad de servicios para el personal y similares. Por

ejemplo es asunto nuestro la disponibilidad de aire acondicionado en la Sala de

Computacin, pero no lo es la disponibilidad en la Sala de Reuniones.

Por otro lado deberemos observar la disponibilidad del suministro de energa a

nuestro edificio, teniendo en cuenta la redundancia que pueda tener la red elctrica y

por tanto nuestro suministro elctrico. Esta informacin es posible obtenerla

llamando al telfono de informacin de la compaa elctrica, que nos informar de

la redundancia de la red para nuestro sector en concreto, que suele depender del

nmero de lneas de media o alta tensin de que disponga la compaa en la

subestacin para proveer de energa al sector donde se encuentre nuestro edificio.

Este es un punto donde no podemos actuar de ninguna forma, simplemente podemos

advertir a la empresa para la que realizamos el trabajo de consultora de las

posibilidades de que se produzca un corte elctrico general.

La opcin ms comn para proporcionar redundancia en el sistema de suministro de

energa es la utilizacin de generadores elctricos (grupos electrgenos), que

funcionan con combustible y pueden proporcionar energa a todo un edificio durante

un periodo largo de tiempo durante un corte de energa o una interrupcin del

suministro por un desastre natural. Estos sistemas son bastante comunes en los

hospitales y son una buena opcin (aunque cara) de asegurar el suministro de energa

elctrica.

Otro punto a comprobar debe ser la posibilidad de que un intruso malintencionado

quiera cortar nuestro suministro elctrico. Para esto debe de comprobarse que no es

fcil el acceso a los cables que proporcionan energa elctrica al edificio, por lo

menos en un recorrido razonable desde nuestro edificio hasta la caja de conexiones

ms cercana.

Es imprescindible comprobar que existen todos los dispositivos de proteccin

necesarios para el edificio y la disponibilidad de estos para todo el edificio y para

cada planta de este, de forma que pueda aislarse un problema elctrico lo mximo

que sea posible. Idealmente deberamos tener protecciones en cada planta e incluso

121

en cada seccin de cada planta, de forma que un problema elctrico afecte lo mnimo

posible a los sistemas de hardware y a la red. Los sistemas que consuman gran

potencia, como los grandes sistemas UPS deberan tener su propia proteccin,

normalmente interna en forma de fusibles u otro tipo de protecciones.

Todos los dispositivos de proteccin deben estar homologados y la instalacin debe

cumplir con el reglamento de baja tensin del pas. Esto nos asegurar una cierta

proteccin contra dispositivos e instalaciones defectuosos. Es importante asegurarnos

de que la instalacin elctrica cumple estas condiciones, solicitando la

documentacin necesaria para comprobarlo. En casos muy crticos se puede contratar

a especialistas en sistemas elctricos que realicen un estudio elctrico del edificio,

del suministro y de las protecciones.

Los enlaces de comunicaciones del edificio

El caso de los sistemas de comunicaciones del edificio es similar al del suministro

elctrico, deberemos buscar la mayor seguridad y proteccin en los sistemas y

adems siempre que sea posible tener redundancia en los sistemas de

comunicaciones para prever el caso de que uno de los enlaces falle.

Los sistemas de comunicaciones suelen ser de dos tipos: pblicos y privados. La

mayora de los edificios usarn sistemas pblicos de comunicaciones, como puede

ser la red telefnica para el transporte de voz y datos o las conexiones

ADSL/DSL/Cable/etc., que usan medios compartidos para la transmisin de datos.

Es mucho menos comn el uso de sistemas privados de comunicaciones como lneas

telefnicas o de datos dedicadas o enlaces de microondas entre edificios. Para los

sistemas pblicos debemos estudiar sobre todo si existe algn tipo de redundancia en

las comunicaciones, puesto que las compaas telefnicas que suelen ser las que

proveen los servicios no suelen proporcionar ningn tipo de certeza de que nuestras

comunicaciones van a mantenerse, por lo que estamos a expensas de las averas o

fallos que se puedan producir en las redes pblicas para tener comunicaciones. Las

comunicaciones telefnicas son necesarias para permitir el fallo de alguna de estas.

122

Tngase en cuenta que las centralillas suelen tener una nica conexin por lo que

solo proveen un enlace de comunicaciones compartido por varias lneas telefnicas,

si nos falla la conexin nos fallar el acceso telefnico de todos los sistemas

telefnicos conectados a la centralilla. Es aconsejable por tanto mantener ms de una

lnea, de forma que tengamos siempre comunicacin telefnica. Es un sistema

bastante comn en grandes edificios y no debera tener ms complicaciones. Es

bastante comn que las compaas que usan la red telefnica clsica compartan el

medio fsico para mandar los datos, medio fsico que ser propiedad pblica o de una

de las compaas, pero en cambio las compaas de cable suelen tener su propia red

para proporcionar la conectividad, por lo que puede ser interesante la contratacin de

una lnea con una compaa tradicional y otra con una compaa de cable para tener

dos redes independientes.

Para los sistemas de datos tipo ADSL/DSL/Cable debemos buscar tambin la

redundancia en los sistemas, manteniendo varias conexiones con varios proveedores

para mantener siempre un enlace de datos seguro puesto que ninguno nos asegurar

una conexin cien por cien fiable. Es necesario que el departamento de

administracin de red tenga en cuenta esta estructura para poder enrutar el trfico de

forma que si uno de los enlaces falla, los datos se transmitan por otro enlace de otra

compaa. Esta estructura de acceso a redes es muy comn en grandes instalaciones

y no debera haber problema en su estudio o en recomendar su instalacin.

Para los sistemas privados las consideraciones de seguridad son algo menos severas

que para los sistemas compartidos. La compaa que nos suministra el servicio nos

asegurar las conexiones con una tasa fija de porcentaje de fallo en el tiempo, lo que

nos permite planificar ms fcilmente la seguridad del enlace, pues tenemos la

seguridad de que el enlace se mantendr. Lo mismo se aplica para los sistemas de

comunicaciones privadas entre edificios usando microondas, donde nosotros mismos

podemos asegurar la comunicacin y no dependemos de la disponibilidad de una red

pblica. Para estos sistemas privados se puede realizar un estudio contratando a

personal especializado en el estudio de estos enlaces y en su ajuste. Siempre es

aconsejable complementar estos sistemas privados con un sistema de comunicacin

pblico para proporcionar redundancia en el caso de que nuestro enlace falle.

123

Los accesos fsicos al edificio

Debemos tener en cuenta que el edificio tiene una serie de accesos obvios y otros no

tan obvios que un intruso puede usar para entrar en nuestras instalaciones. Los

obvios son las puertas principales de acceso y las ventanas que se encuentran

cercanas a la calle. Los no tan obvios son las puertas de servicio, las ventanas

superiores, los accesos de mantenimiento o los sistemas de ventilacin o calefaccin.

Debemos realizar un estudio de la estructura del edificio, incluyendo si es necesario

el estudio de los planos arquitectnicos de este si es necesario. Es imprescindible ser

paranoicos en este aspecto de la seguridad fsica del edificio, puesto que un intruso

dentro del edificio es la mayor amenaza que podemos tener, incluso con todos

nuestros sistemas de seguridad fsica desplegados. Nuestros sistemas de seguridad

fsica pueden ser difciles de sobrepasar, pero un intruso con el suficiente tiempo y

que pueda usar la fuerza bruta sobre nuestros armarios o racks sin ser detectado

tendr siempre todas las de ganar.

Debemos por todos los medios impedir el acceso a los potenciales intrusos, ya sea

mediante la utilizacin de rejillas resistentes en las zonas de acceso y cerraduras de

seguridad en las puertas y ventanas de acceso, o ya sea mediante la contratacin de

una vigilancia suficiente para asegurar que ningn intruso pueda acceder al edificio

sin que sea detectado. El nivel de paranoia que debemos emplear para aconsejar estas

medidas de seguridad es directamente proporcional a lo crticos que sean los datos

que debemos proteger. No es lo mismo un simple edificio de oficinas que la central

de un banco, por ejemplo. En el primero aconsejaremos cerraduras de seguridad,

rejillas y vigilancia general del edificio, en el segundo aconsejaremos todo tipo de

medidas de seguridad fsicas como puertas blindadas, rejas de acero o rejillas

soldadas, y adems vigilancia mediante personas y cmaras en cada una de las

plantas del edificio y sobre todo en las salas de mquinas que puedan contener datos

crticos o sistemas que puedan dejar el sistema de computacin del edificio

inutilizado.

Podemos realizar una distincin entre la vigilancia en horas de oficina y cuando el

edificio est cerrado. En las primeras centraremos nuestra atencin en la vigilancia

124

de los accesos al edificio, utilizando tarjetas de identificacin para nuestros

empleados y para el personal que deba acceder a zonas con seguridad y controlando

a todas las personas que entren y salgan del edificio. Cuando el edificio est cerrado

centraremos nuestra atencin en la vigilancia por medio de cmaras, en los accesos

menos obvios al edificio y en las posibilidades de que un intruso pueda forzar algn

medio de entrada al edificio.

Es posible contratar a un especialista en puertas y cerraduras para comprobar la

seguridad de los accesos al edificio y dentro del edificio.

El acceso al centro de computacin

Si contamos en el edificio con un centro de computacin o datacenter deberemos

comprobar la seguridad fsica especfica de esa habitacin en concreto, por ser esta

crtica para nuestros sistemas. Un centro de computacin debe tener unas

caractersticas especiales en cuanto a seguridad que no son necesarias en otros puntos

del edificio. Debe tener un sistema de acceso suficientemente seguro,

preferiblemente con una puerta blindada y siempre que sea posible con personal de

vigilancia que compruebe el acceso por medio de tarjetas de identificacin o medios

similares. Tambin es posible el uso de sistemas de identificacin biomtrica. El

acceso fsico debe ser todo lo seguro que sea posible, vigilando que la puerta sea lo

suficientemente slida y la cerradura los suficientemente segura. No es difcil el

estudio de seguridad fsica del acceso a un data center, pero es complicado el crear

un sistema seguro de control de acceso, siendo aconsejable el tener personal de

vigilancia que compruebe las identificaciones de forma inequvoca y que apunte en

un sistema todos los accesos que se produzcan al data center.

En cuanto a la estructura fsica deberemos tener un suministro elctrico asegurado,

para lo que tomaremos las medidas que hemos indicado ms arriba para el edificio,

incluido un panel de protecciones para el data center que pueda protegerlo y aislarlo

de otras secciones del edificio. Deberemos tener tambin un sistema de conexin a la

red corporativa asegurado, mediante varias conexiones redundantes que permitan que

una falle y que el edificio pueda seguir accediendo al centro de computacin. Si el

125

sistema debe tener conexin a redes pblicas se proporcionar una conexin

redundante que permita el fallo de al menos una de las vas de acceso.

Es imprescindible un sistema de aire acondicionado si tenemos suficiente hardware

en el centro de computacin. Es aconsejable tener algn mtodo de monitorizacin

de la temperatura y la humedad de la sala para mantener unas condiciones ptimas

para los equipos que mantengamos en la sala de computacin. Tambin es

imprescindible un sistema de deteccin de incendios, que pueda avisar rpidamente

al personal encargado si se produce algn incendio en la sala. Siempre que sea

posible se tendr alimentacin redundante para todo el sistema de computacin y

luego para cada equipo en particular.

La seguridad contra incendios y otros desastres

Los sistemas de seguridad contra incendios y otros desastres naturales deben ser

instalados normalmente cuando el edificio es construido, y son difciles de instalar

despus. En nuestro caso estudiaremos la disponibilidad de sistemas de deteccin y

prevencin de incendios, de rotura de tuberas o escapes de agua.

Los sistemas de deteccin de incendios pueden ser instalados despus de construido

el edificio y no suponen una gran inversin, pueden avisar rpidamente de pequeos

incendios y permitir al personal el sofocarlos antes de que alcancen mayor entidad.

Puesto que el agua es enemigo del hardware informtico no podemos implantar

ningn tipo de sistema para sofocar incendios basados en agua, es preferible el

comprobar que se dispone de suficientes extintores de CO2 o de espuma.

Como hemos dicho otro problema para el hardware informtico es el agua. La rotura

de una tubera puede producir un verdadero desastre en el sistema informtico de una

empresa, estropeando todos los sistemas de una red, por lo que es aconsejable la

instalacin de detectores de lquidos a ras de suelo para detectar rpidamente

cualquier fuga de agua.

126

En cualquier caso siempre que tengamos un sistema de computacin lo

suficientemente crtico ninguno de estos sistemas puede sustituir al personal de

vigilancia, que deber velar por la seguridad fsica de los sistemas tambin en estos

aspectos, para lo que deber tener una serie de protocolos claros a seguir cuando se

produce una de estas contingencias.

Planes de evacuacin del personal

Consideraciones ticas aparte debemos tener en cuenta que una parte esencial del

sistema computacional de una empresa o edificio son los administradores, las

personas que usan el sistema y en general los empleados de la empresa. Por eso

dentro del estudio de la seguridad fsica del sistema debemos tener en cuenta a las

personas, manteniendo una serie de planes claros e inequvocos de evacuacin de

estos si se produce cualquier tipo de desastre dentro del edificio. Tenemos que

estudiar los planes existentes para este tipo de evacuaciones, teniendo en cuenta que

sean realmente aplicables en un momento de desconcierto general como puede ser un

incendio y que sean el mximo de eficaces.

Seguridad fsica de los respaldos

De nada sirve mantener un perfecto sistema de backups si cuando es necesario

restaurarlos estos no estn disponibles. La seguridad fsica de las cintas o

dispositivos de backup debe ser una preocupacin para un administrador en

seguridad fsica, y por tanto se debe tener previsto cualquier incidente que se pueda

producir, como incendios, terremotos, robos y as cualquier evento que se nos pueda

ocurrir.

Los armarios ignfugos son eficaces hasta cierto punto contra los incendios. Si estos

son de pequea magnitud probablemente nuestros backups sobrevivirn, pero si

tenemos un incendio de cierta magnitud, la temperatura que se alcanzar dentro del

armario destruir los datos de los backups, por lo que son slo relativamente eficaces

contra este tipo de eventos. Lo mismo es aplicable para los terremotos y otros

accidentes naturales.

127

El sistema ms eficaz para mantener los backups seguros es mantenerlos fuera del

edificio, o al menos mantener una copia de estos, ya sea en otro edificio o en un

centro de almacenamiento de backups. Estos ltimos son centros que proporcionan

almacenamiento de las cintas de backup con todas las medidas de seguridad fsica

imaginables y que son una buena alternativa al mantenimiento de los backups cerca

de las mquinas de las que se ha hecho backup. Puede contratarse uno de estos