Professional Documents

Culture Documents

Optimisation Backbone IP MPLS

Uploaded by

azanguief50%(2)50% found this document useful (2 votes)

686 views91 pagesCopyright

© © All Rights Reserved

Available Formats

PDF, TXT or read online from Scribd

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

© All Rights Reserved

Available Formats

Download as PDF, TXT or read online from Scribd

50%(2)50% found this document useful (2 votes)

686 views91 pagesOptimisation Backbone IP MPLS

Uploaded by

azanguiefCopyright:

© All Rights Reserved

Available Formats

Download as PDF, TXT or read online from Scribd

You are on page 1of 91

MEMOIRE

DE STAGE DE FIN DETUDE

Pour lobtention du

MASTERE PROFESSIONNEL

Nouvelles Technologies des Tlcommunications et Rseaux

Prsent par :

Nizar Sada

Etude et optimisation dun backbone

IP/MPLS

Soutenu le : 05/02/2014

Devant le jury :

Mr. Khaled Jlassi Prsident

Mme. Houda Rekaya Houissa Membre

Mme. Ahlem Ben Hsin Membre

Ddicace

toute la famille Sada

qui je dois tout

Esprant trouver dans ce travail le fruit de vos sacrifices et

lexpression de ma profonde gratitude, amour et affection pour la

patience et pour tout ce que vous avez consentis pour moi et dont je

suis jamais redevable.

Vous avez tant attendu ce moment que je vous offre avec un trs

grand plaisir.

Que dieu vous prserve une bonne sant et une longue vie.

tous les amis et les relatives

En tmoignage de ma profonde estime et mon amour, je leur

souhaite bonheur et prosprit dans leur vie familiale et

professionnelle.

Nulle expression ne peut tmoigner ma reconnaissance et mes

dlicats sentiments envers eux.

Remerciements

Aux termes de ce travail, je tiens remercier, Mr. Nabil Tirellil, le

Directeur des Systmes, des Rseaux et de la Maintenance, pour sa

comprhension et son aide durant toute la priode de stage et

Mr. Jounaydi Malek pour son aide et ses conseils.

Je tiens galement remercier Mr. Tahar Ezzedine, mon encadreur,

pour ses conseils, son assistance et pour le temps quil ma accord

durant la priode du stage.

A tous ceux qui ont contribu, de prs ou de loin, la finalisation de

ce travail.

Introduction Gnrale ................................................................................................................. 1

Chapitre 1 : Etude de lexistant ................................................................................................. 3

1 Introduction .................................................................................................................... 4

2 Prsentation de lorganisme daccueil CNSS ................................................................. 4

2.1 Description de la CNSS ................................................................................................... 4

2.2 L'organisation gnrale de la CNSS ................................................................................ 5

2.3 Prsentation du dpartement informatique de la CNSS .................................................. 6

3 Prsentation du projet ..................................................................................................... 6

3.1 Architecture globale de la CNSS ................................................................................... 6

3.2 Architecture WAN de la CNSS ..................................................................................... 6

3.3 Contexte spcifique de projet ......................................................................................... 7

4 Cahier des charges ........................................................................................................... 8

5 Architecture existante ...................................................................................................... 8

6 Tests et fiabilit ............................................................................................................. 12

6.1 Variation de la taille des paquets ................................................................................... 21

6.2 Variation de nombre de connexions .............................................................................. 23

7 Limites de larchitecture existante ................................................................................ 25

8 Conclusion ..................................................................................................................... 25

Chapitre 2 : Etude thorique ..................................................................................................... 26

1 Introduction ................................................................................................................... 27

2 Evolution dIP vers MPLS ............................................................................................ 27

3 Technologie MPLS ...................................................................................................... 29

4 Principes MPLS ............................................................................................................. 31

5 Label .............................................................................................................................. 32

6 Architecture du protocole MPLS .................................................................................. 34

6.1 Plan de contrle ............................................................................................................. 34

6.1.1 La mthode Implicit Routing ................................................................................. 35

6.1.2 La mthode Explicit Routing ................................................................................. 36

6.1.3 Protocole de distribution des labels ............................................................................. 37

6.1.4 Diffrents modes de distribution de labels .................................................................. 38

6.1.5 Le protocole de routage OSPF ..................................................................................... 39

6.2 Plan de contrle ............................................................................................................. 41

6.2.1 Table TIB ..................................................................................................................... 42

6.2.2 Table LFIB .................................................................................................................. 42

6.2.3 Transmission des donnes ........................................................................................... 42

6.3 Les applications de la technologie MPLS ..................................................................... 43

6.3.1 VPN/MPLS .................................................................................................................. 43

6.3.2 Quality Of Service ....................................................................................................... 43

6.3.3 Traffic Engineering ...................................................................................................... 44

6.4 Evolutions MPLS ......................................................................................................... 45

6.4.1 GMPLS ........................................................................................................................ 45

6.4.2 VPLS ........................................................................................................................... 45

7 Conclusion ..................................................................................................................... 46

Chapitre 3 : Ralisation ............................................................................................................ 47

1 Introduction ................................................................................................................... 48

2 Conception et prsentation ............................................................................................ 48

3 Simulation et test ........................................................................................................... 51

3.1 Variation de la taille des paquets ................................................................................... 53

3.2 Variation de nombre de connexions .............................................................................. 55

4 Comparaison des rsultats ............................................................................................ 57

4.1 Perte des paquets .......................................................................................................... 57

4.2 Dbit .............................................................................................................................. 57

4.3 Gigue ............................................................................................................................. 58

4.4 Temps de rponse .......................................................................................................... 59

4.5 Analyse des rsultats ..................................................................................................... 59

5 Implmentation et configuration ................................................................................... 60

5.1 Adressage ...................................................................................................................... 60

5.2 Configuration ................................................................................................................ 61

5.2.1 Outil dimplmentation GNS3 ..................................................................................... 61

5.2.2 Etapes de configuration ............................................................................................... 62

6 Conclusion ..................................................................................................................... 63

Conclusion Gnrale ................................................................................................................ 64

Annexes .................................................................................................................................... 65

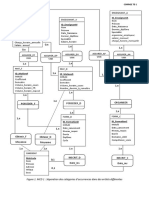

Figure 1.1 : Organigramme de la CNSS ................................................................................. 5

Figure 1.2 : Switch Cisco ME 3400G ..................................................................................... 7

Figure 1.3 : Routeur Cisco 1921 ............................................................................................. 7

Figure 1.4 : Architecture actuelle de la CNSS. ....................................................................... 9

Figure 1.5 : Rpartition des agents ....................................................................................... 13

Figure 1.6 : Proprits du script TCL ................................................................................... 13

Figure 1.7 : Architecture existante de la CNSS .................................................................... 19

Figure 1.8 : Variation de taille des paquets CBR ................................................................. 21

Figure 1.9 : Variation de taille des paquets FTP .................................................................. 21

Figure 1.10 : Variation de taille des paquets EXPO ............................................................. 21

Figure 1.11 : Variation de taille des paquets de trafic global ............................................... 22

Figure 1.12 : Variation de nombre de connexions de trafic CBR ........................................ 23

Figure 1.13 : Variation de nombre de connexions de trafic FTP ......................................... 23

Figure 1.14 : Variation de nombre de connexions de trafic EXPO ...................................... 24

Figure 1.15 : Variation de nombre de connexions de trafic global ...................................... 24

Figure 2.1 : Rseau IP en mode non connect ...................................................................... 27

Figure 2.2 : Rseau MPLS en mode connect ...................................................................... 28

Figure 2.3: Principe de la commutation de label .................................................................. 29

Figure 2.4 : MPLS au niveau des couches ............................................................................ 31

Figure 2.5 : Flux MPLS ........................................................................................................ 32

Figure 2.6 : Dtails dun label MPLS ................................................................................... 32

Figure 2.7 : Encapsulation pour ATM, Frame Relay, etc ..................................................... 33

Figure 2.8 : Architecture logicielle MPLS ........................................................................... 34

Figure 2.9 : Routage implicite des labels ............................................................................. 35

Figure 2.10 : Routage explicite des labels ............................................................................ 36

Figure 2.11 : Principe de fonctionnement dun LDP ............................................................ 37

Figure 2.12 : Etablissement dune connexion LDP .............................................................. 38

Figure 2.13 : Fonctionnement du mode Downstream Unsolicited ................................. 38

Figure 2.14 : Fonctionnement du mode Downstream on demand .................................. 39

Figure 2.15 : Organisation dOSPF selon les zones ............................................................. 41

Figure 3.1 : La nouvelle architecture de la CNSS ................................................................ 48

Figure 3.2 : Rpartition des agents dans la nouvelle archtitecture ....................................... 51

Figure 3.3 : Backbone MPLS propre de la CNSS ................................................................ 52

Figure 3.4 : Variation de taille des paquets CBR (1) ............................................................ 53

Figure 3.5 : Variation de taille des paquets FTP (1) ............................................................. 53

Figure 3.6 : Variation de taille des paquets EXPO (1) ........................................................ 54

Figure 3.7 : Variation de taille des paquets de trafic global (1) .......................................... 54

Figure 3.8 : Variation de nombre de connexions de trafic CBR (1) .................................... 55

Figure 3.9 : Variation de nombre de connexions de trafic FTP (1) ...................................... 55

Figure 3.10 : Variation de nombre de connexions de trafic EXPO (1) ................................ 56

Figure 3.11 : Variation de nombre de connexions de trafic global (1) ................................. 56

Figure 3.12 : Topologie de backbone MPLS/CNSS ............................................................. 61

Tableau 1.1 : Matrice de dbit .............................................................................................. 10

Tableau 1.2 : Rpartition des nuds CNSS aux LSRs ......................................................... 12

Tableau 3.1 : Rpartition de la nouvelle architecture selon le dbit ..................................... 50

Tableau 3.2 : Rpartition des agents aux nuds dans la nouvelle architecture .................... 52

Tableau 3.3 : Statistiques de perte en fonction de taille de paquets ..................................... 57

Tableau 3.4 : Statistiques de perte en fonction de nombre de connexion............................. 57

Tableau 3.5 : Statistiques de dbit en fonction de taille de paquets ..................................... 57

Tableau 3.6 : Statistiques de dbit en fonction de nombre de connexion............................. 58

Tableau 3.7 : Statistiques de gigue en fonction de taille de paquets .................................... 58

Tableau 3.8 : Statistiques de gigue en fonction de nombre de connexion ............................ 58

Tableau 3.9 : Statistiques de temps de rponse en fonction de taille de paquets ................. 59

Tableau 3.10 : Statistiques de temps de rponse en fonction de nombre de connexion ....... 59

Tableau 3.11 : Rpartition des adresses IP sur les routeurs du backbone ............................ 60

ADSL: Asymmetric Digital Subscriber Line

API: Application Programming Interface

ATM: Asynchronous Transfer Mode

BS: Bottom of Stack

CBR: Constant Bit Rate

CEF: Cisco Express Forwarding

CNAM: Caisse Nationale dAssurance Maladie

CNSS: Caisse Nationale de Scurit Sociale

CoS: Class of Service

CR-LDP: Constraint based Routing-LDP

CSPF: Constraint Shortest Path First

DCI: Data Center Interconnect

DLCI: Data Link Connection Identifier

DV: Distance Vector

ELSR: Edge Label Switching Router

ETTB: Ethernet To The Business

ETTH: Ethernet To The Home

FEC: Forwarding Equivalence Class

FTP: File Transfer Protocol

GMPLS: Generalized MPLS

GNS: Graphical Network Simulator

GNU: General Public License

HTTP: HyperText Transfer Protocol

IETF: Internet Engineering Task Force

IGP: Internal Gateway Protocol

IP: Internet Protocol

IPSec: Internet Protocol Security

IS-IS: Intermediate System to Intermediate System

LDP: Label Distribution Protocol

LFIB: Label Forwarding Information Base

LIB: Label Information Base

LS: Ligne Spcialise

LSP: Label Switched Path

LSR: Label Switching Router

MAC: Media Access Control

MP-BGP: Multi-Protocol Border Gateway Protocol

MPLS: Multi-Protocol Label Switching

NAM: Network AniMator

NS: Network Simulator

OS: Operating System

OSI: Open System Interconnection

OSPF: Open Shortest Path First

OTCL: Object Tools Command Language

PE: Provider Edge

PoP: Point of Presence

PPP: Point to Point Protocol

PRTG: Paessler Router Traffic Grapher

PXE: Pre-boot eXecution Environment

QoS: Quality of Service

RFC: Request For Comments

RIP: Routing Information Protocol

RSVP: Resource ReSerVation Protocol

SNMP: Simple Network Management Protocol

SPF: Short Path First

TCL: Tool Command Language

TE: Traffic Engineering

TDP: Tag Distribution Protocol

TDSP: Two Disjoint Shortest Paths

TT: Tunisie Telecom

TTL: Time To Live

VCI: Virtual Component Interface

VC: Virtual Circuit

VFI: Virtual Forwarding Instance

VoIP: Voice over IP

VPI: Virtual Path Identifier

VPLS: Virtual Private LAN Services

VPN: Virtual Private Network

WAN: Wide Area Network

Introduction gnrale

1

Avec lvolution des tailles des entreprises, la croissance des systmes

dinformation et la diversification des besoins des applications dans le domaine de

transmission de donnes, la gestion des multiservices savre primordiale pour

instaurer la notion Qos dans les rseaux.

Certes le dveloppement internet et la simplicit du protocole IP font de

celui-ci un protocole presque universel, mais son aspect non connect implique une

difficult dintgration de service temps rel qui exigent un certain degr de Qos.

Les technologies rseaux qui ont suivi IP et qui visent amliorer

lacheminement des donnes ont certes essay de remdier au problme de Qos,

principalement les rseaux ATM pour le lancement de la transmission des donnes

en temps rel en grant les classes de trafic.

Mais vu le cot lev des commutateurs ATM et la difficult de faire

cohabiter ATM avec dautres technologies rseau, il a fallu concevoir une

technologie de commutation qui permettra une meilleure Qos avec la souplesse et

la possibilit dintgration sur diffrents types de rseaux (Ethernet, FR, ATM),

do lapparition de la technologie de commutation par tiquettes ou MPLS (Multi

Protocol Label Switching).

MPLS reprsente une solution base sur le principe de commutation de

circuit en remdiant au problme de gaspillage des ressources par la gestion des

priorits dans le trafic faire circuler.

Le rseau de tlcommunication de la CNSS, bas sur la technologie MPLS,

utilise pleinement le backbone MPLS de Tunisie Tlcom. Les lignes et les

quipements de routage sont lous auprs de Tunisie Tlcom.

En effet, durant ce stage effectu au sein de la CNSS, jai essay dexploiter

dune faon meilleure le rseau MPLS.

Introduction gnrale

2

Mon projet consiste simuler un backbone MPLS autonome dans lequel la

gestion des quipements de routage et des lignes de tlcommunication (loue

dune tierce partie) sera la charge de la CNSS. Ainsi les critres de QoS seront

mis en vidence ce qui peut impliquer une rduction des cots et une amlioration

de la rentabilit du rseau de la CNSS.

Le rapport est compos de trois chapitres : Le premier chapitre reprsente

ltude de lexistant. Le deuxime chapitre aborde MPLS, ses diffrents

composants et protocoles. Et finalement, le dernier chapitre est consacr la

prsentation des tapes dtailles de ralisation.

Chapitre 1 Etude de lexistant

3

Chapitre 1 Etude de lexistant

4

1. Introduction :

Toute installation dune nouvelle architecture rseau dans un tablissement

doit tre prcde par une phase danalyse et dtude de trafic existant pour dgager

les problmes afin de concevoir une nouvelle architecture plus adquate.

Dans ce chapitre, je vais dabord prsenter lorganisme daccueil, puis

exposer le cahier des charges et enfin dcrire larchitecture existante du rseau de la

CNSS avec une analyse dtaille.

2. Prsentation de lorganisme daccueil CNSS :

Dans cette partie, je vais prsenter la mission et la hirarchie de la CNSS

ainsi que son dpartement informatique.

2.1. Description de la CNSS :

Selon larticle 4 de la loi 60-30 du 14 dcembre 1960, la Caisse Nationale de

Scurit Sociale est un tablissement public dot de la personnalit civile et de

lautonomie financire et rattach au ministre des affaires sociales. Son sige est

Tunis et elle regroupe divers bureaux rgionaux tout au long du territoire tunisien.

Daprs larticle premier de la mme loi, la mission de cet organisme

consiste protger les travailleurs et leurs familles contre les risques susceptibles

daffecter les conditions matrielles et morales de leur existence.

Bnficiant des rgimes de scurit sociale, le personnel de bureau et le

personnel ouvrier rattachs sous quelques formes que ce soit toutes les personnes

morales de droit public ou de droit priv sigeant en Tunisie et qui ne sont pas

affilis un rgime lgal de scurit sociale couvrant les mmes ventualits sur-

vises. [1]

Chapitre 1 Etude de lexistant

5

2.2. L'organisation gnrale de la CNSS :

La CNSS est place sous la tutelle du ministre des affaires sociales. Elle est

administre par un conseil d'administration constitu d'un Prsident Directeur

Gnral et de douze administrateurs.

Lorganigramme de la CNSS est compos de plusieurs directions dont la

direction centrale des tudes informatiques, les bureaux rgionaux et les

polycliniques. Chaque bureau rgional comprend plusieurs units suivantes : lunit

employeur, lunit prestataire, lunit contrle mdical, lunit contrle comptable

et technique, lunit administrative et lunit de gestion des comptes au profit de

lEtat. [T.L]

Le schma suivant indique la hirarchie de la CNSS qui comporte des

bureaux, directions

Figure 1.1 : Organigramme de la CNSS

Chapitre 1 Etude de lexistant

6

2.3. Prsentation du dpartement informatique de la CNSS :

La direction informatique a pour mission de dvelopper le systme

informatique avec le maximum defficacit et dconomie afin de fournir une

meilleure qualit de service, dlaborer un plan gnral dinformations et de suivre

son excution en collaboration avec les services intresss.

Elle est charge de la promotion de lutilisation des nouvelles techniques de

linformatique et de communication en vue damliorer la gestion et la qualit de

service.

En plus, elle veille sur la sauvegarde de lintgrit et la scurit des donnes

et des programmes de la CNSS conformment la lgislation en vigueur.

3. Prsentation du projet :

Pour bien expliquer mon projet, je vais le prsenter dans son contexte

gnral puis dans son contexte spcifique.

3.1. Architecture globale de la CNSS :

Le rseau se compose de plusieurs sites distants classs en trois catgories :

(50) Bureaux rgionaux.

(6) Polycliniques.

(8) Directions.

Ces diffrents sites sont lis la Direction Centrale de lInformatique via le

backbone MPLS de la Tunisie Telecom et en utilisant un routage dynamique bas

sur le protocole OSPF ainsi quun routage statique pour configurer certaines routes

spcifiques.

3.2. Architecture WAN de la CNSS :

Les lignes dinterconnexion WAN utilises au sein de la CNSS sont de trois

types :

Des lignes spcialises (LS).

Des lignes ADSL (Backup).

Des fibres optiques.

Chapitre 1 Etude de lexistant

7

Les quipements de routage utiliss sont :

Des switches Cisco ME 3400G au niveau de la Direction Centrale dInformatique :

Ce sont les premiers commutateurs d'accs optimiss la fois pour ETTH des

services Triple-Play (la voix et la vido) et pour ETTB des services VPN. Il fournit

une solution de scurit complte pour Metro Ethernet qui comprend l'accs

abonn, switch et la protection du rseau. Ces switches prennent en charge

plusieurs images logicielles pour plus de flexibilit dans le modle de dploiement.

Figure 1.2 : Switche Cisco ME 3400G

Des routeurs Cisco 1921 au niveau des sites distants : Leur architecture est conue

afin de prendre en charge la phase de l'volution des sites distants en leur proposant

des services de virtualisation et de collaboration multimdia tout en optimisant les

cots d'exploitation. Ces routeurs services intgrs de deuxime gnration sont

pars pour l'avenir grce des processeurs multi-curs, de commutation Gigabit

Ethernet et de nouvelles fonctionnalits de contrle et de surveillance des

consommations nergtiques tout en amliorant les performances globales.

Figure 1.3 : Routeur Cisco 1921

3.3. Contexte spcifique de projet :

Lchange de flux entre les sites de la CNSS doit tre fiable et performant.

La performance de larchitecture est lie deux critres suivants :

Les quipements rseaux utiliss : Performance des routeurs et des switchs.

La performance software : Technologie et protocoles de routage implments.

Chapitre 1 Etude de lexistant

8

Le choix de la technologie de routage est un facteur indispensable dans

limplmentation de la QoS en particulier pour les paramtres suivants :

Le choix du meilleur chemin : Utiliser des protocoles de routage bass sur le plus

court chemin calcul suivant les poids ou le nombre de sauts.

La stabilit du rseau : Faire intgrer des cots bass sur la QoS (dlai,

disponibilit).

Lamlioration des performances (temps de rponse, routage) du rseau de la

CNSS est un objectif principal de la Direction Centrale de lInformatique.

Lune des solutions efficaces proposes est dinstaller un backbone MPLS

propre la CNSS.

4. Cahier des charges :

Dans lobjectif damliorer les performances de rseau, je dois implmenter

un backbone MPLS au sein de la CNSS. Les objectifs de mon travail sont :

Etudier le trafic : Mesurer le dbit ncessaire pour les diffrents sites de la CNSS

(bureaux rgionaux, directions et policliniques).

Etudier larchitecture existante de la CNSS comme tant un client IP/MPLS chez

Tunisie-Telecom : Simuler larchitecture existante et poser les problmes.

Dduire le backbone MPLS : Prsenter la nouvelle architecture du backbone MPLS

laide des rsultats de ltude de trafic.

Comparaison des deux architectures : Dgager les avantages de la nouvelle

architecture par rapport la premire.

Simulation et implmentation du nouveau rseau MPLS.

5. Architecture existante :

La CNSS utilise le backbone MPLS de TT pour lacheminement de ses

donnes. Le trafic de ses diffrents sites traverse les LSRs de loprateur pour

arriver la Direction Centrale de lInformatique.

Chaque site possde une ligne de secours (ADSL) utilis en cas de panne

pour assurer la continuit de service et viter toute perte de donnes.

Chapitre 1 Etude de lexistant

9

La figure suivante illustre larchitecture existante du rseau de la CNSS avec

ses diffrentes composantes :

Figure 1.4 : Architecture actuelle de la CNSS

Au cours de la phase dtude de trafic, le dbit utilis au niveau de chaque

site est mesur pour faciliter la tche de simulation.

Aprs avoir activ les agents SNMP dans les diffrents routeurs, loutil de

calcul de dbit utilis est le logiciel PRTG qui est une interface de programmation

d'application permettant d'accder aux donnes de surveillance, de manipuler des

objets l'aide de requtes HTTP, excuter des capteurs et avis crits et de

personnaliser l'interface web.

Jai donc dgag la matrice prsente dans le tableau qui suit :

Chapitre 1 Etude de lexistant

10

Tableau 1.1 : Matrice de dbit

Les sites de la CNSS sont distribus aux divers PoPs de TT. Le backbone

MPLS de ce fournisseur comprend 18 LSRs disperss sur tout le territoire du pays.

Ces routeurs sont lis par des lignes qui supportent un dbit qui varie autour de 3

Gigabits.

Chapitre 1 Etude de lexistant

11

Les routeurs de la CNSS sont affects aux LSRs de TT suivant le tableau ci-

dessous :

Chapitre 1 Etude de lexistant

12

Tableau 1.2 : Rpartition des nuds CNSS aux LSRs

6. Tests et fiabilit :

Cette phase de test permettra de souligner les points forts et de dtecter les

anomalies de cette architecture.

A partir des mesures, jai simul larchitecture existante par NS2 qui est

un logiciel libre de simulation vnements discrets, largement utilis dans la

recherche acadmique et dans l'industrie. Et par la suite, jai procd linstallation

des agents suivant le type de trafic fin de tester sa fiabilit.

Chapitre 1 Etude de lexistant

13

Le trafic des donnes sur le rseau est divis essentiellement en trois types :

Trafic oracle.

Trafic Internet.

Trafic FTP.

Linstallation faite des agents dans les nuds est conue dans la figure

suivante :

Figure 1.5 : Rpartition des agents

La figure prcdente montre que jai voqu tous les nuds dans la

simulation. Les diffrents agents installs se redirigent vers le nud de la DCI

(nud 62).

Aprs avoir fix les types dagents, jcris un script TCL de simulation :

Figure 1.6 : Proprits du script TCL

Chapitre 1 Etude de lexistant

14

Jai commenc par la cration de l'instance de simulation et louverture du

fichier de traage NAM .

Par la suite, jai dfini la procdure suivante pour fermer les fichiers de

traage, de sortie et excuter xgraph afin dafficher les rsultats et excuter

NAM sur le fichier de trace.

Ensuite, jai dfini une procdure qui attache un agent UDP avec un nud

cr prcdemment.

Chapitre 1 Etude de lexistant

15

La fonction suivante permet de crer des agents UDP en prcisant une taille

de paquet (packetSize_) de 200 ko, le temps moyen denvoi (burst_time_) de 2s, le

temps dinactivit (idle_time_) de 1s et le dbit (rate_) de 100 kbps.

La commande suivante permet dassocier la paire (origine /

destination) :

Pour prciser le protocole de routage utilis dans la simulation, la commande

placer est la suivante :

Par la suite, jai fix les nuds du rseau MPLS de la manire suivante :

Chapitre 1 Etude de lexistant

16

Les nuds de la CNSS sont crs comme suit :

Pour nommer les nuds, jai utilis la ligne suivante :

Les liens et les connexions entre les nuds sont tablis comme indiqu ci-

dessous:

En configurant le protocole LDP, jai utilis des couleurs diffrentes pour les

flux de donnes et le mode de distribution des labels.

Chapitre 1 Etude de lexistant

17

Puis, jai install les agents en prcisant leurs types, leurs caractristiques,

leurs attachements et leurs connexions :

Chapitre 1 Etude de lexistant

18

Pour tablir un trafic poissonnier, jai, tout dabord, cr des agents

correspondants aux nuds gnrateurs de trafic comme illustr par la suite :

Puis, je les ai attachs au nud de la DCI qui correspond au nud 62:

Ensuite, jai cr les nuds gnrateurs de trafic poissonnier exi grce

la procdure suivante :

Pour la gnration de trafic, jai spcifi linstant de dbut et de la fin

laide de la commande suivante :

Chapitre 1 Etude de lexistant

19

Jai pu aussi voir les tables MPLS dans chaque nud de backbone en

utilisant les lignes qui suivent :

Enfin, jai appel la procdure finish et jai lanc la simulation :

Une fois NS a termin lexcution, loutil de visualisation NAM

montre la figure ci-aprs :

Figure 1.7 : Architecture existante de la CNSS

Chapitre 1 Etude de lexistant

20

Aprs la simulation de larchitecture actuelle de la CNSS, je me suis servi

des scripts awk pour tester sa fiabilit.

Le test de fiabilit dun rseau se base sur plusieurs paramtres parmi

lesquels :

Dbit : Cest une mesure de la quantit de donnes numriques transmises par

unit de temps. Il est exprim en bit par seconde (bit/s, b/s ou bps) ou un de ses

multiples.

Gigue : Cest la variation de dlai de transmission de bout en bout entre des

paquets appartenant un mme flux de donnes. La cause de ce problme peut

tre due la diffrence des chemins emprunts par les paquets dans le rseau,

une congestion ponctuelle du rseau ou encore un souci dencapsulation des

paquets.

Latence : Cest le dcalage entre le temps coul entre l'envoi d'un paquet et sa

rception par le destinataire. Plus la latence est importante plus le transfert est

long et sera donc dcal.

Perte : Cest la non dlivrance d'un paquet de donnes, la plupart du temps de

un encombrement du rseau. Lorsquil y a saturation, les mmoires tampons

ont besoin de librer une partie de la bande passante ngligeant ainsi certains

paquets.

Les scripts awk sont excuts laide des commandes suivantes : (voir

Annexe n2)

Je vais me baser sur deux critres lors des tests qui sont la variation de la

taille des paquets et la variation de nombre de connexions.

Chapitre 1 Etude de lexistant

21

6.1. Variation de la taille des paquets :

Tout dabord et aprs avoir fix le nombre de connexions pour tous les types

de trafics, je me suis bas sur la taille des paquets envoys.

La simulation du trafic CBR donne les rsultats suivants :

Figure 1.8 : Variation de taille des paquets CBR

Le dbit reste constant tout au long de la simulation par contre les autres

paramtres de performance voluent dune faon croissante chaque fois que la

taille des paquets augmente.

Ensuite, jai effectu une simulation en utilisant uniquement des sources

FTP. Les rsultats obtenus sont fournis par lillustration suivante :

Figure 1.9 : Variation de taille des paquets FTP

Pour le trafic FTP, les paramtres de performance restent constants tout au long

de la simulation.

Chapitre 1 Etude de lexistant

22

Concernant le trafic EXPO, les rsultats de la simulation sont prsents ci-

dessous :

Figure 1.10 : Variation de taille des paquets EXPO

Le dbit reste constant par contre les autres paramtres de performance voluent

dune faon proportionnelle laugmentation de la taille des paquets.

Enfin, la simulation globale de larchitecture existante donne la courbe

suivante :

Figure 1.11 : Variation de taille des paquets de trafic global

Les paramtres gigue et temps de rponse augmentent avec laugmentation de la

taille des paquets alors que le dbit reste constant. Aussi, la courbe de taux de

perte a la mme variation que celle de trafic CBR (voir Figure 1.8). Donc, on

remarque que le trafic CBR a une influence sur le rseau.

Chapitre 1 Etude de lexistant

23

6.2. Variation de nombre de connexions :

Dans cette partie, jai vari le nombre de connexions pour chaque type de

trafic (CBR, EXPO, FTP).

La figure ci-aprs prsente la variation des paramtres de performance dans

le trafic CBR :

Figure 1.12 : Variation de nombre de connexions de trafic CBR

Les quatre paramtres prsents sont proportionnels au nombre de connexions

tablies, c'est--dire la densit du rseau entraine la dgradation de sa qualit.

La figure suivante donne une ide sur la variation de performance de trafic

FTP :

Figure 1.13 : Variation de nombre de connexions de trafic FTP

Il y a une augmentation au niveau de dbit ainsi que le temps de rponse et le

taux de perte sauf que la gigue reste constante pour les diffrents tats du

rseau.

Chapitre 1 Etude de lexistant

24

Concernant le trafic EXPO, la figure suivante montre les rsultats obtenus :

Figure 1.14 : Variation de nombre de connexions de trafic EXPO

Les quatre paramtres sont croissants alors que le temps de rponse qui a

augment (environ 16s) puis a descendu une valeur proche de 8s.

La simulation globale de larchitecture donne les rsultats suivants :

Figure 1.15 : Variation de nombre de connexions de trafic global

La variation de la gigue, du taux de perte et du dbit suit celle des trois trafics et la

variation de temps de rponse du rseau suit la variation des trafics CBR et EXPO.

Chapitre 1 Etude de lexistant

25

7. Limites de larchitecture existante :

En ralisant cette partie, quelques problmes mergent du point de vue

administration. En fait, les informaticiens de CNSS nont pas pu mesurer le dbit

dans tous les sites car ils nont pas les mots de passe de quelques routeurs. Ces

derniers sont verrouills de la part de T.T pour des raisons scuritaires.

En plus, jai remarqu un gaspillage des ressources : La CNSS utilise des LS

de 512Kb/s pour toutes les liaisons entre ses sites alors que les besoins de certaines

ne dpassent pas 256Kb/s.

Les courbes prcdentes montrent que le rseau est fiable mais amliorable.

8. Conclusion :

La simulation de larchitecture avec NS2 a montr ses lacunes au niveau des

diffrents paramtres pris en considration.

Aussi, les courbes gnres font apparaitre une faible qualit de service qui

est le facteur fondamental pour la migration vers un nouveau backbone MPLS.

Dans le chapitre suivant, le concept MPLS sera abord dune manire

dtaille.

Chapitre 2 Etude thorique

26

Chapitre 2 Etude thorique

27

1. Introduction :

Les techniques employes dans les curs de rseaux et les backbones ont

subi une grande volution jusqu' l'arrive de la normalisation du protocole MPLS

et son dveloppement. Ces rseaux IP/MPLS sont capables de s'adapter aux besoins

de forte croissance de l'internet en faisant face aux grandes exigences du trafic

professionnel.

Dans cette partie, je vais prsenter sommairement la technologie MPLS et

ses diffrents composants.

2. volution dIP vers MPLS :

Le protocole IP est employ en grande partie dans les applications rseaux

par les utilisateurs. Au milieu des annes 90, il y a eu une augmentation importante

de la taille des rseaux, du trafic et lapparition de nouveaux besoins comme les

applications multimdias. [2]

Pour transporter les paquets travers un rseau IP, les routeurs analysent

ladresse de destination dans lentte avant de les envoyer sur la bonne interface de

sortie. Ce processus sappelle le routage IP et il est ritr chaque fois que les

paquets arrivent sur un routeur. [3]

Un rseau IP fonctionne dans un mode non connect car les paquets

constituant un message peuvent emprunter des chemins diffrents (voir Figure

2.1). Le processus de routage prend beaucoup plus de temps et consomme

normment de ressources au niveau de routeur.

Figure 2.1 : Rseau IP en mode non connect

Chapitre 2 Etude thorique

28

Il est ncessaire de trouver une mthode plus efficace pour le routage des

paquets. Cest la nouvelle technologie appele MPLS qui a t mise au point (voir

Figure 2.2). Son principe de base va tre de reprendre les avantages du routage IP

et les avantages de la commutation afin de rpondre aux besoins de fiabilit et de

disponibilit. [3]

MPLS est une norme de protocole propose par lIETF, lorganisme de

normalisation dInternet pour lensemble des architectures et des protocoles de haut

niveau. Lide a t de proposer une norme commune pour transporter des paquets

IP sur plusieurs types de rseaux commuts. Il peut sagir de nimporte quel type de

trame de niveau 2 partir du moment o une rfrence peut y tre incluse. Cette

rfrence est le label utilis par le protocole MPLS. [4]

Avant de traverser un rseau MPLS, il faut dabord dterminer un chemin

suivre pour aller du nud dentre (Ingress) vers le nud de sortie (Egress). Par la

suite, les donnes vont tre transfres sur le rseau en suivant le chemin

prdtermin.

Pour acheminer les paquets utilisateurs, les nuds utilisent des labels. A un

label dentre, correspond un label de sortie et une interface de sortie. Leur

succession dfinit le chemin suivi par lensemble des paquets appel LSP. Les

tables de commutation sont calcules partir d'informations provenant des

protocoles de routage IP et celles du protocole de signalisation LDP. [5]

MPLS peut tre considr comme un protocole apportant IP le mode

connect.

Figure 2.2 : Rseau MPLS en mode connect

Chapitre 2 Etude thorique

29

Maintenant, je vais prsenter la technologie MPLS qui a permis de

transformer le rseau IP en un rseau connect pour transporter les donnes des

clients.

3. Technologie MPLS :

MPLS est une technologie nouvelle qui utilise des mcanismes de

commutation de labels destins rduire les cots du routage. Son intrt nest

actuellement plus la rapidit de commutation par rapport au routage dadresse IP

mais les services offerts. Un domaine MPLS est compos de deux sortes de

routeurs : les LSR et les ELSR. [2]

Les LSR sont les routeurs de cur capables de supporter le MPLS et les

ELSR sont des routeurs permettant de faire la transition entre le domaine MPLS et

les autres rseaux par exemple les clients IP. [6]

La figure suivante montre en dtail le rle des diffrents composants du

rseau MPLS :

Figure 2.3 : Principe de la commutation de label

LSR : Cest un routeur de cur du rseau MPLS qui effectue la commutation sur

les labels et qui participe la mise en place du chemin par lequel les paquets sont

achemins. Lorsque le routeur LSR reoit un paquet lablis, il le permute avec un

autre de sortie et expdie le nouveau paquet lablis sur l'interface de sortie

approprie. Le routeur LSR, selon son emplacement dans le rseau MPLS, peut

jouer plusieurs rles savoir : excuter la disposition du label (appel

dplacement), marquer l'imposition (appele pousse) ou marquer la permutation

en remplaant le label suprieur dans une pile de labels avec une nouvelle valeur

sortante de label. [M.M]

Chapitre 2 Etude thorique

30

ELSR : Il sagit d'un routeur daccs au rseau MPLS qui gre le trafic entrant dans

le rseau MPLS et possdant la fois des interfaces IP traditionnelles et des

interfaces connectes au rseau MPLS.

Ce routeur ELSR d'entre, excute les fonctions de l'imposition de label et de

lexpdition d'un paquet destination du rseau MPLS. A la sortie du rseau

MPLS, il excute les fonctions de dplacement (disposition) de label et la

transmission de paquet IP au destinataire. [M.M]

LSP : Cest un chemin pour un paquet de donnes dans un rseau bas sur MPLS

ou une squence de labels chaque nud du chemin allant de la source la

destination. Les LSP sont tablis avant la transmission des donnes ou la

dtection dun flot qui souhaite traverser le rseau. Il est unidirectionnel et le trafic

de retour doit donc prendre un autre LSP. [M.M]

FEC : Il reprsente un groupe de paquets ayant les mmes proprits. Tous les

paquets d'un tel groupe reoivent le mme traitement au cours de leur

acheminement. Dans le rseau MPLS, la transmission de paquets seffectue par

lintermdiaire de classes dquivalence FEC.

Contrairement aux transmissions IP classiques, un paquet est assign une FEC

une seule fois lors de son entre sur le rseau. Les FEC sont bass sur les besoins

en termes de service pour certains groupes de paquets ou mme un certain prfixe

d'adresses. [M.M]

LDP : Cest un protocole permettant d'apporter aux LSR les informations

d'association des labels dans un rseau MPLS. Il est utilis pour associer les labels

aux FEC pour crer des LSP. Les sessions LDP sont tablies entre deux lments

du rseau MPLS qui ne sont pas ncessairement adjacents. Il construit la table de

commutation des labels sur chaque routeur et se base sur le protocole IGP pour le

routage. [M.M]

Upstream and Downstream : Ce sont les deux modes de distribution des labels

utiliss par le protocole LDP dans un rseau MPLS : Upstream pour le mode

ascendant et Downstream pour le mode descendant. [M.M]

Chapitre 2 Etude thorique

31

4. Principes MPLS :

Le principe de base de MPLS est la commutation des labels. Cest un

protocole situ au niveau 2,5 du modle OSI car il associe les protocoles des

couches 2 et 3. (voir Figure 2.4)

MPLS rend le concept de commutation gnrique car il peut fonctionner sur

tout type de protocole de niveau 2. [7]

Figure 2.4 : MPLS au niveau des couches

Les routeurs MPLS, lintrieur du backbone, permutent les labels tout au

long du rseau jusqu' destination sans consultation de l'entte IP et la table de

routage. La commutation MPLS est une technique oriente connexion.

Une transmission des donnes seffectue sur un chemin LSP et chaque

routeur MPLS, LSR possde une table de commutation associant un label d'entre

un label de sortie. [9]

La table de commutation est rapide parcourir dans le but d'accrotre la

rapidit de commutation sur label par rapport la table de routage du rseau IP. Le

chemin suivi est dtermin par le routeur d'entre ELSR du rseau MPLS. Il

aiguille les paquets labliss sur un chemin LSP donn selon diffrents critres :

adresse destination, qualit de service, applications, etc. [M.M]

Les RFCs utiliss pour le protocole MPLS sont les suivants : RFC3031 ,

RFC2702 et RFC2547 . Les labels spcifiques VPN ne sont imposs sur les

paquets IP qu'une seule fois en priphrie du rseau MPLS au niveau du routeur

dentre appel Ingres ELSR . A ce niveau, un calcul est effectu sur le paquet

afin de lui affecter un label spcifique. Ce label est supprim l'autre extrmit par

le routeur de sortie du backbone appel Egress ELSR . [10]

Chapitre 2 Etude thorique

32

Le rsum du mcanisme se prsente comme suit : le Ingress ELSR

reoit les paquets IP, ralise une classification des paquets dans un FEC en fonction

du rseau de destination ou QoS, y assigne un label VPN et un label MPLS puis

transmet les paquets labliss au rseau MPLS. [R.L]

En se basant uniquement sur les labels, les routeurs LSR du rseau MPLS

commutent les paquets labliss jusqu'au routeur de sortie Egress LSR qui

supprime les labels et remet les paquets leur destination finale. [10]

Voici une dmonstration du principe du MPLS sur le schma ci-dessous :

Figure 2.5 : Flux MPLS

5. Label :

Les labels sont des simples nombres entiers de 4 octets (32 bits) insrs entre

les enttes des couches 2 et 3 du modle OSI. Un label a une signification locale

entre deux routeurs LSR adjacents et mappe le flux de trafic entre le LSR amont et

le LSR aval. [8]

A chaque bond le long du chemin LSP, un label est utilis pour chercher les

informations de routage (Next Hop, interface de sortie). Les actions raliser sur le

label sont les suivantes: insrer, permuter et retirer. [10]

Un label MPLS se prsente sous cette forme :

Figure 2.6 : Dtails d'un label MPLS

Chapitre 2 Etude thorique

33

La signification des diffrents champs est donne comme suit :

Label (20 bits) : Valeur du label.

Exp (3 bits) : Classe du service du paquet.

BS (1 bit) : Indicateur de fin de pile (gal 1 sil sagit du dernier label).

TTL (8 bits) : Dure de vie du paquet (vite les doublons).

Un label peut tre mis en uvre dans les diffrentes technologies ATM,

Frame Relay, PPP et Ethernet (Encapsulation). Pour les rseaux Ethernet, un

nouveau champ appel SHIM a t introduit entre les couches 2 et 3 comme

lindique le schma suivant :

Figure 2.7 : Encapsulation pour ATM, Frame Relay, etc.

La technologie MPLS repose sur la technique de la commutation de label.

Pour cela, chaque paquet traversant le rseau doit donc tre capable de transporter

un label. Il existe deux faons de raliser le transport des labels dans un rseau

MPLS :

La premire solution de transport de labels est celle applique aux protocoles de

la couche 2 qui peuvent transporter des labels lintrieur mme de leur entte

(cest le cas des protocoles ATM et Frame Relay). Dans le cas du protocole ATM,

le label sera transport dans le champ VPI/VCI de lentte et dans le cas du

Frame Relay, cest le champ DLCI qui sera affect cette tche. [6]

Pour les protocoles ne pouvant pas utiliser cette mthode, le label sera transport

dans le champ SHIM qui sera insr entre lentte de la couche liaison et

lentte de la couche rseau. Cette technique permet de supporter la technique de

commutation de label sur nimporte quel protocole de la couche de liaison de

donnes. [6]

Chapitre 2 Etude thorique

34

Les labels peuvent tre associs un chemin, une destination, une

source, une application, un critre de qualit de service ou une combinaison de

ces diffrents lments.

Pour conclure, on peut dire que le routage IP est considrablement enrichi

sans pour autant voir ses performances dgrades tant donn que les paquets sont

encapsuls dans lentte MPLS et achemins utilisant les mcanismes de

commutation de niveau 2.

6. Architecture du protocole MPLS :

Larchitecture MPLS est compose de deux plans principaux pour la

commutation dans le rseau backbone :

Plan de contrle : Il permet de crer et de distribuer les routes et les labels. Ainsi, il

contrle des informations de routage, de commutation et de distribution des labels

entre les priphriques adjacents.

Plan de donnes : Il est connu galement sous le nom de Forwarding Plane et

permet de contrler la transmission des donnes en se basant sur la commutation

des labels.

Les diffrents composants MPLS sont sus-indiqus :

Figure 2.8 : Architecture logicielle MPLS

6.1. Plan de contrle :

Il est compos dun ensemble des protocoles de routage classique et de

signalisation. Il est charg de la construction, du maintien et de la distribution des

tables de routage et de commutation. Pour ce faire, le plan de contrle utilise des

protocoles de routage classique tels quIS-IS ou OSPF afin de crer la topologie des

nuds du rseau MPLS et des protocoles de signalisation spcialement dvelopps

pour le rseau MPLS comme LDP, MP-BGP (utilis par MPLS-VPN) ou RSVP

(utilis par MPLS-TE). [M.M]

Chapitre 2 Etude thorique

35

Dans un rseau MPLS, il existe deux mthodes pour crer et distribuer les

labels : Implicit routing et Explicit routing . Ces deux mthodes sont celles

utilises pour dfinir les chemins LSP dans le rseau MPLS.

6.1.1. La mthode Implicit Routing :

Cest la mthode de base choisie par lIETF pour les rseaux MPLS. Cest

un modle orient-contrle fond sur la topologie du rseau. Dans ce cas, les labels

sont crs lissue de lexcution des protocoles de routage classique.

Il existe galement la distribution implicite des labels aux routeurs LSR.

Cette distribution est ralise grce au protocole LDP. Les labels sont spcifis

selon le chemin Hop By Hop dfini par le protocole de routage interne

classique IGP dans le rseau. [M.M]

Chaque routeur LSR doit donc mettre en uvre un protocole de routage

interne de niveau 3 comme le protocole OSPF et les dcisions de routage sont

prises indpendamment les unes des autres. [11] (voir Figure 2.9)

Figure 2.9 : Routage implicite des labels

La distribution des labels fait partie du plan de contrle et particulirement

du plan de signalisation.

A l'origine, Cisco Systems a dvelopp son propre protocole de

distribution de label quon appelle TDP pour les rseaux backbones MPLS. De nos

jours, ce protocole est trs peu utilis et les rseaux MPLS utilisent plutt le

protocole de distribution des labels appel LDP. [12]

Chapitre 2 Etude thorique

36

6.1.2. La mthode Explicit Routing :

Cette mthode explicite est fonde sur les requtes (REQUEST-BASED) et

consiste ne construire une route que lorsqu'un flux de donnes est susceptible de

l'utiliser.

Avec cette mthode, le routeur Ingress ELSR choisit le chemin de bout en

bout au sein du rseau MPLS. Dans ce cas, la cration des labels est dclenche

lors de lexcution dune requte de signalisation comme RSVP par exemple. [2]

(voir Figure 2.10)

Cette mthode est utilise pour CR-LDP (CR-LDP=LDP+TE) et RSVP-TE.

Et, le LSP n'est plus dtermin chaque bond contrairement au routage implicite.

Ce qui permet MPLS de faire du Trafic Engineering afin dutiliser

efficacement les ressources du rseau et dviter les points de forte congestion en

rpartissant le trafic sur l'ensemble du rseau.

Ce mcanisme permet un oprateur de faire du TE en imposant au rseau

des contraintes sur les flux du point source jusqu'au point destination. Ainsi, des

routes, autres que le plus court chemin, peuvent tre utilises. [10]

Figure 2.10 : Routage explicite des labels

Je vais prsenter par la suite les diffrents protocoles utiliss dans le plan de

contrle commenant par le protocole LDP et le protocole OSPF.

Chapitre 2 Etude thorique

37

6.1.3. Protocole de distribution des labels :

LDP est un ensemble de procdures par lesquelles un routeur LSR en

informe un autre des affectations faites des labels.

Dans un rseau MPLS, deux routeurs LSR sont lis au label de distribution

(peer) lorsquils utilisent un LDP pour changer leurs affectations. Ce protocole

LDP est bidirectionnel utilis dans le backbone MPLS. [11]

Les routeurs LSR se basent sur linformation de label pour commuter les

paquets labelliss. Chaque routeur LSR, lorsquil reoit un paquet labellis, utilise

le label local pour dterminer linterface et le label de sortie.

Il est donc ncessaire de propager les informations sur ces labels tous les

routeurs LSR. Pour cela, des protocoles de distribution sont employs pour

lchange des labels entre les routeurs LSR.

Lautre objectif du protocole LDP est ltablissement des chemins appels

Label Switch Path sur le rseau MPLS. Il dfinit un ensemble de procdures et

de messages permettant lchange des labels et la dcouverte dynamique des nuds

adjacents grce aux messages changs par UDP. [13]

Il dfinit aussi une suite de procdures et de messages utiliss par les

routeurs LSR pour s'informer mutuellement de la correspondance (mapping) entre

les labels et le flux. (voir Figure 2.11)

Figure 2.11 : Principe de fonctionnement d'un LDP

Chapitre 2 Etude thorique

38

Le schma suivant montre le mcanisme dtablissement dune connexion

LDP pour les annonces de labels :

Figure 2.12 : Etablissement dune connexion LDP

LDP s'appuie sur les protocoles de routage IP dont il utilise la table de

routage. Il dfinit un ensemble de procdures et de messages pour l'change des

labels entre les routeurs LSR. Chaque fois qu'une destination IP (ou une FEC)

dcouverte, LDP est sollicit pour obtenir un label pour cette destination. [M.M]

Pour distribuer des labels dans le rseau MPLS, il existe deux modes utiliss

par le protocole LDP :

6.1.4. Diffrents modes de distribution de labels :

Mode DownStream Unsolicited :

Le fonctionnement de premier mode de distribution est schmatis dans la

figure ci-dessous :

Figure 2.13 : Fonctionnement de mode Downstream Unsolicited

Dans ce mode, ds qu'un routeur LSR a associ un label une FEC, il

informe automatiquement tous ses voisins de cette opration pour augmenter le

trafic d la signalisation sur le rseau.

Chapitre 2 Etude thorique

39

Mode DownStream On Demand :

Le fonctionnement de deuxime mode de distribution des labels est expliqu

dans le schma suivant :

Figure 2.14 : Fonctionnement du mode Downstream on demand

Dans ce mode, le routeur amont UpStream demande au routeur aval

DownStream de lui fournir le numro de label associer un FEC particulier.

Le routeur UpStream envoie le trafic vers le routeur DownStream , lors du

passage d'un paquet qui n'est pas encore associ une FEC, le routeur

UpStream va demander l'association d'un label pour cette FEC au routeur

suivant (le DownStream LSR sur le schma prcdent). [2]

Ce mode est utilis par le protocole RSVP-TE. Le routeur LSR dsirant

envoyer un paquet doit dabord faire une demande de label son voisin.

Maintenant, jaborde le protocole OSPF qui est le protocole IGP utilis dans

le backbone MPLS. Cest un protocole tat de lien et trs utilis.

6.1.5. Le protocole de routage OSPF :

Prsentation du protocole OSPF :

Il a t conu au sein de lIETF la fin des annes 80 pour rsoudre les

principaux dfauts du protocole RIP et entre autres le temps de convergence.

Actuellement, ce temps est denviron dune minute avec lutilisation dun protocole

tel quOSPF.

Il est donc certain que ce protocole a permis de rduire considrablement le

temps de convergence mais pas suffisamment pour certaines applications pour

lesquelles ce temps est de lordre dune minute ou plus. [14]

Chapitre 2 Etude thorique

40

Dans ce cadre, une solution complmentaire a t apporte au protocole

OSPF qui consiste calculer pralablement un chemin de secours disjoint du

premier chemin utilis pour chaque destination possible sur le rseau. Cest

lalgorithme TDSP qui est charg de cette mission. [15]

Caractristiques et fonctionnement du protocole OSPF :

Ce protocole a deux caractristiques essentielles :

Il est ouvert (lOpen de OSPF), son fonctionnement peut tre connu de tous.

Il utilise l'algorithme SPF, plus connu sous le nom d'algorithme de Dijkstra, afin

d'lire la meilleure route vers une destination donne.

OSPF fait partie de la seconde gnration de protocole de routage (Link

State Protocol). Il est beaucoup plus complexe que RIP mais ses performances et sa

stabilit sont suprieures. Il utilise une base de donnes distribues qui permet de

garder en mmoire ltat des liaisons. Ces informations forment une description de

la topologie du rseau et de ltat de linfrastructure. [14]

Pour bien comprendre son fonctionnement, il est ncessaire de sintresser

aux notions suivantes :

Notion de systme autonome : Cest un ensemble de rseaux qui utilise un

protocole de routage commun et qui dpend dune autorit administrative unique.

OSPF est un protocole de routage intra-domaine, c'est--dire quil ne diffuse les

informations de routage quentre les routeurs appartenant un mme systme

autonome. [14]

Notion de zone (area) : Un systme autonome gr par le protocole OSPF est divis

en plusieurs zones de routages qui contiennent des routeurs et des htes. Cette

division introduit le routage hirarchique. Chaque zone possde sa propre topologie

et ne connat pas les topologies des autres zones du systme autonome. [14]

La zone backbone est une zone particulire constitue de plusieurs routeurs

interconnects et devant tre le centre de toutes les zones. Autrement dit, toutes les

zones doivent tre connectes physiquement au backbone.

Chapitre 2 Etude thorique

41

Pour mieux interprter cette notion des zones, voici un schma illustratif :

Figure 2.15 : Organisation dOSPF selon les zones

On peut voir sur le schma prcdent que le systme autonome est dcoup

en trois zones plus le backbone. Les routeurs de la zone 1 ne connaissent pas les

routeurs de la zone 2 ni ceux de la zone 3. De mme, la zone 1 ne connat pas la

topologie des zones 2 et 3.

Lintrt de dfinir des zones est de limiter le trafic de routage, de rduire la

frquence des calculs du plus court chemin par lalgorithme SPF et davoir une

table de routage plus petite, ce qui acclre la convergence de celle-ci. [16]

6.2. Plan de contrle :

Le plan de donnes permet de transporter les paquets labliss travers le

rseau MPLS en se basant sur les tables de commutations. Il correspond

lacheminement des donnes en accolant lentte SHIM aux paquets arrivant dans

le domaine MPLS. [2]

Le plan de contrle est indpendant des algorithmes de routages et

d'changes des labels et utilise une table de commutation appele LFIB pour

transfrer les paquets labliss avec les bons labels.

Cette table est remplie par les protocoles d'change de label comme le

protocole LDP. A partir des informations de labels apprises par LDP, les routeurs

LSR construisent deux tables la LIB et la LFIB. [M.M]

De manire gnrale, la LIB contient tous les labels appris des voisins LSR,

tandis que la LFIB est utilise pour la commutation proprement dite des paquets

labliss. La table LFIB est un sous-ensemble de la base LIB.

Chapitre 2 Etude thorique

42

6.2.1. Table TIB :

La premire table construite par le routeur MPLS est la table LIB. Elle

contient pour chaque sous rseau IP (ou rseau destinataire) la liste des labels

affects par les routeurs LSR voisins. [O.F]

6.2.2. Table LFIB :

A partir de la table LIB et de la table de routage IP du rseau interne au

backbone, chaque routeur LSR construit une table LFIB qui sera utilise pour

commuter les paquets labliss. Dans le rseau MPLS, chaque sous-rseau IP est

appris par un protocole IGP qui dtermine le prochain saut (Next Hop) pour

latteindre. [3]

Donc pour atteindre un sous-rseau IP donn, le routeur LSR choisit le label

dentre de la table LIB qui correspond ce sous-rseau IP et slectionne comme

label de sortie le label annonc par le routeur voisin (correspondant au Next Hop)

dtermin par le protocole IGP (plus court chemin). [3]

6.2.3. Transmission des donnes :

A lentre du rseau MPLS, les paquets IP se voient insrs un label par le

routeur dentre Ingress ELSR. Ces paquets labliss sont ensuite commuts vers le

cur du rseau selon leur numro de label.

Ensuite, les routeurs MPLS du cur de rseau (les LSR) commutent les

paquets labliss jusquau routeur de sortie (Egress ELSR) par changement de

labels chaque nud. [M.M]

Un routeur LSR, recevant un paquet lablis, se base sur la table LFIB pour

transiter le paquet. A partir dun label dentre (label local), il en dduit linterface

et le label de sortie (Outgoing interface et Outgoing tag ou VC) pour faire suivre les

paquets. [2]

Lors de l'arrive du paquet au dernier routeur Egress ELSR , ce dernier

va retirer le label et transmettre le paquet sa couche de niveau 3 (sous-rseau IP)

qui va se charger du routage classique du paquet.

Chapitre 2 Etude thorique

43

Les oprations d'ajout et de suppression des labels sont primordiales car

elles vont conditionner l'interoprabilit des rseaux commutation de labels avec

les autres types de rseaux bass sur IP.

6.3. Les applications de la technologie MPLS :

Les principales applications de la technologie MPLS sont les rseaux privs

virtuels (VPN), la qualit de service (QoS) et l'ingnierie de trafic (TE).

6.3.1. VPN/MPLS :

Les rseaux privs virtuels bass sur la technologie MPLS simplifient

considrablement le dploiement des services VPN par rapport aux VPN

traditionnels.

En plus, les services de VPN/MPLS sur IP sont le moyen le plus souple et le

plus conomique pour interconnecter un ensemble de sites. L'architecture mise en

place par MPLS est trs sollicite par les oprateurs rseaux fournissant plusieurs

clients car elle permet de partager des quipements physiques. [M.M]

IPSec est une autre approche permettant de mettre en uvre des VPN sur le

rseau IP. LIPSec privilgie la scurisation des flux d'informations par encryptage

des donnes alors que MPLS se concentre plutt sur la gestion de la qualit de

service et la priorit des flux. [10]

Le problme de scurit dans MPLS/VPN est minimal dans le cas dun

rseau propritaire (non Internet). Cependant, si cette garantie n'est pas suffisante,

il existe des solutions qui permettent d'utiliser en mme temps MPLS et IPSec et

ainsi de construire des VPN disposant des avantages des deux approches en mme

temps : la souplesse de MPLS et la scurisation dIPSec. [18]

6.3.2. Quality Of Service :

Avec la technologie MPLS et la dfinition des classes disposant chacune

d'un niveau de priorit, il est possible de garantir une qualit de service adapte

chacun des flux utilisant la solution VPN/MPLS.

Chapitre 2 Etude thorique

44

La QoS est un lment crucial pour un rseau d'oprateur. En effet,

loprateur doit pouvoir garantir ses clients le transport de leurs flux en

garantissant diffrentes contraintes, comme par exemple : Dbit minimal garanti,

Dbit maximal, Latence, Gigue. [18]

Ainsi cette solution permet de vhiculer la voix sur IP (VoIP) et de mettre en

place des applications de visioconfrence dans des conditions excellentes sur des

rseaux VPN/MPLS forts taux d'utilisation.

6.3.3. Traffic Engineering :

Tout comme la qualit de service, le Traffic Engineering est un lment

crucial pour un rseau d'oprateur. Comme sus-indiqu, il existe deux modes pour

l'tablissement des LSP sur un rseau MPLS.

Dans le cadre du routage implicite, le chemin sera dfini selon l'IGP. Par

consquent, le chemin de base slectionn sera par dfaut celui qui contient le

moins de sauts.

Dans un rseau MPLS, le TE permet d'optimiser l'utilisation des ressources

d'un rseau afin d'viter la congestion. C'est la prise en compte de la bande passante

disponible sur un lien lors des dcisions de routage qui rend possible cette

optimisation. Pour cela, il faut utiliser le protocole Source Routing pour le

configurer. Ainsi, pour sa mise en place dans un rseau, l'oprateur doit utiliser un

protocole de routage particulier qui doit implmenter l'algorithme CSPF. [18]

C'est cet algorithme qui permet le choix d'une route en fonction des

paramtres comme par exemple le dbit disponible sur un lien. Des volutions des

protocoles de routages existant comme OSPF-TE ou ISIS-TE ont t dvelopps

afin d'implmenter l'algorithme CSPF. [13]

Dans un rseau MPLS, le respect de ces contraintes lors des dcisions de

routage est fait grce la prsence d'un protocole de routage implmentant

l'algorithme CSPF. Enfin, la rservation de la bande passante ventuelle, qui doit

tre faite sur les routeurs, est trs souvent faite grce au protocole RSVP-TE. [18]

Chapitre 2 Etude thorique

45

6.4. volutions MPLS :

Les principales volutions du protocole MPLS sont :

6.4.1. GMPLS :

C'est la premire extension du MPLS. Le concept de cette technologie est

dtendre la commutation aux rseaux optiques.

Le GMPLS met en place une hirarchie dans les diffrents supports de

rseaux optiques. Il permet donc de transporter les donnes sur un ensemble de

rseaux htrognes en encapsulant les paquets successivement chaque entre

dans un nouveau type de rseau. [17]

Ainsi, il est possible d'avoir plusieurs niveaux d'encapsulations selon le

nombre de rseaux traverss. Le label correspond ce rseau est conserv jusqu'

la sortie du rseau.

GMPLS reprend le plan de contrle de MPLS en l'tendant pour prendre en

compte les contraintes lies aux rseaux optiques. En effet, il va ajouter une brique

de gestion des liens l'architecture MPLS. Cette brique comprend un ensemble de

procdures utilises pour grer les canaux et les erreurs rencontres. [3]

6.4.2. VPLS :

VPLS dfinit un service de VPN au niveau de la couche 2. Son but est de

simuler un rseau LAN travers l'utilisation d'un rseau MPLS classique. L

encore, la plus grande partie des traitements va s'effectuer sur les PE tout comme

les VPNs de niveau 3. Chaque PE maintient une table dadresses MAC appele

table VFI.

A ce niveau-l, le mapping des FEC s'effectue directement par rapport aux

adresses MAC et non les adresses IP. Le principe est similaire la commutation

classique de niveau 2 : Une trame arrive sur un PE qui consulte sa table VFI pour

vrifier l'existence de l'adresse et la commute si trouve. Le cas chant, le PE, qui

mule ce commutateur, va envoyer la trame sur tous les ports logiques relatifs

l'instance VPLS concerne. [12]

Chapitre 2 Etude thorique

46

Le principe est exactement similaire aux VPNs de niveau 3 mise part le

fait que tout se passe au niveau 2. Le VPLS est encore l'tat de test l'IETF et sa

norme (le protocole de communication et les algorithmes) nest donc pas encore

dfinitive.

7. Conclusion :

Le protocole MPLS semble intressant pour l'avenir en tant que technique

fdratrice et de nombreux travaux sont mens pour faciliter les choix faire.

Grce ses mcanismes de commutation de labels avancs et sa simplicit

de mise en place sur des rseaux dj existants, le MPLS est devenu une

technologie phare de demain alliant souplesse, volutivit et performance pour un

cot rduit.

Dans le dernier chapitre, je vais essayer damliorer le rseau actuel du

CNSS en optimisant la capacit de ses liaisons inter-sites.

Chapitre 3 Ralisation

47

Chapitre 3 Ralisation

48

1. Introduction :

Aprs lanalyse de ltat actuel du rseau de la CNSS et ltude thorique de

la technologie MPLS, je propose une nouvelle architecture qui parait adquate et

plus optimise.

Pour bien dgager les avantages de cette nouvelle architecture, je vais la

simuler avec NS2 et la tester avec les mmes paramtres utiliss auparavant.

2. Conception et prsentation :

Ce nouveau rseau pourra remplacer lexistant et rsoudre ses problmes. Il

se compose de cinq PoPs choisis par rgion (Tunis, Sousse, Sfax, Gafsa et

Jendouba) qui sont lis entre eux par des fibres optiques. Tous les BR sont lis aux

PoPs de TT par des LS en cuivre.

Cette nouvelle architecture est illustre comme suit :

Figure 3.1 : La nouvelle architecture de la CNSS

Pour chaque site de la CNSS, jai optimis le dbit et jai obtenu les valeurs cites

dans le tableau suivant :

Chapitre 3 Ralisation

49

Chapitre 3 Ralisation

50

Tableau 3.1 : Rpartition de la nouvelle architecture selon le dbit

Chapitre 3 Ralisation

51

3. Simulation et test :

Lestimation du dbit au niveau des sites a permis de faire une simulation de

son nouveau backbone. Alors, jai donn des types de liens diffrents au sein et en

dehors des nuds MPLS de la CNSS.

La rpartition des agents aux diffrents nuds est tablie comme indique :

(voir Figure 3.2)

Figure 3.2 : Rpartition des agents dans la nouvelle architecture

Afin de mieux expliquer la figure prcdente, le tableau ci-dessous indique

la direction des trafics gnrs et la nature des diffrents agents :

Nud MPLS Trafic /Agent Nud source Nud destination

0

CBR 16 17

FTP 26 54

EXPO 36 57

1

CBR 53 43

FTP 54 58

EXPO 50 40

Chapitre 3 Ralisation

52

2

CBR 41 49

FTP 46 42

EXPO 45 5

3

CBR 6 8

FTP 7 14

EXPO 5 15

4

CBR 9 12

FTP 14 7

EXPO 15 25

Tableau 3.2 : Rpartition des agents aux nuds dans la nouvelle architecture

Le script TCL de la nouvelle architecture est semblable celui de la premire (voir

Annexe2). Loutil de visualisation a donn comme rsultat la figure suivante :

Figure 3.3 : Backbone MPLS propre de la CNSS

Jai suivi les mmes tapes de test en utilisant la variation de nombre de

connexions et la variation de la taille des paquets comme critres de test.

Chapitre 3 Ralisation

53

3.1. Variation de la taille des paquets :

Commenant par le trafic CBR, les rsultats sont prsents dans la figure

suivante :

Figure 3.4 : Variation de taille des paquets CBR (1)

Les quatre paramtres de performance restent stables mme si on varie la taille des

paquets sans quil y est de perte de paquets.

Pour le trafic FTP, les rsultats sont indiqus dans la figure suivante :

Figure 3.5 : Variation de taille des paquets FTP (1)

Il y a une stabilit des paramtres de performance et une absence de perte.

Chapitre 3 Ralisation

54

La figure qui suit montre les rsultats de simulation de trafic EXPO :

Figure 3.6 : Variation de taille des paquets EXPO (1)

Il y a une stabilit de dbit ainsi quune augmentation des valeurs des autres

paramtres proportionnellement la taille des paquets mis.

La simulation totale du nouveau backbone et du test de performance donne

la courbe suivante :

Figure 3.7 : Variation de taille des paquets de trafic global (1)

Il y a une influence du trafic EXPO sur la performance du nouveau backbone.

Chapitre 3 Ralisation

55

3.2. Variation de nombre de connexions :

Les rsultats de test de trafic CBR sont ports sur la figure suivante :

Figure 3.8 : Variation de nombre de connexions de trafic CBR (1)

Il y a une stabilit de la gigue et du temps de rponse, une croissance de dbit et

une absence de perte de paquets.

La variation des paramtres de FTP est illustre comme suit :

Figure 3.9 : Variation de nombre de connexions de trafic FTP (1)

Il y a une croissance des valeurs de la gigue, de temps de rponse et de dbit

cependant le taux de perte reste nul.

Chapitre 3 Ralisation

56

La courbe de performance du trafic EXPO est reprsente comme suit :

Figure 3.10 : Variation de nombre de connexions de trafic EXPO (1)

La gigue est constante, le temps de rponse et le taux de perte sont nuls. Au-del de

trois connexions, ces paramtres voluent proportionnellement avec le nombre de

connexions. Le dbit volue ds le dbut de la simulation en fonction de nombre de

connexions.

Enfin, la simulation totale du nouveau backbone MPLS donne la courbe de

performance suivante :

Figure 3.11 : Variation de nombre de connexions de trafic global (1)

Le taux de perte est faible (il commence augmenter ds la troisime connexion),

le temps de rponse tend tre stable (environ 2.5 s), la gigue varie entre 4.10

-

et

6.10

-

s et le dbit croit en fonction de nombre de connexions.

Chapitre 3 Ralisation

57

4. Comparaison des rsultats :

Dans ce cadre, jai mis deux valeurs diffrentes (une pour larchitecture

existante et une pour la nouvelle) pour chaque paramtre de performance afin de les

comparer.

4.1. Perte des paquets :

Le tableau montre le taux de perte en fonction de la taille des paquets :

Taille de paquet (Octet)

Taux de perte

Architecture existante Nouvelle architecture

100 0.00285 0.00007

200 0.00487 0.000168

500 0.0204 0.000015

700 0.103 0.00038

1000 0.0381 0

Tableau 3.3 : Statistiques de perte en fonction de taille de paquets

Le tableau prsente le taux de perte en fonction de nombre de connexions :

Nombre de connexion

Taux de perte

Architecture existante Nouvelle architecture

1 0.00038 0

3 0.003028 0

6 0.106523 0.000072

9 0.140162 0.000057