Professional Documents

Culture Documents

Qos

Uploaded by

lgonzalez2010Original Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Qos

Uploaded by

lgonzalez2010Copyright:

Available Formats

Resume

Cet article traite de la qualit de service, de sa raison d'tre ainsi que de sa mise en oeuvre.

Alors que le monde repose de plus en plus sur la communication, que les frontires en matire

de rseau cessent d'exister, il apparait comme important voire crucial d'apporter une certaine

scurit sur ces communications comme les flux boursiers... Qu'adviendrait-il si des caprices de

communications intervenaient ?

ien que cet article n'ait pas t rdi! pour un public non averti mal!r une approc"e

didactique # travers l'tude t"orique puis pratique de la qualit de service, vous trouvere$ des

complments, des rappels intressants en matire de rseau au sein des annexes.

%ote importante & 'u fait qu'il est impossible d'a(outer des c"apitres aprs la conclusion lors de

la rdaction des articles, les annexes sont donc situes avant la conclusion. )erci de votre

compr"ension.

%ote secondaire & *e sommaire situ ci-dessous est su(et # quelques caprices qui seront

certainement rsolu bient+t par l'administrateur de ce site ,eb.

Sommaire

-ntroduction

. Concept de la qualit de service

/ )ise en place de la qualit de service

0 )odular Qos Confi!uration

o

o

o 0.. Confi!uration des 1 access-list 2

o 0./ Confi!uration des 1 class-map 2

o 0.0 Confi!uration des 1 polic3-map 2

o

o 0.4 Confi!uration des interfaces

4 *aboratoire

Annexe A & *es couc"es 56-

Annexe & 7irarc"isation de l'adressa!e -8v4

. 9itre du c"apitre

o ... 6ous titre

Annexe C & Access-list standard : extended

Conclusion

Introduction

*a qualit de service est - en matire de rseau - une fonctionnalit dsormais trs rpandue.

C"aque (our un peu plus utilise, elle a su s'imposer comme une de ces nouvelles

fonctionnalits p"ares.

*a ; <oix sur -8 ; =communment abr! en <o-8> ou bien encore les flux temps rel de fa?on

plus !nrale =donnes boursires, diffusion de confrence, etc.> sont ce que nous pouvons

appeler des flux sensibles tant nettement plus su(ets # problme en cas de con!estion sur un

mdia donn. 'e ce fait, tout retard de rception de paquets attendus peut occasionner une

latence aux consquences critiques. *'ac"eminement de ce !enre de trafic repose donc en

dfinitive sur l'assurance d'une continuit de service prioritaire # tout autre.

*es besoins en manire de qualit de service =bien souvent abr! en Qo6> sont donc ici

dfinis & !r@ce # cette fonctionnalit, tout trafic pourra tre class, ordonn et trait par priorit,

importance du contenu.

-l est trs clair que dans un contexte de 6alle des )arc"s, l'ac"eminement des donnes temps

rel =flux boursiers entre autres> est capital. 'es retards de cotations pourraient alors tre

extrmement pnalisant financirement si ces informations n'taient pas # (our.

A travers ce !uide, nous expliquerons donc comment mettre en place la qualit de service au

sein d'un rseau, tape par tape, en t"orie puis en pratique. 8our la pratique, les exemples

reposeront sur l'usa!e d'un Catal3st Cisco 0ABC disposant d'une -56 ./..=..> AD minimum ainsi

qu'une pla!e d'adressa!e prive .C.E.C.C = :.F, taille d'une classe issue d'une pla!e de classe

A >.

Gn minimum de connaissances est requis afin de comprendre puis mettre en pratique les

proc"ains c"apitres dont &

Couc"es 56- =9"orie, niveau CC%A.>

8lan d'adressa!e au format -8v4 =9"orie, niveau CC%A.>

Commandes Cisco -56 ./.x =8ratique, niveau CC%A/>

8lan d'adressa!e <*6), C-'H =9"orie, niveau CC%A0>

Iestion des AC*s =9"orie et pratique, niveau CC%A0>

Connaissances optionnelles &

<*A%s =9"orie, CC%A0>

1 Concept de la qualit de service

*a qualit de service commence par un peu de t"orie. Jn effet, de quelle manire la qualit de service est-

elle identifie, traite ? 8lus encore, comment est-elle transporte et assure sur lKensemble d'un rseau ?

%ous pouvons affirmer sans attendre que lKessentiel repose sur le marqua!e et le traitement par priorit des

divers paquets circulant sur un rseau donn.

Jn effet, avec lKvolution du protocole -8, un en-tte fut a(out # cet effet. %omm 1 c"amp 9o6 2

=abrviation de 93pe of 6ervice cKest-#-dire 1 93pe de 6ervice 2 en fran?ais>, cet en-tte occupe un octet,

soit E bits. Iarde$ # l'esprit que le c"amp 9o6 est un en-tte de niveau 0 reposant sur le protocole -8 mais

en aucun cas de niveau /, ce dernier portant alors un autre nom.

Aucune qualit de service nKest pour autant assure. 9out dKabord du fait quKil est ncessaire =et mme

obli!atoire> que la qualit de service soit mise en place sur lKensemble du rseau pour tre effective sur

celui-ci, mais !alement parce que quand bien mme elle serait proprement confi!ure, la qualit de service

ne prendrait place quKen cas de con!estion du rseau. Autrement dit, pourquoi effectuer de la qualit de

service quand un trafic est fluide ?

A ce propos, prcisons que par dfaut, tant quKaucune spcification ne sera effectue, le c"amp 9o6 restera

nul, avec pour valeur C.

Considrons le rseau maquette suivant &

Li!ure ... & Hseau maquette.

Ainsi la qualit de service est-elle stocMe dans un en-tte que cela soit !r@ce au c"amp 9o6 ou tout autre

=en re!ard au niveau /> puis transporte # travers un rseau. Cependant, cela suffit-il rellement #

confi!urer et assurer de la qualit de service ?

Jn ralit pas tout # fait puisquKune partie de ce que lKon qualifie de qualit de service repose !alement sur

la confi!uration du matriel rseau, en dKautres termes de s,itc"s ou de routeurs. %ous nous attarderons

donc sur la confi!uration des matriels rseaux dans les proc"ains c"apitres.

C+t principe, la qualit de service repose sur lKide dKidentifier ou plus tec"niquement de classifier un ou

plusieurs trafics, dKeffectuer un marqua!e sur ce ou ces derniers puis de prendre un certain nombre de

mesures effectives en considrant le marqua!e effectu que nous appelons une politique. CKest au travers de

ces trois tapes, la 1 classification 2, le 1 marqua!e 2 et lK 1 application de la politique 2, que la qualit de

service va prendre forme.

Hevenons au c"amp 9o6 &

Ce c"amp est entre autre constitu dKune valeur qui peut tre la valeur 1 -8 precedence 2 ou bien la valeur

1 '6C8 2. C"acunes sKinsrent dans les premiers bits rservs du c"amp 9o6. 5n retrouve !alement une

valeur nomme valeur 1 Co6 2 mais cette dernire est indpendante du c"amp 9o6 puisque de niveau / et

non de niveau 0 =nKoublie$ pas que le c"amp 9o6 est un c"amp faisant partie dKun en-tte de niveau 0 mais

en aucun cas de niveau />.

ien que la principale valeur nous intressant soit la valeur '6C8, nous allons dtailler quelque peu ce que

sont ces trois diffrentes valeurs.

Commen?ons par la valeur Co6, de niveau / &

*a valeur Co6, abrviation de 1 Class of 6ervice 2 cKest-#-dire Classe de 6ervice en fran?ais, peut tre

comprise dans un intervalle allant de C # A. Jlle occupe par consquent 0 bits au sein dKun en-tte.

6a principale utilit est dKtre capable de transiter # travers des liens de niveau / en mode trunM, en dKautres

termes dKappliquer de la qualit de service de niveau / et non de niveau 0.

Li!ure ../ & 'tail dKun paquet de niveau / en matire de qualit de service.

8assons au niveau 0 &

*a valeur -8 precedence, peut tre comprise dans un intervalle allant de C # A. Jlle occupe par consquent 0

bits au sein de lKen-tte dKun paquet de niveau 0, les trois premiers sur les "uit que compte le c"amp 9o6.

'e moins en moins utilise au profit de la valeur '6C8, elle remplie nanmoins le mme r+le que son

successeur, marquer des paquets.

*a valeur '6C8, abrviation de 1 'ifferentiated 6ervices Code 8oint 2, peut tre comprise dans un intervalle

allant de C # F0. Jlle occupe par consquent F bits au sein dKun en-tte, les six premiers sur les "uit que

compte le c"amp 9o6.

*a valeur '6C8 ainsi que la valeur Co6 sont les plus rpandues. Gn certain lien existe entre elles puisque

bien souvent on assiste # des conversions entre ces deux dernires, consistant # mapper les valeurs dans un

sens ou dans un autre selon les liens traverss par les paquets durant leur ac"eminement # travers le

rseau.

Li!ure ..0 & 'tail dKun paquet de niveau 0 en matire de qualit de service.

A noter &

Gne compatibilit ascendante est assure entre la valeur -8 precedence et la valeur '6C8 au mo3en dKun

mappa!e . interne au matriel rseau ou proprement dfini par son administrateur rseau si pralablement

confi!ur. -l est donc possible de convertir les valeurs -8 precedence en valeurs '6C8 mais pas dans lKautre

sens.

2 Mise en place de la qualit de service

*a qualit de service est, nous lKavons prcis, inactive par dfaut. *es c"amps relatifs # la qualit de service

tant bien souvent nuls, aucune action nKest effectue quant au traitement spcifique de lKac"eminement des

paquets. Quelle que soit la valeur de ces c"amps dKailleurs.

Jn effet, considrons un paquet mis # travers un rseau avec une valeur Co6 de B t3pique de la <o-8

refltant un trafic prioritaire, aucune action ne pourra tre en!a! tant que la qualit de service nKaura pas

t active.

Comment activer la qualit de service ?

'ans le mode de confi!uration de votre matriel rseau, il vous suffira dKentrer la commande 1 mls qos 2

pour que la qualit de service soit dsormais active. 8our vrifier que cette dernire est bien active, vous

pourre$ !alement entrer la commande 1 s"o, mls qos 2. 's lors, vous devrie$ avoir une notification

comme quoi la qualit de service est bien active & 1 Qo6 enable 2.

Hetene$ que cette manipulation est # produire sur lKensemble de votre rseau, sur c"aque quipement sans

quoi le c"amp dKaction de la qualit de service sera vite limit, cantonn au seul quipement rseau

confi!ur.

En thorie :

Jtape . confi!ure terminal

Jntre dans le mode !lobal de confi!uration.

Jtape / mls qos

Active la qualit de service.

*a qualit de service sKactivera # la validation de cette commande avec les paramtres par dfaut.

Jtape 0 end

Hetourne au mode privil!i =JDJC>.

Jtape 4 s"o, mls qos

<rifie vos entres.

Jtape B cop3 runnin!-confi! startup-confi!

=5ptionnel> 6auve!arde vos entres prcdentes. Jquivaut # la commande 1 ,rite 2.

3 Modular Qos Confiuration

*a premire question que nous sommes en droit de nous poser est & )ais quKest-ce que le )odular Qos

Confi!uration ?

8arfois abr! en )QC, derrire cette expression se cac"e le principe, la t"orie de la qualit de service que

nous avons expliqu au cours du premier c"apitre &

Jffectuer de la qualit de service sur un rseau, cKest classifier, marquer, normaliser son contenu, le trafic qui

3 transite.

Jtape importante de la qualit de service, dnomme 1 Classification 2, elle prpare et identifie les flux

entrants. Heposant sur des AC*s, une confi!uration fine et avise est # cet effet des plus conseilles. 8our

cela, il est important dKavoir une connaissance exacte de tout ce qui traverse son rseau et avoir d(# tabli

une carte des trafics importants =prioritaires> de ceux qui le sont moins, voire pas du tout.

*a construction des AC*s repose sur la nature, la source et mme la destination des paquets qui circulent

tandis que la diffrenciation de ces divers trafics reposera plus sur des 1 class-map 2 ainsi que nous le

verrons plus loin.

Gne fois un trafic classifi, il sera alors marqu puis, le cas c"ant, subira un ensemble de directives qui lui

seront dsormais imposes. Ces deux tapes sont le 1 )arqua!e 2 et lK 1 Application de la politique 2. ien

souvent, vous constatere$ que ces deux dernires tapes sont lies tant effectues de paire mais il sKa!it

bien de deux tapes indpendantes.

Afin de procder # la confi!uration complte de la qualit de service, nous allons voir la mise en place du

processus de Classification # travers la cration dKAC*s et de 1 class-map 2 puis le processus de )arqua!e et

dKApplication dKune politique # travers la cration dKune 1 polic3-map 2.

Li!ure 0.. & )odle de la qualit de service.

3.1 Configuration des access-list

-l existe deux !enres dKAC*s & les 1 standard 2 et les 1 extended 2.

*es AC*s standard requirent uniquement la connaissance de la source du flux courant tandis que les AC*s

extended peuvent, quant # elles, prendre en compte diverses informations notamment la source, la

destination ou le port du flux courant.

Concernant la qualit de service, tant re!ardant vis-#-vis des sources, destinations et ports, nous opterons

plus aisment pour une AC* extended. 'e plus, afin de sKassurer une meilleure souplesse dans lKentretien de

nos futures AC*s, nous nous porterons sur les AC*s dites nommes =et non numrotes>.

<oici donc la dmarc"e # suivre pour confi!urer une telle AC* &

En thorie :

Jtape . confi!ure terminal

Jntre dans le mode !lobal de confi!uration.

Jtape / ip access-list extended access-list-name

'finit une AC* extended puis entre dans le mode de confi!uration de cette dernire.

1 access-list-name 2 doit tre un nom # base de caractres alp"anumriques.

=%ota> 1 access-list-name 2 peut tre un nombre compris entre .CC et .NN ou /CCC et /FNN.

Jtape 0 Oden3 P permitQ protocol source Rsource-,ildcardS destination Rdestination-,ildcardS Rdscp

dscpS Rlo!S

1 protocol 2 peut tre un protocole -8 tel ei!rp, ospf, !re, i!mp, ip, tcp, udp, etc. ou bien un nombre

correspondant compris entre C et /BB.

1 source 2 peut tre &

Gn !roupe dKadresses -8 via une adresse rseau accompa!ne dKun ,ildcard.

Gn "+te prcd du mot-cl 1 "ost 2 possdant un ,ildcard implicite de C.C.C.C.

9out trafic via le mot-cl 1 an3 2 quivalent # C.C.C.C /BB./BB./BB./BB.

'e mme pour 1 destination 2.

=8our dbu!uer> Gtilise$ le mot-cl 1 lo! 2 afin dKaccder aux messa!es incluant les refus effectus.

=5ptionnel> 6pcifie$ une valeur entre C et F0 pour effectuer un contr+le selon le c"amp '6C8.

Jtape 4 end

Hetourne au mode privil!i =JDJC>.

Jtape B s"o, access-lists Raccess-list-number P access-list-nameS

Affic"e la confi!uration de lKAC*.

Jtape F cop3 runnin!-confi! startup-confi!

=5ptionnel> 6auve!arde vos entres prcdentes. Jquivaut # la commande 1 ,rite 2.

En pratique :

=confi!> ip access-list extended 8*A9-%G)

=confi!-ext-nacl> permit icmp .C.E...C C.C.C./BB .C.E./.C C.C.C./BB ec"o

=confi!-ext-nacl> permit icmp .C.E...C C.C.C./BB .C.E./.C C.C.C./BB ec"o-repl3

=confi!-ext-nacl> permit icmp .C.E...C C.C.C./BB .C.E./.C C.C.C./BB unreac"able

=confi!-ext-nacl> permit tcp .C.E...C C.C.C./BB .C.E./.C C.C.C./BB eq telnet

=confi!-ext-nacl> permit tcp .C.E...C C.C.C./BB .C.E./.C C.C.C./BB eq tacacs

=confi!> ip access-list extended I5*'

=confi!-ext-nacl> permit tcp .C.E...C C.C.C./BB .C.E./.C C.C.C./BB eq .0N

=confi!-ext-nacl> permit udp .C.E...C C.C.C./BB .C.E./.C C.C.C./BB ran!e .0A .0E

=confi!> ip access-list extended 6-*<JH

=confi!-ext-nacl> permit tcp .C.E...C C.C.C./BB .C.E./.C C.C.C./BB eq ftp

=confi!> ip access-list extended H5%TJ

=confi!-ext-nacl> permit tcp .C.E...C C.C.C./BB .C.E./.C C.C.C./BB eq ,,,

3.2 Configuration des class-map

*es 1 class-map 2 reposent sur les AC*s. 8renant !alement part au processus de Classification du trafic, ces

1 class-map 2 respectent une dmarc"e simple et lo!ique & les AC*s leurs tant attac"es seront parcourues

dans lKoptique de trouver une J9 : 5G plusieurs occurrences.

En thorie :

Jtape . confi!ure terminal

Jntre dans le mode !lobal de confi!uration.

Jtape / class-map Rmatc"-all P matc"-an3S class-map-name

'finit une 1 class-map 2 nomme 1 class-map-name 2 puis entre dans le mode de confi!uration de cette

dernire.

5ptionnel &

Gtilise$ le mot-cl 1 matc"-all 2 afin que c"acune des entres de la 1 class-map 2 soit vrifie =J9

lo!ique>.

Gtilise$ le mot-cl 1 matc"-an3 2 afin qu'une seule entre de la 1 class-map 2 suffise # tre vrifi

=5G lo!ique>.

=%ota> Gne seule option 1 matc" 2 est autorise par 1 class-map 2. 'e plus, elle est optionnelle 1 matc"-

all 2 tant utilise par dfaut.

Jtape 0 matc" Oaccess-!roup acl-index P ip dscp dscp-list P ip precedence ip-precedence-listQ

'finit le critre correspondant # la classification du trafic. Gn seul critre peut tre fourni par 1 class-

map 2 &

1 acl-index 2 peut tre un nom ou nombre dKune AC* existante.

1 dscp-list 2 peut tre une liste de E valeurs '6C8 maximum, c"acune spare par un espace.

1 ip-precedence-list 2 peut tre une liste de E valeurs -8 precedence maximum, c"acune spare

par un espace.

Jtape 4 end

Hetourne au mode privil!i =JDJC>.

Jtape B s"o, class-map

Affic"e la confi!uration des diverses 1 class-map 2.

Jtape F cop3 runnin!-confi! startup-confi!

=5ptionnel> 6auve!arde vos entres prcdentes. Jquivaut # la commande 1 ,rite 2.

En pratique :

=confi!> class-map matc"-all platinum

=confi!-cmap> matc" access-!roup name 8*A9-%G)

=confi!> class-map matc"-all !old

=confi!-cmap> matc" access-!roup name I5*'

=confi!> class-map matc"-all silver

=confi!-cmap> matc" access-!roup name 6-*<JH

=confi!> class-map matc"-all bron$e

=confi!-cmap> matc" access-!roup name H5%TJ

3.3 Configuration des policy-map

Autrement dfinissable par 1 application d'une politique 2, les 1 polic3-map 2 "irarc"isent plusieurs 1 class-

map 2.

Ainsi pour le traitement de c"acune dKentres elles, plusieurs c"oix peuvent sKoffrir dont la rcriture de la

valeur des paquets en cours de transit ou bien lKaffectation dKune nouvelle valeur de qualit de service en

re!ard # certaines classes de paquets.

Jn dKautres termes, une politique re!roupera plusieurs classes de trafics identifies au mo3en des listes

dKaccs qui leurs sont attac"es. A cela, une somme dKactions sera en!a!e comme celle de conserver la

valeur initiale du paquet =provoquant une rcriture avec une valeur identique> ou bien un c"an!ement de

cette dernire. Ces valeurs affluentes peuvent tre de plusieurs t3pes comme dcrit prcdemment # savoir

des valeurs Co6, des valeurs -8 precedence =bien que dprcies> et des valeurs '6C8 =les plus courantes>.

Comme nous lKavons d(# exprim, des conversions dKun t3pe # un autre sont envisa!eables !r@ce # des

1 maps 2 ou cartes de valeurs, fonctionnant alors par principe dKquivalence. *e marqua!e en termes de

qualit de service concernant les paquets affects nKest pas perdu, il nKest que converti en un autre !enre.

<iens enfin la politique en elle-mme, proposant de c"oisir, de r!lementer les flux qui transitent selon les

valeurs affectes aux paquets ou autrement dit selon leur importance, leur marqua!e. 'e sorte que vous

pouve$ ds lors dfinir un taux maximum dKutilisation de la bande passante avec pourquoi pas un taux de

surconsommation restant mar!inal lorsque inutilis. CKest la notion de 1 burst 2. -l est tout # fait possible de

rpartir !alement en files dKattente les paquets arrivant en re!ard # leur marqua!e. CKest la notion de

1 buffer 2 ou de 1 queuein! 2.

5ption intressante de la qualit de service lors de lKapplication dKune politique, il est possible dKeffectuer

certaines actions prdfinies lorsque se produit un effet de con!estion concernant un t3pe de flux identifi

=prcis ou !nrique quKimporte>.

Jn effet, vous pouve$ soit supprimer tout lKexcdant du trafic, # c"ar!e des s3stmes dKexploitations

dKassurer un nouveau transfert des donnes manquantes =principe du flux 9C8> ou bien de transfrer mal!r

tout cet excdant mais avec une valeur de qualit de service, une importance, une priorit de trafic moindre.

'ans ce dernier cas, il faudra utiliser une commande spciale dfinissant un nouveau mappa!e des valeurs

sur lequel votre matriel rseau sKappuiera. Cette approc"e est similaire aux notions de mappa!e des valeurs

dKun t3pe # un autre dcrit quelques li!nes plus "aut.

En thorie :

Jtape . confi!ure terminal

Jntre dans le mode !lobal de confi!uration.

Jtape / polic3-map polic3-map-name

'finit une 1 polic3-map 2 nomme 1 polic3-map-name 2 puis entre dans le mode de confi!uration de cette

dernire.

Jtape 0

class class-map-name

Attac"e une classe 1 class-map-name 2 # la politique prcdemment cre puis entre dans le mode

confi!uration de cette dernire.

Jtape 4 trust Rcos P dscp P ip-precedenceS

H!nre les paquets avec la valeur de qualit de service quKils possdent en arrivant sur les diverses

interfaces du matriel rseau oU sera appliqu cette future politique. 'e cette manire, la valeur sera

conserve et non remise # $ro comme elle aurait dV lKtre en lKabsence de cette commande.

*a valeur de qualit de service # spcifier est optionnelle tant par dfaut 1 dscp 2.

=%ota> *Kusa!e de cette commande rend caduc lKtape suivante, ces deux tapes tant exclusives. Jn

dKautres termes, une fois cette commande utilise, passe$ directement # lKtape F.

Jtape B set Oip dscp ne,-dscp P ip precedence ne,-precedenceQ

)arque les paquets avec une nouvelle valeur de qualit de service pouvant tre une valeur -8 precedence

1 ne,-precedence 2 ou une valeur '6C8 1 ne,-dscp 2.

Jtape F police rate-bps burst-b3te Rexceed-action Odrop P policed-dscp-transmitQS

'finit un comportement quant au trafic classifi &

1 rate-bps 2 reflte le trafic autoris en bits par secondes =bps>. 6on c"elle va de ECCC #

.CCCCCCCCC.

1 burst-b3te 2 reflte le trafic autoris en dpassement si inutilis. 6pcifi en octets et non en

bits, son c"elle va de ECCC # .CCCCCC.

=5ptionnel> <ous pouve$ spcifier lKaction # effectuer en cas de dpassement & dtruire les paquets =drop> ou

bien les transfrer mo3ennant une modification de leur valeur de qualit de service =policed-dscp-transmit>.

Jtape A end

Hetourne au mode privil!i =JDJC>.

Jtape E s"o, polic3-map Rpolic3-map-name Rclass class-map-nameSS

Affic"e la confi!uration de la politique prcdemment dfinie.

Jtape N cop3 runnin!-confi! startup-confi!

=5ptionnel> 6auve!arde vos entres prcdentes. Jquivaut # la commande 1 ,rite 2.

En pratique :

=confi!> polic3-map Q56

=confi!-pmap> class platinum

=confi!-pmap-c> set ip dscp 0E

=confi!-pmap-c> police .CCCCCCC .CCCCCC exceed-action policed-dscp-transmit

=confi!-pmap> class !old

=confi!-pmap-c> set ip dscp 0C

=confi!-pmap-c> police BCCCCCCC .CCCCCC exceed-action policed-dscp-transmit

=confi!-pmap> class silver

=confi!-pmap-c> set ip dscp /C

=confi!-pmap-c> police 0CCCCCCC .CCCCCC exceed-action drop

=confi!-pmap> class bron$e

=confi!-pmap-c> set ip dscp ./

=confi!-pmap-c> police .CCCCCCC .CCCCCC exceed-action drop

<oici comment effectuer un nouveau marqua!e des valeurs '6C8 en cas dKexcdant de trafics =requiert

lKusa!e de lKoption 1 exceed-action policed-dscp-transmit 2> &

En thorie :

Jtape . confi!ure terminal

Jntre dans le mode !lobal de confi!uration.

Jtape /

mls qos map policed-dscp dscp-list to marM-do,n-dscp

'finit une nouvelle valeur '6C8 1 marM-do,n-dscp 2 pour une liste de "uit valeurs '6C8 maximum

spares par un espace correspondant # 1 dscp-list 2.

Jtape 0 end

Hetourne au mode privil!i =JDJC>.

Jtape 4 s"o, mls qos maps policed-dscp

Affic"e la confi!uration des mappa!es de valeurs '6C8 dfinis.

Jtape B cop3 runnin!-confi! startup-confi!

=5ptionnel> 6auve!arde vos entres prcdentes. Jquivaut # la commande 1 ,rite 2.

En pratique :

=confi!> mls qos map policed-dscp 0E 0N 4C 4. 4/ to 0F

=confi!> mls qos map policed-dscp 0C to C

3.4 Configuration des interfaces

%ous avons vu prcdemment comment mettre en place de la qualit de service mais aprs la conception

des 1 access-list 2, des 1 class-map 2 ainsi que des 1 polic3-map 2, la qualit de service reste inoprante

pour une raison vidente & oU a-t-elle t applique ?

8our que la qualit de service soit effective, il est ncessaire de lKappliquer au niveau dKune interface. 'e

sorte que sur un s,itc" comportant /4 ports par exemple, afin que la qualit de service soit matrielle, nous

devrons confi!urer c"acun de ces /4 ports afin dKassurer le processus )QC.

8oint important, toute absence de confi!uration spcifique et relative # la qualit de service sur une des

interfaces entraWnera un comportement normal ou par dfaut sur cette mme interface, cKest-#-dire bien

souvent le mme que celui que vous avie$ avant dKeffectuer de la qualit de service. 5n parle dKailleurs bien

souvent alors de procd L-L5, pour 1 Lirst -n Lirst 5ut 2 si!nifiant clairement que le premier arriv sera le

premier sorti.

*e c"amp 9o6 serait quant # lui rcrit avec une valeur nulle =$ro> empc"ant tout traitement espr plus

aprs dans un rseau, auquel cas vous aurie$ # c"ar!e de marquer # nouveau le trafic.

Autre point, la qualit de service peut sKappliquer comme vous le verre$ en entre comme en sortie

=attention aux versions dK-56 comme tou(ours> X en dKautres termes selon si le paquet est re?u par le routeur

: s,itc" ou bien sKil en part, vous c"oisire$ lKune ou lKautre option.

En thorie :

Jtape . confi!ure terminal

Jntre dans le mode !lobal de confi!uration.

Jtape / interface interface-id

Jntre dans le mode de confi!uration de lKinterface 1 interface-id 2.

Jtape 0 mls qos trust Rcos P dscp P ip-precedenceS

Confi!ure lKinterface pour accepter lKune des valeurs de qualit de service issu de c"aque paquet transitant

via lKinterface prcdemment spcifie. Cette valeur sera rcrite au sein de lKen-tte du paquet re?u et peut

donc tre une valeur Cos, une valeur '6C8 ou encore une valeur -8 precedence. 6ans cette commande, la

valeur de qualit de service du paquet sera perdue.

*a valeur de qualit de service # spcifier est optionnelle tant par dfaut 1 dscp 2.

=%ota> *Kusa!e de cette commande rend caduc lKtape suivante, ces deux tapes tant exclusives. Jn

dKautres termes, une fois cette commande utilise, passe$ directement # lKtape B.

Jtape 4 service-polic3 Rinput P outputS polic3-map-name

Applique la politique 1 polic3-map-name 2 pralablement dfinie.

*a politique peut sKappliquer de deux manires & en entre =input> ou bien en sortie =output>.

Jtape B end

Hetourne au mode privil!i =JDJC>.

Jtape F s"o, interface interface-id

Affic"e la confi!uration de lKinterface 1 interface-id 2.

Jtape A cop3 runnin!-confi! startup-confi!

=5ptionnel> 6auve!arde vos entres prcdentes. Jquivaut # la commande 1 ,rite 2.

En pratique :

=confi!> interface !i.:C:.

=confi!-if> mls qos trust dscp

=confi!> interface !i.:C:/

=confi!-if> mls qos trust dscp

=confi!> interface fa.:C:.

=confi!-if> service-polic3 input Q56

=confi!> interface fa.:C:/

=confi!-if> mls qos trust dscp

! "a#oratoire

8renons une tude concrte &

8our un unique utilisateur disposant dKun lien .CC )bits, deux transferts sont effectus, lKun tant un parta!e

de fic"iers =utilisant le protocole %etios>, lKautre tant une navi!ation sur le Yeb =un tlc"ar!ement pour

tre plus prcis>. Ces deux transferts sont effectus en diffr.

*a priode du test !lobal est dKune minute soit FC secondes. *e premier transfert =%etios, 9C8 .0A> est

lanc # 9C Z C sec, le second transfert =7998, 9C8 EC> est lanc pour sa part # 9. Z .C sec.

Li!ure 4.. & 6tatistiques avec et sans qualit de service sur deux flux distincts.

Ce que nous pouvons constater &

6ans qualit de service, la consommation du flux %etios va croissant (usquK# atteindre sa limite impose par

le dbit du mdia, # savoir .CC )bits. *e flux 9C8 quant # lui reste nul, en attente, (usquK# ce que le

prcdent flux =%etios> soit termin.

A la lecture des courbes et des conclusions, nous sommes donc en prsence du traitement L-L5 & premier

entr, premier sorti, c"acun son tour.

Avec qualit de service, la consommation du flux %etios au!mente (usquK# son seuil limite dfinit par

lKadministrateur =ici les trois quarts de la bande passante> puis sta!ne # ce seuil sans (amais le dpasser. *e

flux 7998 quant # lui consomme le restant de la bande passante disponible.

A la lecture des courbes et des conclusions, nous sommes donc en prsence du traitement Qo6 & c"aque flux

re?u est class, marqu puis ac"emin avec une spcificit, celle dKune limitation de bande passante dans le

cas prsent.

$nne%e $ : "es couches &SI

<oici un rappel sur les couc"es du modle 56- ainsi que quelques exemples de protocoles lis # ces diverses

couc"es. 8our plus dKexplications, rfre$-vous aux bases rseaux fournies entre autres par Cisco =de niveau

CC%A.>.

Li!ure A.. & 'tail des couc"es du modle 56-.

7

A88*-CA9-5%

7998, 6)98, 6%)8

FTP, TELNET, NFS

6

8HJ6J%9A9-5%

D'H, A6%..

SMB, AFP

5

6J66-5%

H8C, %etios

A68

4

9HA%685H9

9C8, G'8, H98

68D, A98

0

HJ6JAG

-8, -8D, -C)8, -I)8, D./B, C*%8, AH8

568L, H-8, J-IH8, ''8, 76H8, <HH8, I*8

/

*-A-65%

Jt"ernet, 9oMen Hin!, 888, 7'*C

Lrame Hela3, H%-6, A9), 698, H698, )698

.

87[6-QGJ

Cuivre, Hadio

5ptique

%ote & 'ans la dcomposition des couc"es du modle 9C8:-8, les couc"es B # A fusionnent pour ne donner

quKune seule et mme couc"e & la couc"e B A88*-CA9-5%.

$nne%e ' : (irarchisation de l)adressae I*v!

*a description qui suit se veut plus tre un mmento quKun cours sur l'adressa!e -8 dKun rseau. Jlle se base

de ce fait sur un adressa!e !nral et scolaire dit 1 classfull 2 et non 1 classless 2 utilis quant # lui trs

couramment, permettant dKoutrepasser ces limitations ou rpartitions d'adresses -8.

Hapidement, lKadressa!e 1 classfull 2 entraWne un !@c"is important dKadresses -8.

8our crer un rseau correspondant # un besoin de dix utilisateurs par exemple, la plus petite classe

dKadresses -8 restera une classe C. 's lors, /BF adresses seront alloues # ce nouveau rseau ne comptant

quKun unique besoin de dix adresses soit une perte totale de /4F adresses.

*Kadressa!e 1 classless 2 vous permet quant # lui une !estion plus intelli!ente et plus proc"e de vos besoins

rels.

'ans notre cas prcdent, mo3ennant un masque de sous-rseau consquent, il eut t fort possible de

nKallouer que .F adresses =en suivant tou(ours la r!le des puissances de /> minimisant ainsi la perte

dKespace dKadressa!e.

Happelons que cela prend place dans le contexte d'-8v4 puisque -8vF ne souffre pas de ce problme de perte

dKespace dKadressa!e possdant des milliards de milliards dKadresses -8.

Li!ure .. & 9ableau de rpartition des classes dK-8v4.

C.C.C.C ./A./BB./BB./BB Classe A =.F BE. 0AB adresses>.

./E.C.C.C .N../BB./BB./BB Classe =FB C/B adresses>.

.N/.C.C.C //0./BB./BB./BB Classe C =/BB adresses>.

//4.C.C.C /0N./BB./BB./BB Classe '. 'die au 1 multicast 2, elle ne sKutilise

(amais pour de lKadressa!e.

/4C.C.C.C /BB./BB./BB./BB Classe J. Cette classe est interdite dKusa!e tant

rserve # lK-nternic # des fins de dveloppements.

-l existe un mo3en mnmotec"nique simple pour tablir lKappartenance dKune adresse # une classe &

lKquivalence du premier octet en binaire. Ainsi nous aurons pour une classe A toutes les adresses

commen?ant par un C en binaire, par .C pour une classe , par ..C pour une classe C, par ...C pour une

classe ', par .... pour une classe J.

A cela, a(outons que certaines adresses -8 sont su(ettes # caution =exceptions> notamment &

Li!ure ./ & Jxceptions dKadressa!e en -8v4.

C.C.C.C Adresse ill!ale

C.C.C.C C./BB./BB./BB 8la!e locale

.C.C.C.C .C./BB./BB./BB 8la!e prive

./A.C.C.. Adresse de loopbacM

.A/..F.C.C .A/.0../BB./BB 8la!e prive

.N/..FE.C.C .N/..FE./BB./BB 8la!e prive

//4.C.C.C //4.C.C..B 8la!e de diffusion de routa!e

/BB./BB./BB./BB Adresse de broadcast

*es adresses ou pla!es dKadresses prives sont rserves # un usa!e interne nKtant pas routes sur

lK-nternet. Jn dKautres termes, selon les besoins internes de votre rseau, entreprise, etc. vous affectere$ des

adresses -8 =que cela soit de fa?on statique ou d3namique via '7C8> parmi lKun des trois !roupes

dKadressa!e priv disponible.

*es adresses ou pla!es dKadresses prives ne pouvant tre routes sur lK-nternet, il est dKusa!e dKavoir

recours # ce que lKon appelle le %A9 ou le 8A9. *e %A9 =%et,orM Address 9ranslation> consiste en un mappa!e

dKune adresse donne sur une autre. Autrement dit, il sKa!it de possder une adresse publique sur lK-nternet

qui renvoie en interne sur une adresse cette fois prive qui nKaurait pu tre publie bien videmment.

Concernant le 8A9 =8ort Address 9ranslation>, la lo!ique est similaire au %A9 mais avec pour ob(et des ports.

ien que nKtant pas relatif # notre su(et mais peut-tre dans un avenir proc"e, voici donc une courte

introduction # -8vF &

-8vF est constitu de .F octets =./E bits> contrairement # -8v4 qui nKen comporte que 4.

5utre la taille dKadressa!e au!mente si!nificativement, le coda!e des adresses se fait dsormais en

"exadcimal =de C # N ainsi que de A # L> constituant donc un intervalle allant de CCCC # LLLL pour c"aque

octet. 8our rappel, le coda!e en -8v4 se fait en dcimal =de C # N> constituant un intervalle allant quant # lui

de C # /BB.

A cette occasion, une nouvelle criture aura lieu possdant deux formes, lKune normale, lKautre dite

1 compresse 2. Gne adresse -8vF commune aura donc la forme suivante &

LJEC&04L.&ENC0&/0AL&NC'C&/0'L&L40B&EN./

=Li!ure .0>

%ote$ la disparition des points sparant c"aque octet en -8v4, remplac dsormais par des deux points = & >.

Gne suite de $ros pourra se compresser # concurrence dKune seule occurrence en 8aama3im %eMudota3im,

le s3mbole des doubles points = && >. Ainsi se fera le distin!uo entre la forme normale initiale et la forme

compresse finale &

LJEC&CCCC&ENC0&CCCC&CCCC&/0'L&L40B&EN./

6

LJEC&CCCC&ENC0&&/0'L&L40B&EN./

=Li!ure .4>

Autres c"an!ements, les "uit derniers octets sont dsormais ddis # la partie "+te ou en dKautres termes

indivisibles # partir dKau(ourd'"ui. Cela si!nifie que le plus petit rseau que vous sere$ amens # !rer

possdera une taille suprieure # celui dKune classe A. *a partie rseau sera quant # elle rductible pour crer

des sous-rseaux, cependant sans (amais dborder sur la partie "+te.

Li!ure .B & Lormat dKadresses -8 en -8vF.

HJ6JAG JG- F4 =759J>

F4 bits

F4 bits

A noter que seul un :0/ pourra tre diffuser sur lK-nternet.

Enfin, le broadcast sera remplac par ce que lon appelle l anycast .

$nne%e C : $ccess+list standard , e%tended

Au niveau des AC*s, on retrouve plusieurs usa!es et diffrences de confi!uration. Ainsi, ces dernires sont

spares en deux natures distinctes principalement, # savoir les 1 standard 2 et les 1 extended 2.

8our rappel, une AC* est une liste de !estion d'accs =bien quKon

sKen serve souvent en tant que fire,all>. Compose bien souvent de

plusieurs li!nes, c"acune de ces li!nes constitue ce que lKon appelle

une ACJ, abrviation dK 1 Access Control Jntr3 2.

'ans un premier temps, nous verrons les AC*s dites numrotes

puis dans un second temps les AC*s dites nommes, ainsi que les

consquences quant # lKutilisation quKelles entraWnent.

*es AC*s standard sont bases sur la source, et uniquement la

source.

En thorie :

Jtape . confi!ure terminal

Jntre dans le mode !lobal de confi!uration.

Jtape / access-list access-list-number Oden3 P permitQ source Rsource-,ildcardS Rlo!S

'finit une AC* standard. 1 access-list-number 2 doit tre un nombre compris entre C et NN ou .0CC et

.NNN.

1 source 2 peut tre &

Gn !roupe dKadresses -8 via une adresse rseau accompa!ne dKun ,ildcard.

Gn "+te prcd du mot-cl 1 "ost 2 possdant un ,ildcard implicite de C.C.C.C.

9out trafic via le mot-cl 1 an3 2 quivalent # C.C.C.C /BB./BB./BB./BB.

=8our dbu!uer> Gtilise$ le mot-cl 1 lo! 2 afin dKaccder aux messa!es incluant les refus effectus.

Jtape 0 end

Hetourne au mode privil!i =JDJC>.

Jtape 4 s"o, access-lists Raccess-list-number P access-list-nameS

Affic"e la confi!uration de lKAC*.

Jtape B cop3 runnin!-confi! startup-confi!

=5ptionnel> 6auve!arde vos entres prcdentes. Jquivaut # la commande 1 ,rite 2.

*es AC*s extended peuvent se baser sur un ou plusieurs paramtres parmi la source, la destination ainsi que

le protocole.

En thorie :

Jtape . confi!ure terminal

Jntre dans le mode !lobal de confi!uration.

Jtape / access-list access-list-number Oden3 P permitQ protocol

source Rsource-,ildcardS destination Rdestination-,ildcardS Rdscp dscpS Rlo!S

'finit une AC* extended. 1 access-list-number 2 doit tre un nombre compris entre .CC et .NN ou /CCC et

/FNN.

1 protocol 2 peut tre un protocole -8 tel ei!rp, ospf, !re, i!mp, ip, tcp, udp, etc. ou bien un nombre

correspondant compris entre C et /BB.

1 source 2 peut tre &

Gn !roupe dKadresses -8 via une adresse rseau accompa!ne dKun ,ildcard.

Gn "+te prcd du mot-cl 1 "ost 2 possdant un ,ildcard implicite de C.C.C.C.

9out trafic via le mot-cl 1 an3 2 quivalent # C.C.C.C /BB./BB./BB./BB.

'e mme pour 1 destination 2.

=8our dbu!uer> Gtilise$ le mot-cl 1 lo! 2 afin dKaccder aux messa!es incluant les refus effectus.

=5ptionnel> 6pcifie$ une valeur entre C et F0 pour effectuer un contr+le selon le c"amp '6C8.

Jtape 0 end

Hetourne au mode privil!i =JDJC>.

Jtape 4 s"o, access-lists Raccess-list-number P access-list-nameS

Affic"e la confi!uration de lKAC*.

Jtape B cop3 runnin!-confi! startup-confi!

=5ptionnel> 6auve!arde vos entres prcdentes. Jquivaut # la commande 1 ,rite 2.

%ous ne nous attarderons pas sur les raisons dKune prfrence dKune AC* # une autre mais ne citerons

simplement quKil est plus frquent de constater une plus !rande libert de 1 mouvement 2 concernant une

AC* extended en dpit dKune AC* standard.

*e plus intressant se situe sur la diffrence de ces dernires avec les AC*s dites nommes.

*e premier avanta!e des AC*s nommes est quKelles sont de ce fait plus aisment identifiables, parlantes

quant # leur contenu. Cependant, tant nomme, leur univers dKutilisation est plus rduit par comparaison

aux AC*s numrotes puisque certaines anciennes commandes ne supportent que des nombres et non des

noms.

)ais dans la plupart des cas comme pour la qualit de service, les AC*s nommes sont tout # fait utilisables

ce qui reste dans lKabsolu nettement plus commode.

6econd avanta!e, ces dernires sont ditables. Jn effet, si vous sou"aite$ modifier, diter ou supprimer ne

serait-ce quKune li!ne, toute lKAC* serait en temps normal perdue tandis que si vous avie$ procd # une

cration dKAC* nomme, vous nKaurie$ pas ce souci. <ous pourrie$ mme insrer des li!nes entre deux

r!les, deux ACJs d(# existantes.

Heporte$-vous au C"apitre 9rois 1 )odular Qos Confi!uration 2 pour un exemple pratique.

Conclusion

Au travers de cette tude, nous avons mis en vidence lKintrt de la qualit de service.

ien que la rapidit des mdias ne cesse de sKaccroWtre encore au(ourdK"ui, il demeure important de

"irarc"iser les flux qui eux aussi nKont cess de se multiplier.

A lK\uvre en permanence au sein des 6alles de )arc"s, la qualit de service se prsente comme un outil

ncessaire, permettant dKassurer le bon ac"eminement du flux temps rel.

Au-del# de la qualit de service, des outils de !estion, de mana!ement, fleurissent et place la qualit de

service comme un lment essentiel des volutions rseaux et maWtrise du s3stme dKinformations.

*a mission de mise en place de la qualit de service dans un cadre professionnel mKa permis dKapprofondir et

complter mes connaissances rseaux acquises au cours de lKanne scolaire prcdente. 'ans un futur

proc"e, il est certain quKune telle exprience me sera utile.

You might also like

- WebSphere PDFDocument74 pagesWebSphere PDFMarta S. ValverdeNo ratings yet

- Criptografia 04Document94 pagesCriptografia 04Edwin Flores RojasNo ratings yet

- Test Préparation Ccna2Document19 pagesTest Préparation Ccna2lgonzalez2010No ratings yet

- Introduction A Cisco Cal ManagerDocument14 pagesIntroduction A Cisco Cal Managerlgonzalez2010No ratings yet

- Keepin NetkitDocument105 pagesKeepin NetkitIchraf JjNo ratings yet

- TP Ims1Document6 pagesTP Ims1raissmedNo ratings yet

- Memoire - Sonia. 2014Document29 pagesMemoire - Sonia. 2014Ferjani TarekNo ratings yet

- Gartner Report 2020Document35 pagesGartner Report 2020Mohcine OubadiNo ratings yet

- Un Serveur TFTP v2 27Document5 pagesUn Serveur TFTP v2 27radouaneNo ratings yet

- Voici Un Plan Détaillé Pour Un Cours de Réseau Informatique Destiné Aux Débutants en Première AnnéeDocument3 pagesVoici Un Plan Détaillé Pour Un Cours de Réseau Informatique Destiné Aux Débutants en Première AnnéeWambe ChristelleNo ratings yet

- Authentification 802.1x V1.0Document24 pagesAuthentification 802.1x V1.0Youness LaNo ratings yet

- ICND1 Formation Interconnexion de Reseaux Cisco Part1 v2.0 Icnd1 PDFDocument2 pagesICND1 Formation Interconnexion de Reseaux Cisco Part1 v2.0 Icnd1 PDFCertyouFormationNo ratings yet

- Explication Des Systemes RepartiesDocument56 pagesExplication Des Systemes Repartiesben hadj othman mohamed aziz100% (1)

- RapportDocument90 pagesRapportAnwer AfsaNo ratings yet

- TP2 Differentiated ServicesDocument7 pagesTP2 Differentiated ServicesFalilou BahNo ratings yet

- TP6 IPv6 2014 PDFDocument8 pagesTP6 IPv6 2014 PDFsowNo ratings yet

- Enonce tp2 ReseauxDocument24 pagesEnonce tp2 ReseauxAna Smaal100% (1)

- Protocole OSPFDocument10 pagesProtocole OSPFNabil BarcaNo ratings yet

- Commutateurs CiscoB - 250seriesDocument25 pagesCommutateurs CiscoB - 250seriesJeanThierryNo ratings yet

- S43 CoursChap4 7Document4 pagesS43 CoursChap4 7Samsung 7serieNo ratings yet

- VoipDocument22 pagesVoipsamba amidou maîgaNo ratings yet

- Supportwebservicessoapetrestv3mryoussfi 140317164035 Phpapp02 PDFDocument391 pagesSupportwebservicessoapetrestv3mryoussfi 140317164035 Phpapp02 PDFelkamelNo ratings yet

- Ip Multimedia Subsystem IMSDocument36 pagesIp Multimedia Subsystem IMSlahbak abderrahmeneNo ratings yet

- Alphorm 131111131618 Phpapp01 PDFDocument273 pagesAlphorm 131111131618 Phpapp01 PDFzied100% (1)

- TP PfSense InstallationDocument8 pagesTP PfSense InstallationJogre AmpionNo ratings yet

- SodapdfDocument129 pagesSodapdfamalou wardaNo ratings yet

- Mise en Place de La VoIP Au Sein Dune enDocument52 pagesMise en Place de La VoIP Au Sein Dune enPythagore BemyaNo ratings yet

- Examen TPDocument5 pagesExamen TPnoussa79No ratings yet

- Rapport ATMDocument33 pagesRapport ATMMehdi El MokhtariNo ratings yet

- 5.1.5.7 Packet Tracer - Configuring OSPF Advanced Features InstructionsDocument3 pages5.1.5.7 Packet Tracer - Configuring OSPF Advanced Features InstructionsyannickNo ratings yet

- Sophos Firewall BRFRDocument30 pagesSophos Firewall BRFRyoussef aaiadiNo ratings yet

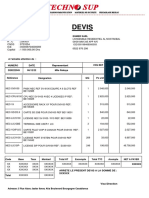

- Devis SV9100Document3 pagesDevis SV9100Racshid Ait BihiNo ratings yet

- Commande Route Sous Linux Avec Des ExemplesDocument6 pagesCommande Route Sous Linux Avec Des ExemplesIsmail bilakanNo ratings yet

- IPERF - Le Tutorial FacileDocument9 pagesIPERF - Le Tutorial FacileCapcom RubiconNo ratings yet