Professional Documents

Culture Documents

Manual de Políticas de Seguridad

Uploaded by

suky230Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Manual de Políticas de Seguridad

Uploaded by

suky230Copyright:

Available Formats

REPBLICA BOLIVARIANA DE VENEZUELA

MINISTERIO DEL PODER POPULAR PARA LA EDUCACIN UNIVERSITARIA

UNIVERSIDAD POLITECNICA TERRITORIAL DEL ESTADO ARAGUA

FEDERICO BRITO FIGUEROA

LA VICTORIA EDO ARAGUA

Manual de

Polticas de Seguridad

T.S.U:

Figuera Josimar C.I 19.516.152

Franco Anmily C.I 20.473.408

Sojo Liz

C.I 19.272.355

Noviembre del 2013

Manual de Usuario

NDICE

INTRODUCCIN

Polticas de Control de Accesos

Generalidades

Misin

Visin

Objetivo

Alcance

3

3

3

3

3

3

4

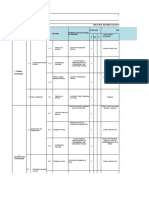

Poltica

1. Requisitos De Negocio Para El Control De Acceso

1.1. Entrada y salida de personal

1.2. Entrada y salida de visitantes

1.3. Entrada y salida de informacin, material, mobiliario y equipo

1.4. Control de acceso para reas restringidas

1.5. Sanciones

2. Gestin de acceso de usuario

2.1. Registro De Usuario

2.2. Gestin De Privilegios

2.3. Gestin De Contraseas De Usuario

2.4. Revisin De Los Derechos De Acceso De Usuario

3. Responsabilidades Del Usuario

3.1. Equipo de usuario desatendido

3.2. Poltica de puesto de trabajo despejado y pantalla limpia

4. Control de acceso a Red

4.1. Poltica de Acceso a Usuarios Internos a la Red

4.2. Poltica de Acceso a Usuarios Externos a la Red

5. Control De Acceso Al Sistema Operativo

5.1. Procedimientos seguro de inicio de sesin

5.2. Identificacin y autenticacin de usuarios

5.3. Sistema de gestin de contrasea

5.4. Responsabilidades del usuario

5.5. Uso de los recursos del

sistema

5.6. Desconexin automtica de sesin

6. Implementacin de la seguridad

4

4

4

5

5

6

6

6

6

7

8

9

9

10

10

10

10

11

11

11

12

12

13

RECOMENDACIONES

CONCLUSIONES

REFERENCIAS BIBLIOGRFICAS

18

19

20

13

14

14

Manual de Polticas de Seguridad

INTRODUCCIN

Segn se van desarrollando los requerimientos de seguridad que

involucren el uso de la tecnologa, se producen nuevas situaciones que

conllevan a la aparicin de nuevas amenazas a las que se enfrentan los

sistemas de informacin, por medio de la globalizacin de la web.

Establecer polticas y estndares de seguridad dentro de las

organizaciones ah sido un tema de gran importancia en la actualidad, debido a

ello la importancia de conocer algunas de las polticas de seguridad, tomando

en cuenta la estructura con la que cuentan cada una de ellas.

Se quiere que los usuarios de informtica no se sientan restringidos de

manejar el sistema ms bien se busca brindar seguridad y confiabilidad sobre

la informacin.

Polticas de Control de Acceso.

Generalidades

Cumplir con las restricciones de los procesos de acceso de los usuarios

de todos los niveles; de forma que se conozca desde el registro inicial de

nuevos usuarios hasta la privacin final de derechos de los usuarios que ya no

requieren el acceso.

Misin

Implantar las directrices que sean necesarias para el correcto

funcionamiento de las polticas de seguridad establecidas.

Visin

Crear niveles de seguridad altamente confiables y que garanticen el

cumplimiento de las directrices establecidas, conforme a la optimizacin de los

sistemas de informacin.

Manual de Polticas de Seguridad

Objetivo

Establecer las polticas

seguridad de los datos.

idneas

para

garantizar

la

Fomentar en los usuarios el uso de contraseas y

cumplimiento de las polticas de seguridad establecidas.

Registrar y notificar sobre eventos y actividades ejecutadas

por los usuarios.

Garantizar la seguridad de la informacin cuando se utiliza

computacin mvil e instalaciones de trabajo remoto.

Alcances

Definir las polticas y estndares de seguridad con las que deber

cumplir el sistema para el control de morbilidad y seguridad epidemiolgica de

las empresas asociadas a la corporacin de asesores en proteccin y

seguridad C.A. (CAPSCA).

Polticas

1. Requisitos de negocio para el control de acceso

Toda organizacin adems de contar con polticas de seguridad en

las reas de informtica debe cumplir con todas aquellas restricciones

en cuanto al cuidado sobre el ingreso a las instalaciones a personas

ajenas a la institucin, contar con circuitos cerrado de cmara que

permita la vigilancia constante, evitar ingreso de armas, proveer de

buenas infraestructuras se seguridad requeridas.

1.1 Entrada y salida de personal

1. Mantener un control de los registros, entradas y salidas

de equipos y materiales que se encuentren en el centro

de datos.

Manual de Polticas de Seguridad

2. Usar visiblemente una identificacin que autorice las

entradas y accesos reas restringidas.

3. Mantener vigentes las identificaciones de acceso

4. Mantener listas actualizadas de los usuarios que

tendrn acceso y en qu momento ser.

1.2 Entrada y salida de visitantes

1. Mantener un equipo preparado para recibir los

visitantes que tengan acceso a ciertas reas que

cuente con privilegios, para evitar posibles robos de

informacin.

1.3 Entrada y salida de informacin, material, mobiliario y equipo

1. El personal deber notificar y brindar toda la

informacin que concierne al ingreso y salida de

materiales y equipos.

2. La entrada de software y equipos de cmputo ser

permitida siempre que exista una autorizacin emitida

por el personal correspondiente.

3. Verificar las condiciones, y la informacin que se

encuentre en todos los cmputos que salga de las

instalaciones.

4. Toda unidad porttil de transferencia de informacin,

sea cual sea su modo y utilidad deber ser revisado por

el personal encargado de realizar la posible transmisin

de datos.

5. Solo aquellas personas que cuente con autorizaciones

emitidas por los administradores podrn sacar

informacin a travs de medios porttiles de la data que

se encuentre en los cmputos.

6. Los medios porttiles de resguardo de informacin solo

podrn ser usados bajo supervisin y autorizacin de

los administradores o personal encargado.

7. No permitir el uso de ningn dispositivo captador de

imgenes, video o sonido.

Manual de Polticas de Seguridad

1.4 Control de acceso para reas restringidas.

1. Las reas de almacenamiento de datos sern

consideradas reas restringidas.

2. Evitar la entrada a las reas restringidas con equipos

multimedia que puedan generar, imgenes, sonidos o

videos que pongan en riesgo la seguridad de la datas.

3. Contar con la identificacin necesaria para ingresar a

las reas de acceso restringido.

4. Presentar la autorizacin como visitante para tener

accesos a las reas restringidas.

5. El acceso de materiales y/o equipos en estas reas

solo se har cuando sea estrictamente necesario y

contando con las autorizaciones pertinentes.

6. No permitir el ingreso a las reas de acceso restringido

con ningn tipo de sustancias liquidas, agua, caf,

gaseosas, desinfectantes, limpiadoras, entre otros.

7. No permitir el ingreso con cigarros, cerillos,

encendedores o cualquier otro tipo de maquinas que

puedan causar daos dentro del las reas restringidas.

1.5 Sanciones

Se establece trabajar con 3 niveles de falta

1. 1er nivel: se notificara una amonestacin por escrito.

2. 2do nivel: si existe repeticin de la falta se levantara un

acta administrativa.

3. 3er nivel: segn sea la gravedad de la falta se aplicara

una sancin de persistir el problema.

2. Gestin de Acceso de Usuario

2.1. Registro De Usuario

El Administrador de La Empresa es quien debe realizar el procedimiento

de registrar a los usuarios para otorgarle el acceso al Sistema, bases de datos

(si lo amerita) y/o cualquier tipo de informacin multiusuario, para ello debe

comprender los siguientes puntos:

Manual de Polticas de Seguridad

1. Los nombres de usuarios deben ser nicos, es decir, ninguno

debe ser exactamente igual al otro para evitar confusin a la hora

de realizar auditorias de los movimientos que hacen cada uno de

los usuarios dentro del sistema.

2. Verificar cautelosamente si el nivel que se le va a otorgar al

usuario a registrar es el indicado para el propsito a llegar y que

sea coherente con la Poltica de Seguridad del Organismo de la

Empresa.

3. El Administrador de la empresa debe entregar un informe escrito

al usuario registrado con las polticas de la Empresa y con

informacin detallada de sus derechos de acceso al sistema.

4. El Administrador debe realizar una revisin peridica del sistema

con la finalidad de observar quienes estn inactivos, inhabilitados

o que tienen usuarios redundantes, es decir:

o Si existen usuarios redundantes, se debe cancelar de

manera que el sistema no se llene de informacin basura

que no se usa.

o Si existen usuarios que se encuentran inactivos por un

periodo menor de 60 das, debe colocarse como

inhabilitado hasta que ste se reintegre.

o Si existen usuarios que se encuentran inactivos por menos

de 120 das automticamente el Administrador debe

Eliminar dicho usuario.

5. Si llegase a existir algn usuario que intente acceder a algn

mdulo No autorizado, deben existir clusulas en el contrato de

esa persona dentro de la empresa.

2.3. Gestin De Privilegios

En el Sistema, no todos los usuarios tendrn el privilegio de manejar

todos los mdulos como los tiene el Administrador Principal, cada usuario

mediante su nivel indicado (Administrador, Mdico, Secretaria) podr manejar

de los mdulos que le correspondan a su nivel de usuario dentro del sistema.

Por ello, para un mejor control de Privilegios, la empresa debe tener en cuenta:

1. Se debe verificar que el nivel que se le esta otorgando al usuario

debe coincidir con lo mdulos disponibles que pueda manejar una

vez ya dentro del sistema.

2. Dichos mdulos tienen que cumplir con su Rol funcional, por

ejemplo, que el Mdico maneje solo lo que le corresponde a su

rol, la Secretaria controle nicamente sus roles administrativos en

cuanto a citas y privilegios que se consideren necesarios y el

Manual de Polticas de Seguridad

Administrador tenga la autoridad de controlar el sistema completo

porque as lo requiere la Empresa.

3. La Empresa debe tener un constante monitoreo de los privilegios

que manejan cada usuario dentro del sistema, de manera que

establezca alguna poltica de periodos donde se realice

mantenimiento de las mismas, as despus puedan ser

revocados.

2.4. Gestin De Contraseas De Usuario

1. Los Usuarios cuando ya tengan su identificador y contrasea para

acceder al sistema deben mantenerlo en total confidencialidad, ya

que al exponer dicha informacin pone en riesgo no slo al control

de acceso que se le proporcion manejar sino tambin a la

empresa y a su rol o trabajo en ella.

2. Los Usuarios no deben utilizar la infraestructura de la Empresa

para obtener acceso a los mdulos de informacin no autorizados

(como se explic anteriormente).

3. Cada uno de los usuarios son responsables de su nombre de

usuario y contrasea para acceder al sistema, es decir, deben

cuidar de tal informacin ya que correr riesgos como trabajador

de la Empresa.

4. Esta prohibido que los usuarios proporcionen informacin de los

mecanismos de control de acceso a personas externas.

5. Los Usuarios son totalmente responsables de todas las

actividades que se realice dentro del sistema con su identificador,

por ello, se debe cuidar muy bien de esa informacin.

6. Los Usuarios no pueden acceder al sistema con un identificador

que pertenezca a otro usuario.

7. Los Usuarios, en su rea de trabajo, deben utilizar controles de

acceso (claves y protectores de pantalla) para evitar robo de

informacin.

8. No se permite divulgar sus contraseas de acceso al sistema.

9. Cuando el usuario olvide su contrasea debe recuperarla

mediante su correo electrnico para que sistema le autogenere

una y deber reportarla al Administrador.

10. Los Usuarios al Crear las contraseas deber obedecer con las

normas para que la creacin de la misma sea segura y exitosa,

estas son:

o Las contraseas deben estar estructuradas con un mnimo

de ocho (8) caracteres y con un mximo de diecisis (16),

Manual de Polticas de Seguridad

deben ser alfanumricos y entre ellas debe contener al

menos una letra mayscula y una minscula.

o No deben ser fciles de adivinar, es decir, no deben

relacionarse con la vida personal del trabajador ya que

seria ms que una pista para saber cual clave puede ser.

11. Si algn usuario sospecha que su contrasea ya fue descubierta

debe cambiarla lo antes posible y hacer el reporte al

Administrador.

2.5. Revisin De Los Derechos De Acceso De Usuario

Se llevar un control del acceso a los datos de cada usuario dentro del

sistema, para ello se debern contemplar los siguientes controles:

1. Revisar los derechos de acceso de los usuarios a intervalos de

cada 2 meses.

2. Revisar las asignaciones de privilegios a los mdulos a intervalos

de cada 4 meses a fin de garantizar que no se obtengan

privilegios no autorizados.

3. Responsabilidades Del Usuario

3.1. Uso de contraseas

Los Usuarios deben seguir buenas prcticas de seguridad al momento

de seleccionar una contrasea de acceso ya que stas son un medio de

autenticacin de identidad de usuario y de acceso a informacin confidencial

del rea de trabajo de la Empresa. Los usuarios deben seguir las normas

siguientes:

1. Deben mantener sus contraseas en secreto, no divulgarlas.

2. Seleccionar contraseas totalmente seguras pero que a su vez

sean fcil de recordar para el usuario, que no se relacionen a su

vida personal y que sean alfanumricos con al menos maysculas

y minsculas en ella.

3. Reportar al Administrador algn indicio de seguridad con las

contraseas de acceso, como por ejemplo, robo de informacin,

perdida de confidencialidad, etc.

Manual de Polticas de Seguridad

3.2. Equipo de usuario desatendido

Los Usuarios deben garantizar que sus PC estn protegidas por algn

mecanismo de seguridad como claves, protectores de pantallas, etc. Cuando

stas se encuentran desatendidas por ellos mismos. Si es as, los usuarios

deben seguir stas pautas:

1. Deben concluir las sesiones activas cuando terminen de realizar

alguna tarea, o tener algn mecanismo de seguridad que se

encargue de bloquear o suspender lo que se dejo abierto por

algn protector de pantallas con contrasea al cabo de un tiempo

determinado.

2. Deben proteger los terminales contra usos no autorizados

mediante algn mecanismo de seguridad.

3.3. Poltica de puesto de trabajo despejado y pantalla limpia

1. No se deben colocar papeles pegados al monitor con contraseas

de acceso como modo recordatorio.

2. El Usuario debe estar consciente de que si ocurre algn

inconveniente con su identificador y contrasea, solo l deber

acarrear los problemas por irresponsabilidad.

4. Control de Acceso a Red

El Administrador de la Empresa deber definir los mecanismos de

seguridad de los datos que se encuentran conectados en red en el organismo

de la empresa contra el acceso no autorizado, por ello debe considerarse:

1. Establecer los procedimientos para la administracin del

equipamiento remoto.

2. Toda PC que est o sea conectado a la Red, o aquellas que en

forma autnoma se tengan y que sean propiedad de la institucin,

debe de sujetarse a los procedimientos de acceso que emite el

departamento de Cmputo.

4.1. Poltica de Acceso a Usuarios Internos a la Red

Poltica

Anlisis de seguridad

Antes de conectar equipos a la Red, debe ser reportado al

Administrador de la Empresa y l deber solicitar al encargado ideal para

Manual de Polticas de Seguridad

garantizar que se cumplan los requisitos de seguridad establecidos al pie de la

letra.

Instalacin de equipo de cmputo

Los equipos que sean instalados en Red debern contar con

todas las actualizaciones de su Sistema Operativo y antivirus actualizados.

Acceso a Servicios Informticos

Todas las solicitudes de conexin debern ser escritas por

correos electrnicos al Administrador de la empresa.

Aplicacin

Cualquier trabajador que viole estas polticas ser sancionado de

acuerdo a los criterios establecidos.

4.2. Poltica de Acceso a Usuarios Externos a la Red

Poltica

Anlisis de seguridad

Todas las solicitudes de terceros para conectar equipos de cmputo a la

red debern ser revisadas por el rea de tecnologa. En esta revisin, el rea,

deber asegurarse de que las conexiones cumplan con los requisitos de

seguridad que se han establecido.

Estableciendo conectividad

El solicitante debe proporcionar la informacin completa de la propuesta

para controlar el acceso a los recursos de informacin de la organizacin de los

terceros.

Fin de acceso

Debe notificarse al rea de tecnologa y Administrador sobre el estatus

de la conexin para negar su acceso.

5. Control de Acceso al Sistema Operativo

Procedimiento seguro de inicio de sesin

Para mantener un control de acceso confidencial a los datos el usuario

administrador deber definir qu nivel de usuario se otorgara a cada ente del

10

Manual de Polticas de Seguridad

servicio mdico de la empresa para hacer uso del sistema. Para esto se

debern aplicar los siguientes controles:

o Investigar y conocer quines son los integrantes del servicio mdico y

cul es su rol.

o Realizar un pequeo anlisis comparativo de los niveles de usuario

determinados en el sistema (administrador, medico y secretaria) con del

rol que cumplen los integrantes del servicio mdico.

o Decidir qu nivel de usuario tendr cada integrante.

o Mantener solo una cuenta de acceso para la base de datos.

o Al culminar su trabajo, ningn usuario, sin importar su nivel, deber dejar

la estacin de trabajo con su sesin abierta.

o El nmero mximo de intentos para iniciar sesin son de 3 veces.

o La sesin de usuario tendr un tiempo determinado para estar inactivo.

En caso de superar ese tiempo la sesin se cerrara.

Identificacin y autenticacin de usuarios

Todos los usuarios sern identificados a travs de su nombre de usuario

y contrasea, este nombre ser para su uso exclusivo. El usuario no dar

indicios del nivel de usuarios que se posee. Cada usuario debe ser nico ya

que de esta manera las actividades que realicen quedaran registradas en las

auditorias y podrn ser identificadas fcilmente.

o El usuario se identificara y se autenticara a travs de un formulario en la

pgina de inicio del sistema. Se compararan la coincidencia del nombre

de usuario y la contrasea.

o El sistema no aceptara contraseas con requisitos menores a las

estipuladas en las polticas de creacin de contraseas.

o El usuario se responsabiliza de escribir una pregunta y respuesta

secreta que sean posibles de recordar para l.

Sistema de gestin de contrasea

La contrasea constituye el principal mtodo de seguridad para tener

acceso al sistema. Que cada usuario tenga una contrasea adecuada y

suficientemente segura es primordial para mantener la seguridad del sistema.

Un buen sistema de gestin de contrasea en el sistema gestionado debera:

a) Permitir que el usuario pueda componer su propia contrasea.

b) Requerir la confirmacin de contraseas cuando el usuario ingrese a

opciones que impliquen ver datos del sistema.

c) Dar opciones en caso de olvidar la contrasea.

11

Manual de Polticas de Seguridad

d) Evitar mostrar la contrasea en pantalla, cuando son ingresadas.

e) Almacenar las contraseas en forma cifrada utilizando un cifrado

unidireccional.

f) Proveer una contrasea temporal para cambiar la contrasea olvidada.

g) Mostrar ayuda de cmo escribir una contrasea que sea segura.

Los controles en el sistema de gestin de contrasea son:

o Cada usuario tendr una contrasea que servir para su

autenticacin.

o La contrasea podr ser recuperada a travs del correo

electrnico registrado.

o Se proveer una contrasea temporal para iniciar sesin al

sistema y cambiar la contrasea.

o La contrasea deber tener una longitud mnima de 8 caracteres

entre nmeros, letras maysculas y minsculas obligatoriamente.

o Se solicitara confirmar la contrasea al intentar realizar respaldo

de base de datos.

Responsabilidades del usuario

o El usuario es responsable de mantener a salvo su contrasea.

o El usuario ser responsable de las actividades que haga en el

sistema.

o El usuario debe evitar dejar contraseas u otros datos confidenciales

en papeles u otras superficies.

o El usuario debe evitar componer contraseas con datos fciles de

adivinar, como CI, fechas de nacimiento, entre otras

o Cada usuario debe limitarse a utilizar las opciones que les

correspondan del sistema. En ningn momento un usuario con nivel

de secretaria debe generar documentos pertenecientes al nivel de

medico u/o administrador.

o Es obligacin del usuario reportar a su administrador o proveedor del

sistema, las fallas, errores, o huecos que encuentre en el

funcionamiento del sistema.

12

Manual de Polticas de Seguridad

Monitoreo del acceso y uso del sistema

o Se registrara todas las actividades que se realicen en el sistema en

el modulo de auditoras.

o Las auditorias sern generadas automticamente y revisadas

exclusivamente por usuarios con nivel administrador.

Mantenimiento

o El mantenimiento tanto preventivo como correctivo de software y

hardware ser responsabilidad exclusiva del personal de informtica

de la empresa.

o Los cambios de archivos u cambios de otro tipo en el sistema estn

prohibidos.

o El personal de informtica debe llevar un registro de los equipos y

cambios que se realizaron desde la instalacin del sistema.

Desconexin automtica de la sesin

El sistema estar configurado por defecto para cerrar las sesiones

despus de un tiempo determinado de inactividad. Este tiempo tambin es

conocido como tiempo muerto, al cerrarse la sesin se evita el acceso a

personas no autorizadas. El sistema, adems de cerrar la sesin, auto dirigir

a la pgina de inicio como respuesta a alguna accin luego de cumplir el

mximo de tiempo muerto permitido.

6. Implementacin de la Seguridad

Introduccin

Los diversos conocimientos que hemos adquirido hasta ahora nos han

hecho ms capaces de entender el funcionamiento y los procesos que hay que

aplicar al implementar las polticas de seguridad informtica en una empresa.

As implantar las polticas nos podemos enfrentar a problemas que aunque

algunos puede ser previstos otros pueden aparecer sorpresivamente

resultando en un obstculo al implementar las polticas de seguridad.

13

Manual de Polticas de Seguridad

Objetivos

-

Determinar la importancia de la implementacin de las polticas de

seguridad en la empresa CAPSCA, como parte de la gestin de

implantacin del sistema para el control de morbilidad y seguridad

epidemiolgica.

Revisar diversas acciones a realizar en la empresa como ejemplo

para determinar cules sern las que se realizaran al momento de

implementar.

Decidir y aplicar las acciones para la implementacin de las polticas

de seguridad.

Importancia de la implementacin

Ya que se conocen las diferentes amenazas y riesgos que puede sufrir

la empresa, es hora de tomar las medidas necesarias para la implementacin

de las acciones de seguridad que se establecieron o las que son

recomendadas. Para CAPSCA, que cuenta con una diversidad de clientes de

todo tipo no es fcil asegurarse de que todas se estn cumpliendo. No es

suficiente con conocer cules son los riesgos y amenazas sino tambin es

importante que CAPSCA, como empresa principal proveedora de servicios,

instale o incite a instalar herramientas, divulgar reglas o recomendaciones,

muestre la importancia de salvaguardar la informacin de la base de datos, etc.

Adems resulta necesario determinar cul es el propsito especfico que

se quiere lograr para as establecer una medida que pueda lograr ese alcance.

Consideracin de la aplicacin

Las medidas que se recomiendan para reducir las vulnerabilidades de la

informacin son:

o

o

o

o

o

o

o

o

Proteccin contra virus

Implementacin de firewalls

Control de acceso lgico

Polticas generales y/o especificas de seguridad

Configuracin de ambientes

Monitoreo y gestin de seguridad

Cifrado de contraseas

Desconexin automtica de sesiones

14

Manual de Polticas de Seguridad

Consideracin de la implantacin

A continuacin se muestran algunas acciones a considerarse en la

implementacin de la seguridad de la informacin:

a) Plan de seguridad: a partir de las polticas de seguridad se procede a

definir las acciones que se tomaran para implementarlas. Estas acciones

deben ser incluidas en un plan de seguridad, donde se documenten

cuales acciones tomaremos y como lo haremos para lograr un nivel ms

alto de seguridad. Adems el plan nos permitir darle una prioridad a

cada una de las acciones, tomando en cuenta su impacto, costo o

beneficio, y as establecer si son a corto, mediano o largo plazo.

b) Plan de accin: al definirse el plan de seguridad se parte a definir el plan

de acciones con fechas para la implementacin de las medidas.

c) Recomendaciones de los fabricantes: es importante tomar en cuentas

las recomendaciones de los fabricantes del hardware donde se

implementara las medidas, as como tambin las recomendaciones de

los desarrolladores del software que servir de apoyo.

d) Soporte: tomar en cuenta que se puede necesitar la ayuda de

profesionales para aplicar ciertas medidas.

e) Planificacin de la implantacin: planificar por separado aquel software o

equipo que deba ser instalado o configurado con varios das de

duracin y afectar a varios ambientes, procesos o personas.

f) Plataforma de pruebas: en algunos casos es necesaria una plataforma

de pruebas para evaluar la solucin y reducir los posibles riesgos sobre

el ambiente.

g) Metodologa de implementacin: es importante elegir una metodologa

que defina los pasos necesarios para realizar en plan de accin y

seguirla al pie de la letra.

h) Registro de seguridad: es importante mantener el registro de lo que fue

implementado. Por lo que cada vez que se aplique una medida se debe

registrar informacin como:

- Que fue registrado

- Los activos involucrados

15

Manual de Polticas de Seguridad

Dificultades encontradas

Como fueron superadas las dificultades

i) Monitoreo y administracin del ambiente: la administracin de un

ambiente seguro es una tarea que se realiza continuamente en todo el

marco de implementacin. Es un ciclo que involucra muchas actividades.

Es necesario monitorear los activos para mostrar que tan eficaces son

las medidas implementadas y mostrarse si se necesita cambiar algo.

Plan de seguridad

El plan de seguridad debe contener un cronograma que incluya todas las

acciones de manera detallada. Para esto es necesario conocer los recursos

con lo que cuentan las empresas clientes:

o Recursos humanos: en este caso el equipo de proyecto que debe estar

orientado a cumplir con los objetivos de la implementacin. Los

integrantes de deben comprometer a cumplir lo establecido en el plan,

distribuir la tarea considerando el perfil de cada uno y su experiencia en

el rea, sinterizar y socializar conocimientos, etc.

o Recursos materiales: contar con el equipo adecuado para implementar

las tareas de seguridad con mucha ms facilidad. Contar con equipos de

cmputo en perfecto estado es imprescindible. As como tambin su

disponibilidad de uso.

o Recursos financieros: tomar en cuenta los costos de viajes, equipos

nuevos y todo aquello que implique la inversin de dinero para la

implementacin de las tareas d seguridad.

Cronograma

Todo plan debe contener un cronograma donde se indiquen las

tareas, acciones y actividades que se realicen. Debe estipularse el tiempo

de duracin del proceso y otros marcos importantes. A pesar que debe

sufrir alteraciones en el proceso de ejecucin es importante establecer un

inicio y final fijo.

16

Manual de Polticas de Seguridad

RECOMENDACIONES

Crear las directrices de polticas de seguridad idneas para el

control de los procesos de seguridad informtica.

Aceptar y dar uso a las polticas de seguridad informtica que se

establezcan.

Establecer como objetivo proteger la informacin.

Involucrar al usuario directamente con la seguridad y los beneficios

que generan dichas polticas para la empresa.

Capacitar a los usuarios en temas de polticas de seguridad, para

facilitar el proceso de adaptacin a las normas establecidas.

Realizar pruebas de sabotaje desde el punto de vista interno y

externo de la institucin, de forma peridica, con el fin de conocer

si

aun

las

normar

establecidas

cuentan

con

un

buen

funcionamiento.

17

Manual de Polticas de Seguridad

CONCLUSIONES

La creacin todas las polticas de seguridad establecidas en el

transcurso del tiempo, de forma que se logre garantizar un bueno

nivel de seguridad.

Se organizara y estimara los periodos en los que se realizaran

pruebas y auditoras internas y externas que certifique la integridad

de los sistemas de seguridad implantados.

Se crearan las medidas que debern ser tomadas para detener y

recuperar ante cualquier fallo la informacin, siempre en bsqueda

de generar un impacto menor en las perdidas que pudiesen existir

en la institucin.

18

Manual de Polticas de Seguridad

REFERENCIAS BIBLIOGRFICAS

o GUTIERREZ, S. LICEAGA, C. BAKER, E. AGUILAR R. Manual de

Normas y Polticas de Seguridad Informtica. 2009. [En lnea

Formato PDF]

19

You might also like

- Silabo 2016-I 01 Fundamentos de Prevención de Riesgos (2000)Document7 pagesSilabo 2016-I 01 Fundamentos de Prevención de Riesgos (2000)Marco Arturo Luna AcostaNo ratings yet

- NMX-I-27001-NYCE-2009: Requisitos de un sistema de gestión de la seguridad de la informaciónDocument47 pagesNMX-I-27001-NYCE-2009: Requisitos de un sistema de gestión de la seguridad de la informaciónbenitezcalidad476867% (3)

- Distancias Mínimas de Seguridad en Líneas de Transmisión en EdificacionesDocument7 pagesDistancias Mínimas de Seguridad en Líneas de Transmisión en EdificacionesFranklin PeñalozaNo ratings yet

- Funciones Asis ResidenteDocument3 pagesFunciones Asis Residenteinghelsias15100% (1)

- Indicadores de Seguridad y Objetivos Segun El SGCSDocument37 pagesIndicadores de Seguridad y Objetivos Segun El SGCSVania Torres Deledesma50% (2)

- I.Datos de Identificación: Publica ClasificadaDocument8 pagesI.Datos de Identificación: Publica ClasificadaManuel Julian AlvarezNo ratings yet

- Manual de MantenimientoDocument17 pagesManual de Mantenimientosuky230No ratings yet

- Presentacion CAPSCADocument18 pagesPresentacion CAPSCAsuky230No ratings yet

- Texto Clasificado InternetDocument1 pageTexto Clasificado Internetsuky230No ratings yet

- Manual Extensiones Firefox PDFDocument18 pagesManual Extensiones Firefox PDFoposeitorNo ratings yet

- Registro de Entrega EPPDocument4 pagesRegistro de Entrega EPPJaime Alvarez BerberiscoNo ratings yet

- Linea Del Tiempo de La Legislación en LaDocument9 pagesLinea Del Tiempo de La Legislación en LaOmaira Rey0% (1)

- PLAN DE EMERGENCIASDocument29 pagesPLAN DE EMERGENCIASarturo vanegasNo ratings yet

- Manual de Procedimientos TecnicosDocument21 pagesManual de Procedimientos Tecnicosthe_friendNo ratings yet

- Archivadores Oficina Sso ModificadoDocument9 pagesArchivadores Oficina Sso ModificadoManuel Norambuena OrtizNo ratings yet

- Memoria Seguridad Hotel Spa Orei - FinalDocument29 pagesMemoria Seguridad Hotel Spa Orei - FinalLuz SandovalNo ratings yet

- Que Es SST 2Document12 pagesQue Es SST 2David Fernandez GuerreroNo ratings yet

- Salud OcupacionalDocument32 pagesSalud OcupacionalYerson Villegas Zuñiga0% (1)

- Auditorías Internas de SSTDocument17 pagesAuditorías Internas de SSTGALONo ratings yet

- Norma INEN ISO - IEC 27005 - Gestión Del Riesgo en La Seguridad de La InformaciónDocument2 pagesNorma INEN ISO - IEC 27005 - Gestión Del Riesgo en La Seguridad de La InformaciónJuan Carlos GomezNo ratings yet

- Matriz Iperc Defensa Riverena CatacDocument12 pagesMatriz Iperc Defensa Riverena CatacrosaNo ratings yet

- Power Clases TSCDocument25 pagesPower Clases TSCDiego Nicolas Diaz ManriquezNo ratings yet

- Charla PrevencionderiesgoslaboralesDocument2 pagesCharla PrevencionderiesgoslaboralesRafael D SNo ratings yet

- Catalogo Presenciales FisoDocument28 pagesCatalogo Presenciales FisojazzjeffryNo ratings yet

- Hoja de Vida Melissa Alexandra Moreno CaicedoDocument5 pagesHoja de Vida Melissa Alexandra Moreno CaicedoXimenaQuevedoNo ratings yet

- Mapa de Riesgo ParaisoDocument16 pagesMapa de Riesgo ParaisoMARCELO ANDRE REYES VELASQUEZNo ratings yet

- Norma Si-S-04 2011 PDVSADocument49 pagesNorma Si-S-04 2011 PDVSAAntony Jose Vegas SuarezNo ratings yet

- Permanencia de La Disfonía Funcional en Los Docentes de La Unidad Educativa San José La SalleDocument137 pagesPermanencia de La Disfonía Funcional en Los Docentes de La Unidad Educativa San José La SalleYuri Medrano PlanaNo ratings yet

- Permiso de Trabajo SeguroDocument7 pagesPermiso de Trabajo SeguroCarlos Ricardo Ojeda RiveroNo ratings yet

- Seguridad Ciudadana CronogramaDocument63 pagesSeguridad Ciudadana CronogramaAngela MendozaNo ratings yet

- Modelo Plan Mínimo Prevencion de RiesgosDocument13 pagesModelo Plan Mínimo Prevencion de RiesgosIza AndresNo ratings yet

- PLA-SSO-003 Preparación y Respuesta A Emergencias Edificio Capital DerbyDocument13 pagesPLA-SSO-003 Preparación y Respuesta A Emergencias Edificio Capital DerbyEva TrigosoNo ratings yet

- Programa Interno de Protección Civil 2015Document27 pagesPrograma Interno de Protección Civil 2015AlejandraNo ratings yet

- Plan de emergencias AINSADocument35 pagesPlan de emergencias AINSAMiguel MujicaNo ratings yet