Professional Documents

Culture Documents

Final 18-07-15 - v2

Uploaded by

Jose Luis Obando BalvinOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Final 18-07-15 - v2

Uploaded by

Jose Luis Obando BalvinCopyright:

Available Formats

UNIVERSIDAD NACIONAL DE

UCAYALI

FACULTAD DE INGENIERIA DE SISTEMAS Y DE INGENIERIA CIVIL

ESCUELA PROFESIONAL DE INGENIERIA DE SISTEMAS

Roles y responsabilidades organizacionales en el

marco general de la gestin de la seguridad

informtica junto a la medicin de desempeo

CURSO:

Auditoria y Seguridad Informtica

ALUMNO:

Obando Balvn, Jos Luis

DOCENTE:

Ing. Mg. Freddy Elar Ferrari Fernndez

PUCALLPA - PER

2015

I.

INTRODUCCIN

El uso masivo de las tecnologas de la informacin y las telecomunicaciones (TIC),

en todos los mbitos de la sociedad, ha creado un nuevo espacio, el ciberespacio,

donde se producirn conflictos y agresiones, y donde existen ciberamenazas que

atentarn contra la seguridad nacional, el estado de derecho, la prosperidad

econmica, el estado de bienestar y el normal funcionamiento de la sociedad y de

las administraciones pblicas.

Toda organizacin debe evitar, o al menos prevenir en la medida de lo posible, que

la informacin o los servicios se vean perjudicados por incidentes de seguridad.

Para ello se deben implementar las medidas mnimas de seguridad, as como

cualquier control adicional identificado a travs de una evaluacin de amenazas y

riesgos.

Estos controles, y los roles y responsabilidades de seguridad de todo el personal,

deben

estar

claramente

definidos

documentados.

Para

garantizar

el

cumplimiento de la poltica, la organizacin debe:

Autorizar los sistemas TI antes de entrar en operacin.

Evaluar regularmente la seguridad, incluyendo evaluaciones de los cambios

de configuracin realizados de forma rutinaria.

Solicitar la revisin peridica por parte de terceros con el fin de obtener una

evaluacin independiente.

ii

Tabla de contenido

I.

INTRODUCCIN............................................................................................... i

II.

GESTIN DE LA SEGURIDAD INFORMTICA................................................1

2.1.

ROLES Y RESPONSABILIDADES..............................................................1

2.1.1.

El responsable de la informacin..........................................................2

2.1.2.

El responsable del servicio....................................................................3

2.1.3.

El responsable del seguridad................................................................3

2.1.4.

El responsable del sistema....................................................................5

2.2.

MEDIDORES DEL DESEMPEO EN LA SEGURIDAD INFORMTICA....6

III. CONCLUSIONES..............................................................................................11

IV. BIBLIOGRAFIA.................................................................................................12

II. GESTIN DE LA SEGURIDAD INFORMTICA

II.1.

ROLES Y RESPONSABILIDADES

Responsables esenciales

La responsabilidad del xito de una Organizacin recae, en ltima instancia,

en su direccin. La Direccin es responsable de organizar las funciones y

responsabilidades, la poltica de seguridad del Organismo, y de facilitar los

recursos adecuados para alcanzar los objetivos propuestos.

Los directivos son tambin responsables de dar buen ejemplo siguiendo las

normas de seguridad establecidas.

En una organizacin pueden coexistir diferentes informaciones y servicios,

debiendo identificarse al responsable (o propietario) de cada uno de ellos.

Una misma persona puede aunar varias responsabilidades.

Auditoria interna

El personal de auditoria interna es responsable de monitorear el

cumplimiento de los estndares y guas definidas en las polticas internas.

Una estrecha relacin del rea de auditoria interna con el rea de seguridad

informtica es crtica para la proteccin de los activos de informacin. Por lo

tanto dentro del plan anual de evaluacin del rea de auditoria interna se

debe incluir la evaluacin peridica de los controles de seguridad de

informacin definidos por la organizacin.

Auditoria interna debe colaborar con el rea de seguridad informtica en la

identificacin de amenazas y vulnerabilidades referentes a la seguridad de

informacin de la organizacin.

II.1.1.

El responsable de la informacin

El Responsable de la Informacin (information owner) es habitualmente

una persona que ocupa un alto cargo en la direccin de la organizacin.

Este cargo tiene la responsabilidad ltima del uso que se haga de una

cierta informacin y, por tanto, de su proteccin. El Responsable de la

Informacin es el responsable ltimo de cualquier error o negligencia

que lleve a un incidente de confidencialidad o de integridad.

El Responsable de la Informacin puede ser una persona concreta o

puede ser un rgano corporativo, que revestir la forma de rgano

colegiado de acuerdo con la normativa administrativa.

Aunque

la

aprobacin

formal

de

los

niveles

corresponda

al

Responsable de la Informacin, se puede recabar una propuesta al

Responsable de la Seguridad y conviene que se escuche la opinin del

Responsable del Sistema.

Funciones:

Establecimiento de los requisitos de la informacin en materia de

seguridad.

Trabajo en colaboracin con la persona responsable de seguridad

y la persona responsable de sistemas en el mantenimiento de los

sistemas.

II.1.2.

El responsable del servicio

El Responsable del Servicio puede ser una persona concreta o puede

ser un rgano corporativo, que revestir la forma de rgano colegiado

de acuerdo con la normativa administrativa.

Aunque

la

aprobacin

formal

de

los

niveles

corresponda

al

Responsable del Servicio, se puede recabar una propuesta al

Responsable de la Seguridad y conviene que se escuche la opinin del

Responsable del Sistema.

La prestacin de un servicio siempre debe atender a los requisitos de

seguridad de la informacin que maneja (a veces se dice que se

heredan los requisitos), y suele aadir requisitos de disponibilidad, as

como otros como accesibilidad, interoperabilidad, etc.

Funciones:

Establecimiento de los requisitos de los servicios TI en materia de

seguridad.

Trabajo en colaboracin con el/la responsable de seguridad y el/la

de sistemas en el mantenimiento de los sistemas.

II.1.3.

El responsable del seguridad

Persona designada por la Direccin, segn procedimiento descrito en

su Poltica de Seguridad.

Responsabilidades:

Mantener la seguridad de la informacin manejada y de los

servicios prestados por los sistemas de informacin en su mbito

de responsabilidad, de acuerdo a lo establecido en la Poltica de

Seguridad de la Organizacin.

Promover la formacin y concienciacin en materia de seguridad

de la informacin dentro de su mbito de responsabilidad.

Mantener la seguridad de la informacin manejada y de los

servicios prestados por los sistemas TI en su mbito de

responsabilidad.

Realizar o promover las auditoras peridicas que permitan

verificar el cumplimiento de las obligaciones del organismo en

materia de seguridad.

Promover la formacin

Informtica dentro de su mbito de responsabilidad.

Coordinar con los distintos responsables que las medidas de

concienciacin

del

Servicio

de

seguridad establecidas son adecuadas para la proteccin de la

informacin manejada y los servicios prestados.

Analizar, completar y aprobar toda la documentacin relacionada

con la seguridad del sistema.

Monitorizar el estado de seguridad del sistema proporcionado por

las herramientas de gestin de eventos de seguridad y

mecanismos de auditora implementados en el sistema.

Apoyar y supervisar la investigacin de los incidentes de

seguridad desde su notificacin hasta su resolucin.

Aprobacin de los procedimientos de seguridad elaborados por el

Responsable del sistema.

Elaboracin de la normativa de seguridad de la entidad.

Otras denominaciones:

II.1.4.

NIST: Computer Security Program Manager [SP 800-12]

NIST: Chief Information Security Officer [SP 800-53]

Unin Europea: Autoridad INFOSEC (ASTIC) [2001/264/CE]

CCN: Autoridad de Seguridad de las Tecnologas de la Informacin

y Comunicacin (ASTIC) [CCN-STIC 201]

Ministerio de Defensa: Autoridad INFOSEC (AI) [OM 76/2002]

El responsable del sistema

Los/las Jefes/as de Divisin del Servicio de Informtica en el rol de

responsables del sistema de la Organizacin. Teniendo por funciones,

dentro de sus reas de actuacin, las siguientes:

Desarrollar, operar y mantener el sistema durante todo su ciclo de

vida, de sus especificaciones, instalacin y verificacin de su

correcto funcionamiento.

Definir la topologa y poltica de gestin del sistema estableciendo

los criterios de uso y los servicios disponibles en el mismo.

Definir la poltica de conexin o desconexin de equipos y nuevas

personas usuarias en el sistema.

Aprobar los cambios que afecten a la seguridad del modo de

operacin del sistema.

Decidir las medidas

de

seguridad

que

aplicarn

los

suministradores de componentes del sistema durante las etapas

de desarrollo, instalacin y prueba del mismo.

Implantar y controlar las medidas especficas de seguridad del

sistema y cerciorarse de que estas se integren adecuadamente

dentro del marco general de seguridad.

Determinar la configuracin autorizada de hardware y software a

utilizar en el sistema.

Aprobar toda modificacin sustancial de la configuracin de

cualquier elemento del sistema.

Llevar a cabo el preceptivo proceso de anlisis y gestin de

riesgos en el sistema.

Determinar la categora del sistema segn el procedimiento

descrito en el Anexo I del ENS y determinar las medidas de

seguridad que deben aplicarse segn se describe en el Anexo II

del ENS.

Elaborar y aprobar la documentacin de seguridad del sistema.

Delimitar las responsabilidades de cada entidad involucrada en el

mantenimiento,

explotacin,

implantacin

supervisin

del

sistema.

Investigar los incidentes de seguridad que afecten al sistema, y en

su caso, comunicacin a la persona responsable de seguridad o a

quien esta determine.

Establecer planes de contingencia y emergencia, llevando a cabo

frecuentes ejercicios para que el personal se familiarice con ellos.

Adems, la persona responsable del sistema puede acordar la

suspensin del manejo de una cierta informacin o la prestacin

de un cierto servicio si es informado de deficiencias graves de

seguridad que pudieran afectar a la satisfaccin de los requisitos

establecidos. Esta decisin debe ser acordada con las personas

responsables de la informacin afectada, el servicio afectado y la

persona responsable de seguridad, antes de ser ejecutada.

Elaboracin de los procedimientos de seguridad necesarios para

la operativa en el sistema.

II.2.

MEDIDORES DEL DESEMPEO EN LA SEGURIDAD INFORMTICA

Toda institucin requiere hacer Gestin de cmo proteger eficaz y

eficientemente la informacin.

Principio de la Gestin de la Seguridad

El papel de los medidores del desempeo en la seguridad es crucial

cuando

existen sistemas

de

informacin

complejos

con

alta

dependencia de los mismos.

ltimamente

hemos

sabido

de

casos

donde

se ha

violado

la

privacidad y confidencialidad de las empresas por medios cibernticos.

Muchos de ellos se han debido a la exposicin que se tiene al

intercambio de la informacin a travs del comercio electrnico, del

uso del internet o el acceso a los sistemas de informacin a

personas externas a las organizaciones. Sin embargo, estos factores,

entre otros, a veces son inevitables por las actividades que deben

desarrollar las empresas para permanecer como negocio en marcha.

Sin duda, uno de los aspectos importantes es el contar con medidas

de seguridad que mitiguen los riesgos antes mencionados.

Las medidas de seguridad que se tengan

acordes

con las

necesidades

sistema

implantadas deben ser

de

informacin

de

la

empresa de que se trate, sin mencionar los aspectos tecnolgicos que

le rodean, como pueden ser las transacciones inalmbricas (Wireless),

entre

otras. Asimismo, deben

estar

en

lnea

con

las

actividades

preponderantes de las empresas, las cuales garanticen la permanencia

de las mismas. De ah se desprende que deben ser medibles, lo que

implica contar con medidores del desempeo que coadyuven al logro

y funcionamiento de la seguridad en los sistemas de informacin.

Estos medidores

deben ser capaces de detectar o prevenir una

situacin de riesgo

y permitir de manera oportuna

reaccionar a los

responsables de la seguridad.

Pero que son los medidores

del desempeo? Son mecanismos

establecidos que permiten evaluar cualitativamente y cuantitativamente

los programas, operaciones y actividades que se ejecutan en una

organizacin para la consecucin de sus objetivos, lo que enfocado a

la seguridad mitigara al mximo los riesgos a los cuales esta

expuesta una entidad. El desarrollo de las medidas de seguridad debe

permitir conocer

a qu grado cubren el

riesgo, la eficiencia y el

costo-- beneficio de las mismas. En este tenor, se deben definir las

metas y los objetivos perseguidos de acuerdo con las reas a cubrir,

as

como que atribuciones son vulnerables (matriz de riesgo), para

formular los indicadores y generar un modelo integral de desempeo,

el cual debe ser dado a conocer a todos los participantes y reas

involucradas. Asimismo, es importante

administrar la informacin

definir

el

de los indicadores

mecanismo

para

para su adecuado

monitoreo.

Si partimos de la base de que toda entidad

busca hacer negocio

con un nivel ptimo de riesgo, es necesario que antes de desarrollar

la matriz

de riesgo se

analice

si todos los requerimientos del

negocio y las necesidades de los usuarios estn soportados por las

funciones y procesos de

Tecnologa de Informacin (TI), ya que esto

no puede estar en lnea con los objetivos, las estrategias y los planes

futuros de la organizacin, generando prdidas por:

Prcticas

ineficientes, interfaces

innecesarias

procesos

duplicados.

Inadecuado manejo de los riesgos de TI debido a una falta de

entendimiento de dichos riesgos por la administracin.

Gastos

innecesarios

inversiones

que

no

soporten

la

estrategia y los planes del negocio.

En general, algunos ejemplos de medidores del desempeo, serian

como sigue:

Reduccin de incidencias de un periodo a otro.

Cada de los servidores

Quejas de usuarios

Cambios mnimos a los sistemas

Uso de software ilegal

Nivel de servicio

Accesos inapropiados

Nmero de pruebas a desarrollar para determinado propsito.

Plan de contingencias

Cambios de plataformas

Uso de software legal

Polticas de seguridad

Manuales de procedimiento

Auditorias internas y externas

Pruebas de penetracin externas (wireless)

Reduccin de costos.

Proyecto de inversin

Uso de licencias

Mantenimiento

Outsourcing

Mantener costos competitivos en relacin con un tercero

Plataformas, sistemas, aplicaciones y desarrollos.

Uso de los servidores

Capacidad de los servidores

Cumplimiento con regulaciones

Respaldos de la informacin

Plan de recuperacin en caso de desastre

Recursos Humanos

Entrenamiento

Plan de cambio de ciertos puestos

Evaluaciones de actuacin

10

Sin embargo, los indicadores del desempeo deben desarrollarse a la

medida de las operaciones de la entidad que se trate, ya que stos

se alinearn a las estrategias y los objetivos que persigue y estos le

proporcionarn la informacin que permita evaluar el alcance de los

mismos. Lo anterior se lograr al medir la eficacia, los efectos y el

costo- beneficio de sus actividades, que para este caso en particular,

seria sobre la seguridad y exposicin de los riesgos que le acechan,

que con ello, servira de base para tomar las medidas correctivas

necesarias.

Finalmente, es importante mencionar que los errores humanos

ms

que los desperfectos tecnolgicos son el origen de las violaciones a la

seguridad. El cambio que deben hacer las organizaciones es el de

fomentar

una

cultura

de

seguridad,

conociendo

sus

efectos

impactos, lo que les permitir conocer los riesgos en las actividades

que se desarrollan para poder as manejarlas de manera segura.

Desafortunadamente, en muchos casos , no se invierte en este tipo de

programas y a la larga los costos por reactivar las operaciones o por

robo de informacin, representan impactos importantes en la situacin

financiera de una entidad. La cultura debe cambiar para no ver estas

erogaciones como gastos sino como inversiones cuyo retorno, desde

mi punto de vista, es inmediato pues evitan exposiciones de riesgo a

las entidades.

La era de la comunicacin electrnica ha llegado y evoluciona a

pasos agigantados. E-commerce era un futuro lejano

que ya se

materializ, por lo que el auge de la seguridad ha tomado gran

importancia

en

el

quehacer

de

los

negocios. El

que

no

est

preparado perecer, ya que se encontrara vulnerable a las guerras

cibernticas de los hackers, a travs de accesos no autorizados, virus,

fraude o robo, con la intencin de desaparecerlo del mercado.

11

III. CONCLUSIONES

La implementacin de controles de seguridad se debe justificar con base a

las conclusiones obtenidas del anlisis, evaluacin y tratamiento de riesgos

a los cuales se someten los activos de la organizacin.

Todo sistema es susceptible de ser atacado, por lo que conviene prevenir

esos ataques. Conocer las tcnicas de ataque ayuda a defenderse ms

eficientemente.

Es Importante administrar polticas de seguridad de manera centralizada,

as en un dispositivo con polticas de seguridad implicara establecer

polticas a todos los dems dispositivos de seguridad y conmutacin.

Es importante resaltar que luego que el rea de seguridad informtica haya

logrado una asimilacin de sus funciones, un entendimiento de los procesos

del negocio de la organizacin y una adecuada interrelacin con las

gerencias de las distintas divisiones del mismo, el jefe de rea de seguridad

informtica debe reportar directamente al Gerente de divisin de

Administracin y Operaciones, convirtindose el comit de coordinacin de

seguridad informtica, en un ente consultivo, dejando la labor demonitoreo

a la gerencia de divisin.

12

IV.BIBLIOGRAFIA

Fuentes electronicas

http://web.ua.es/es/consejo-gobierno/documentos/consejo-de-gobierno-

28-06-2013/punto-7-2-politica-seguridad-informacion-ua.pdf

http://mgd.redrta.org/directrices-seguridad-de-la-informacion/mgd/2015-

01-22/145337.html

https://www.icetex.gov.co/dnnpro5/Portals/0/Documentos/La

%20Institucion/manuales/Manualseguridadinformacion.pdf

http://www.isaca.org/chapters7/Monterrey/Events/Documents/20061023-

Gobierno-de-Seguridad-de-Informacion.pdf

http://sisbib.unmsm.edu.pe/bibvirtualdata/tesis/basic/Cordova_RN/Cap4.

pdf

www.contaduriapublica.org.mx

www.imcp.org.mx

http://www.belt.es/expertos/HOME2_experto.asp?id=3362

http://www.slideshare.net/modernizacioncl/gestin-seguridad-de-la-

informacin-y-marco-normativo-12675211

http://www.auditool.org/blog/auditoria-de-ti/1264-los-medidores-deldesempeno-en-la-seguridad-informatica

You might also like

- Separata ServidoresDocument31 pagesSeparata ServidoresJose Luis Obando BalvinNo ratings yet

- 1er Examen Parcial Simulacion de SistemasDocument2 pages1er Examen Parcial Simulacion de SistemasJose Luis Obando BalvinNo ratings yet

- Nuevo Documento de Microsoft Office WordDocument3 pagesNuevo Documento de Microsoft Office WordAngelito SarmienticoNo ratings yet

- Metodologías RiesgosDocument22 pagesMetodologías RiesgosJose Luis Obando BalvinNo ratings yet

- Tablas de Valores Estadisticos 4056aDocument20 pagesTablas de Valores Estadisticos 4056aJose Luis PilcoNo ratings yet

- Calidad de SistemasDocument1 pageCalidad de SistemasJose Luis Obando BalvinNo ratings yet

- Calidad de SistemasDocument1 pageCalidad de SistemasJose Luis Obando BalvinNo ratings yet

- Feria Do MingoDocument3 pagesFeria Do MingoJose Luis Obando BalvinNo ratings yet

- Dia Del Trabajador Universitario.Document4 pagesDia Del Trabajador Universitario.Jose Luis Obando BalvinNo ratings yet

- ANEXOSDocument2 pagesANEXOSJose Luis Obando BalvinNo ratings yet

- Libros para LeerDocument1 pageLibros para LeerJose Luis Obando BalvinNo ratings yet

- Sistema de Tramite Document A RioDocument3 pagesSistema de Tramite Document A Riojrodriguez_158973No ratings yet

- TMRDocument2 pagesTMRJose Luis Obando BalvinNo ratings yet

- Consultas de Seleccion de Tablas de La BD VentasDocument2 pagesConsultas de Seleccion de Tablas de La BD VentasJose Luis Obando BalvinNo ratings yet

- Cuadro Comparativo Virus InformaticosDocument12 pagesCuadro Comparativo Virus InformaticosJoel LeeNo ratings yet

- CURSO COMPLETO DE WRITERDocument19 pagesCURSO COMPLETO DE WRITERJose VfNo ratings yet

- Aspecto profesional WordDocument3 pagesAspecto profesional Wordjosephx64No ratings yet

- Análisis - Guía de Corel VideoStudio Pro X4Document2 pagesAnálisis - Guía de Corel VideoStudio Pro X4Walter UtriaNo ratings yet

- Taller - WindowsDocument3 pagesTaller - WindowsCrystal BurksNo ratings yet

- Que Es Un Icono y Tipos de IconoDocument11 pagesQue Es Un Icono y Tipos de IconoAndrew Garcia100% (2)

- Resueltos de Desigualdades y Valor Absoluto - UnlockedDocument14 pagesResueltos de Desigualdades y Valor Absoluto - UnlockedLuis OrtizNo ratings yet

- Practica 3 Temporizadores Contadores Con InterrupcionesDocument9 pagesPractica 3 Temporizadores Contadores Con InterrupcionesCristian Medina VanegasNo ratings yet

- Diplomatura en Criminalistica y CriminologíaDocument13 pagesDiplomatura en Criminalistica y CriminologíaKiaraNo ratings yet

- LibreOffice - Manual Usuario ImpressDocument25 pagesLibreOffice - Manual Usuario ImpressbatychycoNo ratings yet

- Peliculas HackersDocument11 pagesPeliculas Hackersanon_214851011No ratings yet

- Aliena SlidesCarnivalDocument18 pagesAliena SlidesCarnivalJohnattan CastroNo ratings yet

- Wiki SpaceDocument7 pagesWiki SpacecastillodeprincesaNo ratings yet

- Pseudocódigo y diagrama de flujoDocument7 pagesPseudocódigo y diagrama de flujolendo111No ratings yet

- Curso ReportsDocument171 pagesCurso Reportsricardosantos32No ratings yet

- Republique Cap.1 Al 3Document38 pagesRepublique Cap.1 Al 3kpiqaguias100% (1)

- MacrosDocument6 pagesMacroscoscarelli9397No ratings yet

- Ejemplo AutomatizaciónDocument26 pagesEjemplo AutomatizaciónPeter AmayNo ratings yet

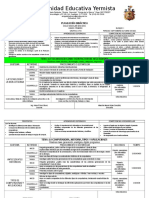

- Comunidad Educativa Yermista planifica Informática IDocument7 pagesComunidad Educativa Yermista planifica Informática IAraceli CaroNo ratings yet

- Anaccim ConvocatoriaDocument6 pagesAnaccim ConvocatoriaVictor Hugo Burgos SuaresNo ratings yet

- Informática I (16-2)Document160 pagesInformática I (16-2)Miguel LozanoNo ratings yet

- Separar Nombres y APELLIDOS ExcelDocument3 pagesSeparar Nombres y APELLIDOS ExcelPippo Huaman CornelioNo ratings yet

- EDD A1 LaboratorioDocument2 pagesEDD A1 LaboratorioJuan José AquinoNo ratings yet

- Que es Nmap - Guía completa del escáner de puertos más poderosoDocument4 pagesQue es Nmap - Guía completa del escáner de puertos más poderosoAlexander LópezNo ratings yet

- Diagrama de Gantt, ProjectDocument10 pagesDiagrama de Gantt, ProjectJoséAndrésAgredaNo ratings yet

- TUR y Requisito ISO 17025 Relativo A Calibraciones de InstrumentosDocument1 pageTUR y Requisito ISO 17025 Relativo A Calibraciones de Instrumentosjuancarlosmoreno1964100% (1)

- Trabajo Final Sistemas OperativosDocument27 pagesTrabajo Final Sistemas OperativosCesar GallardoNo ratings yet

- Método de Newton-Raphson ModificadoDocument37 pagesMétodo de Newton-Raphson ModificadoYajariyu Cardoza100% (1)

- Algoritmos de Peterson y Dekker para exclusión mutuaDocument1 pageAlgoritmos de Peterson y Dekker para exclusión mutuaAlejandra Ortiz RegaladoNo ratings yet

- 7 tendencias digitales que cambiarán el mundoFrom Everand7 tendencias digitales que cambiarán el mundoRating: 4.5 out of 5 stars4.5/5 (86)

- Excel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másFrom EverandExcel para principiantes: Aprenda a utilizar Excel 2016, incluyendo una introducción a fórmulas, funciones, gráficos, cuadros, macros, modelado, informes, estadísticas, Excel Power Query y másRating: 2.5 out of 5 stars2.5/5 (3)

- Estructuras de Datos Básicas: Programación orientada a objetos con JavaFrom EverandEstructuras de Datos Básicas: Programación orientada a objetos con JavaRating: 5 out of 5 stars5/5 (1)

- Reparar (casi) cualquier cosa: Cómo ajustar los objetos de uso cotidiano con la electrónica y la impresora 3DFrom EverandReparar (casi) cualquier cosa: Cómo ajustar los objetos de uso cotidiano con la electrónica y la impresora 3DRating: 5 out of 5 stars5/5 (6)

- Lean: La Guía Fundamental para Lean Startup, Lean Six Sigma, Lean Analytics, Lean Enterprise, Lean Manufacturing, Scrum, Gestión Agile de Proyectos y KanbanFrom EverandLean: La Guía Fundamental para Lean Startup, Lean Six Sigma, Lean Analytics, Lean Enterprise, Lean Manufacturing, Scrum, Gestión Agile de Proyectos y KanbanRating: 5 out of 5 stars5/5 (1)

- Auditoría de seguridad informática: Curso prácticoFrom EverandAuditoría de seguridad informática: Curso prácticoRating: 5 out of 5 stars5/5 (1)

- Clics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaFrom EverandClics contra la humanidad: Libertad y resistencia en la era de la distracción tecnológicaRating: 4.5 out of 5 stars4.5/5 (116)

- ChatGPT Ganar Dinero Desde Casa Nunca fue tan Fácil Las 7 mejores fuentes de ingresos pasivos con Inteligencia Artificial (IA): libros, redes sociales, marketing digital, programación...From EverandChatGPT Ganar Dinero Desde Casa Nunca fue tan Fácil Las 7 mejores fuentes de ingresos pasivos con Inteligencia Artificial (IA): libros, redes sociales, marketing digital, programación...Rating: 5 out of 5 stars5/5 (4)

- Inteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroFrom EverandInteligencia artificial: Lo que usted necesita saber sobre el aprendizaje automático, robótica, aprendizaje profundo, Internet de las cosas, redes neuronales, y nuestro futuroRating: 4 out of 5 stars4/5 (1)

- Fundamentos de Redes InformáticasFrom EverandFundamentos de Redes InformáticasRating: 4.5 out of 5 stars4.5/5 (9)

- EL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.From EverandEL PLAN DE MARKETING EN 4 PASOS. Estrategias y pasos clave para redactar un plan de marketing eficaz.Rating: 4 out of 5 stars4/5 (51)

- Manual Técnico del Automóvil - Diccionario Ilustrado de las Nuevas TecnologíasFrom EverandManual Técnico del Automóvil - Diccionario Ilustrado de las Nuevas TecnologíasRating: 4.5 out of 5 stars4.5/5 (14)

- AngularJS: Conviértete en el profesional que las compañías de software necesitan.From EverandAngularJS: Conviértete en el profesional que las compañías de software necesitan.Rating: 3.5 out of 5 stars3.5/5 (3)

- Cómo Seducir Mujeres con tu Celular: Envía poderosos mensajes de texto que cautivarán a las mujeres que siempre has deseado tener en tu vidaFrom EverandCómo Seducir Mujeres con tu Celular: Envía poderosos mensajes de texto que cautivarán a las mujeres que siempre has deseado tener en tu vidaRating: 4 out of 5 stars4/5 (9)

- Lean Seis Sigma: La guía definitiva sobre Lean Seis Sigma, Lean Enterprise y Lean Manufacturing, con herramientas para incrementar la eficiencia y la satisfacción del clienteFrom EverandLean Seis Sigma: La guía definitiva sobre Lean Seis Sigma, Lean Enterprise y Lean Manufacturing, con herramientas para incrementar la eficiencia y la satisfacción del clienteRating: 4.5 out of 5 stars4.5/5 (5)