Professional Documents

Culture Documents

Ferramentas de Diagnóstico de Segurança

Uploaded by

stickorzCopyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Ferramentas de Diagnóstico de Segurança

Uploaded by

stickorzCopyright:

Available Formats

Segurana em Servidores Linux

Ferramentas de Diagnstico

de Segurana

Prof. Humberto Caetano

Faculdade Santo Agostinho

Ps-Graduao em Redes de Computadores

Tripwire

2015

Uma das aes mais bsicas realizadas por

um atacante ao obter acesso a um sistema

manter esse acesso.

A forma mais fcil de manter o acesso

substituir arquivos do sistema, de forma que

o administrador no consiga saber que o

atacante est no servidor.

Humberto Caetano @FSA

Ps Graduao em Redes de Computadores

2.19

Tripwire

Instalando o Tripwire

# apt-get install tripwire

(Aqui ser solicitada a criao de uma senha. Esta senha

ser utilizada para efetuarmos as alteraes no sistema)

Ao final da instalao recebemos a seguinte mensagem:

2015

Os binrios do Tripwire esto localizados em /usr/sbin e a

base de dados est localizada em /var/lib/tripwire.

altamente recomendado que estas localizaes sejam

armazenadas em mdia protegida contra gravaes (por

exemplo, disquetes montados com acesso somente leitura).

Humberto Caetano @FSA

Ps Graduao em Redes de Computadores

3.19

Tripwire

2015

O Tripwire trabalha com polticas. Elas

definem quais diretrios sero adicionados ao

controle do Tripwire. Uma poltica

razoavelmente boa, e bsica, protegermos

os diretrios /bin, /sbin, /usr/bin, /lib e

/etc.

Humberto Caetano @FSA

Ps Graduao em Redes de Computadores

4.19

Lab 24: Tripwire

Configurando o Tripwire

Primeiro editamos o arquivo de configurao e

geramos o arquivo de polticas

# vim /etc/tripwire/twpol.txt

# twadmin --create-polfile /etc/tripwire/twpol.txt

Please enter your site passphrase:

Wrote policy file: /etc/tripwire/tw.pol

2015

Humberto Caetano @FSA

Ps Graduao em Redes de Computadores

5.19

Lab 24: Tripwire

Configurando o Tripwire

Vamos criptografar o arquivo de configurao

# twadmin --create-cfgfile --cfgfile

/etc/tripwire/twcfg.enc --site-keyfile

/etc/tripwire/site.key /etc/tripwire/twcfg.txt

Please enter your site passphrase:

Wrote configuration file: /etc/tripwire/twcfg.enc

2015

Humberto Caetano @FSA

Ps Graduao em Redes de Computadores

6.19

Lab 24: Tripwire

Configurando o Tripwire

Agora vamos gerar a base de dados.

# tripwire --init --cfgfile /etc/tripwire/twcfg.enc --polfile

/etc/tripwire/tw.pol --site-keyfile /etc/tripwire/site.key --localkeyfile /etc/tripwire/debian-local.key

Please enter your local passphrase:

Parsing policy file: /etc/tripwire/tw.pol

Generating the database...

*** Processing Unix File System ***

Wrote database file: /var/lib/tripwire/debian.twd

The database was successfully generated.

2015

Humberto Caetano @FSA

Ps Graduao em Redes de Computadores

7.19

Lab 24: Tripwire

Configurando o Tripwire

Efetuando uma checagem:

# tripwire --check

Parsing policy file: /etc/tripwire/tw.pol

*** Processing Unix File System ***

Performing integrity check...

2015

Humberto Caetano @FSA

Ps Graduao em Redes de Computadores

8.19

Nessus

2015

Nessus uma ferramenta para auditoria de

segurana. Com ele possvel verificar varias

vulnerabilidades em sua rede. O nessus

permite que se faa isso de uma forma

segura, nao permitindo que usurios no

autorizados possam scanear sua rede com

ele. Ele composto por duas partes, sendo

um cliente e um servidor.

Humberto Caetano @FSA

Ps Graduao em Redes de Computadores

9.19

Lab 25: Nessus

Instalando

http://www.tenable.com/download/

# dpkg -i Nessus-5.0.1-debian6_i386.deb

# /etc/init.d/nessusd start

2015

Precisamos obter um cdigo de utilizao.

http://www.nessus.org/products/nessus/nessusplugins/obtain-an-activation-code

Agora acessamos o Nessus via navegador utilizando o

endereo https://IP_DO_LINUX:8834

Humberto Caetano @FSA

Ps Graduao em Redes de Computadores

10.19

SNORT

2015

Sistemas de deteco de intruso (IDS) so

ferramentas inteligentes capazes de detectar

tentativas de invaso em tempo real.

O SNORT uma ferramenta NIDS (o N =

Network) open source, com um grande

cadastro de assinaturas, leve e capaz de fazer

varreduras e verificar anomalias na rede.

Humberto Caetano @FSA

Ps Graduao em Redes de Computadores

11.19

SNORT

Virtudes do SNORT

2015

Extremamente Flexvel:

Algoritmos de Inspeo baseados em Regras.

Sem falsos positivos inerentes.

Controle Total do refinamento das regras.

Metodologias de deteco Multi-Dimensional:

Assinaturas (Impresses Digitais) do Ataque.

Anomalias no Protocolo.

Anomalias no Comportamento.

Imensa Adoo (Comunidade SNORT):

Dezenas de Milhares de Instalaes (42 mil).

Algumas das maiores empresas do mundo.(Microsoft, Intel,PWC..)

Milhares de Contribuidores fazendo regras para novas vulnerabilidades.

Infra-estrutura de Suporte da Comunidade Open Source:

Rpida Respostas s ameaas.

Velocidade de Inovao.

Velocidade de Refinamento.

Humberto Caetano @FSA

Ps Graduao em Redes de Computadores

12.19

SNORT

Fraquezas do SNORT

Performance Modesta:

2015

Menos de 30mbps, para redes de at 10Mbps.

Interface Grfica Limitada:

Configurao do Sensor.

Gerenciamento de Regras.

Implementao lenta e cansativa (pelo menos 10 dias).

Capacidade Analtica Limitada.

Sem Suporte Comercial:

Dependncia de pessoas "capacitadas", nem sempre estveis...

Gastos Significativos com Recursos Humanos.

Humberto Caetano @FSA

Ps Graduao em Redes de Computadores

13.19

Lab 26: SNORT

2015

Instalao

# apt-get install ethtool

# ethtool -K eth0 gro off

# ethtool -K eth0 lro off

# apt-get install snort

Durante a instalao o snort vai perguntar

qual a rede local: 192.168.0.0/24

Humberto Caetano @FSA

Ps Graduao em Redes de Computadores

14.19

Lab 26: SNORT

2015

Instalao

# vim /etc/snort/snort.conf

(procure pela varivel HOME_NET)

ipvar HOME_NET 192.168.0.0/24

(procure pela varivel output unified2)

output unified2: filename snort.log, limit 128

Humberto Caetano @FSA

Ps Graduao em Redes de Computadores

15.19

Lab 26: SNORT

Vamos criar algumas regras de teste

2015

# vim /etc/snort/rules/local.rules

alert icmp $EXTERNAL_NET any ->

$HOME_NET any (msg:"ICMP Test NOW!!!";

classtype:not-suspicious; sid:1000001; rev:1;)

alert tcp $EXTERNAL_NET any -> $HOME_NET

80 (msg:"HTTP Test NOW!!!"; classtype:notsuspicious; sid:1000002; rev:1;)

Humberto Caetano @FSA

Ps Graduao em Redes de Computadores

16.19

Lab 26: SNORT

Agora podemos testar:

( Apenas um sniffer de pacotes). CTRL+C para parar.

# snort -i eth0 -v

(Analisando as configuraes)

2015

# sudo snort -A console -u snort -g snort -c

/etc/snort/snort.conf -i eth0 -T

(Iniciando o snort no modo live alert)

# sudo snort -A console -q -u snort -g snort -c

/etc/snort/snort.conf -i eth0

Humberto Caetano @FSA

Ps Graduao em Redes de Computadores

17.19

Lab 26: SNORT

2015

A partir de uma mquina externa faa um

ping em seu Linux. E use o telnet para

acessar a porta 80.

# ping IP.IP.IP.IP

# telnet IP.IP.IP.IP 80

Humberto Caetano @FSA

Ps Graduao em Redes de Computadores

18.19

Lab 26: SNORT

2015

Agora vamos ver os arquivos de log e utilizar

o tcpdump para analisar o trfego.

# ls -lt /var/log/snort

# cd /var/log/snort

# tcpdump -n -e -r tcpdump.log.[data_captura]

Humberto Caetano @FSA

Ps Graduao em Redes de Computadores

19.19

You might also like

- Como Descobrir Senha WiFi WPA - Tutorial Hacker Rede Wireless WPADocument50 pagesComo Descobrir Senha WiFi WPA - Tutorial Hacker Rede Wireless WPAserginhoemc2100% (3)

- 51 Maiores Códigos Secretos Do AndroidDocument17 pages51 Maiores Códigos Secretos Do AndroidSERGIO LIMANo ratings yet

- Programação Avançada em Shell ScriptDocument105 pagesProgramação Avançada em Shell ScriptreimlimaNo ratings yet

- Processamento Digital de ImagensDocument50 pagesProcessamento Digital de Imagensadalberto100% (2)

- Suporte TI e atividades diversasDocument5 pagesSuporte TI e atividades diversasFellipe MotaNo ratings yet

- Treinamento BDX PlusDocument54 pagesTreinamento BDX Pluslaurotvlar100% (1)

- Ubuntu - Hotspot - Coovachilli - Free Radius - LampDocument30 pagesUbuntu - Hotspot - Coovachilli - Free Radius - LampGTmG100% (1)

- EMPRESAS EM CURITIBA CATHO - OdtDocument8 pagesEMPRESAS EM CURITIBA CATHO - Odt07111964No ratings yet

- PPI PDI e As BuiltDocument1 pagePPI PDI e As BuiltMarcelo José Bacelar100% (1)

- Blindagem em RadioterapiaDocument68 pagesBlindagem em RadioterapiaCrisCarrageisNo ratings yet

- Manual de Rito Processual CompletoDocument122 pagesManual de Rito Processual CompletostickorzNo ratings yet

- Informática Aplicada À Radiologia - IntroduçãoDocument16 pagesInformática Aplicada À Radiologia - IntroduçãostickorzNo ratings yet

- Código de Ética PDFDocument0 pagesCódigo de Ética PDFlindinha906No ratings yet

- Noções de BlindagemDocument2 pagesNoções de BlindagemstickorzNo ratings yet

- Aviso Patrões RadiologiaDocument1 pageAviso Patrões RadiologiastickorzNo ratings yet

- Proxy SQUIDDocument20 pagesProxy SQUIDstickorzNo ratings yet

- Estrutura Atômica e ProcessosDocument10 pagesEstrutura Atômica e ProcessosstickorzNo ratings yet

- Codigodeprocessoeticodisciplinar PDFDocument13 pagesCodigodeprocessoeticodisciplinar PDFstickorzNo ratings yet

- Estrutura Atômica e ProcessosDocument10 pagesEstrutura Atômica e ProcessosstickorzNo ratings yet

- Técnicas de EvasãoDocument16 pagesTécnicas de EvasãostickorzNo ratings yet

- TeologiaSistematica-Isaltino Gomes Coelho FilhoDocument208 pagesTeologiaSistematica-Isaltino Gomes Coelho FilhoJONATHAN100% (1)

- Canivete Suiço Do Shell (Bash)Document4 pagesCanivete Suiço Do Shell (Bash)cnmodestoNo ratings yet

- Capitulo ERCEMAPI2008Document23 pagesCapitulo ERCEMAPI2008stickorzNo ratings yet

- Dose Versus Qualidade de Imagem em TC - João MedeirosDocument106 pagesDose Versus Qualidade de Imagem em TC - João MedeirosstickorzNo ratings yet

- RSA Artigo-Gazeta08Document8 pagesRSA Artigo-Gazeta08stickorzNo ratings yet

- 1 - Orientação A ObjetosDocument50 pages1 - Orientação A ObjetosstickorzNo ratings yet

- Ferramnetas de Estrategia VisualDocument31 pagesFerramnetas de Estrategia VisualDeni Argenta100% (1)

- NS3Document62 pagesNS3stickorzNo ratings yet

- Cálculo NuméricoDocument94 pagesCálculo NuméricoDiego BorgesNo ratings yet

- Algoritmos de Busca Heurística - Parte IDocument21 pagesAlgoritmos de Busca Heurística - Parte ICamila Sayuri TokuboNo ratings yet

- Documento de Visão1Document3 pagesDocumento de Visão1stickorzNo ratings yet

- Cluster - Principais ConceitosDocument4 pagesCluster - Principais ConceitosstickorzNo ratings yet

- Cálculo de constante para parâmetros de exames radiográficosDocument6 pagesCálculo de constante para parâmetros de exames radiográficosstickorzNo ratings yet

- Lexmark S300 - Guia Do UsuárioDocument144 pagesLexmark S300 - Guia Do Usuáriojoribas0% (1)

- Manual do Usuário Genesis - Guia CompletoDocument40 pagesManual do Usuário Genesis - Guia CompletoAndre Angeli50% (4)

- Dehp 4980 MPDocument44 pagesDehp 4980 MPDenison KollingNo ratings yet

- Manual de operação Century BR2014Document13 pagesManual de operação Century BR2014Marcos LimaNo ratings yet

- Zogis Real Angel 220-PO-Manual Do UsuarioDocument22 pagesZogis Real Angel 220-PO-Manual Do UsuarioAssis MeloNo ratings yet

- Sip, h.323, RSVP, RTP, RTCP, RTSPDocument24 pagesSip, h.323, RSVP, RTP, RTCP, RTSPSérgio ProbaNo ratings yet

- 0200Document15 pages0200api-3712570100% (11)

- A história da Internet e sua evolução para o mundo digitalDocument13 pagesA história da Internet e sua evolução para o mundo digitalGraça CarvalhoNo ratings yet

- CAMG AtapregaoDocument154 pagesCAMG AtapregaoserdiasNo ratings yet

- InCardio: eletrocardiógrafo veterinário compacto e com qualidade de traçado incomparávelDocument9 pagesInCardio: eletrocardiógrafo veterinário compacto e com qualidade de traçado incomparávelMislene MartinsNo ratings yet

- Manual Alesis Sr16Document72 pagesManual Alesis Sr16pcokrj92% (12)

- 310 - Configuracao de Internet A Cabo No Evo-W108ARDocument4 pages310 - Configuracao de Internet A Cabo No Evo-W108ARmarvingodricNo ratings yet

- Características principais da placa-mãeDocument6 pagesCaracterísticas principais da placa-mãeThiago DrumondNo ratings yet

- Manual Notebook Gateway Nv55cDocument116 pagesManual Notebook Gateway Nv55cRogérioNo ratings yet

- Conhecimento de Plataformas de Hardware de Computadores.Document5 pagesConhecimento de Plataformas de Hardware de Computadores.Lucas FantiNo ratings yet

- Alterando A Senha de Acesso Pelo Setup RE170Document6 pagesAlterando A Senha de Acesso Pelo Setup RE170Egas Cordeiro Do NascimentoNo ratings yet

- Cap1 KuroseDocument123 pagesCap1 KuroseAlexsandro LeiteNo ratings yet

- Avaliação de Redes e TecnologiasDocument4 pagesAvaliação de Redes e TecnologiasFelipeREMNo ratings yet

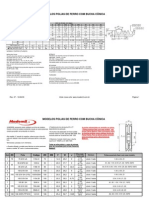

- POLIAS COM BUCHA CÔNICA-CatálogoDocument27 pagesPOLIAS COM BUCHA CÔNICA-CatálogoFelipe RomaNo ratings yet

- Como Converter Finale para PDFDocument2 pagesComo Converter Finale para PDFShannonNo ratings yet

- Apostila Sobre Cabos, Grimpagem e Redes (P gs.13) PDFDocument13 pagesApostila Sobre Cabos, Grimpagem e Redes (P gs.13) PDFjonas1964No ratings yet

- Catalogo STADocument164 pagesCatalogo STAWellingtonPGuimaraesNo ratings yet

- 367381Document1 page367381fla_vickNo ratings yet