Professional Documents

Culture Documents

Integracion de Los Mensajes y Autentificacion de Puntos Terminales

Uploaded by

Santiago Paul RamirezOriginal Description:

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Integracion de Los Mensajes y Autentificacion de Puntos Terminales

Uploaded by

Santiago Paul RamirezCopyright:

Available Formats

UNIVERSIDAD NACIONAL DE LOJA

REA DE LA ENERGA, LAS INDUSTRIAS Y LOS

RECURSOS NATURALES NO RENOVABLES

CARRERA DE INGENIERA EN ELECTRNICA Y

TELECOMUNICACIONES.

MDULO IX

INTEGRACION DE LOS MENSAJES Y AUTENTIFICACION DE PUNTOS TERMINALES

NETWORKING

Autor:

LEONEL ARMIJOS

SANTIAGO RAMIREZ

Docente:

Ing. Johnny Tucker

CARRERA DE INGENIERA EN ELECTRNICA Y TELECOMUNICACIONES

INTEGRACION DE LOS MENSAJES Y AUTENTIFICACION DE PUNTOS TERMINALES

Actualmente, cuando hablamos de seguridad en las redes de computadoras, hacemos una

gran referencia a Internet, pues es dentro de esa red de alcance mundial que se producen

con mayor frecuencia los ataques a nuestras computadoras.

En general, decimos algo es seguro cuando se logra reducir las vulnerabilidades Segn ISO

(International Standardization Organization), en el contexto de la informtica se considera

"vulnerabilidad" a cualquier debilidad que pueda ser aprovechada para violar un sistema o

la informacin que ste contiene.

Cuando dos entidades se quieren comunicar, entre las exigencias que ellos requieren:

Que sean ellos al quien se les esta enviado los mensajes.

Que la informacin que ellos generan no haya sido modificada.

Que no sea interceptada la informacin que ellos generan.

Que siempre puedan comunicase, es decir que no se les niegue el servicio.

Teniendo en cuenta estas consideraciones, podemos identificar las siguientes propiedades

deseables en una comunicacin segura.

Confidencialidad: solo el emisor y receptor pueden entender el contenido de los

mensajes transmitidos. Puesto que los intrusos pueden interceptar mensajes, es

necesario que los mensajes sean cifrados de manera que el mensaje que fue

interceptado, este no puedan ser comprendido.

Autentificacin del Punto Terminal: tanto el emisor como el receptor debern

confirma la identidad del otro.

Integridad de mensajes: el emisor y receptor adems de autenticarse entre s,

buscan asegurar que el mensaje no ha sido alterada o modificada durante la

transmisin, ni maliciosamente ni accidentalmente.

Una vez establecido lo que queremos o requerimos al momento de comunicarse por la red,

muchas empresas adoptan polticas de seguridad, que son un conjunto de reglas, leyes y

prcticas de gestin que tiene por objeto la proteccin. Las propiedades anteriormente

descritas pueden ser implementadas a travs de varios mecanismos, como por ejemplo:

Criptografa

Firma digital

Autentificacin

El tema criptogrfico es importante cuando se proporciona integridad a los mensajes

(tcnica conocida como autentificacin de los mensajes), junto con la integridad de los

mensajes, se analiza dos temas relacionas como las firmas digitales y la autentificacin de

CARRERA DE INGENIERA EN ELECTRNICA Y TELECOMUNICACIONES

los puntos terminales. Dentro del tema de la criptografa hay un tema importante: las

funciones hash criptogrficas.

FUNCIONES HASH CRIPTOGRAFAS

Los hash o funciones de resumen son algoritmos que consiguen crear a partir de una

entrada m (mensaje) ya sea un texto, una contrasea o un archivo, una salida alfanumrica

de longitud normalmente fija que representa un resumen de toda la informacin que se le

ha dado s=H(m) (es decir, a partir de los datos de la entrada crea una cadena que solo puede

volverse a crear con esos mismos datos).

De una manera informal, podramos decir que esta propiedad significa que es

computacionalmente impracticable que un intruso sustituya un mensaje protegido

mediante la funcin hash por otro mensaje diferente. Es decir, si (m, H(m)) son el mensaje

y el valor hash de dicho mensaje creado por el emisor, entonces un intruso no puede

generar el contenido de otro mensaje, y, que tenga el mismo valor de hash que el mensaje

original.

Tiene varias aplicaciones, entre ellos est asegurar que no se ha modificado un archivo en

una transmisin, proteger la confidencialidad de una contrasea o firmar digitalmente un

documento.

Entonces las funciones Hash es uno de los tipos de funciones que existen para poder hacer

uso del procedimiento de integracin de mensajes.

CARRERA DE INGENIERA EN ELECTRNICA Y TELECOMUNICACIONES

Tiene las siguientes propiedades

Todos los hashes generados con una funcin de hash tienen el mismo tamao, sea

cual sea el mensaje utilizado como entrada.

Dado un mensaje, es fcil y rpido mediante una computadora calcular su hash.

Es imposible reconstruir el mensaje original a partir de su hash.

Es imposible generar un mensaje con un hash determinado.

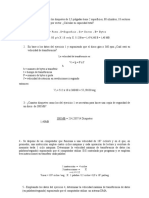

CDIGO DE AUTENTICACIN DEL MENSAJE (S)

Alice crea el mensaje m y lo concatena con s (clave de autenticacin) para crear m

+ s y calcula el valor hash H(m+s) y esto es lo que se conoce como MAC. Alice

entonces aade MAC al mensaje m creando un mensaje ampliado (m,H(m+s)) luego

inicia enviando a Bob una marca aleatoria como mensaje 1.

Bob recibe el mensaje empleado (m,h) y conociendo se calcula el valor de HMAC si

los Hmac son iguales Bob concluye que todo est correcto. Luego enva su maraca

aleatoria junto con un HMAC. Este est compuesto por la maraca aleatoria de Alice,

la maraca aleatoria de Bob, sus identidades y la clave secreta compartida. Se le aplica

hash en el HMAC.

Alice recibe este mensaje y calcula el HMAC y si corresponden esta autenticado.

FIRMA DIGITAL

La firma digital es un mecanismo criptogrfico que permite al receptor con mensaje firmado

digitalmente determinar la entidad de origen de dicho mensaje (autenticacin de origen), y

confirmar que el mensaje no ha sido modificado (integridad en los mensajes).

Al igual que ocurre con las firmas manuscritas, la firma digital se debe realizar de forma que

sean:

Verificables: demostrar que un documento firmado por una persona ha sido de

hecho firmado por esa persona.

No falsificable: que solo esa persona podra haber firmado el documento.

CARRERA DE INGENIERA EN ELECTRNICA Y TELECOMUNICACIONES

Un ejemplo de que una firma digital es importante para la verificacin de autenticidad y la

integridad de mensajes, documentos electrnicos o software, ya que proporciona una

herramienta para detectar la falsificacin y la manipulacin del contenido

Cmo funciona la firma digital?:

Este sistema cifra los mensajes gracias a dos contraseas, una pblica y otra privada,

vinculadas entre s (lo que cifra una, slo puede ser descifrado por la otra).

La contrasea privada debe permanecer bajo el exclusivo control de su propietario.

La contrasea pblica, es enviada junto al mensaje y posibilita al destinatario

verificar quin es el autor del mensaje.

Cuando se firma digitalmente un documento m, se utiliza simplemente una contrasea

privada kB- para calcular kB-(m).En el receptor para verificar, se toma la contrasea publica

de kB+ y se aplica a la firma digital, es decir se calcular kB+(kB-(m)), para obtener que es el

documento original. El conocimiento de la contrasea publica, kB+, no sirve de nada a la

hora de determinar la contrasea privada, kB-. Por tanto, la nica persona que podra

conocer kB- es aquella que haya generado la pareja de claves: kB+;kB-.

CARRERA DE INGENIERA EN ELECTRNICA Y TELECOMUNICACIONES

Tambin es importante observar que si el documento original m se modificara de algn

modo para obtener una forma alternativa m la firma que se gener para m no sera vlida

para m', ya que kB+(kB-(m)) no es igual a m'. Por tanto, podemos concluir que las firmas

digitales tambin proporcionan un mecanismo de integridad de los mensajes, permitiendo

al receptor verificar que el mensaje no ha sido alterado, adems de verificar el origen del

mismo.

Uno de los problemas con la firma de datos mediante mecanismos de cifrado es que el

cifrado y el descifrado son computacionalmente muy caros dada la cantidad adicional de

procesamiento que el cifrado y el descifrado exigen.

Una tcnica ms eficiente consiste es introducir funciones hash en el mecanismo de firma

digital. Utilizando una funcin hash, se firma el valor hash de un mensaje en lugar de firmar

el propio mensaje, es decir, se calcula kB-(H(m)). Puesto que H(m) es, generalmente, mucho

ms pequeo que el mensaje original m, la capacidad de proceso necesario para generar la

firma digital se reduce sustancialmente.

Se desea hacer pasar un mensaje original, de gran longitud, a travs de una funcin hash. A

continuacin, se firma digitalmente el valor hash resultante utilizando para ello su clave

privada. Despus, se enva el mensaje original junto con el resumen del mensaje

digitalmente firmado al que se denomina firma digital. En el receptor se aplica la clave

pblica del emisor al mensaje para obtener un valor hash. Asimismo, se aplica la funcin

hash al mensaje recibido, para obtener un segundo valor hash. Si los dos valores coinciden,

entonces se puede estar seguro acerca de la integridad y del autor del mensaje.

CARRERA DE INGENIERA EN ELECTRNICA Y TELECOMUNICACIONES

AUTENTICACIN DEL PUNTO TERMINAL

Proceso de demostrar a alguien la propia identidad:

Cuando se recibe el mensaje ampliado, utiliza el valor HMAC en l contenido para verificar

tanto el origen como la integridad del mensaje. De hecho, puesto que slo Alicia y Benito

poseen ese secreto compartido, si los clculos del valor MAC realizados por Benito

proporcionan un resultado que coincide con el valor MAC incluido en el mensaje ampliado,

entonces Benito podr estar seguro de que es Alicia quien ha enviado el mensaje (y de que

el mensaje no a sido alterado durante el trayecto).

De hecho, Benito no puede estar 100 por cien seguro del origen del mensaje, porque

contina existiendo la posibilidad de que alguien le est intentando engaar mediante lo

que se denomina un ataque por reproduccin. Toms slo necesita husmear y guardar el

mensaje ampliado de Alicia y volver a enviarlo en algn momento posterior.

CARRERA DE INGENIERA EN ELECTRNICA Y TELECOMUNICACIONES

Toms slo necesita husmear y guardar el mensaje ampliado de Alicia y volver a enviarlo en

algn momento posterior

En otras palabras, Benito no puede estar seguro de si Alicia estaba activa (es decir, se

encontraba realmente al otro extremo de la conexin en ese momento) o si el mensaje

recibido es una grabacin que alguien est reproduciendo.

Alice y Bob ya comparten una clave secreta compartida kAB (no en la red).

El principio de trabajo de los protocolos de autenticacin se denomina desaforespuesta.

Los protocolos de desafo respuesta usan una sola vez un nmero aleatorio y lo

conocen como nonces.

Notacin a usarse en este documento.

A,B identidades de Alis y Bob.

Ri son los desafos donde el subndice es el retador

Ki son claves donde el subndice es el dueo

Ks es la clave de sesin.

La secuencia de mensajes de nuestro primer protocolo de clave secreta compartida se

ilustra en la siguiente figura.

CARRERA DE INGENIERA EN ELECTRNICA Y TELECOMUNICACIONES

Alice inicia el protocolo de desafo respuesta, enviando su identidad y desafo a

Bob. Por supuesto Bob no tiene la forma de saber si este mensaje proviene de

Alice o de Trudy.

Bob responde el desafo de Alice encriptando el mensaje con la clave que

comparte con Alice y enva el texto cifrado kAB(RA). Tambin enva

simultneamente su desafo.

Alice ve el mensaje e inmediatamente sabe que proviene de Bob porque Trudy

no conoce kAB y por lo tanto no pudo haberlo generado. Alice responde el

desafo de Bob con la clave compartida y Bob sabe inmediat5amente que

proviene de Alice por la clave compartida.

Si desean establecer una clave de sesin ahora, Alice puede elegir una ks,

encriptarlo con kab y enviarla a Bob.

Desgraciadamente estos protocolos no son seguros porque Trudy puede vencer este

protocolo con lo que se conoce como ataque de reflexin.

REFERENCIAS

TANENBALUM A. Redes de Computadoras. 4ta edicin. Captulo 8: Seguridad de

Redes.

KUROSE J, ROSS K. Redes de computadoras, un enfoque descendente, 5ta edicin.

Captulo 8, pag 653-683

You might also like

- Las matemáticas de la criptología: Secretos demostrables y demostraciones secretasFrom EverandLas matemáticas de la criptología: Secretos demostrables y demostraciones secretasNo ratings yet

- S TX Datos UTP PG 2020Document47 pagesS TX Datos UTP PG 2020Josue Carrasco IngaNo ratings yet

- S1 U1 Canvas Actividad Práctica GrupalDocument2 pagesS1 U1 Canvas Actividad Práctica GrupalccazorlaqscNo ratings yet

- Semana 16 Ses 31 Razón de Cambio - OptimizaciónDocument11 pagesSemana 16 Ses 31 Razón de Cambio - OptimizaciónCieloMkenyNo ratings yet

- Autoevaluación 2 - Gestion de La Continuidad Del Negocio - (16522 - )Document6 pagesAutoevaluación 2 - Gestion de La Continuidad Del Negocio - (16522 - )SadithNo ratings yet

- U2 S5 Práctica Calificada 1 Formato UTPDocument9 pagesU2 S5 Práctica Calificada 1 Formato UTPWilber Pimentel MaldonadoNo ratings yet

- Semana 03 - Tema 01 Tarea - Implementación de Controles de SeguridadDocument1 pageSemana 03 - Tema 01 Tarea - Implementación de Controles de SeguridadJuan Pablo SánchezNo ratings yet

- Semana 14Document2 pagesSemana 14ferNo ratings yet

- Actividad Virtual 03 - Jorge Erickson Paz DiazDocument3 pagesActividad Virtual 03 - Jorge Erickson Paz DiazJorge Paz100% (1)

- Calidad de Software PC1Document2 pagesCalidad de Software PC1Andy ArnaoNo ratings yet

- OndasDocument1 pageOndasTommy Honter Vilca CamposNo ratings yet

- Acv s04 Evaluacion en Linea 02 Ep Base de Datos 19073Document5 pagesAcv s04 Evaluacion en Linea 02 Ep Base de Datos 19073Ana Moreyra SalasNo ratings yet

- Manual Del Control de Asistencia BiometricoDocument3 pagesManual Del Control de Asistencia BiometricoBrenda DoradoNo ratings yet

- S03.s3 - Ejercicios - Taller 2Document2 pagesS03.s3 - Ejercicios - Taller 2antonio lopez0% (2)

- S01.s3-CAF2 Taller 01 PDFDocument15 pagesS01.s3-CAF2 Taller 01 PDFEdisson Escudero SotoNo ratings yet

- Poo Ta11Document12 pagesPoo Ta11Edgar CuevaNo ratings yet

- Laboratorio Ley de Inducción de FaradayDocument9 pagesLaboratorio Ley de Inducción de FaradayDani Currea CristanchoNo ratings yet

- Calculo 1 UNPRGDocument129 pagesCalculo 1 UNPRGSP RickNo ratings yet

- Practica Calificada 1-STx Datos-2018-IIDocument5 pagesPractica Calificada 1-STx Datos-2018-IIJosue Carrasco IngaNo ratings yet

- S11.s1 DPI Presentación Del Trabajo Final Dibujo para IngenieríaDocument1 pageS11.s1 DPI Presentación Del Trabajo Final Dibujo para Ingenieríarompe qlos 3000No ratings yet

- U1 S2 SoluciónActividadDocument7 pagesU1 S2 SoluciónActividadAxlLedesmaNo ratings yet

- S02.s1 - Autoevaluación 1 - ARQUITECTURA DE COMPUTADORAS (8213)Document5 pagesS02.s1 - Autoevaluación 1 - ARQUITECTURA DE COMPUTADORAS (8213)Carlos Paul Vera MollaNo ratings yet

- S12.s2-Lab-Comunicaciones TCP y UDPDocument8 pagesS12.s2-Lab-Comunicaciones TCP y UDPCyntia peredaNo ratings yet

- EjercicioAgenda SolucionDocument8 pagesEjercicioAgenda SolucionAnonymous sJlTlwgBx6No ratings yet

- Trabajo UtpDocument9 pagesTrabajo UtpEdy PolNo ratings yet

- Grupo 1 - Foro 1Document8 pagesGrupo 1 - Foro 1Erick Lopez100% (1)

- SEMANA06Document2 pagesSEMANA06Fredy Garcia ReyesNo ratings yet

- Bd-Actividad Virtual Nro 4Document2 pagesBd-Actividad Virtual Nro 4perkinsluisNo ratings yet

- PRACTICA CALIFICADA 2 ResueltoDocument12 pagesPRACTICA CALIFICADA 2 ResueltoIsrael GuerreroNo ratings yet

- 1.2.1.3 Lab - Compare Data With A HashDocument5 pages1.2.1.3 Lab - Compare Data With A HashSanchez JMNo ratings yet

- Aplicación de La Optica Geometrica en La IngenieriaDocument2 pagesAplicación de La Optica Geometrica en La IngenieriaJuan Carlos LiñanNo ratings yet

- Ta1 Costos y PresupuestosDocument13 pagesTa1 Costos y PresupuestosJefher Lopez CadilloNo ratings yet

- S14.s2 - Material (Repaso)Document8 pagesS14.s2 - Material (Repaso)Angels Porras CuicapusaNo ratings yet

- S06.s1 Ejercicios de Prueba de HipotesisDocument2 pagesS06.s1 Ejercicios de Prueba de HipotesisGiuliana Acosta acostaNo ratings yet

- Guia Del Estudiante CGT Lima Centro - Verano 2020Document11 pagesGuia Del Estudiante CGT Lima Centro - Verano 2020Christiam Milla AngelesNo ratings yet

- Examen Final Gestion de SeguriadDocument3 pagesExamen Final Gestion de SeguriadJohn EspitiaNo ratings yet

- 100000I34N AnálisisdeCircuitosenCorrienteAlterna Guía Lab - Virtual - N°3Document15 pages100000I34N AnálisisdeCircuitosenCorrienteAlterna Guía Lab - Virtual - N°3Antonio CamiloagaNo ratings yet

- U2 - Simulacion de Eventos Discretos Con Hojas de CalculoDocument32 pagesU2 - Simulacion de Eventos Discretos Con Hojas de CalculoEver GomezNo ratings yet

- S08.s2 - Resolver EjerciciosDocument2 pagesS08.s2 - Resolver EjerciciosAquiles MHNo ratings yet

- TALLER NUMERO 2 - Tipear KatyDocument4 pagesTALLER NUMERO 2 - Tipear Katykaterine granadosNo ratings yet

- Fase 7 Grupo 201424 8Document16 pagesFase 7 Grupo 201424 8leosignareNo ratings yet

- Tarea 1-S5 (Caso)Document1 pageTarea 1-S5 (Caso)Elvis Paúl Garay TorresNo ratings yet

- UTP Malla Ing SofwareDocument1 pageUTP Malla Ing SofwareFrank VONo ratings yet

- Tarea Académica 1 - Resolución de Problemas de ModelamientoDocument8 pagesTarea Académica 1 - Resolución de Problemas de ModelamientoLuz Silvestre LazaroNo ratings yet

- 5 Avance-Grupo 4-Caf2Document38 pages5 Avance-Grupo 4-Caf2Wilbert Rodriguez BlasNo ratings yet

- Tarea 13 Bases de Datos Rafael Canto Gallo AragonDocument12 pagesTarea 13 Bases de Datos Rafael Canto Gallo AragonEmiliano RosasNo ratings yet

- Proyecto Final Caf 2Document3 pagesProyecto Final Caf 2Ricardo Ichpas yauriNo ratings yet

- Problemas Propuestos Electrostatica Ley de Coulomb-1 PDFDocument2 pagesProblemas Propuestos Electrostatica Ley de Coulomb-1 PDFJorge Lopez caceresNo ratings yet

- Lopez Torres Diego Max - PC Nro 1 - Sistemas DistribuidosDocument4 pagesLopez Torres Diego Max - PC Nro 1 - Sistemas DistribuidosDiegoNo ratings yet

- Autoevaluación 2 - Gestion Del Conocimiento (19091)Document5 pagesAutoevaluación 2 - Gestion Del Conocimiento (19091)Fernando VegaNo ratings yet

- Ip TablesDocument6 pagesIp TablesFabrizzio Ticona CruzhNo ratings yet

- Ejemplo 1.Document1 pageEjemplo 1.Tomoyo SakagamiNo ratings yet

- AdsDocument4 pagesAdsAnonymous P0PJwz1No ratings yet

- Curso Integrador I: Sistemas - Software: Jorge BojorquezDocument34 pagesCurso Integrador I: Sistemas - Software: Jorge Bojorquezbenjamin ccoiccaNo ratings yet

- U4 S8 ECV Actividadenlínea4 IndicacionesDocument1 pageU4 S8 ECV Actividadenlínea4 IndicacionesYeison Lujan RamosNo ratings yet

- Segunda Practica Calificada PC2-UTPDocument2 pagesSegunda Practica Calificada PC2-UTPBrandon Tamara ChipaNo ratings yet

- CAF2Document18 pagesCAF2Yasmin RosarioNo ratings yet

- Proyecto Lab. FISICA-200Document6 pagesProyecto Lab. FISICA-200Miguel Potosí MndzNo ratings yet

- Criptografia FranyelicaDocument17 pagesCriptografia FranyelicaFranyelicaNo ratings yet

- Practica Encriptacion de RedesDocument3 pagesPractica Encriptacion de RedesricardoNo ratings yet

- Redes Rfid y de SensoresDocument6 pagesRedes Rfid y de SensoresSantiago Paul Ramirez0% (1)

- Convertidores AdcDocument6 pagesConvertidores AdcSantiago Paul RamirezNo ratings yet

- Teoría Ondulatoria de La Luz de MaxwellDocument4 pagesTeoría Ondulatoria de La Luz de MaxwellSantiago Paul RamirezNo ratings yet

- Convertidores AdcDocument6 pagesConvertidores AdcSantiago Paul RamirezNo ratings yet

- Redes Opticas de Nueva GeneracionDocument10 pagesRedes Opticas de Nueva GeneracionSantiago Paul RamirezNo ratings yet

- Plan Tecnico TransmisionDocument18 pagesPlan Tecnico TransmisionSantiago Paul RamirezNo ratings yet

- Dimensionamiento de Mallas de PAT en EETTDocument11 pagesDimensionamiento de Mallas de PAT en EETTSantiago Paul RamirezNo ratings yet

- Capítulo II - Planta ExternaDocument25 pagesCapítulo II - Planta ExternaSantiago Paul Ramirez100% (1)

- Microcontrolador PIC16F887Document157 pagesMicrocontrolador PIC16F887Santiago Paul RamirezNo ratings yet

- PDF Guia Instalador Tecnico CompressDocument80 pagesPDF Guia Instalador Tecnico Compressfergot2010No ratings yet

- 7.3.2.4 Lab - Research Laptop ScreensDocument2 pages7.3.2.4 Lab - Research Laptop Screensyizeth andres gomez ayalaNo ratings yet

- Catalogo UniSec (Español) - RevNDocument124 pagesCatalogo UniSec (Español) - RevNCésarLDomenechNo ratings yet

- Brochure MultitestDocument8 pagesBrochure MultitestcopieuxNo ratings yet

- Catálogo 2Document28 pagesCatálogo 2Maria ArceNo ratings yet

- Anexo 1 - TablasDocument5 pagesAnexo 1 - TablasVanessa Macias MartinezNo ratings yet

- 1809 Paquetes PrepagoDocument28 pages1809 Paquetes PrepagoJair Albeiro Jaramillo GómezNo ratings yet

- Gestion de Proyectos MerDocument11 pagesGestion de Proyectos MerFireRathalosNo ratings yet

- Diapositivas One DriveDocument11 pagesDiapositivas One Drivebrayan corrralesNo ratings yet

- Manual Servicio OS7030 EsDocument235 pagesManual Servicio OS7030 EsIsaac Nava100% (1)

- annotated-ASI PLAN G01 E2 V002Document11 pagesannotated-ASI PLAN G01 E2 V002Cristian Alonso Navarro PalaciosNo ratings yet

- Manual Del Operador para El Datatronic 4 8600Document156 pagesManual Del Operador para El Datatronic 4 8600ManuelAguilarNo ratings yet

- Carranza Diego SCDDocument22 pagesCarranza Diego SCDDiego Enrique Carranza OrtizNo ratings yet

- Presentacion Max Tracker - Cliente FinalDocument30 pagesPresentacion Max Tracker - Cliente FinalMax Tracker GpsNo ratings yet

- CS Acronis Cyber Protect Williams Racing ESP 201110Document2 pagesCS Acronis Cyber Protect Williams Racing ESP 201110Martha CaceresNo ratings yet

- Formato Artículo CientíficoDocument3 pagesFormato Artículo Científicomargarita canoNo ratings yet

- Actividad 1 Tema 8Document3 pagesActividad 1 Tema 8Emely Sanchez Hernandez100% (1)

- Deber 5 - Método Pasoa Paso MínimoDocument3 pagesDeber 5 - Método Pasoa Paso MínimoBrayan AlmeidaNo ratings yet

- EJERCICIOS ÁLGEBRA - SolucionesDocument32 pagesEJERCICIOS ÁLGEBRA - SolucionesAcademias San MiguelNo ratings yet

- Actualizacion de HardwareDocument2 pagesActualizacion de HardwareAnakin HernandezNo ratings yet

- Chat de WhatsApp Con RafitaDocument2 pagesChat de WhatsApp Con RafitaAnibal J. D. CruzNo ratings yet

- Cómo Instalar El Software ERP Odoo 14 en Ubuntu 20.04 - HowtoForgeDocument20 pagesCómo Instalar El Software ERP Odoo 14 en Ubuntu 20.04 - HowtoForgeIvan OjedaNo ratings yet

- Patrones de Diseño-SingletonDocument9 pagesPatrones de Diseño-SingletonSonia CoelloNo ratings yet

- Formato de Tarea - Sistemas PDFDocument16 pagesFormato de Tarea - Sistemas PDFXIMENA AIXEL BERNAL CASTRONo ratings yet

- Ejemplos de Conjuntos PracticaDocument3 pagesEjemplos de Conjuntos PracticaErick EspinozaNo ratings yet

- Traduccion Del IcadDocument20 pagesTraduccion Del IcadYvala Zamora PercyNo ratings yet

- Mantenimiento y Reingenieria Del SoftwareDocument61 pagesMantenimiento y Reingenieria Del SoftwareFreddy0% (1)

- ArquitecturaDocument18 pagesArquitecturaFelipe SalazarNo ratings yet

- Circontrol CirCarLife Catalogue 2019 3.0 SP Low ResDocument37 pagesCircontrol CirCarLife Catalogue 2019 3.0 SP Low ResfakesasoNo ratings yet

- Clase 9 Digitalizacion de Negocios ExistentesDocument2 pagesClase 9 Digitalizacion de Negocios ExistentesJazba ClosetNo ratings yet