Professional Documents

Culture Documents

I Seguridad Informática

Uploaded by

felixsergio1966Original Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

I Seguridad Informática

Uploaded by

felixsergio1966Copyright:

Available Formats

TIC II - SEGURIDAD INFORMTICA

BLOQUE I:

SEGURIDAD INFORMTICA

TIC II - SEGURIDAD INFORMTICA

Qu aspectos tericos debemos saber del bloque 1:

Seguridad informtica?

BLOQUE I: SEGURIDAD INFORMTICA

Establecer un plan de seguridad

Tipos de seguridad

- Activa y pasiva

- Fsica y lgica

- De la persona y de los sistemas de informacin

Amenazas y fraudes en los sistemas de informacin

Las redes sociales y la seguridad en Internet

1..Qu es la seguridad informtica?

a) Conjunto de medidas encaminadas a proteger el hardware y el software

b) Conjunto de medidas encaminadas a proteger la informacin y las personas

c) Conjunto de medidas encaminadas a proteger el hardware, software, la

informacin y las personas

La sociedad en la que vivimos actualmente, evolucionando a pasos

agigantados, conlleva la necesidad de garantizar la seguridad informtica debido a,

sobre todo, la irrupcin del BIG DATA y del INTERNET DE LAS COSAS.

Qu es el BIG DATA?

Es la gestin y anlisis de enormes volmenes de datos. Los usuarios a

medida facilitamos datos personales sin darnos cuenta de las implicaciones que

ello podr tener en la privacidad; datos de usuario en las redes sociales, pagos con

tarjeta,...

Internet de las cosas

Es la conexin de objetos de usos cotidiano con Internet para dotarlos de

interactividad. Este avance facilita la interconexin entre personas y objetos,

reduciendo o eliminando las barreras de distancia y tiempo.

TIC II - SEGURIDAD INFORMTICA

Si vamos a utilizar el ordenador en una red, tenemos que:

1. SABER UTILIZARLO

2. CONOCER LAS HERRAMIENTAS DE SEGURIDAD de que disponemos, as

sabremos si estamos protegidos ante virus, ciberdelincuentes y pginas de

contenidos inadecuados.

3. APLICAR UNA SERIE DE NORMAS BSICAS DE SEGURIDAD que rigen nuestra

interaccin con otros usuarios de la red.

2..Establecer un plan de seguridad

Al establecer un plan de seguridad, debemos hacernos tres preguntas

esenciales, para minimizar los riesgos al mximo: A QUIN NECESITAMOS

PROTEGER?; DE QU ES NECESARIO PROTEGERLO?; CON QU HERRAMIENTAS

CONTAMOS PARA ELLO?

3. Tipos de seguridad

3.1) SEGURIDAD ACTIVA Y SEGURIDAD PASIVA

Llamamos seguridad activa al conjunto de acciones encaminadas a proteger

el ordenador y su contenido. Por ejemplo: ...................................................................

Llamamos seguridad pasiva a la que pretende minimizar el impacto de un

posible dao informtico. Por ejemplo: .......................................................................

1. Copias de seguridad peridicas

2. Antivirus

3. Contraseas seguras

INSTALACIN

SOFTWARE

DE

SEGURIDAD.

- CONTRASEAS.

- CERTIFICADOS DIGTALES.

- ENCRIPTACIN DE DATOS.

_________________________________

- COPIAS DE SEGURIDAD

- SISTEMAS DE ALIMENTACIN

ININTERRUMPIDA (SAI)

________________________________

MECANISMOS DE PROTECCIN ACTIVOS Y

PASIVOS

TIC II - SEGURIDAD INFORMTICA

3.2) SEGURIDAD FSICA Y SEGURIDAD LGICA

La seguridad fsica trata de proteger el hardware ante posibles desastres

naturales como incendios, inundaciones, robos, sobrecargas elctricas.

La seguridad lgica complementa la fsica y trata de proteger el software y

los datos de los usuarios.

SISTEMAS

ANTIINCENDIOS

Y

ANTIINUNDACIONES

- VIGILANCIA PARA EVITAR ROBOS

- SISTEMAS PARA EVITAR APAGONES O

SOBRECARGAS ELCTRICAS

_______________________________

- PROTECCIN DE LA INFORMACIN

ANTE ROBOS O PRDIDAS CON LAS

TCNICAS DE SEGURIDAD ACTIVA Y

PASIVA

_______________________________

MECANISMOS DE PROTECCIN

FSICOS Y LGICOS

3.3)

SEGURIDAD

DE

LA

PERSONA

DE

LOS

MEDIOS

DE

COMUNICACIN

Seguridad en la persona, consiste en la proteccin ante amenazas y fraudes

a la persona, que es lo ms importante

Seguridad en los sistemas de informacin o amenazas a la mquina,

consiste en la proteccin ante las amenazas a nuestro ordenador

- Nuestra actitud, la mejor

proteccin.

- Estar informados.

- Usar el sentido comn.

- Las leyes nos protegen.

_____________________________

- Proteccin de la informacin

ante robos o prdidas con las

tcnicas de seguridad activa y

pasiva

___________________________

MECANISMOS PROTECCIN

PERSONAS Y SISTEMAS DE

INFORMACIN

TIC II - SEGURIDAD INFORMTICA

4. Amenazas y fraudes en los sistemas de informacin___________

Vamos a comenzar por conocer las principales amenazas a nuestro

ordenador, es decir, de qu es necesario protegerlo y con qu herramientas

contamos para ello.

Se llama malware, software malicioso o software malintencionado al

software elaborado con fines maliciosos, como virus, troyanos, gusanos, etc ...

VIRUS. Es un programa que se instala en el ordenador sin el permiso del usuario

con el objetivo de causar daos.

GUSANO. Se trata de un programa malicioso cuya finalidad es desbordar la

memoria del sistema reproducindose a s mismo.

SPAM O CORREO BASURA. Son mensajes de correo electrnico que inundan la Red

con la finalidad de anunciar productos, a veces, de dudosa legalidad, para que los

destinatarios los compren. Se envan de forma masiva porque est demostrado que

uno de cada doce millones de los correos enviados obtiene una respuesta positiva.

TROYANO. Es un tipo de virus en el que se han introducido, instrucciones

encaminadas a destruir la informacin almacenada en los discos o o bien recabar

informacin. Estos virus suelen estar alojados en elementos aparentemente

TIC II - SEGURIDAD INFORMTICA

inofensivos, como una imagen o un archivo de msica y se instalan al abrir el

archivo que los contiene.

COOKIES. Son archivos de texto que se almacenan en el ordenador a travs del

navegador cuando visitamos una pgina web, para que esta web los lea en visitas

posteriores. No son un riesgo ni una amenaza mientras slo pretendan facilitarnos

el acceso al sitio.

5. Seguridad Activa__________________________________________

Consiste en identificar en qu partes del sistema son vulnerables (dbiles) y

establecer medidas que minimicen el riesgo.

El software y los elementos de prevencin del equipo son:

ANTIVIRUS

Programa que analiza las distintas

unidades y dispositivos, as como

los datos entrantes y salientes,

pudiendo detectar virus.

Protegen contra virus, troyanos y

gusanos

CORTAFUEGOS O FIREWALL

Sistema de defensa que controla y filtra

el trfico de entrada y salida a una red.

Se configura para que controle el trfico

de los puertos. Normalmente estn

incorporados en los sistemas operativos y

existen otros de software libre o pago

PROXY

Es un software instalado en el PC

que funciona como puerta de

entrada; se puede configurar como

cortafuegos o como limitador de

pginas web

CONTRASEAS

Pueden ayudar a proteger la seguridad en

un archivo, una carpeta o un ordenador

dentro de una red local o Internet. Se

recomienda que tengan entre 6 y 8

caracteres,

alternar

maysculas

minsculas, utilizar nmeros y caracteres

alfanumricos.

TIC II - SEGURIDAD INFORMTICA

6. Certificados digitales. La firma electrnica__________________

Existen mecanismos que pueden ayudarnos a proteger nuestra identidad en

Internet y evitar el fraude,

como son los CERTIFICADOS

DIGITALES.

Un

CERTIFICADO

DIGITAL o ELECTRNICO es

un documento en formato

digital que contiene datos

identificativos

una

persona validados de forma

electrnica y que pueden

ser utilizados como medio

de

para identificar al firmante.

El certificado digital permite hacer gestiones desde el ordenador personal

con seguridad las 24 horas del da, sin necesidad de desplazarse o hacer colas.

Un certificado digital es el DNI electrnico, que lo expide el Ministerio del

Interior. Cualquier certificado digital permite acceder a los servicios pblicos de

forma que las dos partes implicadas en la gestin puedan identificarse

mutuamente con la seguridad de que son ellos los que estn interactuando.

7. Seguridad pasiva________________________________________

La seguridad pasiva consiste en minimizar el impacto de un posible dao

informtico. Se trata de disminuir las consecuencias de ataques, accidentes,

prdidas de informacin involuntarias,...

Los principales mecanismos de actuacin pasivos son:

SISTEMAS DE ALIMENTACIN ININTERRUMPIDA (SAI). El ordenador toma la

corriente elctrica de estos dispositivos en lugar de conectarse a la red

directamente. Protegen a los equipos frente a apagones y frente a picos o cadas

de tensin. Cuando se

produce

suministro elctrico, el

SAI proporciona el tiempo

suficiente

guardar la informacin que se

para

poder

est generando y apagar

un

corte

de

correctamente el equipo.

DISPOSITIVOS NAS (network area storage, sistemas de almacenamiento en red)

Son dispositivos de almacenamiento especficos a los que se accede a travs de

una

red, por lo que

suelen ir conectador a un

router. Permiten sistemas

de

almacenamiento

EN

ESPEJO, es decir, con dos

discos duros que se copian

de forma automtica, lo

que facilita la recuperacin

TIC II - SEGURIDAD INFORMTICA

de la informacin en caso de rotura de uno de los discos

POLTICA DE COPIAS DE SEGURIDAD

Permiten restaurar sistemas o datos si es necesario. Se recomienda no

hacer la copia de seguridad de sus archivos en el mismo disco duro en el que est

instalado Windows.

8. Amenazas y fraudes en las personas_______________________

En la seguridad, lo ms importante es proteger a las personas. Entre los

peligros que pueden amenazarnos estn:

El acceso involuntario o informacin ilegal o perjudicial

La suplantacin de la identidad, los robos y las estafas. Por ejemplo, el

PHISING es un delito informtico de estafa que consiste en adquirir

informacin de un usuario (datos bancarios, claves,...) a travs de tcnicas

de engao para usarlos de forma fraudulenta.

La prdida de nuestra intimidad o el perjuicio a nuestra identidad o imagen

El ciberbulling o ciberacoso, que es un tipo de acoso que consiste en

amenazas, chantajes,... , entre iguales a travs de Internet, el telfono mvil

o los videojuegos

8.1 Software para proteger a la persona________________________________

Existen programas que facilitan el control parental del uso de Internet.

Pueden limitar las bsquedas, permitir o bloquear sitios web, controlar programas

de mensajera instantnea,... Son ejemplos de programas de control parental

KidsWatch (www.kidswatch.com) y K9Protection (www1.k9webprotection.com)

9. Seguridad en Internet____________________________________

Internet es una red que conecta ordenadores y personas de todo el mundo.

Es una forma de comunicacin con muchas ventajas, pero tambin con riesgos: es

un mundo de informacin en el que tenemos que manejarnos con seguridad.

9.1 Las redes sociales y la seguridad__________________________________

Una red social es un sitio web que permite intercambios de distintos tipos

(financieros, amistosos,...) entre individuos y se basa en la relacin entre los

miembros de la red. Cuando usamos una red social, debemos tener presentes

nuestra seguridad y el respeto a los dems.

TIC II - SEGURIDAD INFORMTICA

Sabes lo que es un CAPTCHA?

Cuando nos registramos en cualquier aplicacin de Internet, nos aparece

algo similar a lo que se

muestra en la imagen.

Se trata de un CAPTCHA,

prueba

completamente

automtica y pblica

para

ordenadores

diferenciar

humanos.

Es decir, es

una

de

simple

Turing

de

prueba

que demuestra que es un ser humano y no un ordenador quien intenta acceder a

una cuenta protegida con contrasea.

9.2 Protocolos seguros_______________________________________________

La forma en que nuestro ordenador se comunica con otros sigue una serie

de reglas comunes que constituyen un PROTOCOLO:

Los servidores emplean el protocolo HTTP para enviar y recibir documentos

a travs de Internet.

Los paquetes de informacin siguen el protocolo TCP/IP

Vamos a conocer dos versiones seguras de estos protocolos: el HTTPS y el IPv6

HTTPS: En Internet podemos encontrar pginas que utilizan una conexin

segura. Se suele utilizar en el comercio electrnico, adems de entidades

bancarias y cualquier tipo de servicio que requiera el envo de datos

personales o contraseas

IPv6: Es un protocolo seguro, ya que trabaja de manera cifrada.

9.3. La propiedad intelectual y la distribucin del software________________

Internet puede proporcionarnos mucha informacin y servicios de inters.

Tambin podemos encontrar en la Red software de todo tipo que nos puede

interesar conseguir.

Es muy importante saber que el software, est protegido por la ley de

propiedad intelectual

Los derechos de autor son un conjunto de normas y principios que regulan

los derechos morales y patrimoniales que la ley reconoce a los autores por la

creacin de una obra publicada.

Cuando accedemos a una pgina web para descargarnos alguna aplicacin,

es muy importante que conozcamos con qu tipo de licencia se corresponde el

TIC II - SEGURIDAD INFORMTICA

10

software que queremos descargar. No todas las descargas son ilegales o atentan

contra la propiedad industrial.

En la siguiente tabla veremos los principales tipos de software disponibles

segn las licencias que los regulan:

Software de una empresa que se comercializa con nimo de

SOFTWARE COMERCIAL

lucro . Ejemplos: Microsoft Office, Windows 8.

Software gratuito pero no libre. Ejemplos: Internet Explorer,

FREEWARE

Adobe Flash Player

Se puede usar, copiar, modificar y redistribuir libremente.

SOFTWARE LIBRE

Ejemplos: LibreOffice; Audacity,..

Licencia de uso que acompaa al software libre para poder ser

COPYLEFT

modificado y redistribuido

Licencia que acompaa a los paquetes distribuidos por el

LICENCIA GNU/GPL

Proyecto GNU. El autor conserva los derechos y permite la

redistribucin y modificacin bajo la misma licencia

TIC II - SEGURIDAD INFORMTICA

11

PRCTICAS DE LA UNIDAD

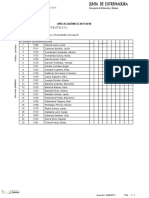

Prctica_1. Seguridad activa. Conoce tu equipo______________________

Crea en un procesador de texto una tabla como la que aparece a continuacin y luego sigue

las indicaciones sobre cada uno de sus elementos:

Elemento

1

Antivirus

Actualizaciones

Cortafuegos

Windows Defender

Red

Navegador

Estado

Comentarios

ANTIVIRUS: Comprueba que el ordenador dispone de antivirus. Para ello, localiza su carpeta en

INICIO/Todos los programas. Si hay antivirus, escribe "Instalado" en la columna Estado, y en

Comentarios, pon "ltima fecha de actualizacin". Para conocer esta fecha, accede al panel de

control del antivirus desde su icono en la barra de estado y busca el dato; luego adelo en la

columna. Si no hay antivirus, escribe "No Instalado" en Estado, y en Comentarios pon "Instalar

antivirus"

ACTUALIZACIONES: Verifica que el equipo tiene configuradas las actualizaciones automticas del

sistema operativo. Para ello, accede al centro de seguridad desde el panel de control. Indica en

Estado si estn activas las actualizaciones y en Comentarios las excepciones establecidas.

CORTAFUEGOS: Desde el mismo centro de seguridad puedes acceder a la configuracin del firewell

para comprobar que est activo. Indica en Estado si lo estn o no y en Comentarios las excepciones

establecidas.

WINDOWS DEFENDER: Comprueba que esta utilidad est instalada. Para ello, localiza sus iconos en

Inicio/ Todos los programas. Indica en Estado si est activa o no y en Comentarios las fechas de

actualizacin y la de la ltima revisin. Si no est instalado, apunta en Comentarios "Instalar"

RED: Comprueba las carpetas compartidas de tu equipo. Para ello, busca tu equipo en Redes e

Internet y comprueba las carpetas listadas. Apunta las carpetas en Comentarios y verifica sus

permisos.

NAVEGADOR: Accede a Herramientas/ Opciones y comprueba la informacin sobre seguridad y

privacidad. Apunta en la columna Comentarios las contraseas, instalacin de componentes, ...

Cuando hayas completado la tabla, guarda el archivo como P1_nombre apellido

Prctica 2. Seguridad activa: instalar antivirus________________________________

Si no tienes un programa antivirus instalado en tu ordenador, puedes optar por utilizar uno

gratuito para uso domstico como Avast! o UVG.

En esta prctica descargaremos e instalaremos el antivirus Avast! en espaol. Para ello

tienes que tener el permiso de administrador y seguir los siguientes pasos:

TIC II - SEGURIDAD INFORMTICA

12

1. Entra en www.avast.com/es-ww/free-antivirus-download. Accede al apartado Software

gratuito y descarga la ltima versin disponible

2. Una vez descargado, haz doble clic sobre el archivo para iniciar la instalacin y sigue los

pasos indicados por el asistente. Para poder instalarlo, debes cumplir los trminos de la

licencia indicados por el fabricante. Finalizada la instalacin, te pregunta si quieres que,

una vez reiniciado el equipo, se lleve a cabo una bsqueda inicial de virus en el sistema. Es

recomendable indicar que s, para asegurar de que no hay ningn virus en nuestro equipo

3. A continuacin, cerramos el asistente y reiniciamos el equipo para terminar de instalar el

antivirus y realizar la comprobacin inicial de virus

4. Una vez finalizado este proceso y reiniciado el equipo, nos aparecer un mensaje que indica

que el antivirus est instalado y se nos invita a entrar en la web de Avast! para registrarnos

antes de 60 das. Este registro nos permite disponer del antivirus de manera gratuita

durante un ao. El proceso de registro nos solicitar una direccin de correo, a la cual nos

enviarn una clave de registro para activar el producto.

5. Entramos en la cuenta de correo indicada para conocer dicha clave

6. Copiamos el cdigo de registro y accedemos al panel de control de antivirus desde el icono

de la barra de tareas para registrarlo. Para ello hacemos clic sobre el icono con el botn

derecho y elegimos la opcin Acerca de Avast!. Pulsamos el botn Cdigo de licencia y

pegamos el cdigo. Finalmente hacemos clic en aceptar para completar el proceso de

registro.

Transcurrido un ao, el antivirus nos avisar de que termina el plazo de licencia. Para renovarla por

un ao ms, bastar con acceder de nuevo al registro con nuestro nombre de usuario y contrasea.

Prctica 3: Seguridad activa: ms software antimalware__________________

Adems de los programas antivirus, existe software especfico para la deteccin y

eliminacin de otras claves de software malintencionado. Veremos dos ejemplos de descarga y

utilizacin de dos programas gratuitos. Sigue los pasos indicados:

Ejercicio 1. Windows Defender

1. Entra en www.microsoft.es. Escribe la palabra "Defender" en el buscador. Sigue el enlace de

la bsqueda y averigua qu es Windows Defender y para qu sirve. Recoge las respuestas

en un documento de texto. Guarda el archivo como P3_nombreapellido

2. Para abrir Windows Defender haz clic en el botn INICIO. En el cuadro de bsqueda, escribe

"Defender" y pulsa INTRO.

3. Haz clic en Examinar ahora para ver si tu equipo est protegido contra el software

malintencionado.

4. Una vez completado el examen, haz una captura de pantalla de los resultados y gurdala en

el documento de texto.

TIC II - SEGURIDAD INFORMTICA

13

Ejercicio 2. Antispyware: Lavasoft Ad-Aware

1. Entra en www.adaware.es. Pulsa sobre DESCARGAR y sigue las instrucciones para obtener

la versin gratuita de esta herramienta. Antes de la descarga, hay que rellenar un

formulario de registro en el cual nos solicitan nuestro nombre y apellidos y una direccin de

correo electrnico.

2. Finalizada la descarga, ejecuta el archivo para comenzar la instalacin. Selecciona el idioma

y sigue los pasos del asistente. Pulsa FINALIZAR para completar la instalacin y

automticamente se lanzar una ventana de descarga de actualizaciones de Ad-Aware. Una

vez acabado este proceso, se reiniciar el equipo para hacer efectivos los cambios.

Tras reiniciarse el sistema, abre el programa Ad-Aware haciendo doble clic sobre el icono de la barra

de tareas y selecciona la opcin ANALIZAR SISTEMA, Si se detecta alguna incidencia, sigue las

recomendaciones indicadas por la herramienta para solucionar la infeccin

3. Investiga contra qu protege este programa. Recgelo en el archivo P3_nombreapellido, as

como el resultado de este ltimo anlisis

Prctica 4: Seguridad activa: proteger archivos con contrasea____________

Prcticamente todos los programas que puedes utilizar en tu ordenador ofrecen entre sus

herramientas de seguridad la opcin de proteger los archivos con una contrasea.

En esta prctica crearemos un documento con el procesador de texto y aadiremos

contenido escrito e imgenes. Una vez finalizado, lo protegeremos con una contrasea y los

subiremos a un blog. Comprobaremos como, cuando tratemos de acceder a l, no podremos abrirlo

si no sabemos la contrasea.

Para ello seguiremos los siguientes pasos:

1. Utiliza un buscador de Internet para obtener el texto de La cancin del pirata, de Jos de

Espronceda.

2. Abre tu procesador de texto y crea un documento nuevo. Pega en el documento el texto

buscado: "Con diez caones por banda..."

3. A continuacin, busca una imagen acorde con el texto y pgala en el documento. Guarda el

archivo como P4_nombre apellid

4. Una vez guardado, lo protegeremos con una contrasea de apertura.

Sigue los siguientes pasos segn el procesador que utilices:

MICROSOFT WORD 2010

Ve a la ficha Archivo y selecciona Informacin. Despliega PROTEGER DOCUMENTO y elegir

CIFRAR CON CONTRASEA

TIC II - SEGURIDAD INFORMTICA

14

Escribe una contrasea en el cuadro Cifrar documento apertura y, a continuacin, haz clic

en Aceptar.

Escribe de nuevo la contrasea y haz clic en Aceptar

LIBREOFFICE WRITER

Ve a Archivo/Guardar como

Activa la opcin Guardar con contrasea y pulsa Guardar

Escribe la contrasea y la conformacin de contrasea y luego haz clic en Aceptar.

5. Entra en tu blog y crea una entrada nueva con los siguientes datos: (si no tienes blog puedes

entrar en Blogger con tu cuenta de gmail y crear uno):

Ttulo: La cancin del pirata, de Jos Espronceda

Imagen: la seleccionada anteriormente

Texto: ejemplo de documentos protegidos con contrasea

Documento: adjunta el documento realizado

6. Una vez publicada, haz clic sobre el enlace al documento de la entrada anterior. Elige la

opcin Abrir el documento y comprueba cmo te solicita la contrasea como paso obligatorio para

mostrarte el contenido

Prctica 5. Seguridad activa: encriptacin de documentos_______________

Otra opcin para proteger documentos es utilizar herramientas de encriptacin. Para esta

prctica descargaremos e instalaremos el programa PixelCryptor.

Se trata de una herramienta gratuita para uso personal que permite encriptar y desencriptar

ficheros utilizando como clave de encriptacin una imagen.

Para ello seguiremos los siguientes pasos:

TIC II - SEGURIDAD INFORMTICA

15

Entra en un navegador y escribe en el buscador "PixelCryptor". Accede a uno de los sitios

que permiten descargar esta herramienta (por ejemplo, pixelcryptor.uptodown.com) y

descarga la ltima versin disponible

Haz doble clic sobre el archivo descargado y sigue los pasos del asistente para instalar la

aplicacin

Una vez finalizada la instalacin, se arranca automticamente la herramienta. La interfaz es

muy sencilla, ya que dispone de dos funciones Encode Files (codificar ficheros) y Decode

Files (decodificar ficheros)

Hacemos clic en la opcin de CODIFICAR FICHEROS y se nos muestra una pantalla desde la

que podemos realizar las siguientes acciones: crear directorio, aadir carpeta, aadir

archivo y borrar archivo. Creamos una nueva carpeta y la llamamos P5_nombreapellido

Elegimos ahora la opcin de AADIR FICHEROS y seleccionamos en nuestro ordenador tres

archivos que queremos encriptar como ejemplo. Hacemos clic en SIGUIENTE y

seleccionamos la imagen que se utilizar como clave de encriptacin. Pulsamos de nuevo

SIGUIENTE y seleccionamos el nombre y la ruta en a que se generar el fichero encriptado

con los documentos seleccionados. Hacemos clic una vez ms en SIGUIENTE y comenzar

el proceso de encriptacin. Una vez finalizado el proceso, se nos mostrar un resumen con

el archivo encriptado generado y la imagen utilizada como clave de encriptacin.

Seguimos ahora el proceso contrario. Para ello hacemos clic sobre la opcin DECODIFICAR

FICHEROS y seleccionamos en primer lugar la imagen utilizada como clave de encriptacin y

a continuacin el fichero encriptado anteriormente. Indicamos seguidamente la ruta en que

queremos extraer los archivos. Una vez finalizado el proceso, se nos muestra un resumen

de los archivos generados.

Para acabar, accede a la carpeta P6_nombreapellido y comprueba que estn disponibles

todos los archivos generados.

Prctica 6: Seguridad en las redes sociales: WhatsApp y Snapchat_________

En esta prctica vas a analizar dos aplicaciones de chat muy conocidas: WhatsApp y

Snapchat

Ejercicio 1: Crear un documento de informacin

Abre un documento nuevo en un procesador de texto y crea una tabla como la que tienes en

la imagen para recoger toda la informacin de esta prctica. Rellena cada una de las celdas de la

tabla con la informacin de los ejercicios siguientes

Servicios ofrecidos

Edad mnima de uso

Datos personales que recoge

Permisos destacables

Snapchat

TIC II - SEGURIDAD INFORMTICA

16

Ejercicio 2: WhatsApp

Entra en www.whatsapp.com y lee el apartado CMO FUNCIONA. En la tabla de tu

documento, copia los servicios que ofrece WhatsApp

A continuacin, busca el apartado de PRIVACIDAD & TRMINOS y accede al Punto 9: ABILITY

TO ACCEPT TERMS OF SERVICE, Localiza la edad mnima de uso y rellena con ese dato la

celda correspondiente en la tabla de informacin.

Busca ahora, en el mismo apartado la privacidad y trminos, el prrafo B del punto 3,

WHATSAPP ACCESS, y busca dos datos que WhatsApp recoge de tu telfono. Incluye esta

informacin en la celda correspondiente de tu tabla.

En el punto 4 del apartado de privacidad y trminos, WhatsApp indica para qu usuarios

ser visible el estado que tengas en la aplicacin y para qu usuarios puedes hacerlo

invisible. Rellena la celda de permisos destacables con esta informacin.

Ejercicio 3: Snapchat

Entra en es.wikipedia.org/wiki/Snapchat y lee en esa pgina cmo funciona Snapchat.

Copia los servicios que ofrece la aplicacin y rellena la celda correspondiente en tu tabla

Accede ahora a la pgina de Snapchat (www.snapchat.com) y en el apartado LEGAL

selecciona TERMS OF SERVICE. En el punto 1 se indica la edad mnima de uso de

aplicacin. Copia y pega ese dato en la celda de tu tabla

En ese mismo apartado, en el punto 2, YOUR CONTENT, lee los permisos que otorgar a

Snapchat sobre cualquiera de los contenidos que t intercambias con esta aplicacin.

Intenta entender claramente cada uno de los permisos. Rellena la celda de permisos

destacables con esta informacin

Accede al apartado de poltica de privacidad (PRIVACY POLICY) y lee el apartado Information

WE GET AUTOMATICALLY WHEN YOU USE OUR SERVICES. Selecciona cinco datos tuyos que

recopila la aplicacin e inclyelos en la celda correspondiente de tu tabla de informacin.

Ejercicio 4: Anlisis

A continuacin de la tabla, redacta un pequeo anlisis para indicar aquellos aspectos que

te hayan resultado ms relevantes respecto a los servicios recibidos y los datos entregados por el

usuario. Guarda el documento como P7_nombreapellido

Prctica 7: Comprobaciones de seguridad en Internet____________________

Ejercicio 1: Identificar una direccin de Internet segura

En Internet podemos encontrar pginas que utilizan una conexin segura: emplean el

protocolo criptogrfico seguro llamado HTTPS, que utiliza un cifrado basado en certificados de

seguridad SSL (secure sockets layer), creando un canal cifrado que no puede ser interpretado en el

caso de que alguien intercepte la conexin. Es utilizado principalmente por entidades bancarias,

tiendas en lnea y otros servicios que requieren el envo de datos personales o contraseas. Para

identificar una pgina con conexin segura, fjate en los siguientes elementos:

La direccin de la pgina web empieza por https en lugar de por http.

TIC II - SEGURIDAD INFORMTICA

17

En la barra de herramientas o en la barra de estado aparece un icono con un candado

cerrado

Haciendo clic en el candado cerrado se abre la ventana IDENTIFICACIN DEL SITIO WEB. Si

pulsamos el botn VER CERTIFICADO, accederemos a la informacin del mismo. Aqu

podemos consultar informacin como la entidad emisora del certificado o las fechas de

emisin y expiracin

Realiza este proceso en tres sitios web y recoge los resultados en un documento. Gurdalo

como P8_E1_nombreapellido

Ejercicio 2: Comprobar el estado y el contenido de las cookies

Las cookies no son dainas en s mismas, pero supusieron un problema de seguridad en los

primeros navegadores

Consulta las cookies a travs de tu navegador; abre el navegador MOZILLA FIREFOX y ve

HERRAMIENTAS/OPCIONES. En la solapa PRIVACIDAD, pulsa ELIMINAR COOKIES DE FORMA

INDIVIDUAL. Se abrir una ventana emergente donde vers las cookies que tiene guardadas

tu equipo. Comprueba si tienes activadas las cookies y, en caso afirmativo, fjate cunto

tiempo se mantienen disponibles. Haz clic en el botn MOSTRAR COOKIES y despliega el

rbol de SITIOS. Haz clic en alguna cookie para acceder a su contenido y a sus propiedades

(nombre, contenido, dominio, fecha de expiracin,...). Escribe el resultado en el documento

que has creado o bien realiza una captura de pantalla

Navega por cinco pginas web y comprueba cmo crece la cantidad de cookies

almacenadas. Haz una captura de pantalla y adjntala al documento. Para acabar, pulsa

ELIMINAR TODAS LAS COOKIES

Ejercicio 3. Identificar falsos enlaces en un e-mail

TIC II - SEGURIDAD INFORMTICA

18

Lo mensajes de spam y pishing nos invitan a hacer clic en enlaces para que accedamos a

una determinada pgina web. Una forma de identificar la direccin a la cul accedemos en

COMPROBAR LA URL establecida en el enlace. Un enlace tiene dos parmetros:

Href. Es la direccin real del enlace, a la cual se acceder al hacer clic. No es visible a

simple vista. En el cdigo fuente se marca con las etiquetas <a hrfe> y </a>

Texto del enlace. Es la parte del enlace que se muestra en el e-mail. Corresponde al texto

puesto entre las etiquetas.

1. Accede a tu cuenta de correo. Busca cinco correos que contengan algn enlace. Para ver el

Hrfe puedes poner el puntero sobre el enlace (sin pulsar); la direccin de acceso se mostrar en

una etiqueta flotante de ayuda. Otra forma es pulsar sobre el enlace con el botn derecho,

seleccionar la opcin VER CDIGO FUENTE (o INSPECCIONAR ELEMENTO) segn el navegador

que uses) y comprobar el valor del parmetro href de la etiqueta.

2. Captura las cinco pantallas y gurdalas en el archivo P8_E3_nombreapellido

Ejercicio 4. Antimalware on-line

Algunas empresas del mbito de la seguridad informtica ofrecen de manera gratuita la

posibilidad de comprobar on-line si tenemos malware en nuestro ordenador

Entra en www.bitdefender.es/scanner/online/free.html para hacer un test con BITDEFENDER

QUICKSCAN

Haz una captura de pantalla del resultado del anlisis, pgala en un documento en blanco y

gurdalo como P8_E4_nombreapellido

Prctica 8: Tu huella en Internet_______________________________________

Todo lo que hacemos en Internet deja rastro, una huella digital que habla de ti. Esa

informacin es tu identidad digital; es tu deber cuidarla y las leyes te protegen para ese fin.

Ejercicio 1. Conocer tu IP en Internet

Cada vez que nos conectamos a Internet nos identificamos a travs de una direccin nica

asignada a nuestro ordenador, llamada direccin IP. Vamos a ver que es fcil conocer la IP que

tenemos asignada

Abre un navegador y entra en www.google.es. Escribe la bsqueda "conocer nuestra IP

pblica"

Entra en cualquier enlace, busca la direccin IP con la que ests navegando y apntala

(ser algo similar a la siguiente figura)

Cul es mi IP?

IP Publica: 83.49.135.253

Esta usted navegando con el navegador Chrome

Repita la operacin entrando en otro enlace y comprueba que detecta la misma IP

Ejercicio 2. Conocer el navegador para protegerte

TIC II - SEGURIDAD INFORMTICA

19

Abre cualquier navegador. Pulsa la combinacin de teclas Shift + Supr. Se abrir una

ventana en la que podrs borra tus datos de navegacin.

Pulsando el botn ELIMINAR podrs borrar todo lo que hayas seleccionado. Sin embargo,

habr trminos que no entiendas.

Haz clic en "Acerca de la eliminacin del historial de exploracin" si tienes Internet Explorer

o en la opcin correspondiente de otros navegadores. Se abrir una web en la que explican

qu son las cookies, los formularios, etc ....

En un documento de texto, haz una tabla como la siguiente y completa con el significado de

los trminos que encuentres:

Historial de exploracin

Cookies

Explicacin

Informacin que los sitios almacenan en el ordenador

para recordar tus preferencias, como qu pginas has

visitado, qu te gusta, qu sueles hacer o en tu

ubicacin.

Datos de formularios

Historial

Historial de descargas

A continuacin, busca informacin en Internet y contesta a la siguiente pregunta en el

documento: qu es la navegacin privada?

No olvides que los mviles tambin tienen un navegador: cuando navegues con el mvil,

revisa los ajustes de privacidad.

Ejercicio 3. Cuidar tu informacin________________________________________________

La mayor huella que puedes dejar es la que t sabes a Internet. Desarrolla esta afirmacin

en el documento con tu opinin

Guarda el archivo como P9_nombreapellido

You might also like

- Sacar Las Vistas de Las PiezasDocument4 pagesSacar Las Vistas de Las Piezasfelixsergio1966No ratings yet

- Ejercicio de Seguridad para Los AlumnosDocument1 pageEjercicio de Seguridad para Los Alumnosfelixsergio1966No ratings yet

- Ejercciios de SeguridadDocument1 pageEjercciios de Seguridadfelixsergio1966No ratings yet

- Padlet GuiaDocument2 pagesPadlet Guiafelixsergio1966No ratings yet

- 22 1perifericosDocument6 pages22 1perifericosfelixsergio1966No ratings yet

- 4 Ejercicios Resueltos de MecanismosDocument7 pages4 Ejercicios Resueltos de Mecanismosfelixsergio19660% (1)

- Ejercicios de Maquinas2 ESODocument12 pagesEjercicios de Maquinas2 ESOJosu SaraNo ratings yet

- Guia Padlet PDFDocument11 pagesGuia Padlet PDFfelixsergio1966No ratings yet

- Plano Electrico en ViviendasDocument1 pagePlano Electrico en Viviendasfelixsergio1966No ratings yet

- Padlet GuiaDocument2 pagesPadlet Guiafelixsergio1966No ratings yet

- Manual de WikispacesDocument22 pagesManual de Wikispacesjcbarcenas01100% (13)

- Manual de WikispacesDocument22 pagesManual de Wikispacesjcbarcenas01100% (13)

- AdditioDocument1 pageAdditiofelixsergio1966No ratings yet

- 23 LogaritmosDocument1 page23 Logaritmosfelixsergio1966No ratings yet

- Mate Matic AsDocument1 pageMate Matic Asfelixsergio1966No ratings yet

- Esquema Gráfico de Puente Norte de Una Arquitectura de Placa MadreDocument1 pageEsquema Gráfico de Puente Norte de Una Arquitectura de Placa Madrefelixsergio1966No ratings yet

- INFOGRAFÍADocument2 pagesINFOGRAFÍAfelixsergio1966No ratings yet

- I.E.S. Eugenio FrutosDocument1 pageI.E.S. Eugenio Frutosfelixsergio1966No ratings yet

- Examen Writer FinalDocument2 pagesExamen Writer Finalfelixsergio1966No ratings yet

- Additio PDFDocument1 pageAdditio PDFfelixsergio1966No ratings yet

- 4 Documento AutorizacionDocument1 page4 Documento Autorizacionfelixsergio1966No ratings yet

- Calendario Escolar 2017-18Document1 pageCalendario Escolar 2017-18felixsergio1966No ratings yet

- E7 CoctailDocument1 pageE7 Coctailfelixsergio1966No ratings yet

- Esquema Gráfico de Puente Norte de Una Arquitectura de Placa MadreDocument1 pageEsquema Gráfico de Puente Norte de Una Arquitectura de Placa Madrefelixsergio1966No ratings yet

- Dibujo TecnicoDocument21 pagesDibujo Tecnicofelixsergio1966No ratings yet

- Estructuras 1Document1 pageEstructuras 1felixsergio1966No ratings yet

- LaminasDocument5 pagesLaminasfelixsergio1966No ratings yet

- 1 Conocimientos ElementalesDocument5 pages1 Conocimientos Elementalesfelixsergio1966No ratings yet

- Subir Presentación BlogDocument4 pagesSubir Presentación Blogfelixsergio1966No ratings yet

- Usb DesinfectadoDocument68 pagesUsb DesinfectadoRonaldo Chiche SurcoNo ratings yet

- Multiplex A DoDocument3 pagesMultiplex A DoJuanCarlosPizarroBarahonaNo ratings yet

- Flex y BisonDocument18 pagesFlex y BisonJhan_PiedraNo ratings yet

- Regla del trapecioDocument24 pagesRegla del trapecioCarlos Arias AarónNo ratings yet

- Dra. María Isabel Landeras PilcoDocument81 pagesDra. María Isabel Landeras PilcoJhon PacoNo ratings yet

- Sangria Interlineado Buscar ReemplazarDocument6 pagesSangria Interlineado Buscar ReemplazarSonia Itza Samaniego100% (1)

- Reservas AerocordDocument6 pagesReservas AerocordMedinaOrdenesMarcosNo ratings yet

- Semaforos y MonitoresDocument21 pagesSemaforos y MonitoresEsteban LopezNo ratings yet

- Analista ProgramadorDocument2 pagesAnalista ProgramadorDiegoRomeroPanesNo ratings yet

- Manejo de ArchivosDocument3 pagesManejo de ArchivosirvalramNo ratings yet

- Nist en ColombiaDocument4 pagesNist en Colombiath3.pil0tNo ratings yet

- Suma de fracciones usando ciclosDocument5 pagesSuma de fracciones usando ciclosRichardCamachoNo ratings yet

- Estudio Mercado SIGADocument21 pagesEstudio Mercado SIGAfilemon252No ratings yet

- Ejemplo G1.segundo EntregableDocument17 pagesEjemplo G1.segundo EntregableAlex VegaNo ratings yet

- Manual de Procedimientos para Aplicar Mantenimiento Preventivo y Correctivo A Una ComputadoraDocument77 pagesManual de Procedimientos para Aplicar Mantenimiento Preventivo y Correctivo A Una ComputadoraEduardo Santos100% (1)

- Smart Cards y Otros Dispositivos de SeguridadDocument10 pagesSmart Cards y Otros Dispositivos de SeguridadVictor Manuel Checa SernaqueNo ratings yet

- BARRA DE HERRAMIENTAS Y BARRA DE ACCESO RÁPIDO ExcelDocument63 pagesBARRA DE HERRAMIENTAS Y BARRA DE ACCESO RÁPIDO ExcelCharles Alfred Arias FrancoNo ratings yet

- Sap HCM Ehp5 Gestión Ampliada Contratos Cliente PDFDocument15 pagesSap HCM Ehp5 Gestión Ampliada Contratos Cliente PDFfrubenvegaNo ratings yet

- Manual de Personalización y Configuración Del Sistema Operativo Windows 7Document19 pagesManual de Personalización y Configuración Del Sistema Operativo Windows 7JeronimoLunaNo ratings yet

- Calculos de Iluminacion DIALUX Jaime FlorezDocument20 pagesCalculos de Iluminacion DIALUX Jaime FlorezJaime FlorezNo ratings yet

- Conjunto de PartesDocument5 pagesConjunto de PartesLuis Pedro Yepes50% (2)

- Informatica Aplicada A Los NegociosDocument194 pagesInformatica Aplicada A Los NegociosvistetecomocolonNo ratings yet

- TopoligonarDocument16 pagesTopoligonarEzequiel JS Bonifacio100% (1)

- Webmin Squid Firewall Servidor DHCP Delay PoolsDocument40 pagesWebmin Squid Firewall Servidor DHCP Delay PoolsjorgeNo ratings yet

- Historia del CNDocument40 pagesHistoria del CNJorge Luis50% (2)

- Fundamentos de lógica difusaDocument27 pagesFundamentos de lógica difusaRobinson Franco AlvarezNo ratings yet

- Actividad 2. Unidad 2. Simbolización de ArgumentosDocument2 pagesActividad 2. Unidad 2. Simbolización de ArgumentosNayeli LópezNo ratings yet

- Dependencia lineal de vectoresDocument3 pagesDependencia lineal de vectoresYosoyalbeiro Enrique Vergara UrangoNo ratings yet