Professional Documents

Culture Documents

Introducción a los ataques Man in the middle con DHCP ACK Injector

Uploaded by

GustavoSebastiánOrtegaOriginal Description:

Original Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Introducción a los ataques Man in the middle con DHCP ACK Injector

Uploaded by

GustavoSebastiánOrtegaCopyright:

Available Formats

Ataque Man in the middle con DHCP ACK Injector

Si ayer os hablaba de GetMSNIPs para obtener las direcciones IP de los contactos del Messenger,

hoy toca hablaros de otra herramientas ms que han salido desde el departamento de Auditora

de Aplicaciones Web de Informtica64 para ser usada en las clases del FTSAI, y que tambin se ha

programado nuestro amigo Thor (@francisco_oca). Adems de esta tool, en Seguridad Apple otro

compaero, The Sur, ha revisado USB Dumping para robar datos de los pendrives enchufados a tu

Mac OS X, con soporte para enviar los datos robados a servidores FTP. Adems, ya est disponible

desde hace poco tiempo C.A.C.A. la herramienta para hacer fingerprinting de aplicaciones en

servidores Citrix que se pic nuestro compi Rodol. Ahora vamos con DHCP ACK Injector.

Introduccin a los ataques Man in the middle

Hoy en da cuando se habla de realizar un ataque MITM en redes LAN a todos se nos viene a la

cabeza el trmino ARP Poisoning. La tcnica, a grandes rasgos, consiste en envenenar la cache

ARP de un cliente de una red LAN para hacerle creer que la MAC de la puerta de enlace es la

direccin MAC del equipo atacante, pudiendo de este modo situar la mquina del atacante en

medio de las comunicaciones efectuadas entre el equipo vctima y la puerta de enlace. Con el

siguiente grfico sacado de la Wikipedia nos podemos hacer una idea de su funcionamiento:

Figura 1: ARP Poisoning

Sin embargo, para detectar estos ataques existen ya infinidad de

herramientas como ArpON, Patriot NG y nuestra querida Marmita que pronto ver la luz. Incluso

para Mac OS X, nuestros compaeros de Seguridad Apple hicieron un script basado en nmap y

arp_cop para detectar tambin los ataques man in the middle. Sin embargo, existe otra forma

muy sencilla de realizar un ataque MITM en redes LAN utilizando el protocolo DHCP.

El Protocolo DHCP

Primero vamos a echar un vistazo al protocolo DHCP en Wikipedia:

DHCP (sigla en ingls de Dynamic Host Configuration Protocol - Protocolo de configuracin

dinmica de host) es un protocolo de red que permite a los clientes de una red IP obtener sus

parmetros de configuracin automticamente. Se trata de un protocolo de tipo cliente/servidor

en el que generalmente un servidor posee una lista de direcciones IP dinmicas y las va

asignando a los clientes conforme stas van estando libres, sabiendo en todo momento quin ha

estado en posesin de esa IP, cunto tiempo la ha tenido y a quin se la ha asignado despus.

Figura 2: Comunicacin DHCP

Los pasos que definen su funcionamiento son los siguientes:

El cliente enva un paquete DISCOVERY para que el servidor DHCP de dicha red de

computadoras le asigne una Direccin IP y otros parmetros como la mscara de red o el nombre

DNS.

A continuacin el servidor DHCP responde con un OFFER en el que suministra una serie de

parmetros al cliente, IP, puerta de enlace, DNS, etctera.

El cliente selecciona los parmetros que le interesan y con un REQUEST solicita estos

parmetros al servidor.

Por ltimo el servidor reconoce que se ha reservado correctamente los parmetros solicitados

con un DHCP ACK y se los enva al cliente.

Una vez que conocemos como funciona el protocolo, cmo podemos aprovecharlo para realizar

ataques MITM?

Servidor DHCP falso: Roge DHCP Server

Una opcin es configurar un servidor DHCP falso, por ejemplo con el demonio dhcp3 de Linux. De

esta forma cuando el cliente enva un DISCOVERY responden con un OFFER tanto el DHCP real

como el servidor DHCP que hemos montado en Linux. Pero a quin hace caso el cliente? Pues al

que consiga enviar antes al cliente la respuesta DHCP OFFER, unas veces puede ser nuestro

servicio dhcp3, otras el servidor DHCP real.

Para realizar esto de una forma sencilla se puede utilizar el programa Ghost Phisher. ste monta

un servidor DHCP falso utilizando el servicio dhcp3, tambin permite montar un servidor DNS que

resuelva determinadas direcciones o todas hacia una IP que le indiquemos.

Lo malo de este ataque es que podemos detectar fcilmente que existen 2 servidores DHCP. Con

Wireshark mismamente podemos ver que responden a las peticiones DHCP dos direcciones IP

distintas:

You might also like

- Introducción A Los Ataques Man in The MiddleDocument5 pagesIntroducción A Los Ataques Man in The MiddleJose CabreraNo ratings yet

- Practica 3 ASRDocument17 pagesPractica 3 ASRDen Leo E HernandezNo ratings yet

- Guia BactrackDocument4 pagesGuia BactrackluisnarvaersNo ratings yet

- Todo Sobre DHCPDocument5 pagesTodo Sobre DHCPyolandaNo ratings yet

- DHCPDocument9 pagesDHCPkate lopezNo ratings yet

- DHCP ataques y contramedidasDocument14 pagesDHCP ataques y contramedidaszerefNo ratings yet

- Cuestionario de Administracion de RedesDocument7 pagesCuestionario de Administracion de RedesCarmencita la BeiaNo ratings yet

- Configuración de servidor DHCP en red universitariaDocument5 pagesConfiguración de servidor DHCP en red universitariaCésar Hernández AltamiranoNo ratings yet

- Técnicas de ocultamiento de datos en hacking éticoDocument3 pagesTécnicas de ocultamiento de datos en hacking éticoneon48No ratings yet

- Lab # 9 Protocolo DHCPDocument9 pagesLab # 9 Protocolo DHCPPedro AparicioNo ratings yet

- LinsetDocument19 pagesLinsetChristian MendezNo ratings yet

- Practica DHCPDocument15 pagesPractica DHCPJAVIERNo ratings yet

- Configuración servidor DHCP Linux red telecomunicacionesDocument6 pagesConfiguración servidor DHCP Linux red telecomunicacionesEduardo Pérez AcevedoNo ratings yet

- 3 Pentesting A Redes PDFDocument93 pages3 Pentesting A Redes PDFDanny Valencia G.No ratings yet

- 02 Servicio DHCPDocument17 pages02 Servicio DHCPToni GarciaNo ratings yet

- Configurar servidor DHCP Linux y WindowsDocument10 pagesConfigurar servidor DHCP Linux y WindowsByron MoralesNo ratings yet

- SMR – Configuración DHCPDocument7 pagesSMR – Configuración DHCPLauren CardenasNo ratings yet

- Practica 1Document16 pagesPractica 1juan carlos vergaraNo ratings yet

- Dos Herramientas de Prevención de Session HijackingDocument6 pagesDos Herramientas de Prevención de Session HijackingJosueNo ratings yet

- Fase4 NicolásPirajanDocument10 pagesFase4 NicolásPirajanGerman ArleyNo ratings yet

- Protocolos DHCP y DNS en redes TCP/IPDocument31 pagesProtocolos DHCP y DNS en redes TCP/IPAndrés GarcíaNo ratings yet

- TR 18Document7 pagesTR 18ptnsclanNo ratings yet

- Modulo 17Document23 pagesModulo 17Isai Santiesteban MoreiraNo ratings yet

- Cisco Cyberops Final ExamDocument47 pagesCisco Cyberops Final ExamSeba100% (2)

- El Protocolo DHCPDocument6 pagesEl Protocolo DHCPJhoan VidalNo ratings yet

- Informe 02 Servicio DHCP Guimer 1Document19 pagesInforme 02 Servicio DHCP Guimer 1J Carlos M LNo ratings yet

- Redes de Computadores Up4Document5 pagesRedes de Computadores Up4jhon steven romero ospinaNo ratings yet

- Practica 1 - Redes de Computadoras IIDocument11 pagesPractica 1 - Redes de Computadoras IIMarco Vinicio DjNo ratings yet

- Manual MikrotikDocument94 pagesManual MikrotikEdwin MonzonNo ratings yet

- Manual de Instalacion de Un Servidor DHCP en UbuntuDocument17 pagesManual de Instalacion de Un Servidor DHCP en UbuntuMarco ABNo ratings yet

- Configurar DHCP Server MikroTik en 3 pasosDocument7 pagesConfigurar DHCP Server MikroTik en 3 pasosiamdempNo ratings yet

- Autenticación CHAP PAP PPPDocument10 pagesAutenticación CHAP PAP PPPligylazNo ratings yet

- Servicios Basicos de RedDocument24 pagesServicios Basicos de RedAndrés Felipe TejadaNo ratings yet

- Actividades Tema 4Document7 pagesActividades Tema 4Cristi DunaNo ratings yet

- 2023 - Clase 5 Y 6 - 2.3.1 Los Ataques A La Red - FcrackzipDocument20 pages2023 - Clase 5 Y 6 - 2.3.1 Los Ataques A La Red - Fcrackzips.amesticaNo ratings yet

- Modulo1 Unidad3 V2018Document34 pagesModulo1 Unidad3 V2018BANo ratings yet

- Practica 4 ProxyDocument5 pagesPractica 4 ProxyGabrielPachardNo ratings yet

- Cuestionario 101 de Redes y Conceptos de ConectividadDocument5 pagesCuestionario 101 de Redes y Conceptos de ConectividadGustavo PerezNo ratings yet

- Practica 1 de DHCPDocument18 pagesPractica 1 de DHCPJose Povedano Romero100% (1)

- Configuración DHCP en laboratorio de redesDocument26 pagesConfiguración DHCP en laboratorio de redesCRISTHIAN ROMERONo ratings yet

- Examen ParcialDocument5 pagesExamen ParcialLuis ColomaNo ratings yet

- Lab 02 (Wireles DHCP DNS Wlan)Document5 pagesLab 02 (Wireles DHCP DNS Wlan)fernandomh2028No ratings yet

- DHCPDocument7 pagesDHCPpimp my rydeNo ratings yet

- Configura servidor DHCPDocument14 pagesConfigura servidor DHCPjlfernandezNo ratings yet

- Examen de Programación de Aplicaciones con preguntas sobre DNS, DHCP, FTP y tipos de servidoresDocument3 pagesExamen de Programación de Aplicaciones con preguntas sobre DNS, DHCP, FTP y tipos de servidoresrtNo ratings yet

- Centos PrácticaDocument14 pagesCentos PrácticaWillmer Drullard TejadaNo ratings yet

- Trabajo de Servidor DHCP y DNSDocument9 pagesTrabajo de Servidor DHCP y DNSJhon Alejandro JARENo ratings yet

- DNS vs DoH FirewallDocument15 pagesDNS vs DoH Firewallcristian solarteNo ratings yet

- DHCPDocument26 pagesDHCPWaldim Picado CorderoNo ratings yet

- Ejercicios Tema 4Document8 pagesEjercicios Tema 4zuleima.mayor.vallejo.smrNo ratings yet

- Suscríbete A Deepl Pro para Poder Editar Este DocumentoDocument48 pagesSuscríbete A Deepl Pro para Poder Editar Este DocumentoKaren GarzaNo ratings yet

- Exposición DHCPDocument15 pagesExposición DHCPCDavid ZNo ratings yet

- 9 - Windows 2003 Servicio DHCP (PFR)Document12 pages9 - Windows 2003 Servicio DHCP (PFR)Edher Nieves CamonesNo ratings yet

- Implementación de servidor DHCP en Linux (UbuntuDocument5 pagesImplementación de servidor DHCP en Linux (Ubuntuarodriguez_220283No ratings yet

- DHCPDocument6 pagesDHCPnekoNo ratings yet

- Servicios en RedDocument3 pagesServicios en RedDavid Lucian PanaitNo ratings yet

- Actividad Servicios de Red. Revision de PCAPSDocument8 pagesActividad Servicios de Red. Revision de PCAPSrojas.saldana.armando.sptmNo ratings yet

- GuíaBurros: Redes Locales: Todo lo que debes saber para montar una red localFrom EverandGuíaBurros: Redes Locales: Todo lo que debes saber para montar una red localRating: 4 out of 5 stars4/5 (4)

- Instalación y configuración del software de servidor web. IFCT0509From EverandInstalación y configuración del software de servidor web. IFCT0509No ratings yet

- Cómo protegernos de los peligros de InternetFrom EverandCómo protegernos de los peligros de InternetRating: 4 out of 5 stars4/5 (2)

- Instalación DNS y ZimbraDocument9 pagesInstalación DNS y ZimbraGustavoSebastiánOrtegaNo ratings yet

- Archivos en C++Document46 pagesArchivos en C++JuanJo+100% (1)

- Balance Iva PDFDocument2 pagesBalance Iva PDFGustavoSebastiánOrtegaNo ratings yet

- SQL Facturas FeriaDocument1 pageSQL Facturas FeriaGustavoSebastiánOrtegaNo ratings yet

- Cargas FamiliaresDocument16 pagesCargas FamiliaresGustavoSebastiánOrtegaNo ratings yet

- Tutorial Install Oracle CENTOS7Document7 pagesTutorial Install Oracle CENTOS7GustavoSebastiánOrtegaNo ratings yet

- SSL Reporte HabilitadoDocument1 pageSSL Reporte HabilitadoGustavoSebastiánOrtegaNo ratings yet

- Ejercicios de EstadisticaDocument6 pagesEjercicios de EstadisticaGustavoSebastiánOrtegaNo ratings yet

- Tutorial Install Oracle CENTOS7Document7 pagesTutorial Install Oracle CENTOS7GustavoSebastiánOrtegaNo ratings yet

- CCNA Security EspañolDocument727 pagesCCNA Security EspañolHebert Molina89% (9)

- Ejercicios de EstadisticaDocument6 pagesEjercicios de EstadisticaGustavoSebastiánOrtegaNo ratings yet

- Pyton SebasDocument4 pagesPyton SebasGustavoSebastiánOrtegaNo ratings yet

- Tutorial de LabviewDocument20 pagesTutorial de LabviewDaniel Cardenas VillarrealNo ratings yet

- Linux para DummiesDocument35 pagesLinux para DummiesSergio VargasNo ratings yet

- PFC Carlos Horro MarcosDocument140 pagesPFC Carlos Horro MarcosBryan Erick Timoteo FloresNo ratings yet

- Manual Panasonic TES824Document104 pagesManual Panasonic TES824Lorena HernandezNo ratings yet

- Imperio RomanoDocument14 pagesImperio RomanoGustavoSebastiánOrtegaNo ratings yet

- Fundamentos de La ProgramaciónDocument13 pagesFundamentos de La ProgramaciónGustavoSebastiánOrtegaNo ratings yet

- PFC Carlos Horro MarcosDocument140 pagesPFC Carlos Horro MarcosBryan Erick Timoteo FloresNo ratings yet

- La Huida - Natasha PrestonDocument290 pagesLa Huida - Natasha PrestonValeria RodriguezNo ratings yet

- Proyecto - Final ContruccionDocument34 pagesProyecto - Final Contrucciondarlyn angieNo ratings yet

- Guías de Laboratorio - InmunohematologíaDocument23 pagesGuías de Laboratorio - Inmunohematologíayulieth merchanNo ratings yet

- Movimiento Rectilíneo Variado: Universidad de Los Andes Docente: Ing. Eduardo Garrón Módulo: Física 1Document17 pagesMovimiento Rectilíneo Variado: Universidad de Los Andes Docente: Ing. Eduardo Garrón Módulo: Física 1cora hernanNo ratings yet

- Solucion Taller 1 HSEQDocument13 pagesSolucion Taller 1 HSEQJulio Cesar CortesNo ratings yet

- Mg. Arq Docente Investigadora, ICO-UNGSDocument22 pagesMg. Arq Docente Investigadora, ICO-UNGSeugeniaNo ratings yet

- PichiróDocument3 pagesPichiróMarco MartorellNo ratings yet

- Balance 2021 Fideicomiso Afluenta1Document20 pagesBalance 2021 Fideicomiso Afluenta1AfluentaNo ratings yet

- Tema 01Document29 pagesTema 01María SánchezNo ratings yet

- Historia de Los CelularesDocument2 pagesHistoria de Los CelularesCarla PerezNo ratings yet

- Magazine Am-Pm 00Document65 pagesMagazine Am-Pm 00Carlos Suarez GutierrezNo ratings yet

- Nevada Jaen Bagua Oct 21 A Dic 21 F234-00005509Document1 pageNevada Jaen Bagua Oct 21 A Dic 21 F234-00005509SAIDANo ratings yet

- Edicion Ed115 LGTDocument100 pagesEdicion Ed115 LGTYovani Enrique Ardiles HernandezNo ratings yet

- Programa de Auditoria Cajas MenoresDocument12 pagesPrograma de Auditoria Cajas Menoreslarry Rojas100% (1)

- Administración Por Valores PDFDocument18 pagesAdministración Por Valores PDFHugo Lopez BarriosNo ratings yet

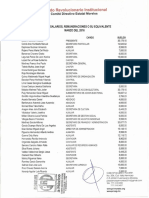

- Sueldos-Marzo 2016Document3 pagesSueldos-Marzo 2016Mor CrtNo ratings yet

- Ficha Informativa - Tipos de EcosistemasDocument3 pagesFicha Informativa - Tipos de Ecosistemassebatian teranNo ratings yet

- Guia - de - Aprendizaje SENSOR LM 35 TERMOCUPLADocument8 pagesGuia - de - Aprendizaje SENSOR LM 35 TERMOCUPLAJUAN DAVID BAZURDO SOTELONo ratings yet

- Antropologia CiberneticaDocument14 pagesAntropologia CiberneticaPedro Arturo Zelada Hernández50% (2)

- Actividad4 Estadisticayprobabilidad Bruno GayossoDocument8 pagesActividad4 Estadisticayprobabilidad Bruno GayossoTakeshi KovacsNo ratings yet

- Calendarios gratuitos Canva bienestar estudiantesDocument5 pagesCalendarios gratuitos Canva bienestar estudiantesnestormoralesNo ratings yet

- Formato Rit Contribuyente 86-F - 02 V - 6Document2 pagesFormato Rit Contribuyente 86-F - 02 V - 6BKA GROUP SASNo ratings yet

- Periódico Ahora El Pueblo Edición 97Document28 pagesPeriódico Ahora El Pueblo Edición 975to Noemi Bethzabe Ramos GómezNo ratings yet

- Analogías - AcademiaDocument3 pagesAnalogías - Academialuismurillocornejo100% (1)

- Lenguaje y Comunicación 4° Básico Texto Del EstudianteDocument314 pagesLenguaje y Comunicación 4° Básico Texto Del EstudianteSilvia GodoyNo ratings yet

- Demanda de Desalojo Por Vencimientoe de Contrato - BaltazaraDocument10 pagesDemanda de Desalojo Por Vencimientoe de Contrato - BaltazaraManuela Elizabeth VIDAURRE VÉLEZNo ratings yet

- PDM Betanzos PopularDocument28 pagesPDM Betanzos PopularMarius Dumitru100% (1)

- DEMIANDocument5 pagesDEMIANSergio Patiño0% (1)

- Botiquín primeros auxilios vehículosDocument1 pageBotiquín primeros auxilios vehículosErli Benzy Valle LoyolaNo ratings yet

- PFRH 3 LecturaDocument2 pagesPFRH 3 LecturaEdithNo ratings yet