Professional Documents

Culture Documents

Practica Unidad 4

Uploaded by

arismendy perez0 ratings0% found this document useful (0 votes)

88 views4 pagesresponder pregunta

Copyright

© © All Rights Reserved

Available Formats

PDF, TXT or read online from Scribd

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this Documentresponder pregunta

Copyright:

© All Rights Reserved

Available Formats

Download as PDF, TXT or read online from Scribd

0 ratings0% found this document useful (0 votes)

88 views4 pagesPractica Unidad 4

Uploaded by

arismendy perezresponder pregunta

Copyright:

© All Rights Reserved

Available Formats

Download as PDF, TXT or read online from Scribd

You are on page 1of 4

Practica unidad 4

En un documento en Word realice haga la siguiente investigación

1) Cuales son los componentes de la pirámide de seguridad.

La teoría de la pirámide de las necesidades de Maslow explica de forma visual

el comportamiento humano según nuestras necesidades. En la base de la

pirámide aparecen nuestras necesidades fisiológicas, que todos los humanos

necesitamos cubrir en primera instancia. Una vez cubiertas estas necesidades,

buscamos satisfacer nuestras necesidades inmediatamente superiores, pero no

se puede llegar a un escalón superior si no hemos cubierto antes los inferiores,

o lo que es lo mismo, según vamos satisfaciendo nuestras necesidades más

básicas, desarrollamos necesidades y deseos más elevados.

2) Que es seguridad Física

La seguridad física consiste en la aplicación de barreras físicas, y

procedimientos de control como medidas de prevención y contra medidas ante

amenazas a los recursos y la información confidencial, se refiere a los controles

y mecanismos de seguridad dentro y alrededor de la obligación física de los

sistemas informáticos así como los medios de acceso remoto al y desde el

mismo, implementados para proteger el hardware y medios de almacenamiento

de datos.

3) Cuales Son las amenazas primarias a la seguridad física

Las principales amenazas que se prevén en la seguridad física son:

1. Desastres naturales, incendios accidentales tormentas e inundaciones.

2. Amenazas ocasionadas por el hombre.

3. Disturbios, sabotajes internos y externos deliberados.

4) Como se manifiestan un ataque a la organización

fraudes

falsificación

venta de información

5) Que es seguridad lógica

La seguridad lógica se refiere a la seguridad en el uso de software y los

sistemas, la protección de los datos, procesos y programas, así como la del

acceso ordenado y autorizado de los usuarios a la información. La “seguridad

lógica” involucra todas aquellas medidas establecidas por la administración -

usuarios y administradores de recursos de tecnología de información- para

minimizar los riesgos de seguridad asociados con sus operaciones cotidianas

llevadas a cabo utilizando la tecnología de información.

6) Que es seguridad de la comunicación.

Es la disciplina que se encarga de prevenir que alguna entidad no autorizada

que intercepte la comunicación pueda acceder de forma inteligible a

información.

7) Diferencias entre seguridad lógica, física y seguridad de las

comunicaciones. Ponga ejemplos de cada una de ellas.

Diferencie entre seguridad lógica, seguridad física y seguridad de las

Comunicaciones, poniendo varios ejemplos de cada tipo.

Seguridad Lógica consiste en la "aplicación de barreras y procedimientos que

resguarden el acceso a los datos y sólo se permita acceder a ellos a las

personas

autorizadas para hacerlo."

Existe un viejo dicho en la seguridad informática que dicta que "todo lo que no

está

permitido debe estar prohibido" y esto es lo que debe asegurar la Seguridad

Lógica.

8) Que es una bitácora.

Es un archivo en el cual se lleva un registro bien sea diario, semanal o mensual

de la tarea que realizas a los equipos, lo puedes tener en un archivo Excel y en

el colocar en una columna las actividades que realizas, una fila para definir los

días.

9) Solicitar los perfiles de usuarios

El objetivo del presente dominio es controlar el acceso por medio de un sistema

de restricciones y excepciones a la información como base de todo sistema de

seguridad informática.

10) Se tiene control sobre los sistemas y programas que están en

operación 11) Existe ambiente de prueba.

Para impedir el acceso no autorizado a los sistemas de información se

deberían implementar procedimientos formales para controlar la asignación de

derechos de acceso a los sistemas de información, bases de datos y servicios

de información, y estos deben estar claramente documentados, comunicados y

controlados en cuanto a su cumplimiento.

12) Quien supervisa los cambios a Sistemas en producción

El Director de Informática y Desarrollo

13) Quien solicita las modificaciones a programas en producción y como

(Ejemplo)

Emisión de la solicitud del cambio. Para ello la persona que solicita el

cambio debe definir el cambio solicitado y la motivación de este. Esta

solicitud debe encaminarse al director del proyecto, que es la persona

encargada de dar inicio al proceso de aprobación de cambios.

14) Quien supervisa y autoriza los cambios realizados, pasarlos a

producción, y como se realizan y ejemplo.

En caso de no aprobación, el director del proyecto deberá informar a la persona

que emitió la solicitud del resultado y los motivos de la no aceptación.

15) Como controlan los trabajos dentro del centro de cómputos.

Operar el sistema de computación central y mantener el sistema disponible

para los usuarios.

Ejecutar los procesos asignados conforme a los programas de producción y

calendarios preestablecidos, dejando el registro correspondiente en las

solicitudes de proceso.

Revisar los resultados de los procesos e incorporar acciones correctivas

conforme a instrucciones de su superior inmediato.

Realizar las copias de respaldo (back-up) de la información y procesos de

cómputo que se realizan en la Dirección, conforme a parámetros

preestablecidos.

Marcar y/o señalizar los productos de los procesos ejecutados.

16) Cree conveniente que el auditor tenga autorización para actualizar

datos de las aplicaciones que esta auditando… y porque?

No creo conveniente que el auditor tenga autorización para actualizar datos de l

asaplicaciones que esta auditando, pues en cierto modo se convertiría en juez

y parte del trabajo que está realizando y un auditor debe tener la independencia

y profesionalidad suficientes para evitar poner en duda todo su trabajo

17) Que es un plan de contingencia.

Es un conjunto de procedimientos alternativos a la operatividad normal de cada

institución.

18) Que tipos de metodología de plan de contingencia existen, en que se

diferencian.

Haciendo una síntesis para su elaboración la podríamos dividir en cinco etapas.

1.- Evaluación

2.- Planificación

3.- Pruebas de viabilidad

4.- Ejecución

5.- Recuperación

19) Cuales son los objetivos de control de acceso lógico.

Implica quién tiene acceso a sistemas informáticos específicos y recursos en

un momento dado. El concepto de control de acceso consta de tres pasos.

Estos pasos son la identificación, autenticación y autorización. Con el uso de

estos tres principios un administrador del sistema puede controlar que recursos

están disponibles para los usuarios de un sistema.

You might also like

- Malphurs Aubrey - Planteamiento EstrategicoDocument72 pagesMalphurs Aubrey - Planteamiento Estrategicopaxep100% (2)

- Selectividad en Baja Tensión Con Interruptores Automáticos ABB - Cuaderno de Aplicaciones Técnicas #1 - ABBDocument54 pagesSelectividad en Baja Tensión Con Interruptores Automáticos ABB - Cuaderno de Aplicaciones Técnicas #1 - ABBpevare100% (1)

- Unidad 2 Actividad 2 - "Análisis de Los Requerimientos Del Sistema"Document1 pageUnidad 2 Actividad 2 - "Análisis de Los Requerimientos Del Sistema"Toroboyz DiazNo ratings yet

- Concepto Ingeniería Económica 1Document2 pagesConcepto Ingeniería Económica 1Jhensy Sandoval100% (1)

- Unidad 2-Actividad 3Document2 pagesUnidad 2-Actividad 3jrnordicoNo ratings yet

- Unidad+2 +actividad+1 +protocolos+de+comunicaciónDocument3 pagesUnidad+2 +actividad+1 +protocolos+de+comunicaciónRogelia DuarteNo ratings yet

- Trabajo Final Seminario de GradoDocument14 pagesTrabajo Final Seminario de GradoNEHEMIAS GARCIA ROSARIONo ratings yet

- Programas Delphi lectura, cálculos, arreglos y validacionesDocument1 pageProgramas Delphi lectura, cálculos, arreglos y validacionesflashbry0% (1)

- Unidad 2 - Actividad 1 - Definición de Diagrama Entidad-Relación.Document2 pagesUnidad 2 - Actividad 1 - Definición de Diagrama Entidad-Relación.Carlos Abraham Gómez0% (1)

- Rojas-Jairo - Diagrama de ContextoDocument1 pageRojas-Jairo - Diagrama de ContextojrnordicoNo ratings yet

- Monousuario MultiusuarioDocument2 pagesMonousuario MultiusuarioHansel PaulinoNo ratings yet

- Angelica Bello - Unidad 4 Actividad 1Document4 pagesAngelica Bello - Unidad 4 Actividad 1Angelica Perez100% (1)

- Unidad 3. Actividad 1Document4 pagesUnidad 3. Actividad 1Jose Familia EncarnacionNo ratings yet

- Dominguez Victoriano-Unidad 1 Actividad 1Document3 pagesDominguez Victoriano-Unidad 1 Actividad 1Victoriano Dominguez HenriquezNo ratings yet

- Delossantos-Aberto - Asignación para EntregaDocument3 pagesDelossantos-Aberto - Asignación para EntregaalbertoNo ratings yet

- Diagramas BPMNDocument4 pagesDiagramas BPMNrauleduardo85No ratings yet

- Unidad 1 Actividad 3 Usuarios de Los Sistemas PDFDocument1 pageUnidad 1 Actividad 3 Usuarios de Los Sistemas PDFGeisterfher rodriguez0% (1)

- Tasas de interés efectiva y nominalDocument4 pagesTasas de interés efectiva y nominalLizeth Tatiana CATEDRANo ratings yet

- Delossantos-Aberto-El Temporizador 555.Document4 pagesDelossantos-Aberto-El Temporizador 555.albertoNo ratings yet

- Trabajo Final - Programacion EstructuradaDocument14 pagesTrabajo Final - Programacion Estructuradahamlet100% (4)

- Rodriguez Santos, Alexandra-Foro-sobre La Ética Pública y La Lucha Contra La Corrupción-Unidad 4 Actividad 3Document1 pageRodriguez Santos, Alexandra-Foro-sobre La Ética Pública y La Lucha Contra La Corrupción-Unidad 4 Actividad 3Melqui Jonás Ramírez Ogando100% (1)

- Tarea II Udad III ArreglosDocument5 pagesTarea II Udad III ArreglosTheshadowWolf MasterNo ratings yet

- Unidad 4. Actividad 1. Tabla Comparativa. Luis Enrique GuerreroDocument3 pagesUnidad 4. Actividad 1. Tabla Comparativa. Luis Enrique GuerreroLuis Enrique GuerreroNo ratings yet

- EjerciciosDocument2 pagesEjerciciosEsmerlyn GomezNo ratings yet

- Uu3 Uu1 IopDocument1 pageUu3 Uu1 IopElwin Mejia ArredondoNo ratings yet

- Dominguez Victoriano-Unidad 1 Actividad 3Document6 pagesDominguez Victoriano-Unidad 1 Actividad 3Victoriano Dominguez HenriquezNo ratings yet

- Unidad 3 - Actividad 1 - Análisis de Los Sistemas de Gestión de Bases de Datos.Document4 pagesUnidad 3 - Actividad 1 - Análisis de Los Sistemas de Gestión de Bases de Datos.Carlos Abraham GómezNo ratings yet

- Diseño de redes LAN cableada e inalámbrica con levantamiento de información, análisis de topologías y diagramasDocument4 pagesDiseño de redes LAN cableada e inalámbrica con levantamiento de información, análisis de topologías y diagramasJose Familia EncarnacionNo ratings yet

- Unidad 4 - Actividad 3Document2 pagesUnidad 4 - Actividad 3José Manuel Doñe GuillénNo ratings yet

- Peguero Adrian Tasa de InteresDocument3 pagesPeguero Adrian Tasa de InteresAnonimusNo ratings yet

- Abreu Peguero Jaime David DiagramaDocument2 pagesAbreu Peguero Jaime David DiagramaDavid AbreuNo ratings yet

- Angelica Bello - Unidad 2 Actividad 1Document2 pagesAngelica Bello - Unidad 2 Actividad 1Angelica PerezNo ratings yet

- Fundamentos Integraciขn Del ProyectoDocument1 pageFundamentos Integraciขn Del ProyectoCarlos Abraham GómezNo ratings yet

- Unidad 5 Actividad 1 El InternetDocument2 pagesUnidad 5 Actividad 1 El InternetirlandisNo ratings yet

- Impacto de Las Redes de ComputadorasDocument5 pagesImpacto de Las Redes de ComputadorasJhonny CarlosNo ratings yet

- Definición de ConceptosDocument2 pagesDefinición de ConceptosJulio BonillaNo ratings yet

- Unidad 2 - Actividad 2 - Entidades, Atributos y Relación.Document3 pagesUnidad 2 - Actividad 2 - Entidades, Atributos y Relación.Carlos Abraham GómezNo ratings yet

- Algoritmos y estructuras de datosDocument1 pageAlgoritmos y estructuras de datosMaximo J. Paredes100% (2)

- Delossantos-Aberto-Contador Binario.Document3 pagesDelossantos-Aberto-Contador Binario.albertoNo ratings yet

- Amenazas y marco legal de la ciberseguridad en República DominicanaDocument4 pagesAmenazas y marco legal de la ciberseguridad en República DominicanaCobaji NetosNo ratings yet

- Severino Johan ExamenParcialdeRedesInformáticasDocument5 pagesSeverino Johan ExamenParcialdeRedesInformáticasAshley VasquezNo ratings yet

- Unidad 5 - Actividad 3Document2 pagesUnidad 5 - Actividad 3cpyin88No ratings yet

- Unidad 3. Actividad 3. Fundamentos Del Software PDFDocument1 pageUnidad 3. Actividad 3. Fundamentos Del Software PDFhamletNo ratings yet

- Magnitudes fundamentales y derivadasDocument2 pagesMagnitudes fundamentales y derivadasReynaldo SanabiaNo ratings yet

- Diseño de red datos variablesDocument1 pageDiseño de red datos variablesLuis PerezNo ratings yet

- Dominguez Victoriano-Unidad 2 - Actividad 2 Definicion de CapasDocument3 pagesDominguez Victoriano-Unidad 2 - Actividad 2 Definicion de CapasVictoriano Dominguez HenriquezNo ratings yet

- Unidad 1 Actividad 1 Funciones Del Sistema Operativo. Luis Enrique GuerreroDocument5 pagesUnidad 1 Actividad 1 Funciones Del Sistema Operativo. Luis Enrique Guerrerolguerrero_601328100% (1)

- Unidad 5Document3 pagesUnidad 5Heury HDNo ratings yet

- FRIASDELORBE-KARINA-Herramientas UMLDocument2 pagesFRIASDELORBE-KARINA-Herramientas UMLCentro 462No ratings yet

- Resumen sistemas operativos monoproceso multiproceso cliente servidor por lotes tiempo real tiempo compartidoDocument1 pageResumen sistemas operativos monoproceso multiproceso cliente servidor por lotes tiempo real tiempo compartidohamlet100% (1)

- Actividad Unidad 3Document2 pagesActividad Unidad 3JERRY MONTYNo ratings yet

- LMJA - Trabajando Con ArchivosDocument2 pagesLMJA - Trabajando Con ArchivosJavier López100% (1)

- Contador síncrono de 3 bits y diagrama de tiempoDocument2 pagesContador síncrono de 3 bits y diagrama de tiempoRick100% (1)

- Creación y estados de procesos en sistemas operativosDocument1 pageCreación y estados de procesos en sistemas operativosAlejandra BeltreNo ratings yet

- Diagrama ER para empresa con empleados, departamentos e hijosDocument2 pagesDiagrama ER para empresa con empleados, departamentos e hijosManuel Ozoria ChapmanNo ratings yet

- Vidal-Ivan-Practica 1 CrypToolDocument5 pagesVidal-Ivan-Practica 1 CrypToolCobaji NetosNo ratings yet

- rodriguez-iraldy-Unidad1-actividad2-Topologías Utilizadas en Las Redes de DatosDocument3 pagesrodriguez-iraldy-Unidad1-actividad2-Topologías Utilizadas en Las Redes de DatosIRALDY IRALDY RODRIGUEZ/PEREZNo ratings yet

- Unidad 5 Actividad 1Document1 pageUnidad 5 Actividad 1Edwin AlmanzarNo ratings yet

- Circuito Astable 1kHz en TinkercadDocument1 pageCircuito Astable 1kHz en TinkercadjoergaNo ratings yet

- Unidad 5 - Actividad 2Document1 pageUnidad 5 - Actividad 2cpyin88No ratings yet

- Practica Ruteo EstaticoDocument4 pagesPractica Ruteo EstaticoLuis EsquivelNo ratings yet

- Politicas de SeguridadDocument9 pagesPoliticas de SeguridadMony M MtzNo ratings yet

- Rodriguez Juan Unidad 4 Actividad 1Document5 pagesRodriguez Juan Unidad 4 Actividad 1JuanchiLaraNo ratings yet

- Documentación Del ProyectoDocument9 pagesDocumentación Del Proyectoarismendy perezNo ratings yet

- Tarea para EntregarDocument5 pagesTarea para Entregararismendy perezNo ratings yet

- Trabajo Final de Derecho ConstitucionalDocument6 pagesTrabajo Final de Derecho Constitucionalarismendy perezNo ratings yet

- Los Derechos Humanos para ExposicionDocument1 pageLos Derechos Humanos para Exposicionarismendy perezNo ratings yet

- Los Derechos Humanos para ExposicionDocument1 pageLos Derechos Humanos para Exposicionarismendy perezNo ratings yet

- Conceptos Basicos de ProyectoDocument3 pagesConceptos Basicos de Proyectoarismendy perezNo ratings yet

- Republica Dominica - 5ta RD - ESPDocument35 pagesRepublica Dominica - 5ta RD - ESParismendy perezNo ratings yet

- Unidad 4Document5 pagesUnidad 4arismendy perez100% (1)

- Tipos de DiodosDocument4 pagesTipos de Diodosarismendy perezNo ratings yet

- Republica Dominica - 5ta RD - ESPDocument35 pagesRepublica Dominica - 5ta RD - ESParismendy perezNo ratings yet

- Derecho ConstitucionalDocument9 pagesDerecho Constitucionalarismendy perezNo ratings yet

- Derecho ConstitucionalDocument9 pagesDerecho Constitucionalarismendy perezNo ratings yet

- Estapa Del TranformadorDocument1 pageEstapa Del Tranformadorarismendy perezNo ratings yet

- Programas en C#Document5 pagesProgramas en C#arismendy perezNo ratings yet

- Ventajas de DiodosDocument1 pageVentajas de Diodosarismendy perezNo ratings yet

- Diodos RectificadoresDocument6 pagesDiodos RectificadoresAndres Ivan SarmientoNo ratings yet

- Trabajo FinalDocument6 pagesTrabajo Finalarismendy perezNo ratings yet

- Suma de Fracciones en C#Document2 pagesSuma de Fracciones en C#arismendy perez0% (1)

- SíntesisDocument1 pageSíntesisarismendy perezNo ratings yet

- Historia de Uber desde sus inicios en 2008Document2 pagesHistoria de Uber desde sus inicios en 2008arismendy perezNo ratings yet

- Estructuradatos PDFDocument11 pagesEstructuradatos PDFCesar LealNo ratings yet

- PLC Programming with TIA Portal and FST SoftwareDocument7 pagesPLC Programming with TIA Portal and FST SoftwareAlejoVelozNo ratings yet

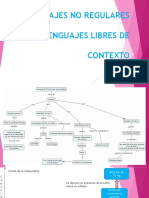

- Lenguajes no regulares y jerarquía de gramáticasDocument43 pagesLenguajes no regulares y jerarquía de gramáticasCarlos EsparzaNo ratings yet

- Actualizaciones firmware Kenwood navegación multimediaDocument2 pagesActualizaciones firmware Kenwood navegación multimediaBelkys PaezNo ratings yet

- Actividad 3Document6 pagesActividad 3jose carlos rodriguez zegarraNo ratings yet

- Instrucciones PPSSPPDocument12 pagesInstrucciones PPSSPPCkarlos Mtz hdezNo ratings yet

- ISO 17799 guía implementación gestión seguridad informaciónDocument2 pagesISO 17799 guía implementación gestión seguridad informaciónelcas21100% (2)

- DCS Tema5 EjemplosVHDLDocument20 pagesDCS Tema5 EjemplosVHDLAleix EsparciaNo ratings yet

- Proyectos ASP - Net - 2Document15 pagesProyectos ASP - Net - 2Roger AVNo ratings yet

- Faxitron Path+ V1.0 User Manual (5081-9545-300) Spanish Rev - 003 08-2021Document84 pagesFaxitron Path+ V1.0 User Manual (5081-9545-300) Spanish Rev - 003 08-2021Gabriela RoseroNo ratings yet

- Cómo Compartir Carpetas en VirtualBoxDocument2 pagesCómo Compartir Carpetas en VirtualBoxyaguarinNo ratings yet

- Marketing Digital Marketing Móvil SEO y Analítica ... - (3. Métricas y Análisis Básicos Los Informes de Contenido)Document18 pagesMarketing Digital Marketing Móvil SEO y Analítica ... - (3. Métricas y Análisis Básicos Los Informes de Contenido)Francisco AndradaNo ratings yet

- Ejemplo Practico TallerDocument10 pagesEjemplo Practico TallervaleriaNo ratings yet

- Unitrol 1000: Reguladores Automáticos de Tensión Compactos y PotentesDocument12 pagesUnitrol 1000: Reguladores Automáticos de Tensión Compactos y PotentesWill MinistroNo ratings yet

- Comparativa de hosts para negocios electrónicosDocument4 pagesComparativa de hosts para negocios electrónicosERIC FIXDNo ratings yet

- Cuaderno de Informes PLCDocument3 pagesCuaderno de Informes PLCevair ruiz gaytanNo ratings yet

- Árbol balanceadoDocument5 pagesÁrbol balanceadoSonido Super Caribe0% (1)

- MANUALE OPERATORE TCNT Fanuc 160i Versione 5.0 SPAGNOLODocument192 pagesMANUALE OPERATORE TCNT Fanuc 160i Versione 5.0 SPAGNOLOadrian styloNo ratings yet

- Tutorial de Neo4j DBDocument6 pagesTutorial de Neo4j DBGastón Alejandro Olivera100% (1)

- Desarrollo de aplicación Java con MySQLDocument6 pagesDesarrollo de aplicación Java con MySQLBruno Rodrigo RamosNo ratings yet

- Informe de Instalacion UbuntuDocument6 pagesInforme de Instalacion UbuntuAlexander CajasNo ratings yet

- Pasos para Ingresar A PixtonDocument5 pagesPasos para Ingresar A PixtonVictorhugo0% (1)

- Laboratorio Clases en PythonDocument15 pagesLaboratorio Clases en PythonCarlos RiveroNo ratings yet

- Codif-decodif-multi-demultiDocument9 pagesCodif-decodif-multi-demultisergio alvarezNo ratings yet

- Qué Es Un IDEDocument4 pagesQué Es Un IDEIssei Aono AMVs ナヴァNo ratings yet

- Clases de Documentos, Usos y DiferenciasDocument1 pageClases de Documentos, Usos y Diferenciaskatia lopezNo ratings yet

- ASYCamDocument11 pagesASYCamMarianoNo ratings yet