Professional Documents

Culture Documents

Tipos Delitos Informaticos

Uploaded by

YosselyOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Tipos Delitos Informaticos

Uploaded by

YosselyCopyright:

Available Formats

AUDITORA FORENSE APLICADA LA TECNOLOGA

Falcott. (desde la sociologa): Seala que la Por: CP lvaro Fonseca Vivas

RESUMEN El objetivo de este escrito, es un aporte del resultado de un trabajo realizado con estudiantes de la Universidad San Martn sobre la Auditora Forense Aplicada a la Tecnologa, segn los avances de los medios electrnicos de datos en forma virtual y de la globalizacin de la informacin, el trabajo que debe realizar el profesional en auditora y de revisora fiscal, con el apoyo de otros profesionales de la ingeniera de sistemas u electrnica y que como modo de investigacin debe 2. CONCEPTO DE TECNOLOGA intervenir en el desarrollo de fraudes con las herramientas de la tecnologa. La finalidad del mismo es que se pueda ver el trabajo que desde la profesin de la Contadura Pblica se puede hacer. Palabras ingeniera, forense. 1. CONCEPTOS DE TECNOLOGA. Conocimiento aplicado a claves: Tecnologa, tcnico, fraudes informtica, Resulta impresionante cmo la tecnologa evoluciona con cada da que pasa. Y debido a esta evolucin, su conceptualizacin resulta cada vez ms rica y variada. Muchos han sido los autores que se han decidido a sentar las bases del trmino. Amplias y variadas han sido estas definiciones. La gran mayora la describen y la analizan como un fenmeno cientfico-social. Otras caen en la disyuntiva de considerarla como una ciencia aplicada o tomarla como un proceso autnomo, ms no independiente, respecto a la ciencia. Por otro lado, hay quienes afirman que es necesario diferenciarla muy bien de la tcnica. sta, posee una connotacin ms artesanal, comn, sin una profunda interrelacin con el hecho cientfico, y que busca solucionar las situaciones concretas e inmediatas a las Los diferentes autores lo definen as: tecnologa es la capacidad socialmente organizada inters humana. Sabato (desde la economa) conjunto ordenado de conocimientos necesarios para la produccin y comercializacin de bienes y servicios. de para algn controlar deseo o y alterar activamente objetos del ambiente fsico en necesidad

Gallbraith (The new industrial state) La

tecnologa es la aplicacin sistemtica del conocimiento cientfico o de otro tipo de conocimiento practicas. organizado, a tareas

informticos, hacker, cracker, auditora,

Methere:

propsitos prcticos.

Dupree: Define la tecnologa como un

sistema de informacin que conecta al homo sapiens con su ambiente. La finalidad de la tecnologa seria la bsqueda de una verdad til

cuales se aplica. Mientras que la tecnologa no puede obviar este aspecto intrnsecamente cientfico. La tecnologa no solamente invade toda la actividad industrial, sino que tambin participa profundamente en cualquier tipo de actividad humana, en todos los campos de actuacin. El hombre, moderno utiliza en su comportamiento cotidiano y casi sin percibirlo automvil, una el inmensa de reloj, la el avalancha tecnologa: telfono, de el las contribuciones

de una generacin a otra. Sin embargo, se encuentran ms similitudes que diferencias entre ambos trminos. Tanto la ciencia como la tecnologa implican un proceso intelectual, ambas se refieren a relaciones material y causales emplean dentro una del mundo metodologa que pueden

experimental que tiene como resultado demostraciones empricas verificarse mediante repeticin. La ciencia, al menos en teora, est menos relacionada con el sentido prctico de sus resultados y se refiere ms al desarrollo de leyes generales; pero la ciencia prctica y la tecnologa Relacionadas estn entre s. profundamente. La interaccin

comunicaciones, etc. A pesar de que existe conocimiento que no puede ser considerado conocimiento tecnolgico 3. INTERRELACIN ENTRE

variable de las dos puede observarse en el desarrollo histrico de algunos sectores. 4. Algunos EL PAPEL SOCIAL DE LA

CIENCIA Y TECNOLOGA Es interesante ver cmo en nuestros das y a travs del tiempo se ha hecho difcil diferenciar la tecnologa de la ciencia. Son dos actividades nicas, separadas pero no divorciadas, con naturalezas muy especficas pero con una profunda e ntima interrelacin. De manera general, la ciencia sera el por qu conocer, el por qu llegar ms all y el qu de las cosas y sus circunstancias; una incansable bsqueda de la verdad. Mientras que la tecnologa es el cmo conocer, el cmo aplicar los conocimientos adquiridos para resolver soluciones, crear cosas, con el fin de elevar cada da ms la calidad de vida del hombre. La tecnologa moderna cientfica, ya es que predominantemente ciencia pura o bsica. Los significados de los trminos ciencia y tecnologa han variado significativamente

TECNOLOGA historiadores cientficos argumentan que la tecnologa no es slo una condicin esencial para la civilizacin avanzada y muchas veces industrial, sino que tambin la velocidad del cambio tecnolgico mpetu en ha los desarrollado ltimos su siglos. propio Las

innovaciones parecen surgir a un ritmo que se incrementa en progresin geomtrica, sin tener en cuenta los lmites geogrficos ni los sistemas polticos. Lo siguiente, podra aclarar un poco la diferencia entre la ciencia y la tecnologa, en cuanto al medio social en el cual se desarrollan: sustentan, el Las comunidades a la que las el a tienden de valorar tanto ciencia tiende

extrae sus fundamentos tericos de la

conocer como el hacer. Es por ello que auditorio

constituirse por cientficos investigadores, mientras que el auditorio principal de la tecnologa no est netos compuesto sino por por investigadores quienes

transcritas en medios como el papel papiro, maderas, piedras. 6. VENTAJAS Y DESVENTAJAS DE

buscan resultados de utilidad prctica. La produccin a gran escala de armas atmicas, capaces de arrasar y acabar en minutos con toda la vida existente en el planeta. En fin, viendo esto y mucho ms, es oportuno hacerse esta pregunta: cul es el fin perseguido por el hombre al crear objetos o productos destinados a su propia aniquilacin? En realidad, esto constituye un verdadero acertijo, digno de investigar y resolver. 5. HISTORIA DE LAS

LA TECNOLOGA En el siglo XX los logros tecnolgicos fueron insuperables, con un ritmo de desarrollo mucho mayor que en periodos anteriores. La invencin del automvil, la radio, la televisin y telfono revolucion el modo de vida y de trabajo de muchos millones de personas. Las dos reas de mayor avance han sido la tecnologa mdica, que ha proporcionado los medios para diagnosticar y vencer muchas enfermedades mortales, y la exploracin del espacio, donde se ha producido hombres Durante el logro tecnolgico abandonar dcadas, ms y

ELECOMUNICACIONES Las telecomunicaciones se encarga del transporte del informacin a grandes distancias a travs de un medio o canal de comunicacin por medio de seales. La misin de las telecomunicaciones es transportar la mayor cantidad de informacin en el menor tiempo de una manera segura. Eso se logra por medio de varias tcnicas tales como la Modulacin, codificacin, etc. En el ao 5000 a.c. Prehistoria. El hombre prehistrico se comunicaba por medio de gruidos y otros sonidos (primer forma de comunicacin). Adems, con seales fsicas con las manos y otros movimientos del cuerpo. En el ao 3000 a.c. los Egipcios: representaban las ideas mediante smbolos (hieroglyphics) as la informacin podra se transportada a grandes distancia al ser Compresin, Formateo, Multicanalizacin, Esparciendo el espectro,

espectacular del siglo: por primera vez los consiguieron las ltimas regresar a la biosfera terrestre. algunos observadores han comenzado a advertir sobre algunos resultados de la tecnologa que tambin poseen aspectos destructivos y perjudiciales. De la dcada de 1970 a la de 1980, el nmero de estos resultados negativos ha aumentado y sus problemas han alcanzado difusin sealaron, estaban por pblica. entre Los otros la sus observadores automviles estaban

peligros, que los tubos de escape de los contaminando encima de atmsfera, que los recursos mundiales se usando posibilidades, que pesticidas como el DDT amenazaban la cadena alimenticia, y que los residuos minerales de una gran variedad de recursos las industriales reservas estaban de agua contaminando

subterrnea. Los observadores sealaron,

entre otros peligros, que los tubos de escape de los la automviles atmsfera, estaban que los contaminando

En esta facilidad de cometer delitos por medio de computadoras han tenido un papel muy importante la expansin del acceso a cualquier sistema informtico debido a las redes informticas. EN 1994, en su informe al Congreso de los Estados Unidos, la oficina de Asesoramiento Tecnolgico del gobierno de ese pas opinaba que las redes informticas hacen de cada usuario bsicamente un incidir con el potencia para asestar un golpe letal a lo

recursos mundiales se estaban usando por encima de sus posibilidades, que pesticidas como el DDT amenazaban la cadena alimenticia, y que los residuos minerales de una gran variedad de recursos industriales estaban contaminando las reservas de agua subterrnea. 7. CARACTERIZACIN DEL

sistemas de informacin. D e all las medidas de seguridad informtica que se suelen tomar dentro de la empresa como ser la existencia de passwords, tarjetas magnticas o con microchips de acceso al sistema e incluso reconocimiento de caractersticas fsicas de un individuo. A partir de la experiencia comparada e incluso la nacional, encontramos los siguientes grupos:

DELINCUENTE INFORMTICO Para algunos autores, el sujeto activo de estos delitos se encuentra conformado por un grupo de personas con una inteligencia y educacin que superan el comn con vastos conocimientos informticos. Es cierto que si analizamos los casos ms celebres nos encontraremos con personas dotadas de y altos conocimientos Valga de como informtica tecnologa.

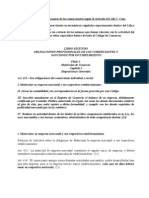

ejemplo el caso de Kevin Mitnick, quien ha pasad ms de la mitad de su vida defraudando mediante ordenadores. O el caso de Roberto Morris, estudiante de informtica de la Universidad de Cornell cuyo Padera era un experto en seguridad del gobierno. Pero es un mito deba que el delincuente poseer Delitos de acceso informtico forzosamente Delitos patrimoniales contra bancos y entidades financieras. Empleados, especial sistema, empledos. Hackers, phreakers, usuarios descontentos Empleados profesionales industriales Violaciones a la Investigadores de la o empresa, o espas ilegitimo o delitos de daos menores Dao o sabotaje informativo cajero ex en o -

Clase de delito

Sujetos

personal del rea de

conocimientos profundos en la materia. A nuestro juicio la computacin se halla tan extendida hoy da que cualquier persona que posea conocimientos mnimos de informtica y tenga acceso a un ordenador, incluso desde su casa. Puede realizar delito informtico.

privacidad, tratamiento ilcito de datos personales.

privados, de agencias de patrimonial

Empresas marketing, de solvencia

consciente, de igual forma que el Caballo de Troya que los griegos regalaron a los troyanos. 8.1. TROYANOS

informes crediticios y

Violaciones propiedad intelectual de datos,

la del con o de

Piratas informticos o tambin usuarios (la copia amigable), empresas parasitaria. que realizan competencia

Los troyanos de conexin directa son aquellos que el cliente se conecta al servidor. Una bomba lgica es un programa informtico que se instala en un ordenador y permanece oculto hasta cumplirse una o ms condiciones pre-programadas para entonces ejecutar una accin. A diferencia de un virus, una bomba lgica jams se reproduce por s sola. Ejemplos de condiciones predeterminadas: Da de la semana concreto. Hora concreta. Pulsacin de una tecla o una secuencia de teclas concreta. Levantamiento de un interfaz de red concreto. Ejemplos de acciones:

software y bancos informes compilaciones datos.

En definitiva, nos inclinamos por considerar que el delincuente informtico no tiene necesariamente profundos conocimientos de computacin, sino que es inducido a delinquir por la oportunidad que se le presenta frente al uso diario del ordenador y la impunidad que ste le brinda, o por los conocimientos que ste tiene frente al resto del personal. 8. TIPOS DE FRAUDE EN EL REA

TECNOLGICA Suele ser un programa pequeo alojado dentro de una aplicacin, una imagen, un archivo de msica u otro elemento de apariencia inocente, que se instala en el sistema al ejecutar el archivo que lo contiene. Una vez instalado parece realizar una funcin til (aunque cierto tipo de troyanos permanecen ocultos y por tal motivo los antivirus o anti troyanos no los eliminan) pero internamente realiza otras tareas de las que el usuario no es

Borrar la informacin del disco duro. Mostrar un mensaje. Reproducir una cancin. Enviar un correo electrnico. PROGRAMAS ESPAS O

8.2.

DE CONEXIN DIRECTA Son aplicaciones que recopilan informacin sobre una persona u organizacin sin su conocimiento. La funcin ms comn que tienen estos programas es la de recopilar informacin sobre el usuario y distribuirlo a

empresas

publicitarias

otras

del usuario y ste no conoce la informacin que se aade a este perfil, se puede considerar a los cookies una forma de spyware. Por ejemplo, una pgina con motor de bsqueda puede asignar un nmero de identificacin individual al usuario la primera vez que visita la pgina, y puede almacenar todos sus trminos de bsqueda en una base de datos con su nmero de identificacin como clave en todas sus prximas visitas (hasta que el cookie expira o se borra). Se trata de un programa que marca un nmero de tarificacin adicional (NTA) usando el mdem, estos NTA son nmeros cuyo coste es superior al de una llamada nacional. descargar Estos tanto marcadores con se suelen del autorizacin

organizaciones interesadas, pero tambin se han empleado en crculos legales para recopilar informacin contra sospechosos de delitos, como en el caso de la piratera de software. Adems pueden servir para enviar a los usuarios a sitios de internet que tienen la imagen corporativa de otros, con el objetivo de obtener informacin importante. Pueden tener acceso por ejemplo a: el correo electrnico y el password; direccin IP y DNS; telfono, pas; pginas que se visitan, que tiempos se est en ellas y con qu frecuencia se regresa; que software est instalado en el equipo y cual se descarga; que compras se hacen por internet; tarjeta de crdito y cuentas de banco. Los programas espa pueden ser instalados en un ordenador mediante un virus, un troyano_(informtica) que se distribuye por correo electrnico, como el programa Magic Lantern desarrollado por el FBI, o bien puede estar oculto en la instalacin de un programa aparentemente inocuo. Los cookies son un conocido mecanismo que almacena informacin sobre un usuario de internet en su propio ordenador, y se suelen emplear para asignar a los visitantes de un sitio de internet un nmero de identificacin individual para su reconocimiento subsiguiente. Sin embargo, la existencia de los cookies y su uso generalmente no estn ocultos al usuario, quien puede desactivar el acceso a la informacin de los cookies. Sin embargo, dado que un sitio Web puede emplear un identificador cookie para construir un perfil

usuario (utilizando pop-ups poco claros) como automticamente. Adems pueden ser programas ejecutables o ActiveX (Estos programas Explorer). En principio sus efectos slo se muestran en usuarios con acceso a la Red Telefnica Bsica (RTB) o Red Digital de Servicios Integrados (RDSI) puesto que se establece la comunicacin de manera transparente para el usuario con el consiguiente dao econmico para el mismo. Aunque la tarificacin no funcione con los usuarios de ADSL, PLC, Cable-mdem, entre otros. Afecta al comportamiento del ordenador ya que requiere un uso de recursos que se agudiza cuando se est infectada por ms de un dialer. Los marcadores telefnicos son legtimos siempre y cuando no incurran en las malas slo funcionan en Internet

artes que los han definido como Malware que son los siguientes trucos: 1. No se avisa de su instalacin en la pgina que lo suministra. 2. Hace una re-conexin a Internet sin previo aviso, o lo intenta. 3. Se instala silenciosamente en el ordenador utilizando vulnerabilidades del navegador, programa de correo electrnico, otros programas de acceso a Internet o el propio sistema operativo. 4. Puede dejar un acceso directo al escritorio sin conocimiento del usuario. 5. Puede instalarse unido a otros programas como barras de mejora para el navegador. 6. No informa de los costes de conexin. Afortunadamente hay varios programas que pueden detectar y eliminar los dialers, entre ellos la mayora de los antivirus actuales, sin olvidar los programas gratuitos que podemos encontrar en los enlaces que se pueden encontrar en esta misma pgina. Un

sirven para modificar el comportamiento o ampliar la funcionalidad del software o hardware original al que se aplican, sin que en absoluto pretenda ser daino para el usuario del mismo. Esta acepcin est ms cercana al concepto de hacker en cuanto al inters por entender el funcionamiento del programa o hardware, y la adecuacin a sus necesidades particulares, generalmente desarrolladas mediante ingeniera inversa.

No puede considerarse que la actividad de esta clase de cracker sea ilegal si ha obtenido el software o hardware legtimamente, aunque la distribucin de los cracks pudiera serlo. El cracker tambin es una persona de amplios conocimientos como el hacker pero ste los utiliza para su bien o el bien de todos, por ejemplo se podra representar como gratis. Por ello los crackers son temidos y criticados por la mayora de hackers, por el desprestigio que les supone ante la opinin pblica y las empresas, son aquellos que utilizan sus conocimientos tcnicos para perturbar procesos informticos (Haffner y Markoff, 1995). Pueden considerarse un subgrupo marginal de la comunidad de hackers. Hay muy distintos tipos de crackers, pero no consideramos entre ellos a aquellos que penetran en ordenadores o redes de forma ilegal para robar: stos son ladrones de guante blanco, una vieja tradicin criminal. un robbin hood, que altera programas para el uso pblico y que sean

cracker es alguien que viola la

seguridad de un sistema informtico de forma similar a como lo hara un hacker, slo que a diferencia de este ltimo, el cracker realiza la intrusin con fines de beneficio personal o para hacer dao a su objetivo. El trmino deriva de la expresin "criminal hacker", y fue creado alrededor de 1985 por contraposicin al trmino hacker, en defensa de estos ltimos por el uso incorrecto del trmino. Se considera que la actividad de esta clase de cracker es daina e ilegal. Tambin se denomina cracker a quien disea o programa cracks informticos, que

Muchos crackers pertenecen a la categora de script kiddies, es decir, bromistas de mal gusto, muchos de ellos adolescentes, que penetran sin autorizacin en sistemas o crean y difunden virus informticos para sentir su poder, para medirse con los otros y para desafiar al mundo de los adultos. La mayora de ellos tiene conocimientos tcnicos limitados y no crea ninguna innovacin, por lo que son, en realidad, marginales al mundo hacker. Otros crackers, ms sofisticados, penetran en sistemas informticos para desafiar personalmente a los poderes establecidos, por ejemplo, a la empresa Microsoft o las grandes empresas. Y algunos utilizan su capacidad tecnolgica como forma de

Son formas de utilizacin y pago con tarjeta en los cajeros y establecimientos afiliados en donde se acude a la utilizacin de diferentes dispositivos como Data fono Inteligente, y Maquina Imprinter. 10.1. TRANSACCIONES MANUALES Aquellas que se realizan haciendo uso de la maquina imprenta del establecimiento y de un comprobante nico de venta en donde es necesaria la presencia del plstico. En este tipo de transacciones es frecuente encontrar las siguientes modalidades de fraude: Fraude autntica. Fraude alterada. Fraude realizado con tarjeta integralmente falsa. 10.2. TRANSACCIONES realizado con tarjeta realizado con tarjeta

protesta social o poltica, como expresin de su crtica al orden establecido. Ellos son quienes o se introducen para en sistemas alguna militares, administraciones pblicas, bancos empresas reprocharles fechora.Entre los ataques de crackers con motivacin poltica hay que situar los practicados por movimientos polticos o por servicios de inteligencia de los gobiernos, como la guerra informtica desarrollada entre los crackers islmicos e israeles o entre los pro-chechenos y los servicios rusos. 9. FRAUDES EN LA 10.3. Este

ELECTRNICAS En este tipo de transacciones se puede presentar: Fraude autntica Fraude alterada. Fraude realizado con tarjeta integralmente falsa realizado con tarjeta realizado con tarjeta

TELECOMUNICACIONES Fraude de suscripcin Clonacin de servicios Call Back By pass 10. TIPOS DE TRANSACCIONES

TRANSACCIONES tipo de transacciones Tele-mercadeo Por Internet

SIN se

LA puede

PRESENCIA DEL PLSTICO presentar en:

10.4. EXTRAVIADA

TARJETA

HURTADA

La tarjeta que se presenta al comercio es autntica y generalmente se allega una cdula falsa al momento de la transaccin. 10.8. Se DOBLE FACTURACIN comete directamente cuando de en el manera

El uso de la tarjeta extraviada antes de su bloqueo en el centro de autorizaciones configura el fraude, puede presentarse una cdula autentica o una cdula falsa para la transaccin. 10.5. HABIENTE) Si es el mismo tarjeta habiente quien la utiliza y luego niega la transaccin se denomina Autora del tarjeta habiente o si la presta a un tercero con la intencin de cometer el fraude se trata de utilizacin indebida; generalmente se presenta con cdula autentica. 10.6. TARJETA EMITIDA CON UTILIZACIN

establecimiento

intencional al cancelar un servicio se imprimen otros comprobantes (manual o por data fono) con el desconocimiento del tarjeta habiente. En los comprobantes adicionales se imita la firma del titular, si es comprobante electrnico aparecern en algunos de ellos los datos del titular como nmero de cdula, nombres y apellidos. 10.9. Se DOCUMENTOS FALSOS La tarjeta se obtiene mediante el suministro a la entidad emisora de documentos e informacin de un ciudadano real (suplantacin de persona) o inexistente. En esta modalidad se hacen abonos a la tarjeta para generar saldos favorables; para que se configure el fraude debe existir la reclamacin de la entidad financiera. 10.10 10.7. SUPLANTACION DEL TARJETA HABIENTE EN EL RETIRO DEL PLSTICO El estafador en ocasiones con complicidad de funcionarios de la entidad, retira una tarjeta suplantando al verdadero tarjeta habiente presentando documentacin falsa. POR EL TITULAR Si no se siguen los procesos adecuados de control, custodia del plstico, y destruccin del mismo, se facilita la utilizacin dolosa de la misma por el funcionario que la recibe ya sea de la entidad financiera o del proveedor. FRAUDE CON TARJETA DESPUS DE SER DEVUELTA FRAUDE CON TARJETA ANTES presenta con complicidad de INDEBIDA (AUTORA DEL TARJETA

DE SER ENTREGADA AL TITULAR funcionarios de la entidad financiera o por los proveedores que utilizan la tarjeta antes de ser entregada a quien la solicito. En esta modalidad se puede presentar que la tarjeta autentica sea utilizada directamente en el comercio o que por el contrario se copie la informacin de la banda magntica para luego ser manipulada.

10.11.

FRAUDE REALIZADO

Aquel en el que se utiliza un soporte de caractersticas similares a los plsticos emitidos por las entidades financieras el cual es impreso, grabado y codificado con informacin privilegiada, simulando una tarjeta expedida por una entidad financiera. La tarjeta falsa junto integralmente con un puede presentarse documento

CON TARJETA ALTERADA Aquel que se comete con un plstico autntico, sus alto emitido por una entidad a la la financiera y al cual se le modifica alguna de partes o bajo correspondientes relieve, o en informacin all contenida bien sea en su banda magntica. 10.12. EN EL REALCE Generalmente transacciones son manuales, utilizadas con en plsticos TARJETA ALTERADA

autentico o uno falso. 11. FRAUDE POR INTERNET Y TELEMERCADEO Para efectuar una transaccin por Internet con cargo a una tarjeta de crdito se necesitan un computador y la informacin bsica de una tarjeta de crdito (nombre del titular y nmero de tarjeta). del Una vez se cuenta con estos elementos se buscan en Internet la denominadas Tiendas Virtuales, En negocios de caf Internet, las cuales ofrecen a travs de catlogos una serie de productos para que el usuario escoja y en la misma pgina aparece el medio de pago, diligenciando las casillas correspondientes a nombre del comprador, ALTERADA nmero de tarjeta, fecha de vencimiento y direccin de entrega y el comercio virtual se compromete a hacer entrega de la mercanca en un tiempo preestablecido. 12. FORMAS DE OPERAR DE LOS

originales deteriorando adems la banda magntica para obligar al comercio a que se realice con la maquina imprenta.. Cualquier seal de manipulacin plstico como variacin en la forma de los dgitos, perdida de brillo del holograma, opacidad son indicios primarios de una tarjeta adulterada. Se puede presentar acompaada de una cdula Falsa o Autntica. 10.13. TARJETA

EN LA BANDA MAGNTICA Aquellos que se realizan a travs de data fonos o de cajeros automticos utilizando plsticos en cuya banda magntica han grabado informacin de una tarjeta activa. La informacin puede ser adicionada en la banda magntica de un plstico, o al borrar y adicionar informacin en la banda magntica de una tarjeta debito o crdito autentica. 10.14. FRAUDE REALIZADO

DELINCUENTES 1. Consecucin de informacin privilegiada (mnima) de tarjetas de crdito (nombre del titular y nmero de tarjeta); la cual puede ser obtenida a travs de los comercios, tarjeta habiente, proveedores, entidades financieras o sistemas.

CON TARJETA INTEGRALMENTE FALSA

2. Con la utilizacin de programas de computador de tarjetas, utilizan las algunos son bines de entidades financieras para crear nmeros cuales probadas posteriormente hasta que obtengan una que se encuentra emitida por la entidad la que es afectada con operaciones fraudulentas. 3. Ubicacin y acceso a tiendas virtuales. 4. Realizacin de la compra, suministrando el nmero de la tarjeta, el nombre de titular, el nmero de cuotas, la fecha de vencimiento y a direccin de entrega. 5. Recepcin de la mercanca: a. para b. en Los delincuentes la alquilan y un luego

intenta evadir su participacin en el ilcito argumentado ser un tercero de buena fe. e. La direccin de entrega no existe sin embargo cuando la empresa que entrega recorre el lugar es abordado por una persona que le indica que el sector sufri un cambio de nomenclatura y que l es el receptor de los artculos. f. La entrega de la mercanca se hace directamente en las oficinas de la empresa de mensajera que transporta el artculo y una persona con el nmero de gua lo reclama en el lugar. 13. 13.1. Vladimir CASOS INTERNACIONALES TRANSFERENCIA Levin, un graduado DE en

inmueble por espacio de tiempo corto recibir mercanca desaparecen. Cuando las compras son hechas en el exterior, los delincuentes pginas virtuales de comercios ubicados suministran direcciones que no existen, ya que la mercanca no est destinada a salir del pas de origen, en este tipo de situaciones se emite una comunicacin al comercio en la que se seala que se debe entregar a una persona que se encuentra de visita en ese lugar. c. La mercanca es recibida por un encargado a la entrada de conjuntos residenciales, edificios de apartamentos, parqueaderos, tiendas de barrio y oficinas de apuestas u otros establecimientos pblicos pequeos en los cuales la persona que recibe seala no conocer al destinatario. d. En algunas ocasiones el receptor de la mercanca es el estafador quien se hace pasar por otra persona y de esta manera FONDOS A OTRAS CUENTAS. matemticas de la Universidad Tecnolgica de San Petesburgo, Rusia, fue acusado de ser la mente maestra de una serie de fraudes tecnolgicos que le permitieron a l y la banda que conformaba, substraer ms de 10 millones de dlares, de cuentas corporativas del Citibank. En 1995 fue arrestado por la Interpol, en el aeropuerto de Heathrow, Inglaterra, y luego extraditado a los Estados Unidos. Las investigaciones establecieron que desde su computadora instalada en la empresa AO Saturn, de San Petersburgo, donde trabajaba, Levin irrumpi en las cuentas del Citibank de New York y transfiri los fondos a cuentas abiertas en Finlandia, Israel y en el Bank of Amrica de San Francisco. Ante las evidencias y manifestaciones de sus co-inculpados, Vladimir Levin se declar culpable. Uno de sus cmplices, Alexei

Lashmanov, de 28 aos, en Agosto de 1994 haba hecho alarde entre sus conocidos, en San Petersburgo, acerca de sus abultadas cuentas bancarias personales en Tel Aviv, Israel. Estos conspiradores haban obtenido accesos no autorizados al Sistema de Administracin de Dinero en Efectivo del Citibank (The Citibank Cash Management System), en Parsipanny, New Jersey, el cual permite a sus clientes acceder a una red de computadoras y transferir fondos a cuentas de otras instituciones financieras, habiendo realizado un total de 40

A pesar de que la banda substrajo ms de 10 millones de dlares al CITIBANK, Levin fue sentenciado a 3 aos de prisin y a pagar la suma de US $ 240,015 a favor del CITIBANK, ya que las compaas de seguros haban cubierto los montos de las corporaciones agraviadas. Los tcnicos tuvieron que mejorar sus sistemas de seguridad contra "crackers" y Vladimir Levin ahora se encuentra en libertad. Tim Paterson un ingeniero, de 24 aos, que trabajaba para la Seattle Computer Products. Desarroll un "clone" del sistema operativo CP/M, creado por Kary Kildall de la Digital Research, el cual evidentemente haba sido desensamblado y alterado, y al que denomin Quick and Dirty D.O.S o simplemente QDos. En 1981 Microsoft, adquiri a esta compaa los "derechos de autor" de este sistema por US $ 50,000 y contrat al Ing. Tim Paterson, para que trabajase 4 das a la semana, con el objeto de que realizara "algunos cambios" para "transformar" al sistema operativo. Este mismo producto "mejorado" a la por IBM de

transferencias ilegales de dinero. Lashmanov admiti que l y sus cmplices haba transferido dinero a cinco cuentas en bancos de Tel Aviv. Incluso trat de retirar en una sola transaccin US $ 940,000 en efectivo de estas cuentas. Otros tres cmplices, entre ellos una mujer, tambin se declararon culpables. Esta ltima fue descubierta "in fraganti" cuando intentaba retirar dinero de una cuenta de un banco de San Francisco. Se estima en un total de 10.7 millones de dlares el monto substrado por esta banda. Las investigaciones y el proceso tuvieron muchas implicancias que no pudieron ser aclaradas ni siquiera por los responsables de la seguridad del sistema de Administracin de Dinero en Efectivo, del propio CITIBANK. Jams se descart la sospecha de participacin de ms de un empleado del propio banco.

Microsoft, Microsoft

fue se

vendido reserv el

Corporation, bajo el nombre de PC-DOS y derecho comercializarlo bajo el nombre de MS-DOS. Tim Paterson recibi adems, algunas acciones de Microsoft y hoy est retirado de toda actividad profesional, recuerda con tristeza que alguna vez pudo convertirse en uno de los hombres ms ricos del mundo.

You might also like

- Biblia RV 1960 OkDocument1,722 pagesBiblia RV 1960 OkAntonio GochezNo ratings yet

- Tesis Auditoria Plan FinancieroDocument163 pagesTesis Auditoria Plan FinancieroRubén Flores SurcoNo ratings yet

- Dicionario de SIGLAS MexicanasDocument196 pagesDicionario de SIGLAS MexicanasMarcos Soriano67% (3)

- Manual de Org. Auditoria InternaDocument92 pagesManual de Org. Auditoria InternaAntonio GochezNo ratings yet

- Tesis UesDocument122 pagesTesis UesMitchell IrahetaNo ratings yet

- La Biblia Es Nuestra Regla Suficiente de Fe y ConductaDocument6 pagesLa Biblia Es Nuestra Regla Suficiente de Fe y ConductaAntonio GochezNo ratings yet

- Pericias contables en causas penalesDocument30 pagesPericias contables en causas penalesAntonio Gochez0% (1)

- Guia de Derechos y Obligaciones-MINITRABDocument90 pagesGuia de Derechos y Obligaciones-MINITRABYuly HernándezNo ratings yet

- Hablar en PúblicoDocument4 pagesHablar en PúblicoAntonio GochezNo ratings yet

- La Persona y Obra Del Espiritu SantoDocument4 pagesLa Persona y Obra Del Espiritu SantoValenzuela Jorge100% (1)

- Consejos para Evitar Un AsaltoDocument4 pagesConsejos para Evitar Un AsaltoAntonio GochezNo ratings yet

- Obligaciones Comerciantes Art411Document6 pagesObligaciones Comerciantes Art411Antonio GochezNo ratings yet

- 10 Bebidas Que Te Ayudan A AdelgazarDocument1 page10 Bebidas Que Te Ayudan A AdelgazarAntonio GochezNo ratings yet

- Seguimiento de AuditoriasDocument19 pagesSeguimiento de AuditoriasAntonio GochezNo ratings yet

- La Doctrina Del HombreDocument5 pagesLa Doctrina Del HombreValenzuela JorgeNo ratings yet

- La Doctrina Del PecadoDocument7 pagesLa Doctrina Del PecadoAntonio GochezNo ratings yet

- Registro OptometriaDocument3 pagesRegistro OptometriaAntonio Gochez100% (1)

- Comó Enseñar La Biblia PDFDocument212 pagesComó Enseñar La Biblia PDFjudioyNo ratings yet

- Peritaje Contable JudicialDocument127 pagesPeritaje Contable JudicialPaco Aldana33% (3)

- Seguimiento de AuditoriasDocument19 pagesSeguimiento de AuditoriasAntonio GochezNo ratings yet

- Programas Auditoria Interna1Document42 pagesProgramas Auditoria Interna1Antonio GochezNo ratings yet

- Tratamiento Contable PP&EDocument94 pagesTratamiento Contable PP&EAntonio GochezNo ratings yet

- Modelo Dictamen Pericial Lucro Cesante 03Document7 pagesModelo Dictamen Pericial Lucro Cesante 03Antonio Gochez50% (4)

- Donde Esta Tu Tesoro Ahí Esta Tu Corazón-Lideres NotasDocument3 pagesDonde Esta Tu Tesoro Ahí Esta Tu Corazón-Lideres NotasCarlos RinconNo ratings yet

- Contrato 2Document6 pagesContrato 2Antonio GochezNo ratings yet

- Formato Autorizacion PN RUCDocument1 pageFormato Autorizacion PN RUCAntonio GochezNo ratings yet

- 03 3498Document153 pages03 3498Lucy Muñoz JuipaNo ratings yet

- Auditoria Corte de CuentasDocument68 pagesAuditoria Corte de CuentasDiputado Sigfrido ReyesNo ratings yet

- Seguimiento de AuditoriasDocument19 pagesSeguimiento de AuditoriasAntonio GochezNo ratings yet

- Calculos en PeritajeDocument12 pagesCalculos en PeritajeAntonio GochezNo ratings yet